-

![5 celebrytów wśród ransomware [© Stockninja - Fotolia] 5 celebrytów wśród ransomware]()

5 celebrytów wśród ransomware

... nawiązywały do serialu Mr. Robot. Na początku 2017 roku pojawił się nowy wariant tego zagrożenia. Jego celem były nie tylko komputery z systemem Windows, ale również stacje robocze i serwery z systemem Linuks. Nowy KillDisk nie tylko sprawiał, że niemożliwym stało się uruchomienie systemu ...

-

![Gdzie urządzenia IoT są najbardziej zagrożone? [© NicoElNino - Fotolia.com] Gdzie urządzenia IoT są najbardziej zagrożone?]()

Gdzie urządzenia IoT są najbardziej zagrożone?

... urządzeń, umożliwiając hakerom łatwy dostęp. Długi cykl życia urządzeń oraz rzadkie aktualizacje ich oprogramowania: większość urządzeń domowych, takich jak komputery czy telewizory smart, jest kupowanych na wiele lat. Oprogramowanie systemowe urządzeń jest rzadko aktualizowane. Zaniedbywanie aktualizacji oprogramowania urządzeń zwiększa zagrożenie ...

-

![Nawet nie wiesz, że wydobywasz kryptowaluty! [© PaulPaladin - Fotolia.com.jpg] Nawet nie wiesz, że wydobywasz kryptowaluty!]()

Nawet nie wiesz, że wydobywasz kryptowaluty!

... oprogramowanie. Im bardziej zależy nam na owocnych zbiorach, tym więcej potrzebujemy zarówno mocy, jak i czasu. Wiedzą o tym cyberprzestępcy, którzy infekują komputery swych ofiar, tworząc tym sposobem całe sieci wykorzystywane następnie do wydobywania kolejnych monet. W analizowanym przez ESET przypadku cyberprzestępcy, zdając sobie ...

-

![Kto torrentem wojuje, od torrenta ginie [© thodonal - Fotolia.com] Kto torrentem wojuje, od torrenta ginie]()

Kto torrentem wojuje, od torrenta ginie

... ich klasyfikacji, w związku z czym można wyszukać części powiązanych z nimi utworów, a użytkownicy mogą pobrać te utwory (jako całość) na swoje komputery. I tutaj odpowiedź Trybunału Sprawiedliwości jest twierdząca. TSUE w podsumowaniu mówi, iż publicznym udostępnianiem utworów jest zarządzanie w Internecie platformą wymiany, która poprzez ...

-

![Black Friday i Cyber Monday, czyli chroń się, kto może Black Friday i Cyber Monday, czyli chroń się, kto może]()

Black Friday i Cyber Monday, czyli chroń się, kto może

... internet. Z raportu „E-commerce w Polsce 2017. Gemius dla e-commerce Polska” wynika, że przyznaje ... zaplecze w postaci sporej sieci komputerowej. Właśnie dlatego, do przeprowadzenia skutecznego ataku DDoS wykorzystuje się komputery “zombie”, które wcześniej infekuje się złośliwym oprogramowaniem, a następnie wykorzystuje do przeprowadzenia ataku. Atak ...

-

![7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach 7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach]()

7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach

... coraz bardziej wyrafinowane. Okazuje się bowiem, że w szarżach na firmowe komputery PC używane są sposoby zaczerpnięte z ataków ukierunkowanych. Najbardziej skuteczna z ... rozwiązanie bezpieczeństwa, takie jak Kaspersky Total Security lub Kaspersky Internet Security, które wykrywa i chroni przed wszystkimi potencjalnymi zagrożeniami, łącznie ...

-

![Sztuczna inteligencja w biznesie. Wyzwania i możliwości [© NicoElNino - Fotolia.com] Sztuczna inteligencja w biznesie. Wyzwania i możliwości]()

Sztuczna inteligencja w biznesie. Wyzwania i możliwości

... Internet rzeczy, Big Data, cyfryzacja i w końcu sztuczna inteligencja to terminy, bez których trudno mówić o ... zmieniających się informacji. Nie można też zapomnieć o najistotniejszym czynniku – o człowieku. Pomimo że to komputery używają algorytmów uczenia maszynowego do uczenia się na przykładach i dynamicznego oprogramowywania samego siebie, to ...

-

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków]()

Polacy o cyberbezpieczeństwie banków

... informacji w e-mailowej korespondencji z bankiem Największe finansowe cyberataki 2017 r. WannyCry, maj 2017r. Atak WannaCry, którego nazwa pochodzi od rozszerzenia pliku infekującego komputery .WNCRY. Jest to rodzaj oprogramowania szantażującego ransom ware, czyli takiego który blokuje dostęp do danych użytkownika zanim ten nie wpłaci ...

-

![Czy GamerHash zrewolujonizuje mikropłatności w sieci? [© Myst - Fotolia] Czy GamerHash zrewolujonizuje mikropłatności w sieci?]()

Czy GamerHash zrewolujonizuje mikropłatności w sieci?

... do domowego kopania kryptowalut, ale także na rewolucję w sposobie dokonywania drobnych płatności w Internecie. Jak działa pierwsza w Polsce usługa tego typu? Komputery z zainstalowaną aplikacją GamerHash stają się częścią globalnej infrastruktury blockchain, a za udział w utrzymaniu systemu ich właściciele nagradzani są kryptowalutami. Im dłużej ...

-

![Co robią w Internecie ci, którzy mają dzieci? [© pixabay] Co robią w Internecie ci, którzy mają dzieci?]()

Co robią w Internecie ci, którzy mają dzieci?

... ) posiadają kobiety z dziećmi w wieku 8-14 lat. Kobiety z najmłodszymi dziećmi najbardziej mobilne Dane dowodzą, że aktywność kobiet wykorzystujących do surfowania w internecie komputery stacjonarne nie jest w dużym stopniu uwarunkowana wiekiem ich dzieci (średnio spędzają one w sieci 34-35 h miesięcznie) . Inaczej jest w przypadku mobilnego ...

-

![Czego oczekują klienci od twórcy strony www? Czego oczekują klienci od twórcy strony www?]()

Czego oczekują klienci od twórcy strony www?

... spełniać. Większość z nich wymaga, aby witrynę można było przeglądać za pomocą urządzeń mobilnych, które obecnie generują większy ruch w sieci niż komputery. Strona ma być dostosowana do urządzeń mobilnych Jaką stronę www chcieliby mieć zleceniodawcy? Okazuje się, że wśród najczęściej wymienianych jej ...

-

![Cyfrowe usługi finansowe. Polacy korzystają z nich najczęściej Cyfrowe usługi finansowe. Polacy korzystają z nich najczęściej]()

Cyfrowe usługi finansowe. Polacy korzystają z nich najczęściej

... rezerwacja noclegów lub biletów lotniczych. Do tego wszystkiego potrzebny jest nam dziś internet. Co więcej, wielu z nas wręcz nie wyobraża sobie, że mógłby nie korzystać ... z nich zaliczają się dziś smartfony (93%), laptopy (91%), routery wi-fi (73%), komputery PC (57%) i telewizory typu smart TV (56%). I wprawdzie z poziomu cyfryzacji usług w ...

-

![Samsung Flip 2 - nowy cyfrowy flipchart Samsung Flip 2 - nowy cyfrowy flipchart]()

Samsung Flip 2 - nowy cyfrowy flipchart

... . Samsung Flip 2 ma funkcję „Touch out”, która pozwala użytkownikom na synchronizację Flipa z urządzeniami osobistymi takimi jak smartfony z systemem Android czy komputery osobiste z Windows 10. Podłączenie urządzeń działających pod iOS również jest możliwe, ale wymaga zainstalowania zewnętrznego oprogramowania o nazwie MirrorOp. Dzięki temu ...

-

![Trojan podszywa się pod usługi VPN. Kradnie dane i kryptowaluty Trojan podszywa się pod usługi VPN. Kradnie dane i kryptowaluty]()

Trojan podszywa się pod usługi VPN. Kradnie dane i kryptowaluty

... możliwości trojan AZORult jest powszechnie kupowany i sprzedawany na rosyjskich forach cyberprzestępczych. Szkodnik ten stanowi poważne zagrożenie dla osób, których komputery zostały zainfekowane, ponieważ potrafi gromadzić różne informacje, w tym historię przeglądanych stron, dane uwierzytelniające logowanie, ciasteczka, pliki z folderów, pliki ...

-

![5 sposobów na redukcję strat po włamaniu na konto internetowe [© Brian Jackson - Fotolia.com] 5 sposobów na redukcję strat po włamaniu na konto internetowe]()

5 sposobów na redukcję strat po włamaniu na konto internetowe

... i smartfona Żeby ustalić w jaki sposób doszło do włamania i ograniczyć ryzyko podobnego incydentu w przyszłości, warto przeskanować sprawdzonym oprogramowaniem antywirusowym wszystkie komputery i smartfony, na których logujemy się do swojego konta. 5. Poinformuj znajomych Równolegle z działaniami mającymi na celu odzyskanie i zabezpieczenie konta ...

-

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska]()

Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska

... latków – dodaje Anna Falkowska Marketing Manager CEE z Trend Micro Polska. Dobre praktyki dla rodziców w zakresie bezpieczeństwa dzieci w sieci Zabezpiecz używane komputery, np. poprzez wprowadzenie zabezpieczenia sieci domowej, które nie tylko będą blokować i filtrować strony, lecz także mogą ochronić sieć i urządzenia przed ...

-

![Portfel Everscale z luką w zabezpieczeniach Portfel Everscale z luką w zabezpieczeniach]()

Portfel Everscale z luką w zabezpieczeniach

... aktualizować system operacyjny i oprogramowanie antywirusowe. Pomimo faktu, że wykryta przez nas luka została załatana w nowej wersji portfela Ever Surf na komputery stacjonarne, użytkownicy mogą napotkać inne zagrożenia, takie jak luki w zdecentralizowanych aplikacjach lub ogólne zagrożenia, takie jak oszustwa, phishing – dodaje ekspert ...

-

![Najlepsze sklepy internetowe 2023 wg Ceneo.pl Najlepsze sklepy internetowe 2023 wg Ceneo.pl]()

Najlepsze sklepy internetowe 2023 wg Ceneo.pl

... i remont, Zdrowie oraz Dom i wnętrze, które łącznie generują ponad 28% wszystkich odsłon. Największy wzrost zainteresowania widoczny jest w branży Telefony i akcesoria (+2,5 p.p.), Komputery (+1,2 p.p) oraz Ogród (+0,9 p.p). Ceneo zapytało kupujących, czy korzystają ze wsparcia AI podczas zakupów online. 76,2% kupujących jeszcze nie korzysta z tego ...

-

![Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku [© Freepik] Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku]()

Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku

... z Check Point, w nadchodzącym roku zagrożenia cybernetyczne będą jeszcze bardziej wyrafinowane. Technologia deepfake stanie się głównym narzędziem w atakach socjotechnicznych, a komputery kwantowe mogą zakłócić obecne standardy szyfrowania. Organizacje będą musiały podjąć proaktywne podejście do obrony, wzmocnić zarządzanie oraz inwestować ...

-

![Społeczeństwo informacyjne w Polsce 2011-2012 [© goodluz - Fotolia.com] Społeczeństwo informacyjne w Polsce 2011-2012]()

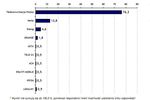

Społeczeństwo informacyjne w Polsce 2011-2012

... DUŻE – 250 i więcej osób. Wyposażenie przedsiębiorstw w komputery W 2012 r. udział przedsiębiorstw wykorzystujących komputery w Polsce wyniósł 94,7% i nieznacznie spadł w ... , tj. o 0,6 pkt proc. więcej niż przed rokiem. Towarem najczęściej zamawianym przez Internet, tak jak przed rokiem, była odzież i sprzęt sportowy (16,1%). Chętnie zamawiano ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... zostać użyte do budowania botnetów. Właściciel botnetu może kontrolować komputery tworzące sieć z dowolnego miejsca na świecie - z innego miasta, państwa, a nawet kontynentu. Internet jest skonstruowany w taki sposób, że możliwe jest kontrolowanie botnetu anonimowo. Komputery zainfekowane botem mogą być kontrolowane bezpośrednio albo pośrednio ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... ze szkodliwym oprogramowaniem i potencjalnie niechcianymi programami. Liczba ta obejmuje, między innymi, obiekty, które trafiły na komputery ofiar za pośrednictwem sieci lokalnych lub nośników wymiennych, a nie przez Internet, pocztę elektroniczną czy porty sieciowe. Pierwsze miejsce w rankingu zajmują różne szkodliwe programy wykryte przy pomocy ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... jest o wiele bardziej rozwinięta niż w innych miejscach na świecie, dlatego komputery amerykańskich użytkowników są prawdziwym kąskiem dla cyberprzestępców. Wersja ... Applications, udział rynkowy przeglądarki Internet Explorer 6.0 zmniejszył się od stycznia o 3%. Spadek liczby osób wykorzystujących przeglądarkę Internet Explorer 6.0 spowodował spadek ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... , na jakie są narażone komputery w różnych krajach na całym świecie, dostarczając wskaźnik agresywności środowiska, w którym działają komputery w różnych państwach. ... w grupie niskiego ryzyka w pierwszym przypadku, jest to, że w państwach tych internet nadal nie jest wystarczająco dobrze rozwinięty i w celu wymiany plików powszechnie wykorzystuje ...

-

![Elektroniczna gospodarka w Polsce 2006 Elektroniczna gospodarka w Polsce 2006]()

Elektroniczna gospodarka w Polsce 2006

... edycji badań prowadzonych przez GUS wykazały, że wskaźnik przedsiębiorstw wykorzystujących komputery w swoim działaniu zachowuje się dość stabilnie i wynosi 93 proc. ... deklaracji i dokonywanie płatności), wyrobienie prawa jazdy on-line czy rejestracja samochodu przez Internet. Ostatnie miejsce w UE otrzymaliśmy za brak możliwości rejestracji firmy ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... systemu Windows, gdy użytkownicy korzystali z przeglądarki Internet Explorer. Kolejne dni przyniosły ogromną ilość stron hakerskich zawierających exploity skryptowe wykorzystujące lukę VML. Wielu twórców wirusów próbowało wykorzystać sytuację, aby dostarczyć swoje trojany na komputery użytkowników. Sytuację jeszcze bardziej komplikował fakt, że ...

-

![Firmy a rynek telekomunikacyjny 2011 Firmy a rynek telekomunikacyjny 2011]()

Firmy a rynek telekomunikacyjny 2011

... przenośnych. W 13,9 % firm wykorzystywane są jednocześnie komputery stacjonarne i przenośne. Komputery nie są wykorzystywane przez pracowników w 43,2 % badanych firm. Prawie wszystkie (95,6 %) firmy posiadające komputery posiadają również dostęp do Internetu. W 79 % przypadków posiadany Internet to stały stacjonarny dostęp, z mobilnego Internetu ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... zagrożeniami, ale całym szeregiem innych szkodliwych programów. Ataki na komputery Dane zebrane przez Kaspersky Security Network pokazują, że ponad milion ... o ruch. Cyberprzestępcy podejmują coraz więcej działań, aby zalegalizować swój biznes, a Internet oferuje wiele możliwości zarobienia pieniędzy poprzez stworzenie dużych ilości ruchu ...

-

![Sektor MSP: lepsze czasy na horyzoncie [© Photo-K - Fotolia.com] Sektor MSP: lepsze czasy na horyzoncie]()

Sektor MSP: lepsze czasy na horyzoncie

... oczekiwać należy również w branżach: hobby i rozrywka oraz komputery i internet. Firmy z tych branż częściej przewidują poprawę sytuacji (hobby i rozrywka – 33,3 proc., komputery i internet – 29,2 proc.) niż pogorszenie (hobby i rozrywka – 30,3 proc., komputery i internet – 27,4 proc.). Negatywne zmiany w nadchodzących 6 miesiącach nastąpią ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... wykorzystywanego przez oszustów w celu przemycenia szkodliwego oprogramowania na komputery użytkowników. Jednym z ważniejszych incydentów, jakie miały miejsce w 2008 roku, było wykorzystanie przez cyberprzestępców błędu w przetwarzaniu plików XML w przeglądarce Internet Explorer w celu rozprzestrzeniania trojana Trojan-GameThief.Win32.Magania. Luka ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... 000). Odsetek unikatowych użytkowników w państwie, w którym znajdują się komputery z zainstalowanym produktem firmy Kaspersky Lab, który zablokował zagrożenia internetowe. ... katalogi DLL, które zasadniczo stanowią dodatki do powszechnie wykorzystywanych przeglądarek (Internet Explorer, Mozilla Firefox i Google Chrome). Podobnie jak zdecydowana ...

-

![Użyteczność stron www a ich popularność Użyteczność stron www a ich popularność]()

Użyteczność stron www a ich popularność

... uzyskały także serwisy liderów na polu informacji ze świata marketingu i reklamy – witryny Media Run i Wirtualne Media czy MediaLine. W czołówce kategorii Komputery i Internet znalazły się rozwinięte serwisy, które łączą zalety witryn informacyjnych z funkcjonalnościami takimi, jak bazy plików do pobrania, recenzje, testy i porady. Witryny ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... się taki schemat, w którym zainfekowane strony internetowe infekują komputery odwiedzających je użytkowników, zainfekowane komputery użytkowników natomiast dbają o to, aby zarazić jak ... metoda, tym większe efekty uboczne. Ciężko raczej wyobrazić sobie „bezpieczny” Internet, w którym zabronione jest automatyczne wgrywanie plików na serwer, stosowanie ...

-

![Antywirusy G Data Software 2011 Antywirusy G Data Software 2011]()

Antywirusy G Data Software 2011

... Posiada narzędzia do blokowania wszystkich typów zagrożeń, których źródłem jest Internet. Szybko rozpoznaje wirusy, rootkity, robaki, spyware, trojany, backdoory, ... Automatyczne wykonywanie wszystkich funkcji ochronnych w tle Funkcja oszczędzania baterii (komputery mobilne) podczas skanowania Dynamiczne zakładki Koszt jednorocznej licencji na jedno ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... ochrony WWW wchodzący w skład rozwiązań firmy Kaspersky Lab, który chroni komputery użytkowników już od momentu, gdy szkodliwy program jest pobierany z zainfekowanej strony. ... postawą władz chińskich pod koniec 2009 roku. Najczęściej atakowane kraje Jak wiadomo, Internet nie posiada granic, z związku z czym z dowolnego miejsca na świecie możemy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 celebrytów wśród ransomware [© Stockninja - Fotolia] 5 celebrytów wśród ransomware](https://s3.egospodarka.pl/grafika2/ransomware/5-celebrytow-wsrod-ransomware-195641-150x100crop.jpg)

![Gdzie urządzenia IoT są najbardziej zagrożone? [© NicoElNino - Fotolia.com] Gdzie urządzenia IoT są najbardziej zagrożone?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Gdzie-urzadzenia-IoT-sa-najbardziej-zagrozone-196174-150x100crop.jpg)

![Nawet nie wiesz, że wydobywasz kryptowaluty! [© PaulPaladin - Fotolia.com.jpg] Nawet nie wiesz, że wydobywasz kryptowaluty!](https://s3.egospodarka.pl/grafika2/kryptowaluty/Nawet-nie-wiesz-ze-wydobywasz-kryptowaluty-197061-150x100crop.jpg)

![Kto torrentem wojuje, od torrenta ginie [© thodonal - Fotolia.com] Kto torrentem wojuje, od torrenta ginie](https://s3.egospodarka.pl/grafika2/torrenty/Kto-torrentem-wojuje-od-torrenta-ginie-199045-150x100crop.jpg)

![Sztuczna inteligencja w biznesie. Wyzwania i możliwości [© NicoElNino - Fotolia.com] Sztuczna inteligencja w biznesie. Wyzwania i możliwości](https://s3.egospodarka.pl/grafika2/Przemysl-4-0/Sztuczna-inteligencja-w-biznesie-Wyzwania-i-mozliwosci-205915-150x100crop.jpg)

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Polacy-o-cyberbezpieczenstwie-bankow-207003-150x100crop.jpg)

![Czy GamerHash zrewolujonizuje mikropłatności w sieci? [© Myst - Fotolia] Czy GamerHash zrewolujonizuje mikropłatności w sieci?](https://s3.egospodarka.pl/grafika2/mikroplatnosci/Czy-GamerHash-zrewolujonizuje-mikroplatnosci-w-sieci-208516-150x100crop.jpg)

![Co robią w Internecie ci, którzy mają dzieci? [© pixabay] Co robią w Internecie ci, którzy mają dzieci?](https://s3.egospodarka.pl/grafika2/internet/Co-robia-w-Internecie-ci-ktorzy-maja-dzieci-221187-150x100crop.jpg)

![5 sposobów na redukcję strat po włamaniu na konto internetowe [© Brian Jackson - Fotolia.com] 5 sposobów na redukcję strat po włamaniu na konto internetowe](https://s3.egospodarka.pl/grafika2/wlamanie-na-konto/5-sposobow-na-redukcje-strat-po-wlamaniu-na-konto-internetowe-231497-150x100crop.jpg)

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Dzieci-w-sieci-potrzebna-zwiekszona-kontrola-rodzicielska-232917-150x100crop.jpg)

![Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku [© Freepik] Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-na-przegladarki-internetowe-staly-sie-zmora-2024-roku-264030-150x100crop.jpg)

![Społeczeństwo informacyjne w Polsce 2011-2012 [© goodluz - Fotolia.com] Społeczeństwo informacyjne w Polsce 2011-2012](https://s3.egospodarka.pl/grafika2/internet/Spoleczenstwo-informacyjne-w-Polsce-2011-2012-109464-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Sektor MSP: lepsze czasy na horyzoncie [© Photo-K - Fotolia.com] Sektor MSP: lepsze czasy na horyzoncie](https://s3.egospodarka.pl/grafika2/kondycja-MSP/Sektor-MSP-lepsze-czasy-na-horyzoncie-120736-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)