-

![Wdrożenie 5G podwyższy zużycie energii o 170% Wdrożenie 5G podwyższy zużycie energii o 170%]()

Wdrożenie 5G podwyższy zużycie energii o 170%

... ilość energii, która potrzebna jest do jej realizacji. Okazuje się jednak, że reprezentanci firm telekomunikacyjnych są tego świadomi. W opinii aż 90% operatorów przebadanych na potrzeby badania 451 Research i Vertiv, 5G zaowocuje wzrostem zużycia energii oraz jej kosztów. Nie jest zatem zaskoczeniem ...

-

![Rotacja pracowników: branża IT liderem? Rotacja pracowników: branża IT liderem?]()

Rotacja pracowników: branża IT liderem?

... pracodawcy będą poszukiwać przede wszystkim ekspertów z obszarów CRM, marketing automation, programmaticu czy analityki danych digitalowych i CRM-owych. Tylko w ostatnich miesiącach aż 90% kandydatów z branży przyznaje, że dostało zaproszenie do udziału w tego typu rekrutacji. Rok 2020 przyniósł wiele zmian – również w poziomie oferowanych ...

-

![Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią? [© Ingo Bartussek - Fotolia.com] Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią?]()

Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią?

... 48,9 m kw. Ta wartość zmieniała się na przestrzeni ostatnich dziesięciu lat. W 2011 było to 42,3 m kw. a w szczytowym momencie 2018 już 90,6 m kw. Później współczynnik zaczął spadać, co oznacza, że seniorzy przekazywali usługodawcom coraz mniejsze metrażowo nieruchomości w zamian za świadczenia pieniężne. Średnia ...

-

![Na wakacje 2021 wyjedzie więcej Polaków niż rok temu [© pixabay.com] Na wakacje 2021 wyjedzie więcej Polaków niż rok temu]()

Na wakacje 2021 wyjedzie więcej Polaków niż rok temu

... liczby turystów korzystających z bazy noclegowej o 29,3 proc. r/r - wynika z danych GUS. Jeszcze gorzej było zimą. W styczniu 2021 liczba turystów spadła o 90,7 proc. w porównaniu do stycznia 2020, a w lutym o 73 proc. Czy teraz, w związku ze stopniowym znoszeniem ograniczeń w branży hotelarskiej od 8 maja, będzie ...

-

![Polska gospodarka potrzebuje aktywizacji zawodowej seniorów. Co stoi na przeszkodzie? [© pixabay.com] Polska gospodarka potrzebuje aktywizacji zawodowej seniorów. Co stoi na przeszkodzie?]()

Polska gospodarka potrzebuje aktywizacji zawodowej seniorów. Co stoi na przeszkodzie?

... ciele zdrowy duch Dla skutecznej aktywizacji seniorów konieczne będzie uwzględnienie ich potrzeb oraz barier, z jakimi osoby 60+ się stykają. Ponad 90 proc. seniorów deklaruje, że żyje w poczuciu sensu życia i lubi dzielić się wiedzą i doświadczeniem z innymi. Aż 85 proc. twierdzi, że lubi ...

-

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami]()

CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami

... przeciwko firmom i organizacjom. CAPTCHA – czyli techniki, które pozawalają odróżnić ludzi od komputerów, zostały po raz pierwszy wdrożone pod koniec lat 90. w formie podstawowego odwrotnego testu Turinga. Celem było odfiltrowywanie w serwisach internetowych rosnącego i sprawiającego problemy ruchu botów. Pierwotnie stanowiły one skuteczną ochronę ...

-

![Jak Polacy przyjęli zmiany w Kodeksie pracy? [© fotomek - Fotolia.com] Jak Polacy przyjęli zmiany w Kodeksie pracy?]()

Jak Polacy przyjęli zmiany w Kodeksie pracy?

... w prawie pracy (tę odpowiedź wybrało aż 48% ankietowanych do 25. roku życia. Spośród przepisów, o które zapytano w badaniu, największym poparciem respondentów (90%) cieszy się wydłużenie urlopów rodzicielskich dla rodziców dzieci z niepełnosprawnościami powstałymi w trakcie ciąży lub porodu. Polacy popierają też m.in. dodatkową ochronę ...

-

![Ubezpieczyciele wypłacili poszkodowanym prawie 22 mld zł w I połowie 2023 [© thodonal - Fotolia.com] Ubezpieczyciele wypłacili poszkodowanym prawie 22 mld zł w I połowie 2023]()

Ubezpieczyciele wypłacili poszkodowanym prawie 22 mld zł w I połowie 2023

... z ubezpieczeń komunikacyjnych (OC+AC), 4,7 mld zł z pozostałych ubezpieczeń. Na ubezpieczenia przeznaczyliśmy 39 mld zł, o 10 proc. więcej niż rok wcześniej. 90,9 mld zł aktywów ubezpieczyciele ulokowali w obligacjach i innych papierach wartościowych o stałej kwocie dochodu, wspierających gospodarkę i finanse publiczne. 17,6 mld zł aktywów ...

-

![Ubezpieczyciele wypłacili prawie 24 mld zł odszkodowań w I poł. 2024 r. [© Freepik] Ubezpieczyciele wypłacili prawie 24 mld zł odszkodowań w I poł. 2024 r.]()

Ubezpieczyciele wypłacili prawie 24 mld zł odszkodowań w I poł. 2024 r.

... komunikacyjnych (OC+AC), 5,84 mld zł z pozostałych ubezpieczeń. Na ubezpieczenia przeznaczyliśmy 42,84 mld zł, o 9,9 proc. więcej niż rok wcześniej. 90,87 mld zł aktywów stanowiły obligacje i inne papiery wartościowe o stałej kwocie dochodu, wspierające gospodarkę i finanse publiczne. 17,57 mld zł ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

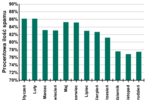

Kaspersky Lab: szkodliwe programy III kw. 2012

... dostarczana przez moduły ochrony WWW, które chronią użytkowników, jak tylko szkodliwy kod zostanie załadowany z zainfekowanej strony internetowej. Szkodliwa zawartość może się ... się szkodliwe odsyłacze z naszej czarnej listy. Obecnie wywołują one 90% wszystkich alarmów antywirusowych, o 5 procent więcej niż w poprzednim kwartale. Spośród nich ...

-

![Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny [© Freepik] Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny]()

Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny

... o wprowadzenie danych karty płatniczej pod pretekstem zapłaty kwoty 37,90 zł za przedłużenie domeny. Co ciekawe, w tym kroku nazwa domeny ... – opisuje Beniamin Szczepankiewicz. Po uzupełnieniu danych karty płatniczej (numer, data ważności i kod CVV), wyświetla się rzekomy status przygotowywania zamówienia. Jednocześnie w momencie kliknięcia za ...

-

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

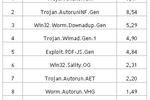

BitDefender: zagrożenia internetowe X 2009

... Wimad zajmuje czwarte miejsce w ogólnej liczbie infekcji, z wynikiem 4,90%. Wykorzystuje stosunkowo rzadko wykorzystywane pliki ASF – kontener multimedialny ... odpowiadając za 2,31% globalnych zarażeń. Jest to polimorficzny wirus, dołączający zaszyfrowany kod do plików wykonywalnych (.exe i .scr). Aby ukryć swoją obecność w zainfekowanej maszynie ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... Wschodzie i w Azji Południowo-Wschodniej. Najwyższy odsetek komputerów, na których zablokowano szkodliwy kod, posiada Bangladesz. Jednak państwo to po raz kolejny odnotowało spadek, tym razem o 11,8 punktu procentowego. Ostatecznie wyniósł on 67,8% (o 90,9% mniej niż w trzecim kwartale 2012 roku). Współczynniki lokalnych infekcji można podzielić ...

-

![Nowe pakiety roamingowe od T-Mobile [© Dirima - Fotolia.com] Nowe pakiety roamingowe od T-Mobile]()

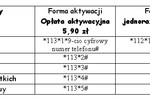

Nowe pakiety roamingowe od T-Mobile

... telefonie komórkowym stronę www.t-mobile.pl/travelandsurf, wysyłając SMS lub wpisując ekspresowy kod na telefonie. Od 1 lipca br. T-Mobile Polska przygotował dla klientów T-Mobile ... wykorzystania za granicą. Najmniejszy z nich kosztuje tylko 9,90 zł, a największy po wakacyjnym obniżeniu ceny – 129,90 zł. Wakacyjna zmiana cen usługi Travel & Surf ...

-

![Jak zmieni się handel? 5 kluczowych trendów na 2020 rok [© alexstr - Fotolia.com] Jak zmieni się handel? 5 kluczowych trendów na 2020 rok]()

Jak zmieni się handel? 5 kluczowych trendów na 2020 rok

... poprzedniej wersji. Gospodarka o obiegu zamkniętym Jak wskazują dane GUS, w Polsce około 90 proc. odpadów pochodzi z przemysłu. Oznacza to, że w produkcji istnieje wciąż ... konsumentom lepsze kontrolowanie jakości produktów. Przy pomocy smartfona mogą oni zeskanować kod QR na produkcie i uzyskać dostęp do danych, jakie firma zbiera na wszystkich ...

-

![Jak zwiększyć sprzedaż w e-commerce: voiceboty lepsze niż reklama? [© BillionPhotos.com - Fotolia.com] Jak zwiększyć sprzedaż w e-commerce: voiceboty lepsze niż reklama?]()

Jak zwiększyć sprzedaż w e-commerce: voiceboty lepsze niż reklama?

... % internautów nie kończy zakupów. 46% kupujących rezygnuje z finalizacji, ponieważ kod rabatowy nie działa. A niezadowalające zasady zwrotów, zmuszają 10% kupujących do ... wielkości firmach, reprezentujących zdywersyfikowane branże, nasze dane statystyczne pokazują, że 90% osób odbiera telefon od inteligentnych asystentów głosowych, a 70% z nich ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

... przez użytkownika programu-nosiciela. Podczas instalacji, koń trojański który wkomponowany jest w kod programu, instaluje się w tle, a wiec nie jest widoczny dla ... , a zamieszanie było często potęgowane przez błąd w programie Internet Explorer (w 2004 r. ponad 90% rynku przeglądarek), który pozwalał zamaskować także rzeczywisty adres fałszywej ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... szansę na udane zarażenie. Wynika to bowiem z faktu, że systemu Windows używa ponad 90% użytkowników na świecie, więc jeżeli ktoś potraktuje sprawę poważnie - zainfekuje komputer. W przypadku ... iż dane podane w formularzu (na stronie, która jest fałszywa), muszą zostać potwierdzone przez kod ze zdrapki. Jeżeli ktoś da się nabrać, poda nie tylko ...

-

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo]()

Smartphony: zadbaj o bezpieczeństwo

... przez Toshiba Mobile Communications wykazało, że liczba ta wzrosła do prawie 90 proc. Kod PIN nie stanowi wystarczającego zabezpieczenia W artykule czytamy, że ... specjalizuje się w kartach pamięci. Po tym, jak ofiara uruchomi szkodliwy kod zamaskowany jako narzędzie SIS, dostęp do karty pamięci zostanie zablokowany, wszystkie aplikacje zostaną ...

-

![Nowa oferta Heyah Nowa oferta Heyah]()

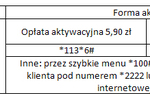

Nowa oferta Heyah

... min 30 zł lub w ramach miesięcznej zryczałtowanej opłaty 5,90 zł. Usługa jest aktywna przez 30 dni od momentu potwierdzenia SMS-em jej uruchomienia na koncie użytkownika. Grosze za Godzinę można aktywować: Wysyłając Kod Ekspresowy wysyłając Kod Ekspresowy *100# i wybór właściwej z opcji w Menu telefonu odwiedzając ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... . Najniższy poziom spamu (70,1 proc.) został odnotowany 28 października, najwyższy natomiast (90,8 proc.) 21 lutego. Źródła spamu W 2010 roku najwięcej spamu pochodziło ze ... intensywnych ale krótkotrwałych “wstrzyknięć” szkodliwego kodu do ruchu e-mail. W sumie szkodliwy kod wstrzyknięto sześć razy – trzy razy w sierpniu i trzy razy we wrześniu. ...

-

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?]()

E-mail marketing: jak zbierać adresy?

... cyrografu na swoją skrzynkę pocztową. Czy można pominąć zgodę? W latach 90. program II TVP nadawał serial edukujący Polaków w zakresie prawa podatkowego. Każdy ... trzech sprawdzonych metod: W zamian za udzielenie zgody na przesyłanie informacji handlowych, zaoferuj kod rabatowy możliwy do zrealizowania przy pierwszych zakupach; Jako alternatywę dla ...

-

![Porównywarki - hit Internetu [© nenadaksic - Fotolia.com] Porównywarki - hit Internetu]()

Porównywarki - hit Internetu

... internecie. Wystarczy tylko zeskanować kod kresowy na opakowaniu. Nie przepłacaj za domowe rachunki Rachunki musi płacić każdy. Okazuje się, że prawie 90% Polaków może ... aplikację na smartfony, dzięki której można zrobić zdjęcie rachunku lub zeskanować kod kreskowy i przesłać na wirtualną giełdę ofert. Po chwili użytkownik otrzymuje informację, czy ...

-

![WildFire - nowy ransomware z polskim akcentem WildFire - nowy ransomware z polskim akcentem]()

WildFire - nowy ransomware z polskim akcentem

... nazwie WildFire. Co interesujące, kod tego programu zawierał fragmenty, które pozwalają przypuszczać, że w procederze brał udział ktoś, kto w jakimś stopniu może być powiązany z naszym krajem. Cyberprzestępcy stojący za szkodliwym programem WildFire wydają się koncentrować na użytkownikach z Holandii – przynajmniej 90% ofiar zidentyfikowano właśnie ...

-

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa]()

Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa

... W efekcie w samym marcu liczba zablokowanych prób logowania z poziomu przestarzałych urządzeń wzrosła o 90 proc. Dzięki aktualizacji lub wymianie urządzeń na nowsze modele i lepszej ochronie ... Rok do roku liczba organizacji, które nie zezwalają na autoryzację poprzez kod SMS, wzrosła z 8,7 proc. do 16,1 proc. Wzrost znaczenia biometrii – Wśród ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... roku Marian Rejewski, Henryk Zygalski i Jerzy Różycki złamali po raz pierwszy kod Enigmy. Enigma była niemiecką maszyną szyfrującą, która początkowo wydawała się nie do ... zakłada firmę zajmującą się bezpieczeństwem i audytem. Wielka wojna hakerów Początek lat 90. rozpoczyna się fascynująco od wielkiej wojny hakerów (ang. The Great Hacker ...

-

![Botnet Hide and Seek znowu w akcji [© Bits and Splits - Fotolia.com] Botnet Hide and Seek znowu w akcji]()

Botnet Hide and Seek znowu w akcji

... że od chwili odkrycia do dziś botnetowi udało się z różnym skutkiem zainfekować niemal 90 000 unikalnych urządzeń. Przypomnijmy, botnet to rozproszona od względem geograficznym sieć ... techniczny Bitdefender z firmy Marken. Nowe zidentyfikowane próbki zawierają teraz kod służący wykorzystaniu dwóch nowych luk, aby umożliwić złośliwemu oprogramowaniu ...

-

![Black Friday. Rzeczywiste okazje zakupowe czy triki sprzedawców? [© Leigh Prather - Fotolia.com.jpg] Black Friday. Rzeczywiste okazje zakupowe czy triki sprzedawców?]()

Black Friday. Rzeczywiste okazje zakupowe czy triki sprzedawców?

... okazji czarnego piątku, wg różnych badań słyszało od 50 do nawet 90% Polaków. W związku z tym sieci handlowe swoimi działaniami promocyjnymi wychodzą poza czarny piątek ... , np. oferując klientowi robiącemu zakupy w galerii handlowej w czarny piątek dodatkowy kod rabatowy, który może wykorzystać w kolejny poniedziałek tylko w sklepie internetowym. ...

-

![AI w rękach cyberprzestępców - jak mogą chronić się firmy? AI w rękach cyberprzestępców - jak mogą chronić się firmy?]()

AI w rękach cyberprzestępców - jak mogą chronić się firmy?

... brzmi już, „czy” przedsiębiorstwo doświadczy naruszenia cyfrowego bezpieczeństwa, lecz „kiedy”. Prawie 90% z nich miało do czynienia z takim atakiem w ciągu ostatniego roku. ... na kilka sposobów, np. poprzez hasło i dane biometryczne lub otrzymany kod, co znacząco ogranicza ryzyko uzyskania nieautoryzowanego dostępu, nawet jeśli poświadczenia ...

-

![Ranking wirusów IV 2007 Ranking wirusów IV 2007]()

Ranking wirusów IV 2007

... wyjątkowy: Dlena.cb należy do licznej rodziny trojanów (znanych jest około 90 wersji), które są wykrywane przez analityków z Kaspersky Lab od ponad roku. ... niedoświadczonych twórców szkodliwego oprogramowania. Virtumonde, program adware, kontynuuje ewolucję. Ten szkodliwy kod występuje w zestawieniu Kaspersky Lab już od kilku miesięcy. Wiąże się to ...

-

![Taryfa Pakietowa Heyah teraz taniej Taryfa Pakietowa Heyah teraz taniej]()

Taryfa Pakietowa Heyah teraz taniej

... wskazaną kwotą. Każda z usług dostępna jest również w ramach miesięcznej zryczałtowanej opłaty 5,90 zł. Włączenie usługi potwierdzane jest SMS-em. Wybrana usługa jest ... usługi - opłata za zmianę to 5 złotych. Zmiany numeru można dokonać wysyłając ponownie kod ekspresowy aktywujący usługę (z wpisanym nowym numerem. Zmiana zostanie potwierdzona SMS-em. ...

-

![Trendy w budowaniu marki [© Minerva Studio - Fotolia.com] Trendy w budowaniu marki]()

Trendy w budowaniu marki

... nią trendy miały z reguły karencje 10-letnie. Poszczególne dekady; lata 60., 70., 80., 90. to charakterystyczne, bardzo wyraziste i rozpoznawalne style. Patrząc na nie z dzisiejszej perspektywy ... duet nie przypadkiem doceniany przez wiele firm. Należy więc pamiętać, że kod kolorystyczny jest równie ważny przy projektowaniu jak inne czynniki. Symbol ...

-

![Cyberprzestępczość 2009 - główne trendy [© stoupa - Fotolia.com] Cyberprzestępczość 2009 - główne trendy]()

Cyberprzestępczość 2009 - główne trendy

... gdzie prawdopodobieństwo ścigania przez prokuraturę jest mniejsze. Inne wnioski z raportu: Złośliwy kod jest rozprzestrzeniany na coraz większą skalę. W roku 2009 firma ... 88 procent wszystkich wiadomości e-mail odnotowanych przez firmę Symantec, z czego najwięcej — 90,4 procent — zarejestrowano w maju, a najmniej — 73,7 procent — w lutym. Spośród 107 ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... żądania POST do atakowanego serwera teoretycznie mogą być generowane w locie przez kod HTML lub JavaScript na stronie internetowej osoby trzeciej – tak jak w atakach XSS (cross-site ... systemy wykryły ataki na komputery w 201 państwach na całym świecie. Jednak 90% całego uchu DDoS pochodziło z 23 państw. Rozkład geograficzny źródeł ataków DDoS uległ ...

-

![Trendwatching w praktyce [© Reimer - Pixelvario - Fotolia.com] Trendwatching w praktyce]()

Trendwatching w praktyce

... lat lub więcej. Nowe technologie, które trafiają na rynek, pozwalają modyfikować kod genetyczny. W dodatku będzie można zastępować uszkodzone lub zniszczone organy innymi, bo ... – na przykład od prostoty do wyrafinowania i z powrotem. Patrząc na świat komputerów: w latach 90. ubiegłego wieku komputer stał się osobisty. Zapanowała moda na to, żeby ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią? [© Ingo Bartussek - Fotolia.com] Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią?](https://s3.egospodarka.pl/grafika2/seniorzy/Hipoteka-odwrocona-po-10-latach-Kto-siega-po-rente-dozywotnia-237691-150x100crop.jpg)

![Na wakacje 2021 wyjedzie więcej Polaków niż rok temu [© pixabay.com] Na wakacje 2021 wyjedzie więcej Polaków niż rok temu](https://s3.egospodarka.pl/grafika2/wakacje/Na-wakacje-2021-wyjedzie-wiecej-Polakow-niz-rok-temu-237901-150x100crop.jpg)

![Polska gospodarka potrzebuje aktywizacji zawodowej seniorów. Co stoi na przeszkodzie? [© pixabay.com] Polska gospodarka potrzebuje aktywizacji zawodowej seniorów. Co stoi na przeszkodzie?](https://s3.egospodarka.pl/grafika2/aktywizacja-zawodowa-osob-starszych/Polska-gospodarka-potrzebuje-aktywizacji-zawodowej-seniorow-Co-stoi-na-przeszkodzie-238509-150x100crop.jpg)

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami](https://s3.egospodarka.pl/grafika2/system-CAPTCHA/CAPTCHA-nie-zabezpiecza-przed-zautomatyzowanymi-cyberatakami-239641-150x100crop.jpg)

![Jak Polacy przyjęli zmiany w Kodeksie pracy? [© fotomek - Fotolia.com] Jak Polacy przyjęli zmiany w Kodeksie pracy?](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Jak-Polacy-przyjeli-zmiany-w-Kodeksie-pracy-253480-150x100crop.jpg)

![Ubezpieczyciele wypłacili poszkodowanym prawie 22 mld zł w I połowie 2023 [© thodonal - Fotolia.com] Ubezpieczyciele wypłacili poszkodowanym prawie 22 mld zł w I połowie 2023](https://s3.egospodarka.pl/grafika2/ubezpieczyciele/Ubezpieczyciele-wyplacili-poszkodowanym-prawie-22-mld-zl-w-I-polowie-2023-254645-150x100crop.jpg)

![Ubezpieczyciele wypłacili prawie 24 mld zł odszkodowań w I poł. 2024 r. [© Freepik] Ubezpieczyciele wypłacili prawie 24 mld zł odszkodowań w I poł. 2024 r.](https://s3.egospodarka.pl/grafika2/ubezpieczyciele/Ubezpieczyciele-wyplacili-prawie-24-mld-zl-odszkodowan-w-I-pol-2024-r-261922-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny [© Freepik] Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny](https://s3.egospodarka.pl/grafika2/phishing/Phishing-Hakerzy-rozsylaja-maile-dotyczace-przedluzenia-domeny-264195-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Nowe pakiety roamingowe od T-Mobile [© Dirima - Fotolia.com] Nowe pakiety roamingowe od T-Mobile](https://s3.egospodarka.pl/grafika2/T-mobile/Nowe-pakiety-roamingowe-od-T-Mobile-159060-150x100crop.jpg)

![Jak zmieni się handel? 5 kluczowych trendów na 2020 rok [© alexstr - Fotolia.com] Jak zmieni się handel? 5 kluczowych trendów na 2020 rok](https://s3.egospodarka.pl/grafika2/handel/Jak-zmieni-sie-handel-5-kluczowych-trendow-na-2020-rok-225071-150x100crop.jpg)

![Jak zwiększyć sprzedaż w e-commerce: voiceboty lepsze niż reklama? [© BillionPhotos.com - Fotolia.com] Jak zwiększyć sprzedaż w e-commerce: voiceboty lepsze niż reklama?](https://s3.egospodarka.pl/grafika2/e-sklep/Jak-zwiekszyc-sprzedaz-w-e-commerce-voiceboty-lepsze-niz-reklama-258845-150x100crop.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/Smartphony-zadbaj-o-bezpieczenstwo-SdaIr2.jpg)

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-jak-zbierac-adresy-119492-150x100crop.jpg)

![Porównywarki - hit Internetu [© nenadaksic - Fotolia.com] Porównywarki - hit Internetu](https://s3.egospodarka.pl/grafika2/porownywarki/Porownywarki-hit-Internetu-147284-150x100crop.jpg)

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Praca-zdalna-przyspiesza-transformacje-cyfrowa-w-obszarze-cyberbezpieczenstwa-234246-150x100crop.jpg)

![Botnet Hide and Seek znowu w akcji [© Bits and Splits - Fotolia.com] Botnet Hide and Seek znowu w akcji](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Botnet-Hide-and-Seek-znowu-w-akcji-206070-150x100crop.jpg)

![Black Friday. Rzeczywiste okazje zakupowe czy triki sprzedawców? [© Leigh Prather - Fotolia.com.jpg] Black Friday. Rzeczywiste okazje zakupowe czy triki sprzedawców?](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-Rzeczywiste-okazje-zakupowe-czy-triki-sprzedawcow-224828-150x100crop.jpg)

![Trendy w budowaniu marki [© Minerva Studio - Fotolia.com] Trendy w budowaniu marki](https://s3.egospodarka.pl/grafika/kreowanie-marki/Trendy-w-budowaniu-marki-iG7AEZ.jpg)

![Cyberprzestępczość 2009 - główne trendy [© stoupa - Fotolia.com] Cyberprzestępczość 2009 - główne trendy](https://s3.egospodarka.pl/grafika/Symantec/Cyberprzestepczosc-2009-glowne-trendy-MBuPgy.jpg)

![Trendwatching w praktyce [© Reimer - Pixelvario - Fotolia.com] Trendwatching w praktyce](https://s3.egospodarka.pl/grafika2/trendwatching/Trendwatching-w-praktyce-125451-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)