-

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

... systemowych, ale nowe, wykryte ostatnio przez laboratorium PandaLabs, odmiany instalowane są na tej części dysku twardego, która jest uruchamiana przed załadowaniem systemu ... ukrywając tym samym swoją obecność, a także wszelkie powiązane ze sobą złośliwe kody. Jak się uchronić przed najnowszymi rootkitami? Zdaniem ekspertów najnowsze zagrożenia są ...

-

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

... Za najstraszniejsze wirusy uznano MalwareProtector2008 oraz AdvancedXpFixer. Te dwa złośliwe kody zapełniają komputery ofiar robakami. Są to wirtualne karaluchy dosłownie ‘zżerające’ ... przeciwsłonecznych. Moda potrafi czasami naprawdę zaszkodzić. Najgłośniejszy: BeepBeep.A: lubi zwracać na siebie uwagę, więc przy każdej próbie dostępu do folderu ...

-

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje]()

F-Secure Business Suite: nowe funkcje

... technologicznego przeprowadzanych ataków od zeszłego roku. Podwojeniu uległa liczba ataków na firmowe konta bankowe oraz szpiegowanie instytucji przez Internet”. Nowe ... przeglądania identyfikuje strony bezpieczne oraz blokuje dostęp do witryn zawierających niebezpieczne kody. Natomiast Exploit Shiled chroni przed zero-day-attacks, czyli przed atakami ...

-

![Nowy Bitdefender Antivirus Plus, Bitdefender Internet Security i Bitdefender Total Security Nowy Bitdefender Antivirus Plus, Bitdefender Internet Security i Bitdefender Total Security]()

Nowy Bitdefender Antivirus Plus, Bitdefender Internet Security i Bitdefender Total Security

... komputera bez zakłócania uwagi użytkownika. Tym, co daje się zauważyć na pierwszy rzut oka, jest delikatnie podrasowany wygląd interfejsu. Chociaż pozostawiono ... danych takich jak kody PIN, numery kont bankowych, loginy i hasła do stron www, poczty elektronicznej, aplikacji i sieci bezprzewodowych. Takie podejście pozwala na tworzenie nawet ...

-

![F-Secure TOTAL F-Secure TOTAL]()

F-Secure TOTAL

... dzieci; F-Secure FREEDOME VPN – oprogramowanie, które szyfruje ruch sieciowy, zapewniając anonimowe i bezpieczne korzystanie z internetu na każdym urządzeniu; Menedżer haseł F-Secure KEY chroniący hasła i kody PIN na wszystkich kontach; F-Secure SENSE – dedykowane oprogramowanie do ochrony urządzeń z zakresu IoT działające z autorskim routerem ...

-

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze]()

Nowe cyberzagrożenie! Ataki hakerskie przez formularze

... jest trudny do wykrycia, ponieważ e-maile zawierają linki wskazujące na prawdziwe strony internetowe wykorzystywane na co dzień przez różne organizacje. Usługi, które ... do tradycyjnej nazwy użytkownika i hasła – dzięki zastosowaniu takich rozwiązań, jak kody uwierzytelniające (np. kody jednorazowe), odciski palca czy skany siatkówki. Jak chronić ...

-

![Europejczycy wobec bezpieczeństwa smartfonów Europejczycy wobec bezpieczeństwa smartfonów]()

Europejczycy wobec bezpieczeństwa smartfonów

... roboczymi, aplikacjami oraz inną zawartością (muzyką, grami i książkami). Około jedna trzecia użytkowników ze wszystkich tych krajów przechowuje na swoich urządzeniach informacje identyfikacyjne, takie jak kody PIN, hasła oraz loginy do prywatnych i firmowych kont e-mail. Nieuzasadniona beztroska Około jedna trzecia przebadanych osób wykorzystuje ...

-

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?]()

Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?

... przeszkód może poruszać się po mieście, korzystać z transportu publicznego, wchodzić do sklepów i restauracji. Ze względu na indywidualny charakter kodów, aplikacja łatwo pozwala na śledzenie użytkowników, którzy skanują swoje kody w wielu miejscach publicznych, m.in. przy wejściu do centrum handlowego. Co więcej, użytkownicy, rejestrując się ...

-

![Druk etykiet z QM-Labels Druk etykiet z QM-Labels]()

Druk etykiet z QM-Labels

... na stworzenie pojedynczych etykiet lub całych szablonów, a także na przygotowanie wydruków o nietypowym układzie. Na wydrukach może znajdować się nie tylko tekst, ale też grafika i kody ...

-

![Monitorowanie jakiego nie było Monitorowanie jakiego nie było]()

Monitorowanie jakiego nie było

... URL zamieniane są np. na specjalne kody lub numery (w przypadku poprzedniego skryptu adres URL był podawany jawnie). Ta metoda pozwala na zliczanie kliknięć na konkretny odnośnik zależnie ... tu unikalność. W ten sposób możemy utworzyć różne kody dla tej samej strony. Umieszczając je na różnych stronach, w różnych serwisach, wysyłając pocztą możemy je ...

Tematy: -

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... na pierwszy rzut oka. Jaki jest powód tej różnicy między liczbą złośliwych programów rozprzestrzeniających się za pośrednictwem MSN a tych rozprzestrzeniających się poprzez AIM? Prawie wszystkie kody ... języku C do kodu źródłowego IRCBota bez wpływu na jego funkcjonalność, ponieważ wszystkie popularne otwarte kody źródłowe IRCBotów pisane są w tym ...

-

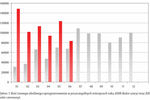

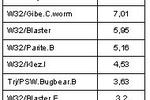

![G DATA: szkodliwe oprogramowanie I-VI 2009 G DATA: szkodliwe oprogramowanie I-VI 2009]()

G DATA: szkodliwe oprogramowanie I-VI 2009

... klawisza (ang. Keylogger), podczas gdy ilości koni trojańskich wykradających kody bankowe oraz wirusów kradnących hasła lub okradających konta graczy online zmniejszyły ... G Data przestrzega, iż użytkownicy muszą zachować czujność i w każdym okresie bez względu na poziom złośliwych programów dbać o swoje bezpieczeństwo w sieci. Coraz więcej ...

-

![Nowy trojan bankowy Banbra.GUC Nowy trojan bankowy Banbra.GUC]()

Nowy trojan bankowy Banbra.GUC

... danych plik wykonywalny zostaje zamknięty, a użytkownik przekierowany na autentyczną stronę banku. Następnie trojan przesyła swojemu twórcy e-mail ze wszystkimi skradzionymi danymi. „To szczególnie niebezpieczny trojan, ponieważ poza kradzieżą danych bankowych instaluje inne złośliwe kody, które umożliwiają ataki cyberprzestępców” - ostrzega Luis ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... dowolnego typu informacji - wiadomości e-mail, dokumentów, notatek, dyskusji w newralgicznych miejscach. Słowem - wszystkiego. Nie zaobserwowaliśmy żadnych konkretnych oznak wskazujących na szczególny cel, na przykład z branży energetycznej - co każe nam wierzyć, że Flame to kompletny zestaw narzędzi przeznaczony do ogólnych aktów cyberszpiegostwa ...

-

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane]()

Oszustwa finansowe coraz bardziej wyrafinowane

... Na ogół jest tak, że zawirusowany komputer kieruje klienta na podrobioną witrynę banku, na której podaje on swoje kody ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... oprogramowanie generuje nieskończoną ilość losowo wygenerowanych numerów, które rzekomo stanowią kody PIN do kart służących do doładowywania kont telefonów komórkowych. Numery ... kody PIN wykorzystywane do płacenia za usługi telefonii komórkowej, cena byłaby znacznie wyższa, a autorzy staraliby się działać bardziej z ukrycia, tak aby nie zwrócić na ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... , które poluje na kody mTAN, botnet MTK. Kolejnym ważnym wydarzeniem, jakie miało miejsce w analizowanym okresie, były ataki ukierunkowane na użytkowników Androida, o których pisaliśmy wcześniej. Perkel W pierwszych dwóch tygodniach marca znany dziennikarz Brian Krebs znalazł informacje na rosyjskojęzycznych forach podziemia na temat nowego trojana ...

-

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci]()

Oszustwa finansowe w sieci

... przez fałszywy lecz podobny do legalnego adres. Nowa technika pozwala na coraz bardziej wiarygodne podszywanie się pod firmy i instytucje. Poprzednio 'scamerzy' wykorzystywali ... pozwalającą wykryć obecność niewidocznych zagrożeń, takich jak wirusy czy złośliwe kody ukryte w HTML. Wzrost ilości niebezpiecznego spamu wiąże się ze wzrostem liczby ...

-

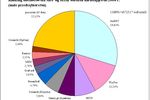

![Najpopularniejsze wirusy XI 2005 Najpopularniejsze wirusy XI 2005]()

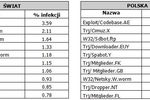

Najpopularniejsze wirusy XI 2005

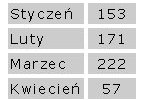

... kody. W przeciwieństwie do poprzednich zestawień, w których prym wiodły robaki, w edycji listopadowej pięć z najczęściej wykrywanych zagrożeń stanowiły trojany. Świadczy to o wzroście aktywności hakerów, którzy wykorzystują je do przestępstw internetowych. Poniżej prezentujemy listopadowy ranking najczęściej występujących wirusów w Polsce, i na ...

-

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft]()

Antypirackie narzędzie Microsoft

... z ogólnym kodem aktywacyjnym. "Jesteśmy w 100 proc. przekonani, że kody aktywacyjne blokowane przez WGA są nielegalne" - powiedziała Alexander. Raz zainstalowany Windows Genuine Advantage sprawdza kopię Windows XP okresowo. Microsoft jest zdecydowany zwalczyć piractwo przed wprowadzeniem na rynek swojego kolejnego systemu operacyjnego - Vista.

-

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008]()

Najciekawsze wirusy i robaki VII-XII 2008

... . Panda Security przygotowała listę zawierającą wybrane złośliwe kody, które - choć nie spowodowały epidemii na szeroką skalę – były szczególnie zauważalne w drugiej połowie ... UPS, jednakże po otwarciu załącznika, uruchamiany trojan natychmiast rozpoczynał kopiowanie na nasz komputer innego złośliwego oprogramowania. Banbra.FXT – nakaz sądowy ...

-

![Panda Global Protection 2012 [© Nmedia - Fotolia.com] Panda Global Protection 2012]()

Panda Global Protection 2012

... na całym świecie. Panda Global Protection 2012 korzysta z szerokiej bazy wiedzy, oferując użytkownikom szybką reakcję na wszystkie pojawiające się nowe złośliwe kody ...

-

![BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi]()

BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi

... kody QR Połączenie GH680F ze smartfonem umożliwia oznaczanie zdjęć współrzędnymi ich wykonania, a następnie pozycjonowania ich na ...

-

![Pobrałeś Minecraft z Google Play? Spodziewaj się problemów Pobrałeś Minecraft z Google Play? Spodziewaj się problemów]()

Pobrałeś Minecraft z Google Play? Spodziewaj się problemów

... z przyciskiem „pobierz”. Użytkownik, który kliknął w przycisk, nie otrzymywał modów do Minecraft, lecz był przekierowany na stronę WWW wyświetlającą: reklamy, ankiety wyłudzające numery telefonu, kody rabatowe, pornografię, fałszywe aktualizacje czy fałszywe ostrzeżenia o zainfekowaniu urządzenia wirusami. Zawartość stron wyświetlana była w różnych ...

-

![Najpopularniejsze wirusy - X 2003 Najpopularniejsze wirusy - X 2003]()

Najpopularniejsze wirusy - X 2003

... wirusów. Osiem miejsc w światowym Top Ten to złośliwe kody rozprzestrzeniające się przy wykorzystaniu luk bezpieczeństwa w zainstalowanym oprogramowaniu. Pierwszy wirus nie wykorzystujący takiej metody działania polimorficzny wirus infekujący pliki EXE i COM Parite.B jest na świecie dopiero czwarty (pierwszy w naszym kraju). Poniżej prezentujemy ...

-

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci]()

Kradzież tożsamości w sieci

... się coraz trudniejsze ze względu na rosnącą liczbę stosowanych zabezpieczeń, takich jak karty chipowe czy kody PIN, złodzieje szukają nowych sposobów. Dostęp do tożsamości wirtualnych z wykorzystaniem danych osobowych i haseł jest nowym, łatwym celem. Gospodarka brytyjska traci co roku miliony funtów na ...

-

![Rynek oprogramowania dla MŚP 2004 Rynek oprogramowania dla MŚP 2004]()

Rynek oprogramowania dla MŚP 2004

... popytu na specjalizację i ograniczonego zapotrzebowania na usługi. Rynek ... na rynku średnich przedsiębiorstw postępuje też specjalizacja branżowa (sieci aptek, handel hurtowy i detaliczny, różne dziedziny przemysłu czy usług), specjalizacja funkcjonalna (mała księgowość, kadry-płace, controlling, ERP, magazyny wysokiego składowania, EDI, kody ...

-

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy]()

Serwisy Web 2.0 a bezpieczeństwo firmy

... na komputerach ofiar. W innych serwisach znaleziono wbudowane kody kierujące użytkowników na ...

-

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji]()

Kradzież tożsamości: wzrost infekcji

... dowodzą, że w ciągu ostatniego roku ponad 10 milionów użytkowników na całym świecie zostało zainfekowanych przez niebezpieczne aplikacje do kradzieży tożsamości ... dodaje. Trojany kradną nasze hasła Eksperci podają, że trojany bankowe to złośliwe kody stworzone specjalnie do kradzieży danych klientów korzystających z bankowości elektronicznej. Stają ...

-

![Panda Antivirus dla Mac Panda Antivirus dla Mac]()

Panda Antivirus dla Mac

... na żądanie. Dodatkowo, program umożliwia skanowanie iPhone’ów, iPadów i iPodów, dzięki czemu mamy pewność, że jeśli któreś z tych urządzeń zawiera złośliwe kody, nie zainfekują one podobnych urządzeń, komputerów lub serwerów Mac. Rozwiązanie zaprojektowano specjalnie w taki sposób, by nie wpływało na wydajność systemu. ...

-

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji]()

ESET Mobile Security w nowej wersji

... instalacji mogą np. próbować okradać użytkowników, rozsyłając dziesiątki wiadomości SMS na numery o podwyższonej opłacie. Sama aplikacja posiada również zabezpieczenie, które uniemożliwia ... tego typu kody służą do diagnostyki smartfonów - za ich pomocą można m.in. sprawdzić numer IMEI. Jednak odpowiednio spreparowany i ukryty na stronie internetowej ...

-

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych]()

Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych

... hasła i pozbawić go dostępu do najważniejszych usług internetowych, z których korzysta na co dzień. Mógł również śledzić uważnie jego aktywność w sieci i ... znaków specjalnych. Niektóre polskie banki wprowadzają dodatkową, dwuskładniową autoryzację wykorzystującą kody przesłane przez SMS, wygenerowane z listy lub z aplikacji mobilnej (albo tokena). ...

-

![Smartfon Samsung Galaxy XCover Pro Smartfon Samsung Galaxy XCover Pro]()

Smartfon Samsung Galaxy XCover Pro

... zatrudnione w handlu detalicznym mogą śledzić stany magazynowe i przetwarzać płatności, a także skanować kody kreskowe. Mają ponadto możliwość korzystania z gotowych do użytku mobilnych punktów sprzedaży ... POS. Zaawansowane oprogramowanie terminalu Tap to Phone opiera się na transakcjach z użyciem chipów EMV. Klienci będą mogli dokonać płatności w ...

-

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów]()

Zakupy online: pandemia zmienia zachowania konsumentów

... z przyzwyczajeniem do handlu tradycyjnego. Pytani o kwestie, które mogłyby zachęcić ich do e-zakupów w przyszłości, niekupujący wskazywali najczęściej na niższe koszty dostawy i produktów oraz kody rabatowe dostępne online. W grupie niekupujących dominują najstarsi badani i osoby z mniejszych miejscowości oraz z niższym wykształceniem. Urządzenia ...

-

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier]()

Wirusy atakują konsole do gier

... gier” - mówi Piotr Walas, kierownik PogotoVia AntyVirusowego Panda Software - „Należy jednak zwrócić szczególną uwagę na fakt, że wciąż pojawiają się nieznane złośliwe kody oparte na coraz nowszej technologii. Szanse na wystąpienie poważnego zagrożenia zależą również od funkcji zaimplementowanych w kolejnych wersjach konsoli do gier” – dodaje ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-Business-Suite-nowe-funkcje-Qq30bx.jpg)

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nowe-cyberzagrozenie-Ataki-hakerskie-przez-formularze-230295-150x100crop.jpg)

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?](https://s3.egospodarka.pl/grafika2/galerie-handlowe/Aplikacje-zdrowotne-ochrona-zdrowia-czy-ochrona-danych-229615-150x100crop.jpg)

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Oszustwa-finansowe-coraz-bardziej-wyrafinowane-117066-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-w-sieci-apURW9.jpg)

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft](https://s3.egospodarka.pl/grafika/Windows/Antypirackie-narzedzie-Microsoft-Qq30bx.jpg)

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-VII-XII-2008-apURW9.jpg)

![Panda Global Protection 2012 [© Nmedia - Fotolia.com] Panda Global Protection 2012](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2012-Qq30bx.jpg)

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/Kradziez-tozsamosci-w-sieci-apURW9.jpg)

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwisy-Web-2-0-a-bezpieczenstwo-firmy-apURW9.jpg)

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kradziez-tozsamosci-wzrost-infekcji-apURW9.jpg)

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji](https://s3.egospodarka.pl/grafika2/ESET/ESET-Mobile-Security-w-nowej-wersji-121983-150x100crop.jpg)

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych](https://s3.egospodarka.pl/grafika2/wyciek-danych/Masz-silne-haslo-To-nie-znaczy-ze-nie-grozi-ci-wyciek-danych-215063-150x100crop.jpg)

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Zakupy-online-pandemia-zmienia-zachowania-konsumentow-240676-150x100crop.jpg)

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-atakuja-konsole-do-gier-MBuPgy.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)