-

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało]()

Aplikacja mobilna banku: narzędzia finansowe to za mało

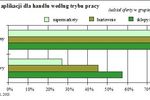

... m.in. w zmianie dostawcy prądu, telewizji kablowej czy usług komórkowych na najtańszego na rynku, pełniąc rolę pośrednika, bez konieczności przedłożenia dodatkowych dokumentów papierowych ... , kupić bilet na autobus, do kina, teatru, a także na inne wydarzenia. Aplikacja umożliwia również zamówienie taksówki i jedzenia, płacenie przez QR kody czy zakup ...

-

![Informatyka w polskim handlu 2005-2007 Informatyka w polskim handlu 2005-2007]()

Informatyka w polskim handlu 2005-2007

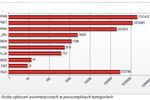

... informatyki w handlu będą w najbliższych latach nadal systemy kas fiskalnych, standardy EDI, kody kreskowe, systemy ERP, narzędzia Business Intelligence oraz ogólnie integracja rozproszonych systemów informacyjnych. Jednocześnie warto też zwrócić uwagę na nowe możliwości dla handlu i logistyki, które niosą ze sobą najnowsze zdobycze informatyki ...

-

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

... jest polecenie, które wyłącza firewall systemowy. Następnie trojan jest pobierany i uruchamiany z określonego adresu internetowego. Od tej chwili EbodaR.A może pobierać na zainfekowany komputer inne złośliwe kody.

-

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android]()

Trend Micro Longevity for Android

... lub zmienić ustawienia). Alarm Power Hog App (prądożerna aplikacja) — na podstawie inteligentnej analizy informacji w chmurze ostrzega użytkownika, jeśli nowa ... na trwałość akumulatora w smartfonie. Jest to pierwsza aplikacja Trend Micro zintegrowana z niedawno zaprezentowaną technologią Trend Micro Mobile App Reputation, która analizuje kody i ...

-

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween]()

Zombie groźne nie tylko w Halloween

... na dyskach ponad miliona urządzeń na całym świecie, mimo że od wykrycia go po raz pierwszy minęło sześć lat. Zeus – złośliwe oprogramowanie, które nie tylko zamienia komputer w zombie, ale także wykrada jednorazowe kody ... zasadą bezpiecznego komputera jest aktualizowanie oprogramowania zainstalowanego na urządzeniu. Pamiętaj, że wszystkie programy ...

-

![Smartfony Samsung Galaxy A55 5G i A35 5G Smartfony Samsung Galaxy A55 5G i A35 5G]()

Smartfony Samsung Galaxy A55 5G i A35 5G

... i odporne na manipulacje rozwiązanie Samsung Knox Vault zapewnia kompleksową ochronę przed atakami na sprzęt i oprogramowanie, tworząc bezpieczne środowisko pracy aplikacji, które jest fizycznie odizolowane od głównego procesora i pamięci systemu. Może pomóc chronić najważniejsze dane w urządzeniu, w tym dane odblokowania ekranu, takie jak kody PIN ...

-

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005]()

Najpopularniejsze wirusy II 2005

... niezachwiana. W ostatnim miesiącu Downloader.GK spowodował ponad 4.5 % wszystkich infekcji na świecie. Oznacza to spory spadek w porównaniu ze styczniem (8.5%). Drugie ... po udanej infekcji systemów komputerowych pobierała następnie różnorodne złośliwe kody, umożliwiając mu działanie. Oprogramowanie typu spyware zbiera poufne informacje zawarte ...

-

![Zagrożenia w sieci I-VI 2011 wg CERT Polska Zagrożenia w sieci I-VI 2011 wg CERT Polska]()

Zagrożenia w sieci I-VI 2011 wg CERT Polska

... tym te dotyczące autoryzacji transakcji bankowych. Z kolei w kwietniu zaatakował trojan Spy-Eye, ukryty w elektronicznych fakturach, który wykradał poufne informacje wprowadzane na stronach internetowych (np. kody dostępowe). „Cyberprzestępczość to realny problem i to w skali całej gospodarki. Dlatego tak ważne jest, aby dostawcy usług i operatorzy ...

-

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014]()

Cisco: bezpieczeństwo w Internecie 2014

... udziałem wciąż rośnie i to w alarmującym tempie. Flash i JavaScript – nowa kombinacja: złośliwe kody Flash mogą obecnie wchodzić w interakcję ze skryptami JavaScript by ukryć ... obecnie wersji OpenSSL jest starsza niż 50 miesięcy, czyniąc je podatnymi na atak w wyniku niezaktualizowania. Przeglądarki internetowe: Internet Explorer jest przeglądarką ...

-

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?]()

SIM swapping - jak się bronić?

... kategorie osób, które mogą zobaczyć nasze wpisy. Tam, gdzie to możliwe, korzystajmy z uwierzytelniania wieloetapowego, zwłaszcza w oparciu o aplikację zainstalowaną na telefonie (bezpieczniejsza opcja niż kody jednorazowe w wiadomościach SMS) lub klucz sprzętowy (bezpieczniejsza opcja niż dwie poprzednie). Warto również zwracać uwagę, aby nie być ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... transakcji online. Brak zabezpieczeń pozwala przestępcom na przechwytywanie przekazów pieniężnych przy użyciu następujących sposobów: Na komputerze ofiary instalowany jest trojan/keylogger przechwytujący informacje wyświetlane na ekranie, takie jak numery rachunków bankowych, dane dostępowe, kody PIN itp. Sytuację pogarsza ryzykowne zachowanie ...

-

![Drastycznie wzrasta ilość rogueware Drastycznie wzrasta ilość rogueware]()

Drastycznie wzrasta ilość rogueware

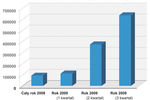

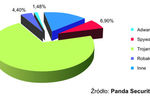

... one automatyczne skanowanie, po czym informują użytkownika o rzekomej infekcji komputera. Następnie zalecają mu wykupienie licencji na pełną wersję „antywirusa”, aby usunąć pozornie wykryte złośliwe kody. Wabiąc nieświadomych podstępu internautów do inwestowania w fałszywe aplikacje ochronne, cyberprzestępcy wyłudzają od nich pieniądze. Badania ...

-

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?]()

Jak zabezpieczyć smartfon przed utratą lub kradzieżą?

... kody dostępu, hasła, kombinacje graficzne i zabezpieczenia biometryczne. Najlepszym sposobem na zapewnienie bezpieczeństwa jest wykorzystywanie więcej niż jednej opcji, na ...

-

![Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek? Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?]()

Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?

... , nie musimy tak bardzo martwić się o wykorzystanie steganografii. Dodatkowo, niektóre kody wydobywane z obrazów potrafią wykorzystywać luki w oprogramowaniu, aby dokonać dalszego ataku. Regularne aktualizowanie oprogramowania eliminuje wszystkie luki, na które dostawca oprogramowania udostępnił tzw. „łatki” w danej aktualizacji – wyjaśnia Kamil ...

-

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury]()

Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury

... ich skłonność do klikania linków i pobierania złośliwego oprogramowania ze względu na obeznanie z aplikacją. Github znalazł się na trzecim miejscu pod względem liczby pobrań złośliwego oprogramowania, ponieważ atakujący chcieli wykorzystać programistów pobierających kody w celu przyspieszenia swojej pracy. Wśród najbardziej rozpowszechnionych grup ...

-

![Zagrożenia internetowe IV-VI 2009 Zagrożenia internetowe IV-VI 2009]()

Zagrożenia internetowe IV-VI 2009

... wyżej w rankingu najpopularniejszych tematów. Komentarze zawierały linki do zainfekowanych stron, z których użytkownicy portalu nieświadomie pobierali złośliwe kody. Pierwszy atak był skoncentrowany na jednym temacie, ale kilka dni później ilość ataków znacznie wzrosła i wszystkie najpopularniejsze wątki zostały zainfekowane. Inne zagadnienia ...

-

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016]()

Po ransomware idzie nowe: raport McAfee Labs XII 2016

... Jeśli dodać do tego jeszcze hakerów, którzy zarażają legalne kody trojanami, pozostając w ten sposób w ukryciu, staje się jasne, że w kwestiach związanych ... w sektorze. Widzimy, że zaczyna przynosić to konkretne rezultaty w walce z cyberprzestępcami. Liczymy na to, że głównie z tego względu rok 2017 przyniesie spowolnienie fali ransomware. ...

-

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka]()

Internet a ochrona prywatności dziecka

... także otrzymują spam i niepożądane wiadomości. Co więcej, są bardziej podatne na manipulacje. Część tej poczty może mieć charakter reklamowy lub marketingowy i ... pozwala hakerom oraz złodziejom tożsamości na uzyskanie dostępu do komputera. Pobierane pliki muzyczne mogą również zawierać wirusy lub inne destrukcyjne kody. Gry: Interaktywne witryny ...

-

![Chroń swoje urządzenia mobilne: liczba malware zatrważa Chroń swoje urządzenia mobilne: liczba malware zatrważa]()

Chroń swoje urządzenia mobilne: liczba malware zatrważa

... SMS-y. Jednym ze sposobów na dostanie się choćby do finansów są SMS-y Premium, które mogą bardzo szybko narazić użytkowników na wysokie rachunki. Równie niebezpieczne są aplikacje, które wykradają kody jednorazowe do bankowych rachunków, przychodzące właśnie w wiadomościach SMS, pozwalające na obejście wieloskładnikowego uwierzytelniania w bankach ...

-

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony]()

Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony

... dostawcy usługi. Po weryfikacji użytkownika, dostawca usługi udostępnia mu bezpłatną linię kredytową. Proces płatności obejmuje m.in. kody QR, mobilne potwierdzenia transakcji czy wpisywanie haseł jednorazowych wysyłanych na telefon. Techniki oszustw w praktyce Przejęcie konta KTZP zwykle udostępnia wstępną (ograniczoną) linię kredytową dla nowych ...

-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... postawiono w stan oskarżenia twórcę TrickBota oraz przejęto kody Emoteta – jedno z najbardziej ekspansywnych złośliwych narzędzi. Sukcesem zakończyły się też działania podjęte przeciwko kampaniom ransomware Egregor i NetWalker. Było to możliwe dzięki współpracy rządów i organów ścigania na całym świecie. Odpowiedzialność dotyczy nie tylko twórców ...

-

![Silne hasło, czyli jakie? Silne hasło, czyli jakie?]()

Silne hasło, czyli jakie?

... na swoim urządzeniu, a tym bardziej na karteczce samoprzylepnej pod klawiaturą. Zamiast tego lepiej rozważyć użycie menedżera haseł, który nie tylko generuje skomplikowane kody, ale także umożliwia przechowywanie własnych haseł w lokalnym lub bazującym na ...

-

![Phishing: sztuczna inteligencja pomaga cyberprzestępcom Phishing: sztuczna inteligencja pomaga cyberprzestępcom]()

Phishing: sztuczna inteligencja pomaga cyberprzestępcom

... pośrednictwem wiadomości SMS), Quishing (wykorzystujący spreparowane kody QR), Vishing (złośliwe połączenia telefoniczne). Nie każdy phishing odbywa się online. Niektórzy cyberprzestępcy stosują podejście hybrydowe, w którym maile phishingowe zawierają numer telefonu, pod którym kontynuowany jest atak na ofiarę. AI tworzy coraz bardziej wiarygodne ...

-

![Samsung Galaxy XCover7 i Galaxy Tab Active5 Samsung Galaxy XCover7 i Galaxy Tab Active5]()

Samsung Galaxy XCover7 i Galaxy Tab Active5

... terenowych z różnych branż. Zaprojektowane, by zapewnić możliwość pracy w biurze, w terenie i na pierwszej linii W coraz bardziej zdigitalizowanym świecie firmy muszą zapewnić pracownikom ... dane w tych urządzeniach, w tym informacje związane z blokowaniem ekranu takie jak kody PIN, hasła i wzory. Tworzy on bezpieczne środowisko wykonawcze, które ...

-

![Trojan bankowy Mamont podszywa się pod Google Chrome Trojan bankowy Mamont podszywa się pod Google Chrome]()

Trojan bankowy Mamont podszywa się pod Google Chrome

... może również przechwytywać nowo otrzymane wiadomości SMS i wysyłać je na ten sam kanał. Stawką jest bezpieczeństwo Wspomniane możliwości pozwalają atakującemu na uzyskanie numeru telefonu i numeru karty ofiary oraz na przechwytywanie wiadomości SMS zawierających kody uwierzytelniające, wymagane do autoryzacji transakcji z instytucjami finansowymi ...

-

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje]()

Bezpieczny Internet w wakacje

... , co ściągasz z Internetu. Dodatkowo powinieneś przeskanować wszystkie pobrane pliki przed ich uruchomieniem. Złośliwe kody kryją się najczęściej pod postacią filmów, seriali, itp. Zwróć uwagę na informacje, którymi dzielisz się na portalach społecznościowych. Internauci powinni wystrzegać się podawania szczegółów takich jak, m.in. data wyjazdu ...

-

![TrustPort w wersji biznes TrustPort w wersji biznes]()

TrustPort w wersji biznes

... przyznawane przy zmianie oprogramowania innego producenta na TrustPort. TrustPort Security Elements Basic ... na wejściu i na komputerach stacji końcowej. Blokuje szkodliwe kody wszystkich rodzajów i pozwala pozbyć się powodzi spamu na skrzynkach pocztowych. Jest to wygodne narzędzie administracji centralnej dostępne do instalacji oprogramowania na ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017]()

Cisco: bezpieczeństwo w Internecie I poł. 2017

... bezpieczeństwa Cisco zainstalowane na całym świecie. Aktualny krajobraz zagrożeń Specjaliści Cisco ds. bezpieczeństwa obserwowali ewolucję zagrożeń w pierwszej połowie 2017 roku. Zebrane dane pozwoliły określić jak zmieniają się sposoby rozpowszechniania malware oraz jakie techniki pozwalają ukryć szkodliwe kody przed wykryciem. Cyberprzestępcy ...

-

![Jaki był marketing mobilny 2018? [© weedezign - Fotolia.com] Jaki był marketing mobilny 2018?]()

Jaki był marketing mobilny 2018?

... mobilne za bezpieczny kanał przesyłając za ich pomocą np. kody do potwierdzenia przelewu. Stary, sprawdzony SMS wraz z nowoczesnymi aplikacjami praktycznie wyparły z rynku ... usunięcia z bazy kontaktów tych pozyskanych niezgodnie nowymi przepisami, przypomniała też starą prawdę na temat grup odbiorczych. Lepsza od dużej, przypadkowo zdobytej bazy ...

-

![Tydzień 26/2006 (26.06-02.07.2006) [© RVNW - Fotolia.com] Tydzień 26/2006 (26.06-02.07.2006)]()

Tydzień 26/2006 (26.06-02.07.2006)

... to nałożył na amerykański koncern kary i zobowiązania za nadużywanie dominującej pozycji na rynku. Miał zapłacić grzywnę i ujawnić konkurentom (odpłatnie)część swoich tajemnic technologicznych (kody źródłowe ... ), więc oficjalnie nie ma jeszcze możliwości negocjowania kontraktów na dostawę ropy dla tej rafinerii. Możejki mają jeszcze ważny kontrakt ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... Wojny między gangami cyberprzestępców trafią na pierwsze strony gazet Specjaliści ds. ... kody dostępu do kont bankowych i kart kredytowych, będzie rosła. Co więcej, fałszywe aplikacje i serwisy z aukcjami szkodliwego oprogramowania to bardzo prężnie rozwijająca się branża w półświatku przestępczym. Liczba przypadków kradzieży tożsamości będzie na ...

-

![Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości [© Marek - Fotolia.com] Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości]()

Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości

... edycji zarówno zamówienia jak i danych klienta. Jeśli oferujemy kody rabatowe, musimy upewnić się, że miejsce na wpisanie kodu do zamówienia jest odpowiednio wyeksponowane, ... przemyśleć też stworzenie osobnej aplikacji sklepu pozwalającej w prosty sposób dokonywać zakupów na smartfonie. Dzięki temu klient będzie miał możliwość przeglądania towarów np. ...

-

![Scam telefoniczny - jak go powstrzymać? Scam telefoniczny - jak go powstrzymać?]()

Scam telefoniczny - jak go powstrzymać?

... na swój telefon kody, które miał przekazać rozmówcy. Mężczyzna spełnił tę prośbę, co skutkowało obciążeniem jego konta kwotą kilku euro poza abonamentem. W rzeczywistości był to zakup za pośrednictwem specjalnej platformy płatniczej, przy czym płatność odbywała się na podstawie faktury za usługi telefonii. Przekazanie kodów oszustowi na ...

-

![Cyberbezpieczne wakacje, czyli jakie? Cyberbezpieczne wakacje, czyli jakie?]()

Cyberbezpieczne wakacje, czyli jakie?

... kody QR. Zazwyczaj umieszczane są przy atrakcjach turystycznych, dając podróżnym możliwość zdobycia dodatkowych informacji na ...

-

![Kiedy marketing mobilny jest efektywny? [© Minerva Studio - Fotolia.com] Kiedy marketing mobilny jest efektywny?]()

Kiedy marketing mobilny jest efektywny?

... na promocję. W przypadku akcji prosprzedażowych istotnym elementem jest przesłanie SMS-em dowodu zakupu produktu przez konsumenta. W tym przypadku najlepiej sprawdzają się unikalne kody ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało](https://s3.egospodarka.pl/grafika2/bankowosc-internetowa/Aplikacja-mobilna-banku-narzedzia-finansowe-to-za-malo-224579-150x100crop.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Longevity-for-Android-Qq30bx.jpg)

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zombie-grozne-nie-tylko-w-Halloween-145832-150x100crop.jpg)

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-II-2005-apURW9.jpg)

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2014-151918-150x100crop.jpg)

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?](https://s3.egospodarka.pl/grafika2/SIM-swapping/SIM-swapping-jak-sie-bronic-238476-150x100crop.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-smartfonow/Jak-zabezpieczyc-smartfon-przed-utrata-lub-kradzieza-241472-150x100crop.jpg)

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Europa-w-cyberzagrozeniu-zlosliwe-oprogramowanie-spada-z-chmury-260183-150x100crop.jpg)

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Po-ransomware-idzie-nowe-raport-McAfee-Labs-XII-2016-186212-150x100crop.jpg)

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka](https://s3.egospodarka.pl/grafika/ochrona-danych-osobowych/Internet-a-ochrona-prywatnosci-dziecka-MBuPgy.jpg)

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony](https://s3.egospodarka.pl/grafika2/Kup-Teraz-Zaplac-Pozniej/Kup-Teraz-Zaplac-Pozniej-Oszustwa-i-mechanizmy-obrony-240569-150x100crop.jpg)

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczny-Internet-w-wakacje-MBuPgy.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![Jaki był marketing mobilny 2018? [© weedezign - Fotolia.com] Jaki był marketing mobilny 2018?](https://s3.egospodarka.pl/grafika2/mobile-marketing/Jaki-byl-marketing-mobilny-2018-213707-150x100crop.jpg)

![Tydzień 26/2006 (26.06-02.07.2006) [© RVNW - Fotolia.com] Tydzień 26/2006 (26.06-02.07.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-26-2006-26-06-02-07-2006-sNRO59.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości [© Marek - Fotolia.com] Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości](https://s3.egospodarka.pl/grafika2/sklep-internetowy/Prostota-ulatwia-sukces-w-e-commerce-Klienci-chca-przejrzystosci-168486-150x100crop.jpg)

![Kiedy marketing mobilny jest efektywny? [© Minerva Studio - Fotolia.com] Kiedy marketing mobilny jest efektywny?](https://s3.egospodarka.pl/grafika/marketing-mobilny/Kiedy-marketing-mobilny-jest-efektywny-iG7AEZ.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Z mLegitymacji ZUS korzysta ponad milion klientów [© Freepik] Z mLegitymacji ZUS korzysta ponad milion klientów](https://s3.egospodarka.pl/grafika2/mLegitymacja/Z-mLegitymacji-ZUS-korzysta-ponad-milion-klientow-265907-150x100crop.jpg)

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)