-

![Klienci iPKO znów zaatakowani Klienci iPKO znów zaatakowani]()

Klienci iPKO znów zaatakowani

... kody jednorazowe, znajdą się one w rękach cyberprzestępców. Wiadomości docierające do potencjalnych ofiar ataku posiadają temat „Ograniczone konto” i mimo błędów językowych na ...

-

![Rio 2016: święto cyberprzestępców [© Igor Mojzes - Fotolia.com] Rio 2016: święto cyberprzestępców]()

Rio 2016: święto cyberprzestępców

... technika, dzięki której przestępcy mogą niejako wtopić się w zainfekowaną sieć. Polega ona na tym, że atakujący firmową sieć może uniknąć wykrycia przez imitowanie ... obszarze phishingu utrzymuje się na wysokim poziomie, a w okresie od kwietnia do czerwca tego roku wzrosła o 76%. Cztery główne krajowe kody domen, z których pochodziły ataki phishing ...

-

![Zakupy online pod lupą [© Irina - Fotolia.com] Zakupy online pod lupą]()

Zakupy online pod lupą

... kody rabatowe i kupony promocyjne do sklepów, przedstawia raport podsumowujący miniony rok w e-commerce. Analiza ... ? Najczęściej kupowanymi przez internet produktami w Polsce są odzież, buty, kosmetyki i perfumy, elektronika oraz jedzenie na dowóz. Dział analiz Picodi sporządził statystyki dotyczące wykorzystywanych do zakupów w sieci urządzeń oraz ...

-

![Świąteczne zakupy online. Jak odróżnić oszustwo od dobrej oferty? Świąteczne zakupy online. Jak odróżnić oszustwo od dobrej oferty?]()

Świąteczne zakupy online. Jak odróżnić oszustwo od dobrej oferty?

... których przestępcy starają się wykraść dane lub pieniądze. Nowym, dużym zagrożeniem są kody QR wykorzystywane jako sposób na ominięcie uwierzytelniania wieloskładnikowego lub nawet przemycenie strony phishingowej. Ponadto, należy uważać na popularne w ostatnich latach: wiadomości phishingowe, reklamujące markowe towary po okazyjnych cenach lub ...

-

![Spam i komputery zombie VII-IX 2008 Spam i komputery zombie VII-IX 2008]()

Spam i komputery zombie VII-IX 2008

... kwartale 2008 roku można zaliczyć do spamu, z czego 1,43% zawierały złośliwe kody. Najczęściej wykrywane zagrożenia w tym kwartale to Netsky.P oraz trojany: SpamtaLoad.DO i SpamtaLoadCZ. ... koszt otrzymywania i usuwania spamu (nawet bez otwierania wiadomości) na 874 dolarów na każdego pracownika. Nowe tendencje rozwojowe spamu Według raportu w ...

-

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie]()

Cyberataki 2013: afera PRISM i zombie

... witryny kraju. Tuż przed wakacjami w Internecie zawrzało także od informacji o rzekomych ukrytych kodach dostępu wbudowanych potajemnie w systemy Windows. Kody miały pozwalać NSA na penetrację systemu dowolnego użytkownika. Haker z Bangladeszu i zagrożone karty SIM W lipcu haker z Bangladeszu o pseudonimie tiger-M@TE dokonał kompromitacji stron ...

-

![Wyłącz Wi-Fi zanim wpędzisz się w kłopoty [© selinofoto - Fotolia.com] Wyłącz Wi-Fi zanim wpędzisz się w kłopoty]()

Wyłącz Wi-Fi zanim wpędzisz się w kłopoty

... to jednak wyraźny dowód na to, że w poszukiwaniu korzyści finansowych oszuści są gotowi i na tego typu ryzyko. Osoby, które polują na niezabezpieczone sieci WLAN (Wireless ... monitoring domowej sieci. Taki monitoring sprawdza, czy router i urządzenia w naszej sieci są podatne na ataki, m.in. czy dostęp do routera jest zabezpieczony odpowiednio silnym ...

-

![Aktualizacje w Google Meet - jakie zmiany? Aktualizacje w Google Meet - jakie zmiany?]()

Aktualizacje w Google Meet - jakie zmiany?

... elementy sterujące połączono tak, by były w jednym miejscu. Kody do wdzwaniania się na spotkania, załączniki, lista uczestników, czat i inne elementy znajdują się ... bardziej angażujące W zeszłym miesiącu rozpoczęto wprowadzanie nowych funkcji dla Google Meet na urządzenia z Androidem i iOS: zmiana tła, Q&A oraz ankiety. W najbliższych tygodniach ...

-

![Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści? [© Albrecht Fietz z Pixabay] Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści?]()

Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści?

... za sobą konieczność zwiększenia areałów ich upraw, z kolei zastosowanie surowców takich jak odpady komunalne, ścieki czy odchody zwierzęce, ze względu na ich niejednorodność może skutkować zmienną i niższą wydajnością produkcji paliwa. W perspektywie średnioterminowej, wartą uwagi jest, dojrzewająca technologia AtJ (alcohol-to-jet). Problemem jest ...

-

![PandaLabs: najciekawsze wirusy 2009 PandaLabs: najciekawsze wirusy 2009]()

PandaLabs: najciekawsze wirusy 2009

... jakiś sposób się wyróżniały. Z tego względu niektóre dobrze znane złośliwe kody (np. wirus Koobface) nie znalazły się na tej liście. Oto wirusy, o których warto wspomnieć: ... a następnie żąda okupu w wysokości 100 dolarów, aby je odblokować. Prawdopodobnie ze względu na brak doświadczenia jego twórcy w kodzie znalazł się jednak błąd programistyczny, ...

Tematy: PandaLabs, wirusy, trojany, cyberprzestępcy, hakerzy, złośliwe oprogramowanie, złośliwe kody -

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

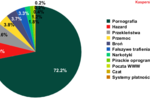

World Wide Web a kontrola rodzicielska

... . Technicznie istnieją dwie metody kategoryzacji stron internetowych: czarne i białe listy oraz podejście heurystyczne, które przydziela zasoby sieciowe do określonych kategorii na podstawie ich cech. Metoda heurystyczna jest bardziej elastyczna i nowoczesna, istnieje jednak ryzyko, że strona zostanie przydzielona do niewłaściwej kategorii. Proces ...

-

![Branża HR w 2012 [© Scanrail - Fotolia.com] Branża HR w 2012]()

Branża HR w 2012

... są już specjalne aplikacje na smartfony, które wykorzystują portale pracy. Coraz większą popularnością będą się też cieszyły tzw. kody QR (Quick Response Codes), dzięki którym za pomocą zrobienia jednego zdjęcia aparatem w telefonie można przenieść się do danej strony internetowej, bądź automatycznie wysłać aplikację na ...

-

![Firmy rodzinne potrzebują zmian w stylu zarządzania [© stakhov - Fotolia.com] Firmy rodzinne potrzebują zmian w stylu zarządzania]()

Firmy rodzinne potrzebują zmian w stylu zarządzania

... rozpoczął się w zaledwie 15% firm. Z kolei analiza Instytutu Biznesu Rodzinnego „Kody wartości” dowodzi, że aż 70% właścicieli dopiero myśli o sukcesji, a jedynie ... ale inaczej oceniają jego pilność. Dostrzegają również potrzebę wdrażania nowych technologii – wskazuje na to 47% badanych seniorów, zaledwie o 5% mniej niż w przypadku juniorów. Wiele ...

-

![BYOD - firmy bagatelizują bezpieczeństwo BYOD - firmy bagatelizują bezpieczeństwo]()

BYOD - firmy bagatelizują bezpieczeństwo

... przez cyberprzestępców czy pozbawioną skrupułów konkurencję. Ryzyko strat finansowych (np. na skutek utraty klientów) istnieje zawsze, nawet jeśli w powszechnej opinii zgubione urządzenie ... bankowego, Apple lub Google ID), sprawdzał kody QR (które mogą prowadzić do stron phishingowych, jeśli na rzeczywisty kod QR naniesiony został fałszywy obrazek ...

-

![Bezpieczeństwo danych: jak nie dać się cyberprzestępcy? [© Andrey Popov - Fotolia.com] Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?]()

Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?

... , związanych choćby z utratą klientów. Łącznie daje to 190 euro na wyciek jednego rekordu. Całkowity, uśredniony koszt w skali całej organizacji, wynikający z wycieku danych wzrósł ... sprzętu i oprogramowania stanowi potencjalną furtkę dla hakerów. To wymusza na organizacjach potrzebę wprowadzenia środowiska zerowego zaufania. Takie środowisko może ...

-

![Zakupy przez internet. Co odstrasza, a co zachęca kupujących? [© Andrey Popov - Fotolia.com] Zakupy przez internet. Co odstrasza, a co zachęca kupujących?]()

Zakupy przez internet. Co odstrasza, a co zachęca kupujących?

... kryteria związane z oszczędzaniem pieniędzy. Najczęściej wskazywaną odpowiedzią była bezpłatna realizacja zamówienia (46%). Prawie 40% ankietowanych doceniłoby także zniżki i kody rabatowe na kolejne zakupy. Dla kupujących bardzo ważne jest również bezpieczeństwo w sklepie internetowym. Co trzeci ankietowany (32%) ceni sobie możliwość skorzystania ...

-

![Jak polskie firmy wykorzystują potencjał komunikacji SMS? [© NOBU - Fotolia.com] Jak polskie firmy wykorzystują potencjał komunikacji SMS?]()

Jak polskie firmy wykorzystują potencjał komunikacji SMS?

... jego lektura, jest to, że w dobie powszechnej już ślepoty banerowej receptą na sukces może być właśnie bezpośrednie dotarcie do klienta poprzez skierowaną wprost ... SMS-y w łączonych działaniach, głównie z e-mailem, akcją w social mediach czy reklamą online, np. na portalach. Łączenie narzędzi online’owych z wiadomościami tekstowymi pozwala klientowi ...

-

![Czy polscy przedsiębiorcy boją się Brexitu? Czy polscy przedsiębiorcy boją się Brexitu?]()

Czy polscy przedsiębiorcy boją się Brexitu?

... Europejskiej, co względem poprzedniej, czternastej fali badania oznacza wzrost na poziomie 6 pkt. proc. Respondentów niepokoi również destabilizacja kursu euro oraz ... prawo do wartościowego głosowania, czyli do odrzucenia porozumienia w sprawie brexitu i wpływu na postawę rządu w dalszych negocjacjach z Unią Europejską oraz zapis, dzięki któremu ...

-

![Spam i phishing w II kw. 2018 r. [© momius - Fotolia.com] Spam i phishing w II kw. 2018 r.]()

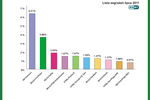

Spam i phishing w II kw. 2018 r.

... użytkowników, w tym m.in. ich nazwiska, hasła, numery kart kredytowych czy kody PIN. W II kwartale br. łatwego życia z cyberprzestępcami nie mieli przede wszystkim użytkownicy ... . Jednym z haczyków jest bezpłatna dystrybucja kryptowaluty. Inna sztuczka polega na wykorzystywaniu przez oszustów nazw nowych projektów ICO w celu zebrania funduszy ...

-

![Jak dbamy o bezpieczeństwo danych online? [© Gajus - Fotolia.com] Jak dbamy o bezpieczeństwo danych online?]()

Jak dbamy o bezpieczeństwo danych online?

... dotyczące prywatności. Duża część informacji o użytkownikach, w tym dostęp do kont na profilach w mediach społecznościowych, ale też adres e-mail, kontakty, zdjęcia czy prywatne ... (75%) niż kody jednorazowe (66%). Informacje o badaniu „Bezpieczne e-zakupy” Badanie zlecone przez Mastercard zostało zrealizowane przez Ipsos na 13 europejskich rynkach, ...

-

![Sztuczna inteligencja pomoże bankom w walce z cyberzagrożeniami Sztuczna inteligencja pomoże bankom w walce z cyberzagrożeniami]()

Sztuczna inteligencja pomoże bankom w walce z cyberzagrożeniami

... inteligencja kontra vishing Banki oraz ich klienci od zawsze znajdowali się na celowniku cyberprzestępców. Przeprowadzane przez nich ataki, choć często schematyczne, nadal pozostają ... opcji płatności: od przelewów na stronie internetowej, przez płatności mobilne w aplikacji, za pomocą smartwatcha, po portfele cyfrowe czy kody QR. Banki są ...

-

![Najpopularniejsze wirusy 2005 Najpopularniejsze wirusy 2005]()

Najpopularniejsze wirusy 2005

... ta była z miesiąca na miesiąc lepiej widoczna. - Większa ilość botów i oszustw internetowych. Nastąpiła zmiana w motywacji działania twórców złośliwych kodów, którzy poszukują obecnie głównie korzyści finansowych. - Słabo zabezpieczone komputery, uporczywe i złośliwe zagrożenia. Użytkownicy nadal są atakowani przez złośliwe kody, tzw. weteranów ...

-

![Najpopularniejsze wirusy V 2006 Najpopularniejsze wirusy V 2006]()

Najpopularniejsze wirusy V 2006

... w dalszym ciągu niebezpieczne są złośliwe kody, które powstały już dawno, jednak wciąż stwarzają problemy użytkownikom na całym świecie. Sdbot.ftp, ... że użytkownicy nie aktualizują swoich programów antywirusowych i systemów, narażając się na infekcje, na które już dawno znaleziono antidotum. Potwierdza to obecność Netsky.P, który rozprzestrzenia ...

-

![Najgroźniejsze wirusy roku 2006 Najgroźniejsze wirusy roku 2006]()

Najgroźniejsze wirusy roku 2006

... W minionym roku atakowały nas już dobrze znane od lat złośliwe kody - Sdbot.ftp i Netsky.P. Twórcy zagrożeń w krótkim okresie czasu tworzyli różne mutacje ... w systemie operacyjnym w celu uzyskania korzyści finansowych - kolejny rok utrzymuje się na pierwszym miejscu w rankingu. Towarzyszą mu Exploit/Metafile lub Torpig.A, które także zajmują wysokie ...

-

![ESET: zagrożenia internetowe VII 2011 ESET: zagrożenia internetowe VII 2011]()

ESET: zagrożenia internetowe VII 2011

... dane mogą potem zostać wykorzystane do obejścia zabezpieczenia stosowanego przez część banków, tj. uwierzytelniania transakcji przez jednorazowe kody wysyłane na zdefiniowany wcześniej numer telefonu. Instaluj na bieżąco aktualizacje oprogramowania dla Twojego telefonu. W ten sposób wykryte przez hakerów luki nie będą stanowić dodatkowej furtki ...

-

![Polski rynek m-commerce rośnie najszybciej w Europie Polski rynek m-commerce rośnie najszybciej w Europie]()

Polski rynek m-commerce rośnie najszybciej w Europie

... Na tle wszystkich firm „zanox Mobile Performance Barometer” wyróżnia Asos.com jako „mobilnego innowatora”. Tylko ten e-sklep spełniła wszystkie 5 wymaganych kryteriów. Posiada on mobilną stronę, do której kierowani są użytkownicy, kompletną mobilną wersję swojego serwisu, umożliwia przeprowadzanie transakcji mobilnych, a także zaimplementował kody ...

-

![Inteligentna firma = mobilność + IoT + cloud computing [© Egor - Fotolia.com] Inteligentna firma = mobilność + IoT + cloud computing]()

Inteligentna firma = mobilność + IoT + cloud computing

... że w przyszłości najważniejszymi czynnikami będą: zwiększanie dochodu (53 proc.) oraz wejście na nowe rynki (51 proc.). Zaangażowanie przedsiębiorstwa w realizację koncepcji IoT jest ... USA, Wielkiej Brytanii, Francji, Niemiec, Meksyku, Brazylii, Chin, Indii i Australii/Nowej Zelandii. Do zbadania, na jakim etapie są firmy dążące do tego, aby stać się ...

-

![Złośliwy kod z Google Play wyświetla pornografię [© vejaa - Fotolia.com] Złośliwy kod z Google Play wyświetla pornografię]()

Złośliwy kod z Google Play wyświetla pornografię

... nie są rzadkością. Okazuje się również, że do rzadkości nie należą fałszywe kody skrywające się w oferowanych tam programach. Check Point odkrył właśnie takiego szkodnika, ... jak AdultSwine i tym podobne będą się powtarzać, a hakerzy będą starali się żerować na nieświadomych użytkownikach, w tym dzieciach. Efektywna ochrona przed tego typu złośliwym ...

-

![Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić? [© Florian Roth - Fotolia.com] Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?]()

Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?

... słabo zabezpieczonych danych, które mogłyby zostać wykorzystane przeciwko nim. W przypadku niektórych ryzykownych działań można zwiększyć bezpieczeństwo poprzez szyfrowanie kopii zapasowych na każdym kroku. Historycznie, szyfrowanie kopii zapasowych było doskonałym pomysłem, gdy nośniki opuszczały siedzibę firmy lub gdy dane były przesyłane przez ...

-

![Złośliwe oprogramowanie ransomware: płacisz okup, tracisz 2 razy Złośliwe oprogramowanie ransomware: płacisz okup, tracisz 2 razy]()

Złośliwe oprogramowanie ransomware: płacisz okup, tracisz 2 razy

... ransomware, obejmujący przestoje w działalności, utracone zamówienia czy koszty operacyjne, na świecie wynosi ponad 730 tys. dolarów, zaś w Polsce – około 500 tys ... z nich. Jednak jedynie w 44% przypadków obejmuje ono koszty ponoszone w związku z ransomware (na świecie to odpowiednio 84% i 64%). – Badanie potwierdziło, że złośliwe oprogramowanie ...

-

![Smartfon Gigaset GX290 plus oraz GX290 PRO Smartfon Gigaset GX290 plus oraz GX290 PRO]()

Smartfon Gigaset GX290 plus oraz GX290 PRO

... plus ma podwójny aparat główny z 13-megapikselowym czujnikiem SONY. Aparat na frontowej płaszczyźnie posiada rozdzielczość 2-megapikseli. Oprogramowanie od uznanej firmy ArcSoft® umożliwia dalszą optymalizację zdjęć i udostępnia takie funkcje, jak HDR, ultra HD i tryb nocny. Kody QR w nowym smartfonie są rozpoznawane bezpośrednio, bez konieczności ...

-

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS]()

Ryzykowny Internet - nowy raport ISS

... bardziej realnym zagrożeniem. W 2002 roku zaobserwowano zwiększoną ilość ataków na rządowe systemy informatyczne USA (ponad 6000 prób ataków), Wielkiej Brytanii i ... rozprzestrzeniały się zwykle wieloma niezależnymi drogami. Twórcy robaków komputerowych rozpowszechniają kody źródłowe, które umożliwiają członkom podziemia hakerskiego szybko tworzyć ...

-

![Najpopularniejsze wirusy V 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy V 2005]()

Najpopularniejsze wirusy V 2005

... , oszukując odbiorców ofertą bezpłatnych biletów na Mistrzostwa Świata w Piłce Nożnej 2006 ... na prowadzenie wysunął się program ISTbar, spyware instalujący się na komputerze ofiary bez jej wiedzy, który ukrywa się pod kontrolką ActiveX. Dodatkowo instaluje on podobne złośliwe kody: adware’y, dialery i inne programy szpiegujące. Dodatkowo wyświetla na ...

-

![Tydzień 38/2005 (19-25.09.2005) [© RVNW - Fotolia.com] Tydzień 38/2005 (19-25.09.2005)]()

Tydzień 38/2005 (19-25.09.2005)

... luksusu i wartościowych nieruchomości. Stawki podatkowe wyniosą 18% i 36% zamiast 38%. Rosyjskiemu Gazpromowi konsorcjum bankowe przyznało kredyt w wysokości 12 mld USD na zakup koncernu naftowego Sibnieftu (głównym właścicielem jest R. Abramowicz). Ta transakcja gwarantuje rządowi rosyjskiemu kontrolę nad 1/3 rosyjskiego sektora naftowego. Już ...

-

![Wirusy, robaki i trojany dla systemów Unix w 2005 Wirusy, robaki i trojany dla systemów Unix w 2005]()

Wirusy, robaki i trojany dla systemów Unix w 2005

... exploitów czy backdoorów wykorzystujących wykryte luki. Producenci oprogramowania publikują łaty na znane luki, co z kolei skłania twórców wirusów do poszukiwania nowych metod i ... w celu generowania kodów klucza wykorzystuje interpreter Brain Fuck. Następnie wykorzystuje kody do szyfrowania TEA (Tiny Encryption Algorithm). Virus.Linux.Grip nie ...

Tematy: Platformy nix, Linuks, złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Rio 2016: święto cyberprzestępców [© Igor Mojzes - Fotolia.com] Rio 2016: święto cyberprzestępców](https://s3.egospodarka.pl/grafika2/Rio/Rio-2016-swieto-cyberprzestepcow-179677-150x100crop.jpg)

![Zakupy online pod lupą [© Irina - Fotolia.com] Zakupy online pod lupą](https://s3.egospodarka.pl/grafika2/zakupy-online/Zakupy-online-pod-lupa-216971-150x100crop.jpg)

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie](https://s3.egospodarka.pl/grafika2/cyberataki-2013/Cyberataki-2013-afera-PRISM-i-zombie-129712-150x100crop.jpg)

![Wyłącz Wi-Fi zanim wpędzisz się w kłopoty [© selinofoto - Fotolia.com] Wyłącz Wi-Fi zanim wpędzisz się w kłopoty](https://s3.egospodarka.pl/grafika2/Wi-Fi/Wylacz-Wi-Fi-zanim-wpedzisz-sie-w-klopoty-209511-150x100crop.jpg)

![Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści? [© Albrecht Fietz z Pixabay] Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści?](https://s3.egospodarka.pl/grafika2/neutralnosc-klimatyczna/Dekarbonizacja-lotnictwa-rozwoj-zrownowazonego-paliwa-lotniczego-SAF-to-nie-tylko-korzysci-261631-150x100crop.jpg)

![Branża HR w 2012 [© Scanrail - Fotolia.com] Branża HR w 2012](https://s3.egospodarka.pl/grafika/dzial-HR/Branza-HR-w-2012-apURW9.jpg)

![Firmy rodzinne potrzebują zmian w stylu zarządzania [© stakhov - Fotolia.com] Firmy rodzinne potrzebują zmian w stylu zarządzania](https://s3.egospodarka.pl/grafika2/firmy-rodzinne/Firmy-rodzinne-potrzebuja-zmian-w-stylu-zarzadzania-152678-150x100crop.jpg)

![Bezpieczeństwo danych: jak nie dać się cyberprzestępcy? [© Andrey Popov - Fotolia.com] Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-danych-jak-nie-dac-sie-cyberprzestepcy-164598-150x100crop.jpg)

![Zakupy przez internet. Co odstrasza, a co zachęca kupujących? [© Andrey Popov - Fotolia.com] Zakupy przez internet. Co odstrasza, a co zachęca kupujących?](https://s3.egospodarka.pl/grafika2/koszty-wysylki/Zakupy-przez-internet-Co-odstrasza-a-co-zacheca-kupujacych-180898-150x100crop.jpg)

![Jak polskie firmy wykorzystują potencjał komunikacji SMS? [© NOBU - Fotolia.com] Jak polskie firmy wykorzystują potencjał komunikacji SMS?](https://s3.egospodarka.pl/grafika2/komunikacja-sms/Jak-polskie-firmy-wykorzystuja-potencjal-komunikacji-SMS-201351-150x100crop.jpg)

![Spam i phishing w II kw. 2018 r. [© momius - Fotolia.com] Spam i phishing w II kw. 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-II-kw-2018-r-209044-150x100crop.jpg)

![Jak dbamy o bezpieczeństwo danych online? [© Gajus - Fotolia.com] Jak dbamy o bezpieczeństwo danych online?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Jak-dbamy-o-bezpieczenstwo-danych-online-222780-150x100crop.jpg)

![Inteligentna firma = mobilność + IoT + cloud computing [© Egor - Fotolia.com] Inteligentna firma = mobilność + IoT + cloud computing](https://s3.egospodarka.pl/grafika2/business-intelligence/Inteligentna-firma-mobilnosc-IoT-cloud-computing-199194-150x100crop.jpg)

![Złośliwy kod z Google Play wyświetla pornografię [© vejaa - Fotolia.com] Złośliwy kod z Google Play wyświetla pornografię](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwy-kod-z-Google-Play-wyswietla-pornografie-201544-150x100crop.jpg)

![Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić? [© Florian Roth - Fotolia.com] Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Kopia-zapasowa-to-tylne-drzwi-dla-ransomware-Jak-sie-bronic-228899-150x100crop.jpg)

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS](https://s3.egospodarka.pl/grafika/wirusy/Ryzykowny-Internet-nowy-raport-ISS-MBuPgy.jpg)

![Najpopularniejsze wirusy V 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy V 2005](https://s3.egospodarka.pl/grafika/ataki-internetowe/Najpopularniejsze-wirusy-V-2005-apURW9.jpg)

![Tydzień 38/2005 (19-25.09.2005) [© RVNW - Fotolia.com] Tydzień 38/2005 (19-25.09.2005)](https://s3.egospodarka.pl/grafika/komentarz-gospodarczy/Tydzien-38-2005-19-25-09-2005-sNRO59.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)