-

![Sprzeniewierzenia a polskie firmy [© Scanrail - Fotolia.com] Sprzeniewierzenia a polskie firmy]()

Sprzeniewierzenia a polskie firmy

... ryzykiem strat z tego tytułu, mając świadomość ze skali zjawiska. Równie ważne jest wprowadzenie narzędzi kontroli w firmach i wzrost świadomości społecznej na temat tego czym jest sprzeniewierzenie. Najbardziej rozpoznawalnym przykładem sprzeniewierzenia jest przypadek Enronu. Liczne oszustwa ścisłego kierownictwa doprowadziły do upadku firmy ...

-

![Drukarki Epson GP-M831 i GP-C831 Drukarki Epson GP-M831 i GP-C831]()

Drukarki Epson GP-M831 i GP-C831

... zostały zaprojektowane z myślą o drukowaniu w trybie papieru ciągłego (np. w przemyśle, logistyce, służbie zdrowia czy biurach). Pozwalają drukować zaawansowane kody kreskowe, wyraźny tekst na papierze błyszczącym, etykiety samoprzylepne itd. Funkcje kolorowe w modelu GP-C831 pozwalają również drukować zdjęcia. Pigmentowy atrament DURABrite Ultra ...

-

![Ile spamu może wygenerować botnet? Ile spamu może wygenerować botnet?]()

Ile spamu może wygenerować botnet?

... a następnie zamiast dotrzeć do celu został uwięziony i policzony. Wyniki testu Na przestrzeni jednego tygodnia, z jednego komputera zainfekowanego jednym złośliwym oprogramowaniem: Zespamowano ... witryny farmaceutycznej. Oczywiście, jeśli do ataku doszłoby w normalnych warunkach na prawdziwy domowy komputer, wynik końcowy mógłby być niższy. Część z ...

-

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze]()

"Bankowość uniwersalna Polska" kradnie pieniądze

... ”, potrafiły również przechwytywać wiadomości SMS, zawierające kody do autoryzowania transakcji online. Jak uchronić się przed fałszywymi aplikacjami? Ekspert z ESET, przypomina o kilku zasadach, które mogą uchronić użytkowników przed ewentualnymi atakami lub infekcjami, mającymi na celu wyprowadzenie pieniędzy z rachunków bankowych. Zabezpiecz ...

-

![GandCrab, czyli ransomware z niespodzianką GandCrab, czyli ransomware z niespodzianką]()

GandCrab, czyli ransomware z niespodzianką

... należy za pomocą klawiatury uruchomić menedżera zadań (CTRL + SHIFT + DEL) i zakończyć proces ransomware. – Dla przeciętnego użytkownika znalezienie właściwego złośliwego oprogramowania na liście uruchomionych procesów może być trudnym zadaniem. Nazwa procesu jest bowiem generowana losowo. Trzeba wykazać się znajomością nazw bezpiecznych procesów ...

-

![Aplikacje randkowe: miłość z dreszczykiem [© pixabay.com] Aplikacje randkowe: miłość z dreszczykiem]()

Aplikacje randkowe: miłość z dreszczykiem

... uwierzytelnienie dwuskładnikowe. Pamiętaj, że korzystanie z aplikacji, która generuje kody jednorazowe, jest bezpieczniejsze niż otrzymywanie „drugiego składnika” za pośrednictwem ... bez wątpienia ułatwiły szukanie bratnich dusz i partnerów oraz partnerek. Jednak na platformach randkowych można znaleźć zarówno miłość swojego życia, jak i boty oraz ...

-

![Opera wprowadza Shopping Corner Opera wprowadza Shopping Corner]()

Opera wprowadza Shopping Corner

... kody promocyjne — są one już dostępne w specjalnej sekcji “Kupony”. Dify - usługa cashback w przeglądarce Opery jest także zintegrowana z Shopping Corner. Udane zakupy online nie muszą być czasochłonne. Shopping Corner zawiera sekcję “Shopping News”, która umożliwia użytkownikom dostęp najnowszych wiadomości na ...

-

![Piractwo rośnie [© Scanrail - Fotolia.com] Piractwo rośnie]()

Piractwo rośnie

... jest to wzrost ponad trzykrotny (w okresie styczeń-lipiec 2003 roku szkody zostały oszacowane na 20,5 mln złotych). Wśród mienia zabezpieczonego przez policję podczas akcji ... jedynie w Grecji. To dla nas sygnał, że należy jeszcze większy nacisk położyć na edukację społeczną. Do tej pory nasze inicjatywy kierowaliśmy głównie do przedsiębiorców. ...

Tematy: BSA -

![Komputer mobilny sterowany głosem Komputer mobilny sterowany głosem]()

Komputer mobilny sterowany głosem

... kody paskowe, nawet takie, które są niewyraźnie wydrukowane lub uszkodzone. Skaner RS309 ma duży zasięg, a ponadto jest zabezpieczony przed kondensacją pary wodnej, która występuje podczas przechodzenia z pomieszczeń chłodzonych do niechłodzonych. Skaner zakłada się na ... . WT4000 może być noszony bezpośrednio na palcu, nawet jeśli dłoń użytkownika ...

-

![Zagrożenia internetowe I-III 2008 Zagrożenia internetowe I-III 2008]()

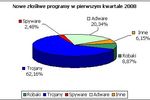

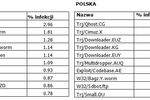

Zagrożenia internetowe I-III 2008

... kody stanowiły 28,58% wszystkich wykrytych infekcji. „Gdy odwiedzamy witryny www, adware powoduje wyświetlanie reklam, które są nie tylko irytujące, ale mogą także zagrażać bezpieczeństwu komputera lub wpływać na obniżenie wydajności” – ostrzega Maciej Sobianek, specjalista ds. bezpieczeństwa Panda Security. Na ...

-

![Cyberprzestępcy zarobili 10 mln euro [© stoupa - Fotolia.com] Cyberprzestępcy zarobili 10 mln euro]()

Cyberprzestępcy zarobili 10 mln euro

... mamy już do czynienia z głośnymi epidemiami powodowanymi przez pojedyncze wirusy, takie jak „I love you” czy Sasser. Te niezwykle popularne złośliwe kody miały na celu przyniesienie ich twórcom szczególnie pojmowanej sławy i prestiżu poprzez infekcję jak największej liczby komputerów. Obecnie cyberprzestępcy działają w zorganizowanych grupach ...

-

![Firmowe smartfony a bezpieczeństwo danych [© Scanrail - Fotolia.com] Firmowe smartfony a bezpieczeństwo danych]()

Firmowe smartfony a bezpieczeństwo danych

... niespełna połowa użytkowników tworzy kopie zapasowe znajdujących się nich danych częściej niż raz w tygodniu. Około połowy użytkowników umieszcza na urządzeniach mobilnych hasła, kody PIN lub dane kart kredytowych, a jedna trzecia — wrażliwe informacje dotyczące pracy i firmy. Występują poważne rozbieżności pomiędzy zasadami, a rzeczywistością ...

-

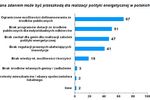

![Wieś a efektywność energetyczna Polski Wieś a efektywność energetyczna Polski]()

Wieś a efektywność energetyczna Polski

... – mówi Edyta Kwapich-Lenik, rzecznik Forum FREE. Zdaniem ekspertów Jak podkreślają eksperci Forum FREE, istnieje wyraźna potrzeba prowadzenia działań na rzecz usystematyzowania roli terenów niezurbanizowanych w polityce energetycznej, a także stworzenia programów finansowania inwestycji służących zwiększaniu efektywności energetycznej polskiej wsi ...

-

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich]()

Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich

... hakerzy ukradli dane dotyczące płatności ich klientów. Złośliwe oprogramowanie zostało zainstalowane na stronach rozliczeniowych i płatniczych firmy. Hakerzy następnie przechwycili dane klientów, w tym imiona i nazwiska, adresy, numery kart płatniczych, daty ważności i kody CVV2. Big Fish Games podkreślił, że tylko klienci, którzy wprowadzili dane ...

-

![Naruszenie ochrony danych może cię kosztować pracę Naruszenie ochrony danych może cię kosztować pracę]()

Naruszenie ochrony danych może cię kosztować pracę

... polityka prywatności nie daje gwarancji właściwego postępowania z danymi. Niezbędne są rozwiązania bezpieczeństwa, które mogą chronić dane w całej infrastrukturze – w tym w chmurze, na urządzeniach, w aplikacjach itp. Należy również zwiększyć świadomość cyberbezpieczeństwa wśród personelu IT i nie tylko, ponieważ coraz więcej podmiotów ma teraz do ...

-

![Word Translator, czyli tłumaczenia z trojanem [© Andrey Popov - Fotolia.com] Word Translator, czyli tłumaczenia z trojanem]()

Word Translator, czyli tłumaczenia z trojanem

... okno, które rejestrowało jego login i hasło. Android/Spy.Banker.AKT przechwytywał również wiadomości SMS, zawierające jednorazowe kody poświadczające transakcje internetowe, dając cybeprzestępcy możliwość przelania pieniędzy na dowolne konto bankowe bez wiedzy użytkownika. Zdaniem ekspertów z ESET, schemat działania szkodliwego kodu powtarza się ...

-

![Hakerzy atakują Hakerzy atakują]()

Hakerzy atakują

Coraz więcej spamu zawiera złośliwe kody i programy szpiegujące, które instalują się bez wiedzy użytkownika na jego komputerze w chwili otwarcia niechcianego e-maila - wynika z najnowszego raportu "Spam Index" firmy Clearswift, zawierającego podsumowanie aktywności spamerów w maju tego roku. ...

-

![Najpopularniejsze wirusy IX 2005 Najpopularniejsze wirusy IX 2005]()

Najpopularniejsze wirusy IX 2005

... przez nich pozycjach. Exploit Mhtredir, wykorzystujący luki w niezabezpieczonych komputerach spadł z miejsca trzeciego na piąte (1,14%), w Polsce natomiast uplasował się dopiero w drugiej dziesiątce. Na świecie pojawiły się dodatkowo nowe złośliwe kody, Alcan.A, robak rozprzestrzeniający się za pomocą emailingów oraz Cimuz.X, trojan instalujący ...

-

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych]()

Rosnąca cyberprzestępczość a ochrona danych

... ścisły związek między przestępczością internetową a dbałością o niszczenie wyrzucanych dokumentów. W trakcie badań prowadzonych we wrześniu tego roku na warszawskich wysypiskach, ankieterzy znaleźli między innymi kody jednorazowe do konta w systemie bankowości internetowej, wraz z umową i wydrukami transakcji. Coraz częściej okazuje się, że równie ...

-

![Tragiczne zdarzenia a zagrożenia internetowe Tragiczne zdarzenia a zagrożenia internetowe]()

Tragiczne zdarzenia a zagrożenia internetowe

... Data Software, firmy zajmującej się bezpieczeństwem sieciowym: "Istnieje szereg praktyk, które cyberprzestępcy stosują w sytuacji kryzysu. Więcej emocji to większa szansa na manipulację. W ruch idą naprędce przygotowywane strony internetowe i wiadomości e-mail, które rozchodzą się w sieci niesione falą tragedii. W tak wyjątkowej sytuacji przestępcy ...

-

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB]()

Nowe robaki atakują przez USB

... w obiegu zostało zaprojektowanych tak, by rozprzestrzeniać się przez USB. Złośliwe kody nie tylko kopiują się na urządzenia przenośne, ale także automatycznie uruchamiają się, gdy ... plików Autorun.inf za pomocą poleceń, tak by zagrożenia przenoszone, na przykład na napędzie USB, uruchamiały się automatycznie, gdy urządzenie połączy się z komputerem ...

-

![Urządzenia mobilne nadal słabo chronione Urządzenia mobilne nadal słabo chronione]()

Urządzenia mobilne nadal słabo chronione

... rodzaju urządzenia są ogólnie bardziej podatne na działania cyberprzestępcze niż komputery osobiste. 16% właścicieli tabletów i 18% użytkowników telefonów komórkowych w żaden sposób nie chroni swoich danych. Ponad połowa ankietowanych wykorzystuje tylko podstawowe zabezpieczenia, takie jak hasła i kody PIN, które nie zapewniają żadnej ochrony ...

-

![ESET Secure Authentication [© maxkabakov - Fotolia.com] ESET Secure Authentication]()

ESET Secure Authentication

... . do firmowej poczty, wymusza na użytkowniku ... na swoich telefonach poprzez uruchomienie odnośnika wygenerowanego przez ESET Secure Authentication. Na życzenie administratora dostęp do aplikacji może być blokowany dodatkowym kodem PIN. Warto podkreślić, że zainstalowana na smartfonie aplikacja działa offline, a w wypadku telefonów starszego typu kody ...

-

![Kradzież pieniędzy online coraz częstsza [© Ingo Bartussek - Fotolia.com] Kradzież pieniędzy online coraz częstsza]()

Kradzież pieniędzy online coraz częstsza

... korzystania z usług finansowych online, takich jak bankowość online. Badanie Kaspersky Lab wykazało, że 28% respondentów nie sprawdza autentyczności stron internetowych, na których podawane są informacje poufne, a 34% użytkowników nie podejmuje żadnych działań zapobiegających przechwyceniu danych w publicznych sieciach WiFi. Takie bierne podejście ...

-

![Za wysokie podatki i koszty pracy [© Elnur - Fotolia.com] Za wysokie podatki i koszty pracy]()

Za wysokie podatki i koszty pracy

... zapytanych o najważniejsze powody niezatrudniania większej liczby pracowników w małych i średnich firmach, wskazało na brak środków finansowych (np. zbyt duże koszty zatrudnienia ... . Brak środków finansowych jest również postrzegany jako największa przeszkoda na starcie – niemal połowa przedsiębiorców (47%) uważa, że brak pieniędzy stanowi główną ...

-

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami]()

CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami

... CAPTCHA. Ich koszt dla cyberprzestępców nie jest wysoki, a zautomatyzowane metody cyberataków na witryny pozwalają osiągnąć wysoki zwrot z inwestycji i duże szkody po stronie firm i ich ... a sam usługodawca może twierdzić, że nie zna intencji swoich klientów. Praca na farmie kliknięć - rozwiązywanie CAPTCHA Aby osobiście przekonać się, jak działają ...

-

![Jak zminimalizować skutki kradzieży danych kart kredytowych? [© pixabay.com] Jak zminimalizować skutki kradzieży danych kart kredytowych?]()

Jak zminimalizować skutki kradzieży danych kart kredytowych?

... możliwe w sytuacji, gdy dane w wyniku ataku cyberprzestępców zostaną skradzione np. z systemów rezerwacji w hotelach. Niestety jako klienci nie mamy dużego wpływu na taki proceder, jednak możemy podjąć kilka profilaktycznych działań pozwalających znacząco ograniczyć potencjalne zagrożenia i straty – mówi Beniamin Szczepankiewicz, specjalista ds ...

-

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... że ze względu na unikalne funkcje ... Kody źródłowe DUCKTAIL, jak i DUCKPORT stale ulegają modyfikacjom. Zawarte w nich funkcje są nieustannie dodawane, usuwane, zmieniane lub przywracane, co czyni przeciwdziałanie takim atakom bardzo trudnym. Przewiduje się, że aktywność cyberprzestępców związana z DUCKTAIL i DUCKPORT będzie kontynuowana ze względu na ...

-

![E-commerce: Polacy pokochali platformy marketplace [© sp4764 - Fotolia.com] E-commerce: Polacy pokochali platformy marketplace]()

E-commerce: Polacy pokochali platformy marketplace

... zakupów mobilnych na świecie wzrósł z 22 do 34%, w Polsce - z 29% do 44% Nowe kanały marketingowe: Kupony i kody rabatowe skutecznie zachęcają do sprzedaży Polacy lubią korzystać z okazji, szukając w internecie kodów rabatowych do wykorzystania na popularnych platformach. ...

-

![Ubezpieczenie firmy [© Minerva Studio - Fotolia.com] Ubezpieczenie firmy]()

Ubezpieczenie firmy

... dalszej procedurze odszkodowawczej); wysokość sumy ubezpieczenia; wysokość składki, możliwość rozłożenia na raty. Ubezpieczenie OC z tytułu prowadzonej działalności ma zastosowanie, gdy ... ubezpieczeniem jest ubezpieczenie od utraty zysku, które zapewnia ochronę na wypadek określonych zdarzeń losowych. Ochrona obejmuje zyski, jakie mógłby uzyskać ...

Tematy: -

![Phishing: 2,75 mld USD strat w USA [© Scanrail - Fotolia.com] Phishing: 2,75 mld USD strat w USA]()

Phishing: 2,75 mld USD strat w USA

... nie są zatwierdzone kodami ochronnymi na pasku magnetycznym podczas autoryzacji transakcji – dodaje zaraz. Okazuje się, że kody ochronne, o których mowa, są ukryte w tzw. „2 ścieżce ... paska magnetycznego podczas transakcji. Hakerzy mają nawet swoją nazwę na takie „ulubione” banki. Mówią na nie „cashable”, co można tłumaczyć jako „gotowe do oddania ...

-

![Czym nie wypada jeździć szefowi? [© Scanrail - Fotolia.com] Czym nie wypada jeździć szefowi?]()

Czym nie wypada jeździć szefowi?

... . Jest to o tyle ciekawe, że ponad 3-krotnie częściej niż na Saaba ankietowani wskazywali na Volkswagena. Zapewne wpływ na takie odpowiedzi miały aspiracje tej marki, do produkowania aut ... modelami Daewoo (17%), Kii (6%) oraz Škody (10%). Tymczasem to właśnie Škoda Superb od zeszłego roku jest liderem na naszym rynku w sprzedaży nowych aut w klasie ...

-

![Urządzenia wielofunkcyjne Nashuatec serii MP201 Urządzenia wielofunkcyjne Nashuatec serii MP201]()

Urządzenia wielofunkcyjne Nashuatec serii MP201

... kody użytkowników, oraz autoryzację Windows. Jeśli użytkownik zdecyduje się na ...

-

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy]()

Cyberprzestępczość: spear-phishing coraz częstszy

... klienci zbyt często są niesłusznie przekonani o skuteczności stosowanych zabezpieczeń. Dwuskładnikowe uwierzytelnianie, kody SMS, karty zdrapki i szyfrowane połączenie są to (w ocenie ... przypomina efekt automatycznego i nieudolnego tłumaczenia z języka rosyjskiego - poprzez angielski - na polski. Okazuje się jednak, że nie jest to przeszkodą w ...

-

![Phishing w mBanku Phishing w mBanku]()

Phishing w mBanku

... się link przekierowujący na idealnie podrobioną witrynę logowania do serwisu internetowego mBanku. A tam już w ręce oszustów dostają się loginy oraz kody jednorazowe. Do przygotowania ... prawdziwej witryny logowania i nic nie wskazuje na niej na oszustwo. Jeżeli użytkownik poda dane logowania, na ekranie komputera pojawi się kolejna witryna, gdzie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Sprzeniewierzenia a polskie firmy [© Scanrail - Fotolia.com] Sprzeniewierzenia a polskie firmy](https://s3.egospodarka.pl/grafika/naduzycia-pracownikow/Sprzeniewierzenia-a-polskie-firmy-apURW9.jpg)

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Bankowosc-uniwersalna-Polska-kradnie-pieniadze-204554-150x100crop.jpg)

![Aplikacje randkowe: miłość z dreszczykiem [© pixabay.com] Aplikacje randkowe: miłość z dreszczykiem](https://s3.egospodarka.pl/grafika2/aplikacje-randkowe/Aplikacje-randkowe-milosc-z-dreszczykiem-239235-150x100crop.jpg)

![Piractwo rośnie [© Scanrail - Fotolia.com] Piractwo rośnie](https://s3.egospodarka.pl/grafika/BSA/Piractwo-rosnie-apURW9.jpg)

![Cyberprzestępcy zarobili 10 mln euro [© stoupa - Fotolia.com] Cyberprzestępcy zarobili 10 mln euro](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Cyberprzestepcy-zarobili-10-mln-euro-MBuPgy.jpg)

![Firmowe smartfony a bezpieczeństwo danych [© Scanrail - Fotolia.com] Firmowe smartfony a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Firmowe-smartfony-a-bezpieczenstwo-danych-apURW9.jpg)

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich](https://s3.egospodarka.pl/grafika2/Steam/Steam-Xbox-Live-i-PlayStation-Network-5-najwiekszych-atakow-hakerskich-159478-150x100crop.jpg)

![Word Translator, czyli tłumaczenia z trojanem [© Andrey Popov - Fotolia.com] Word Translator, czyli tłumaczenia z trojanem](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Word-Translator-czyli-tlumaczenia-z-trojanem-215266-150x100crop.jpg)

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Rosnaca-cyberprzestepczosc-a-ochrona-danych-MBuPgy.jpg)

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB](https://s3.egospodarka.pl/grafika/wirusy/Nowe-robaki-atakuja-przez-USB-MBuPgy.jpg)

![ESET Secure Authentication [© maxkabakov - Fotolia.com] ESET Secure Authentication](https://s3.egospodarka.pl/grafika2/ESET-Secure-Authentication/ESET-Secure-Authentication-116106-150x100crop.jpg)

![Kradzież pieniędzy online coraz częstsza [© Ingo Bartussek - Fotolia.com] Kradzież pieniędzy online coraz częstsza](https://s3.egospodarka.pl/grafika2/Kaspersky-Fraud-Prevention/Kradziez-pieniedzy-online-coraz-czestsza-133510-150x100crop.jpg)

![Za wysokie podatki i koszty pracy [© Elnur - Fotolia.com] Za wysokie podatki i koszty pracy](https://s3.egospodarka.pl/grafika2/polskie-firmy/Za-wysokie-podatki-i-koszty-pracy-217405-150x100crop.jpg)

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami](https://s3.egospodarka.pl/grafika2/system-CAPTCHA/CAPTCHA-nie-zabezpiecza-przed-zautomatyzowanymi-cyberatakami-239641-150x100crop.jpg)

![Jak zminimalizować skutki kradzieży danych kart kredytowych? [© pixabay.com] Jak zminimalizować skutki kradzieży danych kart kredytowych?](https://s3.egospodarka.pl/grafika2/kradziez-danych/Jak-zminimalizowac-skutki-kradziezy-danych-kart-kredytowych-248302-150x100crop.jpg)

![E-commerce: Polacy pokochali platformy marketplace [© sp4764 - Fotolia.com] E-commerce: Polacy pokochali platformy marketplace](https://s3.egospodarka.pl/grafika2/marketplace/E-commerce-Polacy-pokochali-platformy-marketplace-257182-150x100crop.jpg)

![Ubezpieczenie firmy [© Minerva Studio - Fotolia.com] Ubezpieczenie firmy](https://s3.egospodarka.pl/grafika//Ubezpieczenie-firmy-iG7AEZ.jpg)

![Phishing: 2,75 mld USD strat w USA [© Scanrail - Fotolia.com] Phishing: 2,75 mld USD strat w USA](https://s3.egospodarka.pl/grafika/Phishing/Phishing-2-75-mld-USD-strat-w-USA-apURW9.jpg)

![Czym nie wypada jeździć szefowi? [© Scanrail - Fotolia.com] Czym nie wypada jeździć szefowi?](https://s3.egospodarka.pl/grafika/samochody/Czym-nie-wypada-jezdzic-szefowi-apURW9.jpg)

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Cyberprzestepczosc-spear-phishing-coraz-czestszy-121130-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)