-

![Komputer Packard Bell ixtreme Komputer Packard Bell ixtreme]()

Komputer Packard Bell ixtreme

... multimedialnych zapisanych w formacie HD oraz z wielozadaniowym trybem pracy. Komputery z serii Packard Bell ixtreme wykorzystują również najnowsze ... podstawową konfigurację będzie oscylować na poziomie 699 €. Dostępność, dołączone oprogramowanie oraz szczegółowa konfiguracja może się różnić w poszczególnych krajach. Przykładowe konfiguracje ...

-

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat]()

Wirusy komputerowe mają 25 lat

... zagadką dla wielu pogromców wirusów. Największym jak dotąd zagrożeniem jest jednak oprogramowanie stosowane do sabotażu – także przemysłowego. W listopadzie ubiegłego roku prezydent Iranu Mahmud ... razie nie jest pewne, którego. W 25 lat po stworzeniu pierwszego wirusa komputery pracujące na systemach Windows 7 i Mac OSX są dość dobrze zabezpieczone ...

-

![BitDefender GameSafe BitDefender GameSafe]()

BitDefender GameSafe

... na rzecz wygodnego grania, ze względu na opóźnienia powodowane przez oprogramowanie ochronne. Spowolnienie gracza może czasem stanowić kwestię życia i śmierci w wirtualnym ... połączeniom nieupoważnionych użytkowników do sieci WiFi dzięki powiadomieniom kiedy komputery logują się do sieci. Bezproblemowe aktualizacje – cogodzinne aktualizacje ...

-

![Przenośne dyski TRANSCEND StoreJet 25H3P i 25H2P Przenośne dyski TRANSCEND StoreJet 25H3P i 25H2P]()

Przenośne dyski TRANSCEND StoreJet 25H3P i 25H2P

... kompatybilny z USB 2.0 co sprawia, ze korzystać z niego mogą także osoby, których komputery nie są wyposażone w USB 3.0. Zarówno StoreJet 25H3P, jak i StoreJet 25H2P ... plików, bezpiecznie przechowywanych na dysku zewnętrznym. Dyski wyposażone są także w oprogramowanie do zarządzania danymi Transcend Elite, pozwalające użytkownikom na zarządzanie, ...

-

![Packard Bell EasyNote serii X Packard Bell EasyNote serii X]()

Packard Bell EasyNote serii X

... Wszystkie wersje modelu są wyrazem indywidualizmu i silnej osobowości właściciela. Komputery Packard Bell EasyNote X wyróżniają się na tle konkurencji kompaktową budową. ... multimediów. Wyjście HDMI® umożliwia odtwarzanie filmów w jakości Full HD, a oprogramowanie Adobe® Photoshop® Elements 9 w pełnej wersji sprawia, że edycja i udostępnianie zdjęć ...

-

![Grupy hakerskie ciągle aktywne [© stoupa - Fotolia.com] Grupy hakerskie ciągle aktywne]()

Grupy hakerskie ciągle aktywne

... L0pht Heavy Industries, która działała w sposób przypominający organizację badawczą, dostarczając oprogramowanie do penetracji systemów i testowania zabezpieczeń oraz udzielając porad. Wsławiła ... poprzez wspomaganie Wikileaks. Dziesiątki tysięcy ochotników pobierają na swoje komputery narzędzia, dzięki którym mogą wziąć udział w globalnym ataku na ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... wskazują na wzrost liczby ataków wymierzonych w konkretne cele. Szkodliwe oprogramowanie jest wykorzystywane przeciw ściśle określonym użytkownikom lub grupom użytkowników w ... poważnie zakłócić działanie systemów przemysłowych i który przenosił się również na komputery niepołączone z siecią, stwarzając zagrożenie dla maszyn bez dostępu do sieci ...

-

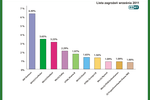

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... firmy ESET podkreślają, że do włamań nie doszłoby, gdyby poszkodowani zabezpieczali swoje komputery silnymi hasłami, czyli takimi, które składają się przynajmniej z ośmiu znaków, w ... który przekierowuje przeglądarkę na określony adres URL, pod którym mieści się złośliwe oprogramowanie. Kod złośliwego programu zwykle najczęściej się na stronach HTML ...

-

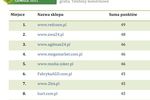

![Najlepsze sklepy internetowe 2011 Najlepsze sklepy internetowe 2011]()

Najlepsze sklepy internetowe 2011

... ręki. Drugie miejsce należy do sklepu Abcgps.pl, który oferuje urządzenia, akcesoria i oprogramowanie związane z nawigacją. Na trzecim miejscu uplasował się sklep Motostrada.pl należący do ... . Wynika to z faktu, że w niektórych branżach, jak np. RTV, AGD czy Komputery sklepy mają większą ilość zamówień niż w branżach niszowych jak np. Multimedia czy ...

-

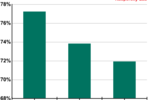

![Urządzenia mobilne a publiczne sieci Wi-Fi Urządzenia mobilne a publiczne sieci Wi-Fi]()

Urządzenia mobilne a publiczne sieci Wi-Fi

... przed nieautoryzowanym dostępem niż komputery stacjonarne czy laptopy. Badanie pokazuje również, że rozwiązania bezpieczeństwa są instalowane na mniej niż połowie wszystkich tabletów i na zaledwie jednej czwartej telefonów komórkowych/smartfonów (28%). Dla porównania, aż 82% użytkowników posiada oprogramowanie antywirusowe zainstalowane na swoich ...

-

![Bezpieczny smartfon z systemem Android [© pizuttipics - Fotolia.com] Bezpieczny smartfon z systemem Android]()

Bezpieczny smartfon z systemem Android

... wykorzystywany przez przestępców, starających się zainfekować zarówno telefony, jak i komputery. W ustawieniach przeglądarki Android zmień tryb pracy wtyczki z „zawsze włączona” (Always ... alternatywnych sklepów z aplikacjami. Google nie jest jednak nieomylny i złośliwe oprogramowanie jest wciąż dość często spotykane nawet na oficjalnej stronie ...

-

![Portale społecznościowe - chronimy swoje dane Portale społecznościowe - chronimy swoje dane]()

Portale społecznościowe - chronimy swoje dane

... . Chociaż smartfony i tablety stają się coraz popularniejsze, komputery nadal pozostają urządzeniami, z których najczęściej uzyskiwany jest dostęp do portali społecznościowych – według badania Harris Interactive, preferuje je 61% użytkowników. To oznacza, że oprogramowanie antywirusowe zainstalowane na takich komputerach powinno zapewnić ochronę ...

-

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2]()

G Data MobileSecurity 2

... tylko za pomocą hasła. A co z klientami oprogramowania zabezpieczającego na komputery PC? G Data Software daje możliwość wszystkim posiadaczom antywirusów G Data ... działanie ewentualnego szkodliwego oprogramowania. Dzięki rozszerzeniu zakresu usług żadne szkodliwe oprogramowanie nie dostanie się do urządzenia. G Data AntiVirus Free skutecznie chroni ...

-

![Netia Secure Server dla firm Netia Secure Server dla firm]()

Netia Secure Server dla firm

... Exchange) - o dużo szerszym zakresie działania niż standardowe licencje na oprogramowanie antywirusowe. W skład usługi zabezpieczenia komputerów przez licencje Netia Secure ... miejsca z dostępem do Internetu. Narzędzie to pozwala obserwować wszystkie zabezpieczane komputery w przejrzystym panelu administracyjnym. Jednolity system ochrony komputerów ...

-

![Ewolucja spamu IV-VI 2012 Ewolucja spamu IV-VI 2012]()

Ewolucja spamu IV-VI 2012

... z centrum kontroli i pobiera inne szkodliwe programy na komputer. Szkodliwe oprogramowanie Wiki W kwietniu wykryliśmy spam, który imitował oficjalne powiadomienie z Facebooka. ... tym nic dziwnego, biorąc pod uwagę ogromną liczbę użytkowników internetu, których komputery mogą zostać zainfekowane. Jeżeli chodzi o inne regiony, ilość spamu wychodzącego ...

-

![Wiadomości phishingowe słabo rozpoznawalne Wiadomości phishingowe słabo rozpoznawalne]()

Wiadomości phishingowe słabo rozpoznawalne

... lub innego portalu wyglądającego na wiarygodny. Ponadto, 26% użytkowników przyznało, że ich komputery zostały zainfekowane w wyniku otworzenia załącznika do wiadomości, a 13% respondentów podało osobiste oraz ... platform mobilnych będzie rosła. Dlatego warto zastanowić się nad wyposażeniem swoich urządzeń mobilnych w oprogramowanie chroniące przez ...

-

![Płyta główna ASUS F2A85 Płyta główna ASUS F2A85]()

Płyta główna ASUS F2A85

... Boost umożliwia łatwe zwiększenie wydajności procesora graficznego o 17%. To innowacyjne oprogramowanie wyposażono w łatwe w użyciu funkcje dostępne z poziomu UEFI BIOS i AI Suite ... szerszych możliwości związanych z rozrywką domową. Remote GO! łączy bezprzewodowo komputery, tablety, smartfony i telewizory za pomocą istniejącego kabla LAN i ustawień ...

-

![Dane firmowe zagrożone Dane firmowe zagrożone]()

Dane firmowe zagrożone

... pracowników mobilnych oraz smartfony i tablety. Użytkownicy powinni pomyśleć o ochronie zarówno prywatnych, jak i firmowych danych. Podstawową metodą ochrony jest oprogramowanie takie jak Kaspersky Internet Security 2013, które skutecznie blokuje wszelkie zagrożenia, a dodatkowo wyposażone jest w moduły zwiększające bezpieczeństwo korzystania ...

-

![Monitor AOC i2757Fm Monitor AOC i2757Fm]()

Monitor AOC i2757Fm

... źródłami sygnału, takimi jak komputery czy konsole do gier. I2757Fm posiada port dla sygnału analogowego - D-sub – oraz dwa porty HDMI do przesyłania sygnału wideo w wysokiej rozdzielczości i cyfrowych sygnałów audio bez utraty jakości. Ponadto model posiada pomocne oprogramowanie Screen+, które umożliwia podzielenie ekranu ...

-

![Trend Micro Titanium Internet Security 2013 Trend Micro Titanium Internet Security 2013]()

Trend Micro Titanium Internet Security 2013

... Titanium Internet Security, oprogramowanie pozwalające rodzicom podejmować mądre decyzje za ich dzieci. Dzięki temu rozwiązaniu możliwe jest utrzymanie równowagi pomiędzy wolnością z jaką najmłodsi poruszają się po internecie a kontrolą i nadzorem nad tym, do czego mają dostęp. Licencja na trzy komputery pozwoli rodzicom zainstalować ...

-

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?]()

Jakie aplikacje podatne na ataki hakerskie?

... te informacje na gotówkę. Wykorzystują wszystkie dostępne metody w celu dostarczania szkodliwego oprogramowania na komputery użytkowników, a exploity stanowią jedną z najpopularniejszych metod”. „Zalecamy użytkownikom dbanie o to, aby oprogramowanie zainstalowane na ich komputerach było zawsze aktualne. Warto także zastosować dobrą ochronę, taką ...

-

![Utrata danych w 2012r. - TOP10 [© Anyka - Fotolia.com] Utrata danych w 2012r. - TOP10]()

Utrata danych w 2012r. - TOP10

... . 2. Złośliwa infekcja (USA) Wirusy atakują z zaskoczenia i bywają zabójcze. Gdy złośliwe oprogramowanie zainfekowało 30 tysięcy komputerów należących do pewnej kompanii naftowej ... Specjaliści Kroll Ontrack zdiagnozowali źródło wirusa i uleczyli zaatakowane nim serwery i komputery. 1. Gdy czerwona dioda mruga, to wiedz, że „coś” się dzieje (Hiszpania ...

-

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012]()

Trend Micro - zagrożenia internetowe 2012

... Javę wyparły zagrożenia czysto windowsowe, co jest jedną z przyczyn większej częstotliwości ataków na komputery Mac. Angielski i rosyjski prowadzą w pierwszej dziesiątce najpopularniejszych języków spamu, natomiast Indie są ... jasno pokazał, że to prawda. Nadeszła epoka zagrożeń Post-PC, w której złośliwe oprogramowanie jest bardziej niebezpieczne, ...

-

![Cyberprzestępczość - największe aresztowania Cyberprzestępczość - największe aresztowania]()

Cyberprzestępczość - największe aresztowania

... wirusa policyjnego. To narzędzie do zastraszania „oskarżało” ofiary o popełnienie różnych rodzajów przestępstw i blokowało ich komputery do momentu wpłacenia jednorazowego „zadośćuczynienia” w wysokości 100 euro. Złośliwe oprogramowanie kradło również poufne dane ofiar. Ostateczny wyrok w tej sprawie jeszcze nie zapadł. 8. Ali Baba i czterech ...

-

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne]()

Big Data wspomoże firmy farmaceutyczne

... służącej ochronie i poprawie ludzkiego życia i zdrowia” – mówi dr Bartłomiej Iwanowicz. Należy jednak pamiętać, że odpowiednie oprogramowanie nie wystarczy. Kluczem do sukcesu jest przede wszystkim człowiek. Komputery są niezastąpione w identyfikacji wzorców ukrytych w zbiorach danych, ale osiągane w ten sposób rezultaty wymagają krytycznej oceny ...

-

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012]()

Bezpieczeństwo w Internecie 2012

... najpopularniejszym typem złośliwego oprogramowania stają się aplikacje umożliwiające przeprowadzanie tzw. ransomware. Przestępcy korzystający z zainfekowanych stron internetowych blokują komputery niepodejrzewających niczego użytkowników, a następnie żądają okupu w zamian za odzyskanie dostępu do danych. Kolejnym, źródłem infekcji spotykanych na ...

-

![Urządzenia mobilne osłabiają bezpieczeństwo IT [© cristovao31 - Fotolia.com] Urządzenia mobilne osłabiają bezpieczeństwo IT]()

Urządzenia mobilne osłabiają bezpieczeństwo IT

... Jak podkreślają przedstawiciele firmy Check Point, polskie przedsiębiorstwa stosując oprogramowanie antywirusowe, skupiają się na ochronie systemów i poufnych informacji korporacyjnych (94% ... „ransomware”. Przestępcy korzystający z zainfekowanych stron internetowych blokują komputery różnych użytkowników, uzyskując dostęp do danych. Trzecim typem ...

-

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.]()

Spam w V 2013 r.

... wiadomościach spamowych przekierowujących ofiary do szkodliwych stron, z których na ich komputery pobierane są bez ich wiedzy exploity. Exploit.MSWord.Agent. ... również backdoor z rodziny Androm, który został zauważony w zeszłym miesiącu, oraz oprogramowanie szpiegujące z rodziny Tepfer. Stany Zjednoczone pozostają państwem, które jest najczęstszym ...

-

![Oszustwa finansowe online: 41% ofiar nie odzyskuje pieniędzy Oszustwa finansowe online: 41% ofiar nie odzyskuje pieniędzy]()

Oszustwa finansowe online: 41% ofiar nie odzyskuje pieniędzy

... . Aby maksymalnie zwiększyć zyski z ataków, cyberoszuści inwestują w specjalistyczne szkodliwe oprogramowanie, które jest bardzo trudne do wykrycia dla wielu rozwiązań ... eksperci z Kaspersky Lab opracowali technologię "Bezpieczne pieniądze", która chroni komputery przed atakami finansowymi. Bezpieczne pieniądze to zestaw wysokiej klasy mechanizmów, ...

-

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa]()

Zagrożenia w sieci: zasady bezpieczeństwa

... Check Point 600 Appliance) Zabezpiecz stacje robocze (laptopy, komputery stacjonarne) za pomocą programów antywirusowych, antyspamowych i antyphishingowych Poinstruuj ... do najnowszej wersji (włączony Windows Update na wszystkich maszynach) Odinstaluj oprogramowanie, które nie jest potrzebne, aby nie martwić się o regularne aktualizacje ...

-

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B]()

Utrata danych: sektor MSP bez planu B

... sieci w swojej firmie, a 16% przebadanych nie posiadało informacji, czy mają zainstalowane oprogramowanie antywirusowe. - Brak zabezpieczeń może mieć zarówno prawne, jak i finansowe konsekwencje. Z ... i nie wiedzą, jak się zachować w czasie, gdy np. nie działają komputery lub telefony, albo nie mogą uzyskać dostępu do e-dokumentów. Innym wyzwaniem ...

-

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype]()

Trojan BackDoor.Caphaw rozsyłany przez Skype

... i sieciowe. Sposób działania Po instalacji w systemie operacyjnym, złośliwe oprogramowanie zapisuje w folderze aplikacji swoją kopię w postaci pliku o dowolnej ... nie należy pobierać nieznanych plików, nawet, jeżeli pochodzą od znajomych, ponieważ ich komputery mogą być już zainfekowane tym rodzajem złośliwego oprogramowania. Antywirus Dr.Web wykrywa ...

-

![Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych]()

Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych

... mobilne, takie jak smartfony i tablety. To oznacza, że oprócz rozwiązania problemu infekcji komputerów przez wyrafinowane szkodliwe oprogramowanie bardzo małe firmy muszą również podjąć wysiłki, aby przenośne komputery i urządzenia mobilne zawierające karty pacjenta nie padły ofiarą fizycznej kradzieży. Co należy zrobić - kilka porad ...

-

![Globalny spam w IV kw. 2013 [© Kurhan - Fotolia.com] Globalny spam w IV kw. 2013]()

Globalny spam w IV kw. 2013

... szaleje cyberprzestępczość? Niekoniecznie. Ranking „parszywej dwunastki” wskazuje jedynie stopień, w jakim krajowe komputery są używane do wysyłania spamu, co nie oznacza, że spamerzy ... , przez co wzrasta ryzyko zainfekowania ich urządzeń przez złośliwe oprogramowanie – spam w tym przypadku jest symptomem i początkiem problemu. Ataki komputerów zombie ...

-

![Spam III 2014 Spam III 2014]()

Spam III 2014

... ten potrafi automatycznie infekować strony internetowe, pobierać i wykonywać inne oprogramowanie oraz zbierać cenne dane przechowywane na komputerze, takie jak zapisane ... serwera prowadzonego przez oszustów. Druga rodzina szkodliwego oprogramowania pobiera na komputery użytkownika szkodliwe pliki i uruchamia je. Phishing Portale społecznościowe po ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-komputerowe-maja-25-lat-MBuPgy.jpg)

![Grupy hakerskie ciągle aktywne [© stoupa - Fotolia.com] Grupy hakerskie ciągle aktywne](https://s3.egospodarka.pl/grafika/hakerzy/Grupy-hakerskie-ciagle-aktywne-MBuPgy.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Bezpieczny smartfon z systemem Android [© pizuttipics - Fotolia.com] Bezpieczny smartfon z systemem Android](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Bezpieczny-smartfon-z-systemem-Android-94602-150x100crop.jpg)

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2](https://s3.egospodarka.pl/grafika2/smartfony/G-Data-MobileSecurity-2-98464-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Utrata danych w 2012r. - TOP10 [© Anyka - Fotolia.com] Utrata danych w 2012r. - TOP10](https://s3.egospodarka.pl/grafika2/utrata-danych/Utrata-danych-w-2012r-TOP10-110364-150x100crop.jpg)

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2012-113002-150x100crop.jpg)

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne](https://s3.egospodarka.pl/grafika2/sektor-farmaceutyczny/Big-Data-wspomoze-firmy-farmaceutyczne-116549-150x100crop.jpg)

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/Symantec/Bezpieczenstwo-w-Internecie-2012-116780-150x100crop.jpg)

![Urządzenia mobilne osłabiają bezpieczeństwo IT [© cristovao31 - Fotolia.com] Urządzenia mobilne osłabiają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Urzadzenia-mobilne-oslabiaja-bezpieczenstwo-IT-119242-150x100crop.jpg)

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-V-2013-r-119909-150x100crop.jpg)

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-150x100crop.jpg)

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B](https://s3.egospodarka.pl/grafika2/sektor-msp/Utrata-danych-sektor-MSP-bez-planu-B-126629-150x100crop.jpg)

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype](https://s3.egospodarka.pl/grafika2/Skype/Trojan-BackDoor-Caphaw-rozsylany-przez-Skype-127487-150x100crop.jpg)

![Globalny spam w IV kw. 2013 [© Kurhan - Fotolia.com] Globalny spam w IV kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Globalny-spam-w-IV-kw-2013-131786-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)