-

![Sektor MŚP woła o pomoc [© Sergey Nivens - Fotolia.com] Sektor MŚP woła o pomoc]()

Sektor MŚP woła o pomoc

... ,3 mln zł oraz ponad 0,5 mln zł. W granicach 30 - 60 proc. wzrosły zaległości agentów turystycznych, wesołych miasteczek i parków rozrywki, sprzedających w detalu komputery i oprogramowanie, zajmujących się pozaszkolnymi formami edukacji sportowej, sklepów oferujących gry i zabawki oraz obiektów sportowych. Z kolei, jeśli chodzi o wielkość kwot, to ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

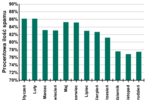

... wysoka – w państwach tych zainfekowanych było ponad 50% wszystkich komputerów. W znajdującym się na pierwszym miejscu Sudanie szkodliwe oprogramowanie zostało wykryte na dwóch na każde trzy komputery znajdujące się w sieci KSN. Państwo to zajmuje również 10 miejsce na liście krajów o największej liczbie komputerów zainfekowanych ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... funkcjonalne komputery zawierające cenne dane, którymi mogą zainteresować się cyberprzestępcy. W przypadku użytkowników systemu Mac OS X, sytuacja jest bardziej skomplikowana: najpierw producent przez dłuższy czas utrzymywał, że nie istnieje szkodliwe oprogramowanie dla tego systemu, następnie twierdził, że Maki są bezpieczniejsze niż komputery PC ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... najprostszy sposób wykorzystywania botnetów. Eksperci szacują, że ponad 80% spamu wysyłają komputery zombie. Należy zauważyć, że spam nie zawsze jest wysyłany ... Co więcej, aby stworzyć oprogramowanie dla botnetu Mayday, cyberprzestępcy musieliby pracować nad dwoma projektami, a nie nad jednym, rozwijając oprogramowanie zarówno dla systemu Windows ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... Maksymalna stawka wynosi 170 dolarów i jest płacona za pobranie programów na komputery zlokalizowane w Stanach Zjednoczonych. Po tym, jak partner zarejestruje się na stronie i ... zapewnić sobie ochronę, użytkownicy muszą regularnie aktualizować swoje oprogramowanie, zwłaszcza oprogramowanie, które współpracuje z przeglądarką. Ważną rolę odgrywa również ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

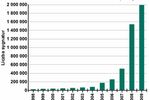

... jest o wiele bardziej rozwinięta niż w innych miejscach na świecie, dlatego komputery amerykańskich użytkowników są prawdziwym kąskiem dla cyberprzestępców. Wersja ZeuSa ... czasach wirtualną własność można bardzo łatwo zamienić na rzeczywiste pieniądze. Szkodliwe oprogramowanie w Internecie W drugim kwartale 2010 roku produkty firmy Kaspersky ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... nieświadomych użytkowników do zainstalowania na swoich komputerach szkodliwego oprogramowania. Do drugiej kategorii należą strony internetowe, które ukradkiem pobierają szkodliwe oprogramowanie na komputery użytkowników, a następnie uruchamiają je. W tym przypadku wykorzystywane są ataki drive-by download, które opierają się na wykorzystywaniu luk ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

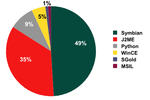

... operacyjne. Sam Apple podjął działania zmierzające do wyeliminowania problemu szkodliwego oprogramowania atakującego komputery Mac, integrując skaner antywirusowy w najnowszej wersji swojego systemu operacyjnego - wcześniej firma twierdziła, że szkodliwe oprogramowanie nie stanowi zagrożenia dla systemu Mac OS. Jednak w obszarze mobilnych systemów ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... 10 000). Odsetek unikatowych użytkowników w państwie, w którym znajdują się komputery z zainstalowanym produktem firmy Kaspersky Lab, który zablokował zagrożenia internetowe. Lista ... firmy Kaspersky Lab, na których komputerach wykryto szkodliwe oprogramowanie. Podobnie jak wcześniej, trzy werdykty znajdują się w ścisłej czołówce aktualnego rankingu ...

-

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

... rozprzestrzeniania infekcji przez botnety są komunikatory internetowe. 2. Coraz bardziej inteligentne szkodliwe oprogramowanie. W sieci pojawia się coraz bardziej zaawansowane szkodliwe oprogramowanie. Celem ataków stają się komputery zwirtualizowane, a powszechnie stosowane techniki maskowania (takie jak steganografia i szyfrowanie) umożliwiają ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... przenośne ale również komputery. Naturalnie, komputery zawierają dane, które mogą zainteresować cyberprzestępców. Uwzględniając powyższe, wirus Mobler.a powinien zostać uznany za nową metodę atakowania komputerów osobistych, a nie całkowicie nowy sposób przenikania do telefonów komórkowych. Acallno Ogólnie, złośliwe oprogramowanie znajduje się ...

-

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009]()

Wirusy, trojany, phishing IV-VI 2009

... dała początek wirtualnemu światu. Nie oszukujmy się jednak: ten świat — cyberprzestrzeń — jest naszą codziennością. Sprzęt i oprogramowanie, komputery stacjonarne i laptopy, telefony komórkowe oraz kieszonkowe komputery Blackberry splotły się z każdym aspektem naszego życia. (…) Cyberprzestrzeń jest zatem rzeczywista, tak jak zagrożenia, które ze ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... utrzyma się w przyszłości. 9. Szkodliwe oprogramowanie dla systemu Mac OS Mimo głęboko zakorzenionych opinii komputery Mac nie są odporne na szkodliwe oprogramowanie. Naturalnie w porównaniu z potokiem szkodliwego oprogramowania atakującego Windowsa, ilość niebezpiecznych aplikacji, których celem są komputery Mac, jest niewielka. Jednak w ciągu ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... użytkowników w celu kradzieży danych, tożsamości i pieniędzy, a ilość szkodliwego oprogramowania na komputery Mac wzrasta. Firma Kaspersky Lab dostarcza ochronę w czasie ... . Optymalizacja w celu zachowania wydajności komputera Zdajemy sobie sprawę, że oprogramowanie antywirusowe powinno zapewniać skuteczną ochronę bez znaczącego wpływu na wydajność ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... wykorzystujących szkodliwe oprogramowanie – w ciągu roku liczba szkodliwych załączników w ruchu pocztowym wzrosła niemal trzykrotnie. Szkodliwe oprogramowanie w ruchu pocztowym W 2010 roku ... downloadery z rodziny Oficla, które pobierają boty na komputery użytkowników. Phishing W 2010 roku wiadomości phishingowe stanowiły 0,35 proc. całego ruchu ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... ktoś zastosuje lepszy algorytm szyfrowania lub technikę zip. Nie można zapomnieć, że trojany nie rozprzestrzeniają się na komputery ofiary samodzielnie. Mogą zostać zainstalowane przez złośliwe oprogramowanie, które jest już obecne w systemie, lub przeniknąć przez luki w zabezpieczeniu przeglądarki. Jedynym sposobem ochrony przed trojanami ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... ze szkodliwych serwerów. Zainfekowane komputery, podobnie jak w przypadku robaka Kido, tworzą ze wspólnie botnet zombie. Innymi szkodnikami, które paraliżowały komputery w 2009 są dwa ... infekujących pendrive'y i dyski USB. Coraz bardziej wyrafinowane staje się fałszywe oprogramowanie antywirusowe, zyskuje ono nowe funkcje, coraz bardziej przypomina ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... aktów cyberszpiegostwa. Oczywiście, jak obserwowaliśmy w przeszłości, modułowe złośliwe oprogramowanie może być wykorzystane do wdrożenia poszczególnych składników, które mogą atakować ... następnie używa do pozyskania możliwości skopiowania swoich modułów na atakowane komputery. Na dzień dzisiejszy nie zaobserwowaliśmy żadnych oznak 0-day; jednak, ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... do firmy antywirusowej. Na maszynie użytkownika końcowego znajduje się tylko oprogramowanie antywirusowe oraz pewne dane wykorzystywane jako pamięć podręczna. Kontakt ... zostaną połączone i zarówno użytkownicy indywidualni jak i organizacje będą wykorzystywali komputery "w chmurze" chronione przy użyciu usług bezpieczeństwa "in-the-cloud". Gdy ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... również w wysyłkach zawierających szkodliwe oprogramowanie. Najbardziej zróżnicowane były wysyłki spamowe zawierające odsyłacze do stron internetowych zainfekowanych kodem JavaScript z rodziny Trojan-Downloader.JS.Pegel. Kod ten przekierowuje użytkowników do serwisu spamerów, który pobiera na komputery użytkowników program Bredolab. Następnie ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

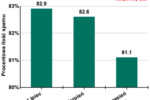

... tysięcy nowych szkodliwych programów atakujących mobilny system Google'a. Mobilne szkodliwe oprogramowanie W II kwartale 2012 r. liczba trojanów atakujących platformę Android zwiększyła ... rodziny Trojan-Spy.AndroidOS.Zitmo. Zagrożenia atakujące komputery Mac Liczba zagrożeń atakujących komputery Mac wykrytych w II kwartale 2012 r. zmniejszyła się ...

-

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac]()

5 sposobów na skuteczną ochronę komputera Mac

... do Safari i tam również zastosować preferencje wyszukiwania. 4. Uważaj, co instalujesz na komputerze. Niektóre z najczęstszych cyberzagrożeń atakujących komputery Mac to PUA (potencjalnie niechciane aplikacje) i oprogramowanie reklamowe – które należą do tej samej kategorii. Ogólną zasadą jest ograniczenie macOS do instalowania tylko sprawdzonych ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

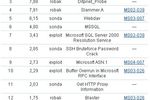

... GET Generic należała bez wątpienia do najczęstszych incydentów "przechwyconych" w 2005 roku przez komputery tworzące sieć Smallpot. Według firmy Kaspersky Lab, sondy te ... jest aplikacją komercyjną, nie wszystkie programy antywirusowe wykrywają go jako złośliwe oprogramowanie. Z tego powodu aplikacja ta często wykorzystywana jest przez hakerów ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... rozprzestrzeniany w ten sam sposób: użytkownicy pobierają go na swoje urządzenia mobilne sądząc, że jest to licencjonowane oprogramowanie. Cyberprzestępcy, którzy z powodzeniem używają ZeuSa infekującego komputery do kradzieży danych osobistych użytkownika związanych z bankowością online, a także wykorzystują trojana ZitMo do infekowania telefonów ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... zaawansowanych trojanów downloaderów wykorzystywanych do dostarczania finansowego szkodliwego oprogramowania na komputery ulega samozniszczeniu, po tym jak uda im się ... szkodliwe oprogramowanie przechwytuje informacje wprowadzane przez użytkownika w sposób podobny do opisanego wyżej. Gdy użytkownik wprowadzi TAN, szkodliwe oprogramowanie ...

-

![Czy Windows 10 przebije Windows 7 i Androida? [© Brian Jackson - Fotolia.com] Czy Windows 10 przebije Windows 7 i Androida?]()

Czy Windows 10 przebije Windows 7 i Androida?

... na komputery stacjonarne i laptopy zaobserwować można wspólną dla wszystkich rynków dominację oprogramowania Windows. W niemal wszystkich krajach na drugim miejscu znajdują się systemy operacyjne Apple, jedyny wyjątek stanowi tutaj Polska. Użytkownicy znad Wisły decydują się na Mac OS w zaledwie 2% przypadków, wybierając częściej oprogramowanie ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... wysyłanie spamu), ZeuS pozwoli mu zainstalować oprogramowanie, jakiego potrzebuje do tego celu. Jeżeli ... komputery są wykorzystywane do budowy botnetu, zwanego również siecią zombie. Szkodliwy użytkownik kontroluje zainfekowane komputery, które tworzą sieć, jak lalkarz swoje kukiełki. Użytkownicy zwykle w ogólne nie podejrzewają, że ich komputery ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... tej rodziny to boty wykorzystywane do tworzenia niewielkich botnetów (do 200 komputerów). Oprogramowanie to jest popularne, ponieważ można je pobrać za darmo na ... jest taka usługa? Mogą wykorzystywać ją legalni użytkownicy, którzy łączą swoje komputery z Internetem przy użyciu linii ADSL z adresami zewnętrznymi pobranymi z puli internetowych adresów ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... Javie są wykorzystywane w ponad połowie wszystkich ataków W atakach online zwykle wykorzystywane są różne exploity, które pozwalają atakującym pobrać szkodliwe oprogramowanie na komputery ofiar podczas ataków drive-by bez konieczności stosowania socjotechniki. Skuteczne wykorzystanie exploitów zależy od obecności luk w kodzie popularnych aplikacji ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... Technologie i podejścia Stosunkowo duża liczba szkodliwych programów, które atakują komputery PC, rozprzestrzenia się poprzez kopiowanie się na nośniki wymienne ... jest ważny przez dziesięć lat. Dochodzenie wykazało, że szkodliwe oprogramowanie przeszło automatyczną procedurę podpisu. Trojan-SMS.Python.Flocker Styczeń 2009 obfitował w wydarzenia ...

-

![Nowe notebooki HP Nowe notebooki HP]()

Nowe notebooki HP

... będą dostępne w wersji z metalowym wykończeniem. Notebookv6 dostępny będzie z nowym ekranem HD o przekątnej 39,6 cm (15,6”). Komputery Pavilion dv6 i dv7 są także wyposażone w czytnik linii papilarnych i oprogramowanie HP SimplePass. Dzięki nim klienci zyskują wyższy poziom bezpieczeństwa haseł, do których można uzyskać dostęp za ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... do nich urządzenia – komputery PC, komputery Mac, tablety, smartfony, a nawet inteligentny telewizor. Bot o nazwie Linux/Flasher.A “wyłuskuje” wszelkie dane uwierzytelniające logowanie przesyłane z dowolnego urządzenia. Infekcja następuje poprzez lukę w zabezpieczeniach serwera sieciowego routerów zawierającego oprogramowanie sprzętowe dla routerów ...

-

![Społeczeństwo informacyjne w Polsce 2011-2012 [© goodluz - Fotolia.com] Społeczeństwo informacyjne w Polsce 2011-2012]()

Społeczeństwo informacyjne w Polsce 2011-2012

... DUŻE – 250 i więcej osób. Wyposażenie przedsiębiorstw w komputery W 2012 r. udział przedsiębiorstw wykorzystujących komputery w Polsce wyniósł 94,7% i nieznacznie spadł w ... nieznacznie zmniejszył się odsetek osób zamawiających przez Internet książki, czasopisma oraz oprogramowanie (odpowiednio o 0,4 pkt proc. i 0,3 pkt proc.). Umiejętności ...

-

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro]()

Technologia Intel vPro

... zmniejszenia kosztów obsługi komputerów, Intel AMT pomoże zarządzać, magazynować, diagnozować i naprawiać komputery PC nawet wówczas gdy są wyłączone albo awarii uległy ... ® Stable Image Platform, który pozwala na przewidywanie zmian i gwarantuje, że oprogramowanie i sterowniki Intela będą dostępne i niezmienne przez pięć kwartałów od czasu ...

-

![Szkodliwe programy w Polsce IX 2009 Szkodliwe programy w Polsce IX 2009]()

Szkodliwe programy w Polsce IX 2009

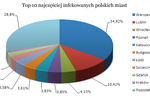

... zmieniło kolor na mapce z żółtego na pomarańczowy. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Z zestawienia zniknęły trojany z rodziny GameThief, wykradające hasła i loginy do gier online. Wrzesień jest miesiącem ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Sektor MŚP woła o pomoc [© Sergey Nivens - Fotolia.com] Sektor MŚP woła o pomoc](https://s3.egospodarka.pl/grafika2/MSP/Sektor-MSP-wola-o-pomoc-237476-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-IV-VI-2009-apURW9.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac](https://s3.egospodarka.pl/grafika2/komputery-mac/5-sposobow-na-skuteczna-ochrone-komputera-Mac-243144-150x100crop.jpg)

![Czy Windows 10 przebije Windows 7 i Androida? [© Brian Jackson - Fotolia.com] Czy Windows 10 przebije Windows 7 i Androida?](https://s3.egospodarka.pl/grafika2/systemy-operacyjne/Czy-Windows-10-przebije-Windows-7-i-Androida-160559-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Społeczeństwo informacyjne w Polsce 2011-2012 [© goodluz - Fotolia.com] Społeczeństwo informacyjne w Polsce 2011-2012](https://s3.egospodarka.pl/grafika2/internet/Spoleczenstwo-informacyjne-w-Polsce-2011-2012-109464-150x100crop.jpg)

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro](https://s3.egospodarka.pl/grafika/Intel/Technologia-Intel-vPro-SdaIr2.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)