-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... liczba ataków na komputery Macintosh Udział komputerów Macintosh w rynku rośnie. Eksperci zauważają, że zazwyczaj są one sprzedawane bez programów antywirusowych, dlatego coraz częściej będą celem ataków. Najnowsze szkodliwe oprogramowanie atakujące komputery Macintosh przesyłane było w wiadomościach o charakterze spamu. Oprogramowanie miało formę ...

-

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach]()

Cyberprzestępczość bazuje na ludzkich słabościach

... oprogramowanie antywirusowe, aby usunął szkodliwe oprogramowanie, które rzekomo zostało wykryte. Gdy jednak pobierzesz i uruchomisz taki program, zostaniesz poinformowany, że do wyleczenia komputera potrzebujesz "pełnej" wersji - za którą musisz zapłacić. Takie oprogramowanie ... jaki sposób mogą chronić swoje komputery, zabezpieczać swoje routery itd. ...

-

![Norton Internet Security i Norton Antivirus 2011 Norton Internet Security i Norton Antivirus 2011]()

Norton Internet Security i Norton Antivirus 2011

... która prezentuje bieżące informacje o najnowszych wykrytych zagrożeniach, przed którymi oprogramowanie zapewnia ochronę. Ponadto użytkownicy mogą jednym kliknięciem zyskać dostęp do ... 149 zł. Sugerowana cena detaliczna Norton Internet Security 2011 z licencją na 3 komputery – 209 zł. Sugerowana cena detaliczna Norton AntiVirus 2011 z licencją na 1 ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

... , że cyberprzestępcy, którzy w listopadzie wysyłali szkodliwe oprogramowanie do tych państw, w grudniu wykorzystywali do dystrybucji spamu zainfekowane komputery. Zmniejszyła się również ilość spamu pochodzącego z Wielkiej Brytanii, Francji oraz Niemiec. Szkodliwe oprogramowanie w ruchu pocztowym W grudniu szkodliwe pliki zostały zidentyfikowane ...

-

![Norton AntiVirus i Internet Security 2012 [© Nmedia - Fotolia.com] Norton AntiVirus i Internet Security 2012]()

Norton AntiVirus i Internet Security 2012

... w nich cenne dane – w przypadku ich zagubienia lub kradzieży. Ceny, dostępność i kompatybilność Oprogramowanie Norton Internet Security 2012 i Norton AntiVirus 2012 można obecnie nabyć ... oraz 149 zł w przypadku rocznej ochrony obejmującej trzy komputery. Produkty Norton 2012 obsługują następujące systemy: Microsoft Windows XP (wersja 32-bitowa ...

-

![Leasing IT urośnie 2 razy? [© bodnarphoto - Fotolia.com] Leasing IT urośnie 2 razy?]()

Leasing IT urośnie 2 razy?

... . Wewnętrzne dane EFL wskazują z kolei, że w TOP3 najczęściej leasingowanych środków trwałych z segmentu IT znajdują się kolejno: komputery przenośne (22% udział), sprzęt sieciowy (15%) oraz oprogramowanie (14%). Nieco mniej popularny, choć również cieszący się coraz większym zainteresowaniem, jest leasing serwerów, urządzeń wielofunkcyjnych, kas ...

-

![Analiza spółek IT-100 [© Minerva Studio - Fotolia.com] Analiza spółek IT-100]()

Analiza spółek IT-100

... obliczeniowych komputerów. Firmy zaczynają wprowadzać oprogramowanie, które nieustannie monitoruje siec w poszukiwaniu wolnych komputerów, które można wykorzystać w danej chwili, aby odciążyć centralne serwery. wielowątkowe przetwarzanie danych – inżynierowie z Sun Microsystems postanowili zaprojektować komputery, które będę mogły wykorzystywać ...

Tematy: -

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... programów do wymiany plików P2P. Zgromadzone przez robaka w sieć komputery–zombie, umożliwiają przeprowadzenie dowolnego ataku, który zostanie zlecony jego twórcom ... na podanie hasła w celu zainstalowania „darmowego” oprogramowania. Ponadto zainstalowane oprogramowanie działało zgodnie z oczekiwaniami, więc użytkownik nie miał żadnych wskazówek, ...

-

![Spam: USA liderem Spam: USA liderem]()

Spam: USA liderem

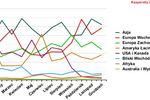

... oferowanych w niechcianych wiadomościach, motywacja spamerów byłaby o wiele mniejsza," wyjaśnił Cluley. "Użytkownicy komputerów powinni nie tylko chronić komputery przed zagrożeniami, takimi jak spam i złośliwe oprogramowanie, powinni również zaprzysiąć, że nigdy nie kupią produktów oferowanych za pomocą spamu." Według kontynentów, Azja nadal ...

-

![Kaspersky Lab: szkodliwe programy XII 2010 Kaspersky Lab: szkodliwe programy XII 2010]()

Kaspersky Lab: szkodliwe programy XII 2010

... . Poniższy schemat stanowi krótkie przypomnienie, w jaki sposób komputery są infekowane za pośrednictwem ataków drive-by download. Najpierw, użytkownik ... głównie blokowany na komputerach we Wspólnocie Niepodległych Państw. Szkodliwe oprogramowanie wykrywane na komputerach użytkowników Dla cyberprzestępców zagrożenia, które rozprzestrzeniają się ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

Ewolucja spamu 2003-2011

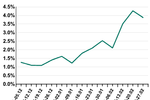

... jest dość równomierny. „wolne” od sieci zainfekowanych komputerów: zainfekowane komputery rozsyłające spam można znaleźć teraz w Afryce Południowej oraz ... maju 2011 r. Stany Zjednoczone zajęły 2 miejsce w rankingu państw, w których najczęściej wykrywano szkodliwe oprogramowanie w ruchu pocztowym, i od tego czasu nie spadły poniżej 4 miejsca, co ...

-

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?]()

Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?

... zawsze. Do 2009 roku Do roku 2009 urządzenia mobilne, usługi i oprogramowanie stopniowo przejmowały biznesowy krajobraz. Granica bezpieczeństwa przesuwała się, a atakujący stawali ... rozwoju leków i rynków finansowych, aż po zmiany klimatyczne i prognozowanie pogody. Komputery kwantowe będą miały również znaczący wpływ na cyberbezpieczeństwo, w tym ...

Tematy: cyberataki, cyberbezpieczeństwo, ataki hakerów, cyberzagrożenia, phishing, ransomware, spyware, botnet, DDoS -

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... Oznacza to, że ogromna liczba użytkowników wykorzystuje domyślne konto administratora, nie zdając sobie sprawy że tym samym narażają swoje komputery na ataki. Biznesowe szkodliwe oprogramowanie (business-malware) Złośliwe programy tworzone dla osiągnięcia korzyści finansowych (business malware) są tak samo rozpowszechnione jak programy przestępcze ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... złośliwego kodu, który wykorzystuje pliki instalacyjne SIS do replikacji. Mobilne oprogramowanie szpiegujące – czy to już poważny problem? Zespół badawczy na początku przewidywał ... wirusa WLAN, który przedostałby się z jednego laptopa na drugi, jeśli komputery będące w zasięgu punktu dostępowego byłyby blisko siebie. Problem ten występuje nie tylko ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... , podczas gdy spam angielskojęzyczny z tej kategorii oferuje dyplomy i stopnie naukowe szkolnictwa wyższego. Kategoria "Komputery i Internet " obejmuje zwykle angielskojęzyczne wiadomości reklamujące fałszywe lub pirackie oprogramowanie. W rosyjskim Internecie spam z tej kategorii oferuje również artykuły konsumpcyjne, na przykład kartridże do ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... oraz plik-wykaz, który w niektórych przypadkach jest również wykorzystywany przez szkodliwe oprogramowanie do wysyłania wiadomości. W przypadku rodziny Trojan-SMS.Python.Flocker, jej prymitywna ... wykorzystywanie wstrzykiwania SQL) i wykorzystywanie exploitów w celu pobierania trojanów na komputery, na których przeglądane są takie strony. Wydaje się, ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... niebezpiecznego kodu, łącznie ze szkodliwym oprogramowaniem, które potrafi dodawać komputery do sieci zombie. Wzrost liczby zagrożeń wykrytych przez moduł ochrony ... miesiąc z tytułem ósmego co do wielkości źródła spamu. Szkodliwe oprogramowanie w ruchu pocztowym W lutym szkodliwe pliki zostały zidentyfikowane w 3,18 proc. ogółu wiadomości e-mail ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... . Było to dość nieoczekiwane: Rosja była i nadal pozostaje państwem, w którym szkodliwe oprogramowanie jest najczęściej wykrywane w ruchu pocztowym. Szkodliwe programy, które użytkownicy otrzymują za ... w rankingu o pięć miejsc: albo rosyjscy użytkownicy chronią swoje komputery skuteczniej, uniemożliwiając botmasterom przejęcie nad nimi kontroli, albo ...

-

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?]()

Czy przeglądarki internetowe są bezpieczne?

... naszym badaniu źródłem danych są komputery klienckie chronione przez rozwiązania bezpieczeństwa Kaspersky Lab. Niezabezpieczone komputery z przestarzałym oprogramowaniem – dość częsty ... wielu zagrożeń, ale nadal możesz zostać zaatakowany przez złożone szkodliwego oprogramowanie. Właściwy pakiet bezpieczeństwa, jak Kaspersky Internet Security 2013 w ...

-

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012]()

Cisco: bezpieczeństwo w Internecie 2012

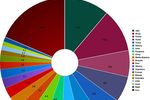

... urządzeniem generacji Y na świecie, wyprzedzając pod tym względem laptopy, komputery oraz tablety (CCWTR) Zagrożenie złośliwym oprogramowaniem w poszczególnych krajach W ... ) - Styczeń-marzec: Oprogramowanie Windows, które zbiegło się z wydaniem systemu Windows 8 Consumer Preview firmy Microsoft. - Luty-kwiecień: Oprogramowanie do rozliczeń ...

-

![Wakacje „last minute”: uwaga na spam [© motorradcbr - Fotolia.com] Wakacje „last minute”: uwaga na spam]()

Wakacje „last minute”: uwaga na spam

... przemycania złośliwego oprogramowania na komputery niczego nieświadomych użytkowników. Sprawców interesują głównie dane dostępowe do kont online oraz dane kart kredytowych” – mówi Łukasz Nowatkowski, dyrektor techniczny G Data Polska. „Jeśli nie chcesz zostać ofiarą cyberprzestępców powinieneś stosować oprogramowanie zabezpieczające oraz możliwie ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... spędzanych na wykonywaniu czynności niezwiązanych z pracą Pracownicy często wykorzystują komputery biurowe, aby komunikować się za pośrednictwem portali społecznościowych, udostępniać odsyłacze ... exploitów 0-day. Umieszczone na zainfekowanych stronach internetowych szkodliwe oprogramowanie, np. skrypt serwera, często działa w sposób selektywny, tak ...

-

![MS Security Essentials dla Windows XP bez wsparcia MS Security Essentials dla Windows XP bez wsparcia]()

MS Security Essentials dla Windows XP bez wsparcia

... . Komputery, na których nadal będzie zainstalowany Windows XP, nie będą miały już dłużej przewagi nad napastnikami.”. Korzystanie z narzędzi do usuwania złośliwego oprogramowania i programu Microsoft Security Essentials bez aktualizacji może wpłynąć na użytkowników, którzy nie mają zainstalowanego innego rozwiązania. Oprogramowanie antywirusowe ...

-

![Dobre, złe i brzydkie. Aspekty implementacji zabezpieczeń przed cyberprzestępczością [© fotogestoeber - Fotolia.com] Dobre, złe i brzydkie. Aspekty implementacji zabezpieczeń przed cyberprzestępczością]()

Dobre, złe i brzydkie. Aspekty implementacji zabezpieczeń przed cyberprzestępczością

... maszynowe, przez co codzienne ataki są coraz bardziej wyrafinowane. Właśnie dlatego potrzebne jest oprogramowanie zabezpieczające, które może zrobić to samo i zwalczyć ogień ogniem. Wraz z dynamicznym rozwojem Internetu Rzeczy, komputery nie są jedynymi urządzeniami, które trzeba chronić. Większość z nas posiada smartfon, który działa ...

-

![Zaawansowana cyberprzestępczość. Prognozy na 2020 r. [© Andrey Burmakin - Fotolia.com] Zaawansowana cyberprzestępczość. Prognozy na 2020 r.]()

Zaawansowana cyberprzestępczość. Prognozy na 2020 r.

... ugrupowaniom. Komercyjne szkodliwe oprogramowanie, skrypty, publicznie dostępne narzędzia bezpieczeństwa czy oprogramowanie administracyjne w połączeniu z kilkoma fałszywymi tropami ... celów. Więcej ataków na infrastrukturę oraz ataków na cele inne niż komputery PC. Zdeterminowali cyberprzestępcy od jakiegoś czasu rozszerzają stosowany zestaw narzędzi ...

-

![Trickbot nowym królem malware’u Trickbot nowym królem malware’u]()

Trickbot nowym królem malware’u

... W najnowszej wersji oprogramowanie jest w stanie również instalować oprogramowanie ransomware czy dokonywać nieautoryzowanych transakcji bankowych. Rosnące zagrożenie dla polskich użytkowników jest widoczne w rankingu bezpieczeństwa, w którym Polska ulokowała się dopiero na 21 miejscu w Europie i 48 na świecie. Nasze komputery okazały się atakowane ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... mobilne odbywa się w znacznie szybszym tempie niż w przypadku robaków atakujących komputery PC. Rozpowszechnienie się smartfonów oraz łatwy dostęp do mobilnych systemów ... udoskonaleń w stosunku do swych poprzedników. Pierwsze polegało na tym, że szkodliwe oprogramowanie infekowało telefon za pośrednictwem platformy Java 2 Micro Edition (J2ME). ...

-

![Hakerzy omijają polskie firmy? Hakerzy omijają polskie firmy?]()

Hakerzy omijają polskie firmy?

... zagrożeń… Według danych udostępnionych przez Check Pointa, polskie komputery najczęściej nękane są przez robak Conficker - urządzenia zainfekowane przez takie oprogramowanie zostają zdalnie kontrolowane przez botnet, ponadto program wyłącza również usługi zabezpieczeń, co naraża komputery na inne infekcje. Kolejne miejsca zajmują Brontok oraz ...

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... Chcą jedynie kontrolować ich komputery. Próbują podłączyć możliwie najwięcej ... oprogramowanie crimeware przyjmuje różne formy. Dlatego powinieneś dopilnować, aby Twój komputer był zawsze chroniony przy użyciu aktualnego pakietu oprogramowania antywirusowego. Jeżeli posiadasz fachowe oprogramowanie bezpieczeństwa, przechwyci ono oprogramowanie ...

-

![Jakie pułapki zastawiają cyberprzestępcy? [© JumalaSika ltd - Fotolia.com] Jakie pułapki zastawiają cyberprzestępcy?]()

Jakie pułapki zastawiają cyberprzestępcy?

... aby sami pobrali i zainstalowali szkodliwe oprogramowanie, sądząc, że jest to uaktualniony flash player lub podobne popularne oprogramowanie. Szkodliwe odsyłacze i banery Najprostszym ... dnia rejestruje tysiące legalnych stron, które pobierają szkodliwy kod na komputery odwiedzających je osób bez ich świadomości. Wśród najbardziej znanych przypadków ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... i przy ich pomocy przelać Twoje pieniądze na własne konto. Ochronę przed tymi i podobnymi atakami zapewnia oprogramowanie bezpieczeństwa. O ile wcześnie wystarczyło chronić komputery przed wirusami, współczesny krajobraz zagrożeń spowodował, że dzisiejsze programy bezpieczeństwa znacznie ewoluowały. Większość szkodliwego oprogramowania wykorzystuje ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... do zainfekowanych stron internetowych. W przeważającej większości przypadków, komputery użytkowników będą próbowały pobrać z takich stron fałszywe ... pośrednictwem oprogramowania wykorzystywanego do wyświetlania procesu naładowania baterii. Po infekcji szkodliwe oprogramowanie łączy się z portem 777 i czeka na polecenie. Potrafi usuwać, pobierać i ...

-

![IBM: inteligentne pecety IBM: inteligentne pecety]()

IBM: inteligentne pecety

... ", która zmierza do tego, aby w przyszłości komputery posiadały zdolności automatycznego samodiagnozowania i rozwiązywania problemów. W skład zaprezentowanych technologii ThinkVantage wchodzą: - IBM RapidRestore PC: zainstalowane w komputerach osobistych IBM oprogramowanie umożliwiające odzyskanie wcześniej zapisanych danych i ustawień aplikacji ...

Tematy: ibm, technologie thinkvantage -

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... może nastąpić nagła ewolucja wirusów dla urządzeń innych niż komputery, chociaż prawdopodobieństwo jest niewielkie. Szkodliwe programy będą coraz bardziej zaawansowane ... Service Hardening. Oprócz tego, Vista jest wyposażona w zintegrowany firewall i oprogramowanie antywirusowe, Windows Defender. Specjaliści od bezpieczeństwa informatycznego zgadzali ...

-

![Przetargi - raport X 2010 Przetargi - raport X 2010]()

Przetargi - raport X 2010

... właśnie wzrost ogłoszeń na dostawy dość charakterystycznych towarów – jak zazwyczaj instytucje publiczne w ostatnich 2-3 miesiącach roku zaopatrują się w samochody, komputery, notebooki, drukarki, oprogramowanie czyli dobra, których zakup był odkładany we wcześniejszej części roku. To już stała, cykliczna tendencja, obserwowana od wielu lat ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Cyberprzestepczosc-bazuje-na-ludzkich-slabosciach-MBuPgy.jpg)

![Norton AntiVirus i Internet Security 2012 [© Nmedia - Fotolia.com] Norton AntiVirus i Internet Security 2012](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Norton-AntiVirus-i-Internet-Security-2012-Qq30bx.jpg)

![Leasing IT urośnie 2 razy? [© bodnarphoto - Fotolia.com] Leasing IT urośnie 2 razy?](https://s3.egospodarka.pl/grafika2/leasing-maszyn/Leasing-IT-urosnie-2-razy-210109-150x100crop.jpg)

![Analiza spółek IT-100 [© Minerva Studio - Fotolia.com] Analiza spółek IT-100](https://s3.egospodarka.pl/grafika//Analiza-spolek-IT-100-iG7AEZ.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?](https://s3.egospodarka.pl/grafika2/cyberataki/Ewolucja-cyberatakow-i-cyberbezpieczenstwa-Jak-atakujacy-i-obroncy-ucza-sie-od-siebie-nawzajem-253844-150x100crop.jpg)

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Wakacje „last minute”: uwaga na spam [© motorradcbr - Fotolia.com] Wakacje „last minute”: uwaga na spam](https://s3.egospodarka.pl/grafika2/last-minute/Wakacje-last-minute-uwaga-na-spam-119204-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Dobre, złe i brzydkie. Aspekty implementacji zabezpieczeń przed cyberprzestępczością [© fotogestoeber - Fotolia.com] Dobre, złe i brzydkie. Aspekty implementacji zabezpieczeń przed cyberprzestępczością](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Dobre-zle-i-brzydkie-Aspekty-implementacji-zabezpieczen-przed-cyberprzestepczoscia-221963-150x100crop.jpg)

![Zaawansowana cyberprzestępczość. Prognozy na 2020 r. [© Andrey Burmakin - Fotolia.com] Zaawansowana cyberprzestępczość. Prognozy na 2020 r.](https://s3.egospodarka.pl/grafika2/ataki-apt/Zaawansowana-cyberprzestepczosc-Prognozy-na-2020-r-224847-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Jakie pułapki zastawiają cyberprzestępcy? [© JumalaSika ltd - Fotolia.com] Jakie pułapki zastawiają cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Jakie-pulapki-zastawiaja-cyberprzestepcy-145232-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)