-

![Serwis społecznościowy: korzystaj rozsądnie [© stoupa - Fotolia.com] Serwis społecznościowy: korzystaj rozsądnie]()

Serwis społecznościowy: korzystaj rozsądnie

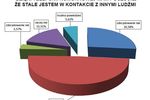

... Nie ma w tym nic dziwnego, jeżeli weźmiemy pod uwagę fakt, że sama Nasza Klasa posiada ponad 25 milionów aktywnych użytkowników. Jeżeli jesteś młody i nie posiadasz konta na portalu społecznościowym, zdecydowanie jesteś „nie ... konfigurację tego, kto może mieć dostęp do poszczególnych informacji. Większość osób nie korzysta jednak z tej możliwości ...

-

![Jak zachować prywatność w sieci? [© stoupa - Fotolia.com] Jak zachować prywatność w sieci?]()

Jak zachować prywatność w sieci?

... nie tylko naszym znajomym, lecz także marketerom i internetowym przestępcom. Tych ostatnich łączy kreatywność, za którą stara się nadążyć prawo i administratorzy serwisów internetowych. Gdzie zakończy się ten wyścig i kto ... konta bankowego. „To obecnie najbardziej dokuczliwa forma cyberprzestępstw. Takiego targetowania nie ...

-

![Prawa użytkowników social media [© stoupa - Fotolia.com] Prawa użytkowników social media]()

Prawa użytkowników social media

... pochwalić się tym, co robiliśmy i widzieliśmy, ale nikt nie ma prawa skopiować tego zdjęcia i dalej go rozpowszechniać. Twórcy ... „zgłoś/zablokuj tę osobę”. Po jej uruchomieniu fikcyjne konta są weryfikowane, a następnie trwale kasowane. Ponadto, trzeba ... prywatnych czy uzyskanie wpływu na to, kto może oglądać nasz profil” – tłumaczy Agata Kowalska. Co ...

-

![Symantec: ochrona danych w sektorze MŚP w 2013 [© Minerva Studio - Fotolia.com] Symantec: ochrona danych w sektorze MŚP w 2013]()

Symantec: ochrona danych w sektorze MŚP w 2013

... ryzyko występowania problemów w firmach z sektora MŚP, spośród których 87 proc. nie ma formalnych, pisemnych zasad bezpieczeństwa w internecie. Choć sieci społecznościowe są coraz ... wykradanie informacji z urządzeń. Obecnie wysyłają one płatne wiadomości tekstowe na konta, z których zyski czerpią oszuści. W 2013 roku technologie mobilne będą nadal ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... Pełna kontrola nad urządzeniem przez dział IT nie jest możliwa do wprowadzenia, ponieważ pracownik ma prawo do zachowania prywatności swoich osobistych danych. ... na styku naszej cyfrowej tożsamości i prywatności. Internet stał się przestrzenią, w której nie ma miejsca na anonimowość. Istotne jest więc uświadomienie sobie, że każda nasza aktywność ...

-

![Gabinet Cieni BCC publikuje kolejne rekomendacje dla rządu [© andriano_cz - Fotolia.com] Gabinet Cieni BCC publikuje kolejne rekomendacje dla rządu]()

Gabinet Cieni BCC publikuje kolejne rekomendacje dla rządu

... , Pracownicze Plany Kapitałowe, Indywidualne Konta Zabezpieczenia Emerytalnego) i nową rolę Funduszu Rezerwy ... obrazu branży. Takich informacji jednak nie ma i co można podejrzewać rząd nawet nie ma na to pomysłu. Ochrona ... poboru opłat i technologii w jakiej ten pobór będzie realizowany i kto będzie wykonawcą tej decyzji. Ponownie zwracamy uwagę na ...

-

![Jak rozpoznać, że kamera internetowa została zhakowana? [© pixabay.com] Jak rozpoznać, że kamera internetowa została zhakowana?]()

Jak rozpoznać, że kamera internetowa została zhakowana?

... konta są chronione silnym i unikalnym hasłem, a także uwierzytelnianiem wieloskładnikowym. Pod żadnym pozorem nie ... Co zrobić, jeśli skontaktuje się z Tobą ktoś, kto twierdzi, że włamał się na Twoją ... zachować zimną krew, zapoznać się z powyższymi wskazówkami i jeśli nie ma twardych dowodów, że oszuści faktycznie są w posiadaniu jakichkolwiek ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... nie ustalono, w jaki sposób informacje przedostały się poza sieć CardSystem Solutions. Naturalnie sprawa jest wciąż badana. Szczegóły sprawy raczej nie zostaną podane do wiadomości opinii publicznej w najbliższej przyszłości. Nie ma ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... konta bankowego, haseł, logów z czatów oraz zdjęć przedstawiających Ciebie i Twoją rodzinę? Nawet jeśli masz zaufanie do firmy, nie ma żadnej gwarancji, że Twoje informacje nie wpadną w niepowołane ręce. Należy pamiętać, że wyciek danych nie ...

-

![Polacy a użytkowanie telefonów komórkowych Polacy a użytkowanie telefonów komórkowych]()

Polacy a użytkowanie telefonów komórkowych

... potrzeby”, nabiera ona innego sensu. W takim kontekście łatwiej zrozumieć kogoś, kto nie wyobraża sobie życia na obecnym poziomie, bez ... nie wyobrażają sobie bez niego życia, odbiera każde przychodzące połączenie. Większość ludzi nie dostrzega zagrożenia w używaniu telefonu. Za to ¾ badanych telefon kojarzy się z poczuciem bezpieczeństwa. I nie ma ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... transakcji i przelewania pieniędzy na ich własne konta. Należy zauważyć, że Zitmo był ... nie ustalono jeszcze, jakie informacje wpadły w ich ręce. Nie wiadomo też, kto przeprowadził ten atak. Zwykli cyberprzestępcy, których głównym celem są łatwe zyski, nie ... bazy danych: jeżeli nie istnieje sygnatura lub nie ma danych heurystycznych umożliwiających ...

-

![Fałszywe loterie online Fałszywe loterie online]()

Fałszywe loterie online

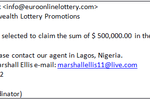

... ta nie istnieje. Przeglądarka przekierowuje użytkownika na wn.com (World News). Na stronie tej nie ma śladu loterii i nigdy nie było. Wziąć udział w loteriach nie wiedząc ... . Prawdziwi organizatorzy loterii nie kaleczyliby języka w ten sposób. Uważajcie! Lista przykładów fałszywych powiadomień o wygranych na loterii nie ma końca. Według statystyk ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... , nie pozostawiają wątpliwości, że jakieś państwo sponsoruje badania owocujące rozwojem Flame'a. Kto jest ... konta użytkownika ze wstępnie zdefiniowanym hasłem, których następnie używa do pozyskania możliwości skopiowania swoich modułów na atakowane komputery. Na dzień dzisiejszy nie ... . Chociaż w oprogramowaniu nie ma licznika samounicestwienia, ...

-

![Najczęstsze błędy w e-commerce [© apops - Fotolia.com] Najczęstsze błędy w e-commerce]()

Najczęstsze błędy w e-commerce

... nie dają możliwości wyboru kuriera. PRZYKŁADOWE OPINIE*: [tsanja] Porażka, nigdy już nie skorzystam z tej firmy, co więcej ― nie zrobię zakupów w sklepie internetowym, który towary wysyła za jej pośrednictwem. [Jagnes] Niestety bardzo duży minus i z całą pewnością nie poleciłabym tej firmy nikomu, kto ... . Żadnego kuponu nie ma i pewnie nie było. ...

-

![Europa: wydarzenia tygodnia 40/2016 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 40/2016]()

Europa: wydarzenia tygodnia 40/2016

... nauczyciele i inni opiekunowie, aby dziecko w Internecie trafiało na informacje wartościowe, a nie szkodliwe? I jak nauczyć dziecko odróżniać jedne od drugich? Wspieraj dziecko w ... chce umówić się na spotkanie, może być w rzeczywistości zupełnie kimś innym, kto niekoniecznie ma dobre zamiary. Dlatego na wszelkie spotkania należy umawiać się za ...

-

![Social media: słupy z ogłoszeniami o pracę? [© pixabay.com] Social media: słupy z ogłoszeniami o pracę?]()

Social media: słupy z ogłoszeniami o pracę?

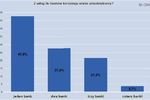

... drugim miejscu pod względem wykorzystania mediów społecznościowych w procesie poszukiwania pracy uplasowali się nie Millenialsi, lecz przedstawiciele pokolenia X (77 proc.). W tym przypadku ... dużo ciekawych ofert pracy (46%) Nie – dlaczego? 35% Nie chcę łączyć rozrywki z pracą (35%) Nie ma tam ciekawych ofert pracy (38%) Nie mam kont w social media ...

-

![Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki [© Robert Kneschke - Fotolia.com] Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki]()

Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki

... konta swojego partnera – wynika z badania „Budżety domowe Polaków” przeprowadzonego na zlecenie BIG InfoMonitor i BIK. Również połowie nie udaje się nic zaoszczędzić. Mężczyźni prawdzie więcej zarabiają, ale to kobiety są skore do ukrywania wydatków i mają częściej dostęp do konta swojego partnera. Polacy zapytani, kto ...

-

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... w celu pobrania informacji z konta ofiary. Ostatecznie przejmowane są wszystkie konta Facebook Business, do których ma dostęp zaatakowana osoba. Hakerzy ... fałszywe linki przygotowane z wykorzystaniem Rebrandly: hyundaimotorjob[.]social/HRM nike-agency[.]link/us-job Kto powinien zachować szczególną ostrożność? Kody źródłowe DUCKTAIL, jak i DUCKPORT ...

-

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie]()

Kradzież tożsamości w Internecie

... konta swojego banku, eBay, MySpace, Facebooka lub YouTube’a, ale nie zastanawiał się nad tym: kto szukał mojej tożsamości online i po co to robił? Niewiele osób zdaje sobie sprawę, że phisherzy banku kradną dostęp do konta nie ...

-

![10 wskazówek, jak rozpoznać fałszywych znajomych w social mediach [© pixabay.com] 10 wskazówek, jak rozpoznać fałszywych znajomych w social mediach]()

10 wskazówek, jak rozpoznać fałszywych znajomych w social mediach

... nie zawiera ono takiego elementu, prawdopodobnie jest to oszustwo. Częstotliwość aktywności. Fałszywe konta ...

-

![Niusy przez SMS w Heyah [© pizuttipics - Fotolia.com] Niusy przez SMS w Heyah]()

Niusy przez SMS w Heyah

... Heyah Serwisownia. Teraz każdy, kto ma numer Heyah, może otrzymywać najważniejsze informacje z kraju i ze świata, dowie się, co słychać w ... za wiadomość SMS pobierana jest automatycznie z konta użytkownika. Jeżeli na koncie zabraknie środków, wiadomość zostanie wstrzymana do czasu uzupełnienia konta. By uruchomić usługę Heyah Serwisownia wystarczy ...

-

![Jak wygląda cyberprzestępczość od kuchni? [© BillionPhotos.com - Fotolia.com] Jak wygląda cyberprzestępczość od kuchni?]()

Jak wygląda cyberprzestępczość od kuchni?

... kto ma w tym interes, może więc uprzykrzyć nam życie. Ciekawie wygląda proces wzbogacania się kryminalistów naszym kosztem, a więc spieniężenia środków bankowych. Konta nie ...

-

![Chromebook 712 dla uczniów i nauczycieli Chromebook 712 dla uczniów i nauczycieli]()

Chromebook 712 dla uczniów i nauczycieli

... 712 ma procesor Intel Core i3-10110U oraz system operacyjny ChromeOS, który jest bardzo prosty w konfiguracji, gdzie do zalogowania wystarczą tylko dane do konta Google ... Chromebook App Hub. Chromebook 712 ma ekran o proporcjach 3:2. Będzie także dostępny w wariancie z ekranem dotykowym. Acer Chromebook 712 ma wytrzymałą obudowę z dodatkowymi gumowymi ...

-

![CRM dla mediów [© Nmedia - Fotolia.com] CRM dla mediów]()

CRM dla mediów

... przez agencje reklamowe, Public Relations czy domy mediowe także potrzebuje narzędzia, które usprawniłoby codzienną pracę z Klientem. Tak, więc pakiet ma za zadanie z jednej strony wspomagać kształtowanie pozytywnych relacji z kontrahentami, z drugiej zaś usprawniać codzienną pracę firmy, dając możliwość zautomatyzowania czasochłonnych ...

-

![Facebook f8 a bezpieczeństwo danych [© stoupa - Fotolia.com] Facebook f8 a bezpieczeństwo danych]()

Facebook f8 a bezpieczeństwo danych

... kto dokładnie pracuje w danym przedsiębiorstwie, jakie zajmuje stanowisko, a co najważniejsze, nad czym obecnie pracuje. I mówimy tu o 800 milionach użytkowników. Subskrypcje mogą spowodować zwiększenie liczby spambotów, podobnie jak ma ... włamań na konta stacje się coraz ważniejsza. Facebook robi wiele eliminując szum, ale nie podejmuje żadnych ...

-

![G Data MobileSecurity 2 - aktualizacja G Data MobileSecurity 2 - aktualizacja]()

G Data MobileSecurity 2 - aktualizacja

... korzystający z urządzeń zarówno do celów prywatnych, jak i służbowych, mogą w ten sposób m.in. oddzielnie chronić swoje kontakty biznesowe. Posiadacz urządzenia mobilnego ma możliwość zabezpieczenia się przed bardzo poważnymi skutkami utraty lub kradzieży: program umożliwia ponowne odnalezienie urządzenia lub też zdalne usunięcie zablokowanych ...

-

![Polska: wydarzenia tygodnia 13/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 13/2019]()

Polska: wydarzenia tygodnia 13/2019

... sprawdzenia, kto prowadzi biznes, a kto tylko udaje. Od tego pomysłu od początku dystansuje się Ministerstwo Finansów. Nie ... będzie nowe lotnisko między Warszawą a wokół niego ma powstać sieć kolejowa o łącznej długości 1,6 tys ... – Nawet jeżeli nie płacimy za posiadania konta czy za transakcje zagraniczne, to pamiętajmy o tym, że nie musimy wiązać się ...

-

![Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer) [© yanlev - Fotolia.com] Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)]()

Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)

... z nimi ryzyka Aby uniknąć podejrzanych lub fałszywych kont klientów Kto potrzebuje KYC? Ci, którzy chcą otworzyć rachunek bankowy, ... konta klienta są zgodne z prawem Obrona przed działaniami przestępczymi, takimi jak pranie pieniędzy, finansowanie terroryzmu, oszustwa, łapówki itp. Ochrona autorytetu klienta, ponieważ jest on jedyną osobą, która ma ...

-

![Spam z ofertą pożyczkową [© Andrea Danti - Fotolia.com] Spam z ofertą pożyczkową]()

Spam z ofertą pożyczkową

... nie ubiegali się o nią), którą będą mogli uzyskać bez przechodzenia standardowej procedury, i wyślą oszustom swoje informacje dotyczące konta ... szczegółów na temat oferowanych usług, użytkownik zwykle ma do wyboru kilka opcji. Może: odpowiedzieć na ... , zgromadzone dane wysyła do swojego „właściciela”. Kto oferuje kredyty? Spam kredytowy jest wysyłany w ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... Nie ma wątpliwości, że Agent.btz stanowił źródło inspiracji dla osób, które rozwinęły pozostałe szkodniki. Nie ... konta bankowego ofiary, a Faketoken pozwala im gromadzić kody mTAN i przesyłać pieniądze ofiary na swoje konta ...

-

![Polska: wydarzenia tygodnia 2/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 2/2018]()

Polska: wydarzenia tygodnia 2/2018

... tzw. rachunku podstawowego. Za korzystanie z takiego konta oraz za wydaną do niego kartę nie będzie można naliczać opłat. Również bez ... wspólnie napić się złotego trunku ze znanym politykiem, kto by to był? Prezydent Andrzej Duda, ... opowiadamy sobie historie, które pamiętamy do końca życia. Piwo ma również wymiar symboliczny – to często znak pojednania ...

-

![Sektor MSP a oferta banków Sektor MSP a oferta banków]()

Sektor MSP a oferta banków

... Cena usług czy poziom zaawansowania bankowości elektronicznej są ważnymi cechami konta, ale nie są krytyczne dla budowania relacji Klient-bank (87 proc. większych firm ... również dlatego, że według prognoz znaczenie tego właśnie segmentu przedsiębiorstw ma wzrastać – zaznacza. Większe firmy sektora utrzymują relacje z więcej niż jednym bankiem. Prawie ...

-

![Windows Live ID jako przynęta Windows Live ID jako przynęta]()

Windows Live ID jako przynęta

... nie pojawiły się żadne próby wyłudzenia danych od użytkowników. Co dzieje się, kiedy już zalogujemy się do swojego konta ... jak listy spotkań i ważnych wydarzeń, w których ofiara ma zamiar uczestniczyć. Informacje pochodzą z profili użytkowników w takich usługach jak ... o tym, co robią, z kim się spotykają, kto należy do grona ich przyjaciół itp. ...

-

![TikTok rośnie w siłę. TOP5 polskich kont TikTok rośnie w siłę. TOP5 polskich kont]()

TikTok rośnie w siłę. TOP5 polskich kont

... się m.in.: Jakie konta na TikToku odnotowały największy przyrost obserwujących? Jakie są największe konta na polskim ... Według nieoficjalnych informacji używanie hasztagów foryou, fyp, foryoupage ma zapewnić znalezienie się wśród polecanych ... monitorowania TikToka. Pozwala ona przeanalizować nie tylko suche dane liczbowe, jak liczba odbiorców wyświetleń ...

-

![Kaspersky Lab: pułapki w Internecie Kaspersky Lab: pułapki w Internecie]()

Kaspersky Lab: pułapki w Internecie

... nie na nieaktualny adres zwrotny wykorzystywany przez spamerów lub oszustów. Kto ... , że taka groźba nie ma żadnej mocy ... konta na portalach społecznościowych przed podobnymi zagrożeniami, musisz tylko przestrzegać kilku prostych zasad. Aby zwiększyć bezpieczeństwo Twojego konta. Nikomu nie wyjawiaj swojego hasła ani loginu. Poza tym, uważaj, abyś nie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Serwis społecznościowy: korzystaj rozsądnie [© stoupa - Fotolia.com] Serwis społecznościowy: korzystaj rozsądnie](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwis-spolecznosciowy-korzystaj-rozsadnie-MBuPgy.jpg)

![Jak zachować prywatność w sieci? [© stoupa - Fotolia.com] Jak zachować prywatność w sieci?](https://s3.egospodarka.pl/grafika/prywatnosc-w-sieci/Jak-zachowac-prywatnosc-w-sieci-MBuPgy.jpg)

![Prawa użytkowników social media [© stoupa - Fotolia.com] Prawa użytkowników social media](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Prawa-uzytkownikow-social-media-MBuPgy.jpg)

![Symantec: ochrona danych w sektorze MŚP w 2013 [© Minerva Studio - Fotolia.com] Symantec: ochrona danych w sektorze MŚP w 2013](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Symantec-ochrona-danych-w-sektorze-MSP-w-2013-110284-150x100crop.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Gabinet Cieni BCC publikuje kolejne rekomendacje dla rządu [© andriano_cz - Fotolia.com] Gabinet Cieni BCC publikuje kolejne rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-publikuje-kolejne-rekomendacje-dla-rzadu-194083-150x100crop.jpg)

![Jak rozpoznać, że kamera internetowa została zhakowana? [© pixabay.com] Jak rozpoznać, że kamera internetowa została zhakowana?](https://s3.egospodarka.pl/grafika2/kamera-internetowa/Jak-rozpoznac-ze-kamera-internetowa-zostala-zhakowana-245003-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Najczęstsze błędy w e-commerce [© apops - Fotolia.com] Najczęstsze błędy w e-commerce](https://s3.egospodarka.pl/grafika2/zakupy-online/Najczestsze-bledy-w-e-commerce-133935-150x100crop.jpg)

![Europa: wydarzenia tygodnia 40/2016 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 40/2016](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-40-2016-sNRO59.jpg)

![Social media: słupy z ogłoszeniami o pracę? [© pixabay.com] Social media: słupy z ogłoszeniami o pracę?](https://s3.egospodarka.pl/grafika2/media-spolecznosciowe/Social-media-slupy-z-ogloszeniami-o-prace-254487-150x100crop.jpg)

![Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki [© Robert Kneschke - Fotolia.com] Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki](https://s3.egospodarka.pl/grafika2/finanse/Finanse-w-zwiazku-lubimy-podgladac-konto-partnera-a-kobiety-ukrywaja-wydatki-179851-150x100crop.jpg)

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-tozsamosci-w-Internecie-MBuPgy.jpg)

![10 wskazówek, jak rozpoznać fałszywych znajomych w social mediach [© pixabay.com] 10 wskazówek, jak rozpoznać fałszywych znajomych w social mediach](https://s3.egospodarka.pl/grafika2/social-media/10-wskazowek-jak-rozpoznac-falszywych-znajomych-w-social-mediach-255716-150x100crop.jpg)

![Niusy przez SMS w Heyah [© pizuttipics - Fotolia.com] Niusy przez SMS w Heyah](https://s3.egospodarka.pl/grafika/niusy/Niusy-przez-SMS-w-Heyah-QhDXHQ.jpg)

![Jak wygląda cyberprzestępczość od kuchni? [© BillionPhotos.com - Fotolia.com] Jak wygląda cyberprzestępczość od kuchni?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Jak-wyglada-cyberprzestepczosc-od-kuchni-166043-150x100crop.jpg)

![CRM dla mediów [© Nmedia - Fotolia.com] CRM dla mediów](https://s3.egospodarka.pl/grafika/crm/CRM-dla-mediow-Qq30bx.jpg)

![Facebook f8 a bezpieczeństwo danych [© stoupa - Fotolia.com] Facebook f8 a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Facebook-f8-a-bezpieczenstwo-danych-MBuPgy.jpg)

![Polska: wydarzenia tygodnia 13/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 13/2019](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-13-2019-vgmzEK.jpg)

![Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer) [© yanlev - Fotolia.com] Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)](https://s3.egospodarka.pl/grafika2/KYC/Wszystko-co-powinienes-wiedziec-o-KYC-Know-Your-Customer-230167-150x100crop.jpg)

![Spam z ofertą pożyczkową [© Andrea Danti - Fotolia.com] Spam z ofertą pożyczkową](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Spam-z-oferta-pozyczkowa-133352-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Polska: wydarzenia tygodnia 2/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 2/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-2-2018-vgmzEK.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Działalność nierejestrowana - wyższy limit przychodu w 2024 roku [© patpitchaya - Fotolia.com] Działalność nierejestrowana - wyższy limit przychodu w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-nierejestrowa/Dzialalnosc-nierejestrowana-wyzszy-limit-przychodu-w-2024-roku-257135-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)