-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

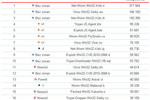

... trzech dni od momentu pojawienia się iPhone'a w sprzedaży Apple sprzedał prawie pół miliona tych nowych urządzeń. W blogu na stronie egadgetmobile.com ... jak VBS czy JS). Kolekcja ta zawiera kilka exploitów, które wykorzystują luki w zabezpieczeniach popularnych przeglądarek oraz systemów operacyjnych. Najprostsza kolekcja może zawierać następujące ...

-

![Kaspersky Lab: szkodliwe programy VII 2010 Kaspersky Lab: szkodliwe programy VII 2010]()

Kaspersky Lab: szkodliwe programy VII 2010

... oraz pobierać lub instalować inne szkodliwe oprogramowanie. Co ciekawe, za prawie jedną czwartą wykrytych infekcji odpowiedzialna była Brazylia, natomiast około 50% zostało ... .bp. Połowa programów w rankingu to exploity, a osiem z nich wykorzystuje znane luki w zabezpieczeniach. Podobnie jak w poprzednim miesiącu, w rankingu prowadzi Exploit.JS. ...

-

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy]()

Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy

... prawie na pewno będzie posiadało co najmniej jeden problem związany z bezpieczeństwem. Przestępcy mogą wykorzystać kilka takich luk jednocześnie, dlatego tak ważne jest, aby producenci łatali wszystkie dziury – nawet te, które nie są krytyczne. Takie luki ... dziecięcego), urządzenia te mogą zawierać luki w zabezpieczeniach, które nie zostały jeszcze ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... % wszystkich ataków Backdoor.Win32.Sinowal (Mebroot), 41 % ataków Trojan-Spy.Win32.SpyEye i prawie jedną czwartą wszystkich ataków Trojan-Spy.Win32.Zbot. Oprócz ... w takich atakach zwykle używane są pakiety exploitów. Najpierw pakiet automatycznie wyszukuje luki w programach zainstalowanych na komputerze użytkownika, a następnie wysyła do komputera ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... podział jest widoczny na poniższym wykresie: Zagrożenia na systemy mobilne inne niż Android prawie nie istnieją. Jak można wyjaśnić ten fakt? Popularność nie jest ... dopuszcza się nie tyle producent danej platformy, co autorzy aplikacji mobilnych. Luki w dodatkowym oprogramowaniu mogą pomóc w uzyskaniu praw administratora lub odpowiadać za wycieki ...

-

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

Kaspersky Lab: szkodliwe programy IX 2010

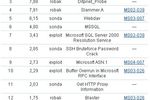

... zainfekowanym komputerze Virus.Win32.Sality.bh. Dropper rozprzestrzenia się za pomocą luki w plikach WinLNK (np. skróty systemu Windows). Należy również zaznaczyć, że w październiku ... programy powróciły po pewnym czasie nieobecności. Pierwsze dziesięć pozycji rankingu prawie pozostało na swoich miejscach, jedynie Kido.iq spadł o cztery pozycje. Dwa ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... „prezent”, otrzymywali plik JAR, który w rzeczywistości okazywał się trojanem SMS. Prawie wszystkie szkodliwe programy wykryte przez Kaspersky Lab pochodziły z rodziny ... głównie na atakowaniu tej konkretnej platformy. Wzrost liczby ataków wykorzystujących luki w zabezpieczeniach. Obecnie exploity są wykorzystywane jedynie do uzyskania dostępu na ...

-

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018]()

Ewolucja złośliwego oprogramowania I kw. 2018

... już wspomniano we wstępie, narzędzia Kaspersky Lab zdołały zidentyfikować i zablokować prawie 800 milionów ataków online. Na szczególne podkreślenie zasługuje wyjątkowa skuteczność ataków bazujących ... się tylko dwa exploity dla odtwarzacza Adobe Flash. Po znalezieniu luki w zabezpieczeniach przestępcy przygotowują gotowy do użycia exploit. Następnie ...

-

![Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną [© pixabay.com] Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną]()

Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną

... do cyfrowych systemów – Z istnienia luki kompetencyjnej wynika zwiększona liczba naruszeń. 84% firm doświadczyło jednego lub więcej włamań do systemów IT w ciągu ostatnich 12 miesięcy, co stanowi wzrost o 80% w porównaniu z 2022 rokiem. Więcej przedsiębiorstw ucierpiało finansowo z powodu naruszeń – Prawie 50% podmiotów doświadczyło w ciągu ...

-

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł]()

Co 2. cyberatak ransomware wycelowany w przemysł

... również, że dostawcy muszą proaktywnie i w przejrzysty sposób ujawniać klientom wykryte luki w zabezpieczeniach, aby zapewnić im informacje potrzebne do skutecznej ochrony ... a prawie każda firma (98%) wykryła luki N-Day, które istnieją od co najmniej pięciu lat. Równocześnie FortiGuard Labs nadal obserwuje cyberprzestępców wykorzystujących luki w ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... port UDP 1434, Slammer zainfekował ogromną liczbę komputerów. Do tej pory, prawie dwa lata po pierwszej epidemii, pozostaje jednym z najpopularniejszych robaków rozprzestrzeniających ... instalują dostępne łaty, przez co liczba skutecznych ataków wykorzystujących nowe luki znacznie spadła w porównaniu z poprzednimi latami. Oznacza to, że przeprowadzane ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... na nowe zagrożenia. Użytkownicy muszą pamiętać o instalowaniu łat, które usuwają luki w zabezpieczeniu systemu operacyjnego i innych wykorzystywanych przez nich programach. Co się ... (business malware) są tak samo rozpowszechnione jak programy przestępcze (crimeware). Prawie wszystkie złośliwe programy dodawane do antywirusowych baz danych mogą ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... względem całkowitej liczby zapytań sieciowych - Hupigon stoi za prawie co trzecim zapytaniem sieciowym do unikatowego portu pochodzącym od szkodliwego programu! Inny ... zapewniania anonimowości adresów/nazw serwerów sieciowych. Wraz z każdą identyfikacją luki w zabezpieczeniach systemu Windows pojawia się duża liczba szkodliwych programów tworzonych ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... Exploit.JS.Aurora.a, jak sugeruje jego nazwa, jest programem, który wykorzystuje luki w wielu różnych programach. Exploit ten był powszechnie wykorzystywany w lutym, w rezultacie ... trojana Pegel, która rozpoczęła się w styczniu, zwiększyła swoje rozmiary prawie sześciokrotnie - wśród nowości znajduje się czterech przedstawicieli tej rodziny, jeden ...

-

![Kaspersky Lab: szkodliwe programy XI 2010 Kaspersky Lab: szkodliwe programy XI 2010]()

Kaspersky Lab: szkodliwe programy XI 2010

... prawie niewidoczny. W ostatnich dwóch miesiącach nastąpiła eksplozja szkodliwych programów z rodziny Trojan-Downloader.Java.OpenConnection. Programy te zachowują się prawie tak samo ... wykonywalne. W listopadowym zestawieniu pojawiły się również szkodliwe programy wykorzystujące luki, które zostały już załatane – dwie najwyższe pozycje zajmuje Kido, ...

-

![McAfee: zagrożenia internetowe IV kw. 2010 McAfee: zagrożenia internetowe IV kw. 2010]()

McAfee: zagrożenia internetowe IV kw. 2010

... każdego dnia pojawia się niemal 55 tys. nieznanych dotąd zagrożeń. Spośród prawie 55 mln szkodliwych programów wykrytych dotychczas przez McAfee Labs, aż 36% powstało ... najczęstszym sposobem włamywania się na komputery. Zdaniem McAfee Labs, w tym roku luki w produktach Adobe nadal będą chętnie wykorzystywane, ponieważ coraz częściej są one stosowane ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... PDF, który był szkodliwym programem wykorzystującym do infekcji luki w programie Adobe Reader. Szkodliwy moduł został zainstalowany natychmiast po otwarciu ... niczego niepodejrzewający użytkownicy uruchamiali aplikację znajdującą się w e-mailu. W dzisiejszych czasach prawie każdy użytkownik jest świadomy ryzyka, jakie niesie nie tylko uruchamianie ...

-

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011]()

Bezpieczeństwo w Internecie - zagrożenia 2011

... ataków w drugim półroczu 2011 wzrosła ponad dwukrotnie (wg pomiarów systemów zapobiegania włamaniom HP TippingPoint). Prawie 24% wykrytych w 2011 r. podatności w aplikacjach komercyjnych to luki o stopniu istotności 8-10. Takie luki mogą prowadzić do zdalnego wykonania kodu, co jest najbardziej niebezpiecznym rodzajem ataku. Ok. 36% wszystkich ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... głównego wektora jego rozprzestrzeniania. Mamy pewne podejrzenia co do możliwości wykorzystania luki MS10-033, ale nie możemy tego jeszcze potwierdzić. Po zainfekowaniu systemu, Flame ... ? Przede wszystkim Flame jest ogromnym pakietem modułów, obejmującym po pełnej instalacji prawie 20 MB danych. Za względu na rozmiar szkodnik jest niezmiernie trudny ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... ze zhakowanej strony internetowej Syryjskiego Ministerstwa Sprawiedliwości przy użyciu exploitów dla luki CVE-2014-0515, pobierane było narzędzie Animal Farm, znane również jako Casper. ... jak Armenia (12 miejsce), Kazachstan (14 miejsce) oraz Tadżykistan (20 pozycja). Od prawie dwóch lat na prowadzeniu znajduje się Wietnam (60,68%), podczas gdy ...

-

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?]()

Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?

... luki bezpieczeństwa pozostaną istotną furtką do przeprowadzania ataków. Lucas Paus, ekspert z firmy ESET, zwraca uwagę, że choć liczba ataków wykorzystujących luki bezpieczeństwa spada od 2014 roku, to prawie ... systematycznym aktualizacjom możesz mieć pewność, że wszystkie znane luki zostały załatane, co znacząco wpływa na bezpieczeństwo. Zachowaj ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... podstawowych protokołach - to oczywiste. Ich wszechobecność sprawia, że prawie niemożliwa jest ich reorganizacja lub zastąpienie nowocześniejszymi. Archaiczne ... udać się zapobiec wszystkim szkodom, jeśli przestępcy odkryją najpoważniejsze luki w bezpieczeństwie internetu. Zwiększenie złożoności ataków Ataki coraz częściej łączą wiele elementów ...

-

![Poznaj najpopularniejsze metody cyberataków na firmy w Polsce [© Florian Roth - Fotolia.com] Poznaj najpopularniejsze metody cyberataków na firmy w Polsce]()

Poznaj najpopularniejsze metody cyberataków na firmy w Polsce

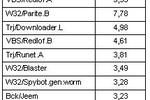

... to m.in. Cobalt Group czy Goblin Panda. Liczba przypadków wykrycia aktywności eksploita PDF/CVE_2013_2729.E!exploit wyniosła prawie 102 tysiące. Natomiast aktywność eksploitów wykorzystujących luki w pakiecie Office odnotowano ponad 41 tysięcy razy. Niebezpieczne botnety Botnet jest to grupa zainfekowanych złośliwym oprogramowaniem komputerów ...

-

![Kaspersky ostrzega: VNC open source źródłem zagrożeń Kaspersky ostrzega: VNC open source źródłem zagrożeń]()

Kaspersky ostrzega: VNC open source źródłem zagrożeń

... , badacz luk w zabezpieczeniach z zespołu Kaspersky ICS CERT. Jak zapewnia Kaspersky, informacje odnośnie wykrytych luk zostały przekazane twórcom systemów. Prawie wszyscy z nich załatali wskazane luki, wyjątek stanowi oprogramowanie TightVNC, które nie jest już wspierane. W związku z tym jego użytkownicy powinni rozważyć alternatywne systemy VNC ...

-

![Utrwala się gorsza pozycja kobiet na rynku pracy [© pixabay.com] Utrwala się gorsza pozycja kobiet na rynku pracy]()

Utrwala się gorsza pozycja kobiet na rynku pracy

... równości płac kobiet i mężczyzn oraz podjęcie konkretnych działań na rzecz ograniczenia luki płacowej – mówi prof. Jacek Męcina, doradca zarządu Konfederacji Lewiatan. Konieczne są ... ankietowanych, w tym aż 74% kobiet oraz 54% mężczyzn, natomiast nie zgadza się prawie 1/3 mężczyzn. Pandemia pogorszyła sytuację kobiet na rynku pracy głównie z uwagi ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... bazy danych serwera, zależy od serwera. Tworzenie specjalnych łat na luki w zabezpieczeniach nielegalnych serwerów to czasochłonny proces, o wiele bardziej niż w przypadku ... zostało zakodowanych, tak aby atakowały konkretne serwery obsługujące gry. W 2002 roku prawie 99% wszystkich próbek szkodliwego oprogramowania stworzonego dla gier MMORPG, ...

-

![Skype i bezpieczeństwo sieci Skype i bezpieczeństwo sieci]()

Skype i bezpieczeństwo sieci

... uznano błędy w środowisku programowym Skypa. Należy wziąć tutaj pod uwagę luki w systemie operacyjnym lub wykorzystywane sposoby ochrony oraz inne aplikacje, które ... , że główną przyczyną naruszenia bezpieczeństwa danych jest sam klient VoIP. Podsumowując, prawie połowa uczestników badania uważała, że Skype znacznie ułatwia wewnętrznym złodziejom ...

-

![Rejestracja REGON I 2013 [© ra2 studio - Fotolia.com] Rejestracja REGON I 2013]()

Rejestracja REGON I 2013

... r. ubytek działalności ujętych w rejestrze był ponad dwa razy większy niż w tym roku (prawie 17 tysięcy). Nowych firm więcej niż przed rokiem Pewnego optymizmu można szukać też w ... nad utworzonymi spowodowała, że w styczniu nowe biznesy nie były w stanie pokryć luki powstałej na rynku po firmach zlikwidowanych. Stosunek rejestracji do wyrejestrowań ...

-

![Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie? [© The Walker Group z Pixabay] Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie?]()

Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie?

... firmy, jak i pracowników. Nie tylko przyczyniają się do likwidacji problematycznej luki kompetencyjnej, ale również wzmacniają lojalność, satysfakcję oraz pewność siebie pracowników ... GŁÓWNIE NA UPSKILLING Warto również zwrócić uwagę na pozytywne spostrzeżenia profesjonalistów. Prawie co trzeci respondent zgadza się ze stwierdzeniem, że obecna oferta ...

-

![Najpopularniejsze wirusy - XII 2003 Najpopularniejsze wirusy - XII 2003]()

Najpopularniejsze wirusy - XII 2003

... .L), który pojawił się około trzydzieści dni wcześniej, szybko zyskał prawie dziewięcioprocentowy udział w ogólnej liczbie zakażeń i nie wywołał tym faktem żadnej ... użytkownikom spore problemy. Potrafi się automatycznie rozprzestrzeniać przez e-mail wykorzystując luki w Internet Explorer. Blaster (3.62%), robak zaprojektowany by wykorzystać poważną ...

-

![Najpopularniejsze wirusy 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy 2004]()

Najpopularniejsze wirusy 2004

... twórcom wirusów, niż samym kodom. Wiecznie żywy Gaobot wracał do nas prawie 2 000 razy pod różnymi postaciami przez cały rok 2004! Schizofrenik Bereb.C ... starając się oczyścić z nich Internet. Jednak w rzeczywistości sam był wirusem. Wykorzystywał luki w oprogramowaniu i sprytnie przygotowywał system do dalszych infekcji. WYDARZENIA ROKU 2004 ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... dla stowarzyszenia BITKOM w Niemczech, w 2008 roku ofiarą cyberprzestępstw padło prawie 4 miliony Niemców, a 7% wszystkich użytkowników komputerów w wieku powyżej 14 lat ... wobec ataków phishingowych. Cyberprzestępcy będą próbowali wykorzystywać tylko luki w zabezpieczeniach i beztroskie podejście użytkowników Internetu do kwestii bezpieczeństwa. ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... , nadal rosła, osiągając wartość szczytową w czerwcu 2012 roku, gdy zidentyfikowaliśmy prawie 7 000 szkodliwych programów dla Androida. Łącznie odnotowaliśmy ponad 35 000 szkodliwych ... oraz niestosowaniu przez osoby indywidualne lub firmy łat dla swoich aplikacji. Luki w zabezpieczeniach Javy odpowiadają obecnie za ponad 50% ataków, podczas gdy Adobe ...

-

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching]()

Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching

... , pozwalające chronić oprogramowanie przed atakami, których celem są istniejące w nim luki – virtual patching. Dzięki temu użytkownicy rozwiązań Deep Security oraz OfficeScan Intrusion ... rocznie 20 milionów dolarów przychodu, każda godzina przestoju kosztuje prawie 2000 dolarów! Wirtualna aktualizacja – szybko i bezpiecznie Wirtualna poprawka ...

-

![Zagrożenia internetowe 2013 [© lassedesignen - Fotolia.com] Zagrożenia internetowe 2013]()

Zagrożenia internetowe 2013

... prób wykorzystania luk w zabezpieczeniach dotyczyło aplikacji Oracle Java. Luki te są wykorzystywane w przeprowadzanych za pośrednictwem internetu atakach drive-by ... narzędzi. Zagrożenia lokalne Produkty firmy Kaspersky Lab wykryły na komputerach użytkowników prawie 3 miliardy ataków z wykorzystaniem szkodliwego oprogramowania. W atakach tych ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy](https://s3.egospodarka.pl/grafika2/internet-rzeczy/Ekspres-do-kawy-i-elektroniczna-niania-narzedzia-w-rekach-cyberprzestepcy-166212-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną [© pixabay.com] Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-coraz-bardziej-zagrozone-w-zwiazku-z-luka-kompetencyjna-251785-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-w-Internecie-zagrozenia-2011-93412-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-nie-ransomware-a-jackware-Czym-dadza-nam-w-kosc-cyberprzestepcy-187021-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Poznaj najpopularniejsze metody cyberataków na firmy w Polsce [© Florian Roth - Fotolia.com] Poznaj najpopularniejsze metody cyberataków na firmy w Polsce](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Poznaj-najpopularniejsze-metody-cyberatakow-na-firmy-w-Polsce-219589-150x100crop.jpg)

![Utrwala się gorsza pozycja kobiet na rynku pracy [© pixabay.com] Utrwala się gorsza pozycja kobiet na rynku pracy](https://s3.egospodarka.pl/grafika2/kobiety-na-rynku-pracy/Utrwala-sie-gorsza-pozycja-kobiet-na-rynku-pracy-251555-150x100crop.jpg)

![Rejestracja REGON I 2013 [© ra2 studio - Fotolia.com] Rejestracja REGON I 2013](https://s3.egospodarka.pl/grafika2/REGON/Rejestracja-REGON-I-2013-113931-150x100crop.jpg)

![Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie? [© The Walker Group z Pixabay] Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie?](https://s3.egospodarka.pl/grafika2/szkolenia-zawodowe/Kursy-i-szkolenia-czy-oferta-szkoleniowa-pracodawcow-jest-na-czasie-260541-150x100crop.jpg)

![Najpopularniejsze wirusy 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy 2004](https://s3.egospodarka.pl/grafika/trojany/Najpopularniejsze-wirusy-2004-apURW9.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching](https://s3.egospodarka.pl/grafika2/Trend-Micro-Deep-Security/Trend-Micro-Deep-Security-i-OfficeScan-Intrusion-Defense-Firewall-z-virtual-patching-122877-150x100crop.jpg)

![Zagrożenia internetowe 2013 [© lassedesignen - Fotolia.com] Zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-2013-129026-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)