-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... się przy użyciu bitcoinów. Powiązanie portfela bitcoin z rzeczywistą osobą jest prawie niemożliwe, dlatego przeprowadzanie transakcji w Darknecie z użyciem bitcoinów oznacza, że ... intencje. Jednak z naszego badania wynika, że cyberprzestępcy mogą wykorzystać luki w zabezpieczeniach tego oprogramowania, aby użyć je do szkodliwych celów. W naszej ...

-

![Windows XP ciągle popularny [© Africa Studio - Fotolia.com] Windows XP ciągle popularny]()

Windows XP ciągle popularny

... uplasowały się Chiny (27,35%), Indie (26,88%) oraz Algieria, w której prawie jedna czwarta (24,25%) użytkowników pozostaje lojalna wobec tego legendarnego systemu ... co oznacza, że producent nie opublikuje już aktualizacji bezpieczeństwa czy łat na luki w zabezpieczeniach, które nadal mogą istnieć w systemie. Znalezienie takiej dziury przez twórców ...

-

![Uwaga! Odkryto błąd w systemie Linuks [© andriano_cz - Fotolia.com] Uwaga! Odkryto błąd w systemie Linuks]()

Uwaga! Odkryto błąd w systemie Linuks

... w systemach urządzeniach mobilnych, urządzeniach z wbudowanym systemem, urządzeni IoT i prawie we wszystkich superkomputerach na świecie. Spośród 500 największych ... bezpieczeństwa mogą aktywnie zidentyfikować główne luki bezpieczeństwa w systemie operacyjnym, zanim zostaną upublicznione. Poprawka dla wykrytej luki, zgodnie z oświadczaniem ...

-

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!]()

Raport McAfee Labs XII 2018: uwaga na IoT!

... Liczba nowych próbek złośliwego oprogramowania do „kopania” kryptowalut skoczyła w III kwartale o prawie 55%, a ciągu ostatnich czterech kwartałów aż o 4467%. Wirusy bezplikowe. ... że cyberprzestępcy wciąż atakują, wykorzystując zarówno nowe, jak i stare luki, a rozwój ich podziemia radykalnie zwiększa skuteczność tych działań – mówi Arkadiusz ...

-

![Bez reformy edukacji nie ma co liczyć na produktywność pracy? [© Oksana Kuzmina - Fotolia.com] Bez reformy edukacji nie ma co liczyć na produktywność pracy?]()

Bez reformy edukacji nie ma co liczyć na produktywność pracy?

... nakłady kapitału, poziom techniczny czy korzyści skali. Rozmiar tej luki między Polską a średnią unijną to prawie 40 proc., a względem Niemiec czy USA – ponad 45 ... W ciągu 5 lat (1993-1998) liczba przyjęć studentów na uniwersytety prawie się podwoiła, a na politechniki – prawie potroiła . Wprost odnoszono się do terminu z Schumpetera – „Disruptive ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... w wielu innych krajach, również w Polsce. Co istotne, atakujący wykorzystywali luki, które umożliwiały przejęcie kontroli nad serwerami, umieszczenie tylnych furtek, kradzież ... od stycznia do kwietnia br., liczba wykrytych zagrożeń tego rodzaju zwiększyła się prawie o 50 proc. Jednym z niebezpieczeństw w 2021 roku było oprogramowanie bankowe o nazwie ...

-

![Co oznacza dla UE odcięcie od gazu ziemnego z Rosji? [© pixabay.com] Co oznacza dla UE odcięcie od gazu ziemnego z Rosji?]()

Co oznacza dla UE odcięcie od gazu ziemnego z Rosji?

... cen ropy do przedziału 130-150 USD za baryłkę. Jednak po zamknięciu luki w dostawach z Rosji, ceny ropy powinny powrócić do obserwowanego ostatnio przedziału ... udział rosyjskiego gazu w całkowitym zużyciu energii waha się od 0,5% w Szwecji i Danii do prawie 40% na Węgrzech, ale średnia UE wynosi poniżej 12%. W praktyce oznaczałoby to, że kraje ...

-

![5 powodów, dla których aktualizacja oprogramowania jest ważna [© pixabay.com] 5 powodów, dla których aktualizacja oprogramowania jest ważna]()

5 powodów, dla których aktualizacja oprogramowania jest ważna

... . Aktualizacje systemu operacyjnego i innego oprogramowania do najnowszej wersji „łatają” luki w zabezpieczeniach. Aktualizacje zapewnią bezpieczeństwo Twoim znajomym i rodzinie Nie trzeba ... lub atakiem ransomware. Średni koszt naruszeń danych wynosi dziś prawie 4,4 milionów dolarów na incydent. Dodatkowe wskazówki Większość dzisiejszych urządzeń ma ...

-

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT]()

Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT

... 2023 r. jest minimalna, wydaje się więc, że prowadzenie ataków poprzez odkryte luki w urządzeniach końcowych jest najskuteczniejszą metodą działań cyberprzestępców. Należy jednak ... sposoby pomagania firmom w ustalaniu priorytetów i szybszym usuwaniu luk w zabezpieczeniach. Prawie jedna trzecia grup APT była aktywna w pierwszej połowie 2023 r. – ...

-

![Budżet domowy 2006 [© Scanrail - Fotolia.com] Budżet domowy 2006]()

Budżet domowy 2006

... AGD – zmywarek do naczyń oraz kuchenek mikrofalowych. W 2006 r. komputer osobisty posiadało prawie 44% gospodarstw domowych (w 2005 r. – ok. 39%), w tym z dostępem do Internetu – ... miarą jest wskaźnik luki dochodowej lub wydatkowej. Z badań budżetów gospodarstw domowych wynika, że w 2006 r. wskaźnik średniej luki wydatkowej zarówno dla gospodarstw ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... w celu zaszyfrowania odpowiedniego exploita. W większości przypadków pobierane były exploity wykorzystujące luki w przetwarzaniu plików PDF, SWF oraz QuickTime. Lista luk w zabezpieczeniach ... gdy jest "w ruchu". Biorąc to pod uwagę, z analiz wynika, że rozmiar botnetu osiągnął prawie 100 000 botów, co stanowi dość dużą liczbę. Należy zauważyć, że ...

-

![Budżet domowy 2008 [© Scanrail - Fotolia.com] Budżet domowy 2008]()

Budżet domowy 2008

... wskaźniki głębokości ubóstwa kształtowały się na podobnym poziomie jak w 2007 r. Wskaźnik średniej luki wydatkowej dla gospodarstw o wydatkach niższych od ustawowej granicy ubóstwa wyniósł w 2008 r. 20%, a ... innych niż emerytura i renta (ok. 32%). Mieszkańcy wsi stanowili prawie dwie trzecie (ok. 63%) ogółu osób przeznaczających na swoje utrzymanie ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... wyłączane, a to sprawia, że można na nich polegać w większym stopniu, ponieważ prawie wszystkie ich zasoby są zawsze dostępne i gotowe do wykonywania instrukcji. Typowe ... Office - te zaliczyliśmy do osobnych kategorii. Większość ataków w tej kategorii dotyczy luki odkrytej w win32k.sys – CVE-2011-3402, która po raz pierwszy została użyta przez Duqu. ...

-

![Sytuacja na rynku pracy zahamuje wzrost PKB? [© Viacheslav Iakobchuk - Fotolia.com] Sytuacja na rynku pracy zahamuje wzrost PKB?]()

Sytuacja na rynku pracy zahamuje wzrost PKB?

... pracowników jest ona również zależna od takich czynników jak: nakłady kapitału, poziom techniczny czy korzyści skali. Rozmiar tej luki między Polską a średnią unijną to prawie 40 proc. Z kolei względem Niemiec czy USA – ponad 50 proc. Wyzwanie czy szansa? O tym, że jest ciężko ...

-

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

... demonstruje niezwykłe tempo, w jakim rośnie zagrożenie cyberatakami dla firm Luki w bibliotece Log4j, które pojawiły się w drugim tygodniu grudnia 2021 ... Dwie najlepsze techniki uzyskiwania punktu zaczepienia w fazie utrzymania ciągłości ataku stanowiły prawie 95% zaobserwowanej funkcjonalności. Wykorzystanie tej analizy może mieć ogromny wpływ ...

-

![Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek? Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?]()

Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?

... luki w oprogramowaniu, aby dokonać dalszego ataku. Regularne aktualizowanie oprogramowania eliminuje wszystkie luki, na które dostawca oprogramowania udostępnił tzw. „łatki” w danej aktualizacji – wyjaśnia Kamil Sadkowski. Niestety nie wszystkie cyberzagrożenia jesteśmy w stanie zawczasu dostrzec i ich uniknąć. Dla zwyczajnych użytkowników prawie ...

-

![Szkoły i uczelnie wciąż są jednym z głównych celów cyberataków Szkoły i uczelnie wciąż są jednym z głównych celów cyberataków]()

Szkoły i uczelnie wciąż są jednym z głównych celów cyberataków

... Komputery na celowniku napastników Najczęstszą przyczyną ataków ransomware w szkołach i na uczelniach były luki w zabezpieczeniach, które dotyczyły odpowiednio 44 i 42 proc. placówek. W szkolnictwie wyższym drugą ... był jeszcze wyższy niż w szkołach i wyniósł aż 67 proc. Prawie 80 proc. uniwersytetów przywróciło dane z kopii zapasowych. W skali ...

-

![Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002 [© stoupa - Fotolia.com] Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002]()

Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002

... godzin, robak Nimda w dalszym ciągu rozprzestrzenia się po Internecie; potrzebowano prawie 9 miesięcy czasu, aby zmniejszyć częstotliwość jego ataków o jedyne 44,5% (I kwartał ... ataków w przeciągu kwartału miało miejsce we wtorki - średnio 297 379. Luki w zabezpieczeniach i zagrożenia hybrydowe: W III kwartale 2002 roku X-Force (działająca w ramach ...

Tematy: -

![Budżet domowy 2004 [© Scanrail - Fotolia.com] Budżet domowy 2004]()

Budżet domowy 2004

... komputer osobisty znajdował się w co trzecim gospodarstwie domowym, w tym z dostępem do Internetu – w prawie co piątym. Najlepiej w sprzęt ten wyposażone były gospodarstwa pracujących na ... określenie jego głębokości, której powszechnie stosowaną miarą jest wskaźnik luki dochodowej lub wydatkowej (wskaźnik ten informuje o ile procent przeciętne ...

-

![Szkodliwe programy: eksploit na celowniku [© stoupa - Fotolia.com] Szkodliwe programy: eksploit na celowniku]()

Szkodliwe programy: eksploit na celowniku

... 2009 roku przez firmę Fortinet: Eksploity / Włamania – dodano 43 nowe luki do systemu FortiGuard ISP, z czego 13 zostało uznanych za aktywnie eksploatowane ... proporcje zablokowanego ruchu sieciowego są zgodne z grudniem 2008 r. – pornografia stanowi prawie 70% treści; szkodliwe oprogramowanie około 20%, natomiast programy służące do szpiegowania i ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

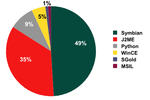

... szkodliwych programów dla konkretnej platformy, zwrócili uwagę na Java 2 Micro Edition. Prawie wszystkie współczesne telefony komórkowe, nie wspominając już o smartfonach, obsługują Javę i ... pośrednictwem komunikatorów ICQ, poczty elektronicznej lub portali społecznościowych./p Luki w zabezpieczeniach Na samym początku 2009 roku wykryto nową lukę w ...

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... przypominają prawdziwe – są wyraźnie oznaczone, podobnie jak strony próbujące wykorzystać luki w zabezpieczeniach komputera. Chociaż list lub kartka wykonana z papieru lub ... również ciąg znaków: “https://” zamiast “http://”. PayPal, eBay, banki – prawie każdy e-mail pochodzący z tych popularnych stron internetowych, łącznie z tymi zawierającymi ...

-

![Portale społecznościowe: zagrożenia Portale społecznościowe: zagrożenia]()

Portale społecznościowe: zagrożenia

... przeglądania stron internetowych, tym bardziej, jeżeli korzysta on z przeglądarki zawierającej luki. Jednak, haker musi najpierw zainteresować użytkowników odwiedzeniem takiej strony. ... Niestety, jak w przypadku wszystkich firm, ich zasoby są ograniczone i z liczbą prawie 50 000 aplikacji dostępnych na Facebooku, dokładne zbadanie każdej z nich jest ...

-

![Komputery zombie: wzrost infekcji Komputery zombie: wzrost infekcji]()

Komputery zombie: wzrost infekcji

... KHOBE. Ujawnienie nowej luki systemu Windows może pociągnąć za sobą spore konsekwencje w niedalekiej przyszłości. Z całą pewnością znajdą się bowiem ludzie chętni wykorzystać nowe możliwości ataku. Większość producentów programów antywirusowych w chwili obecnej musi wykonać duże poprawki w swoich rozwiązaniach. Dotyczy to prawie wszystkich pakietów ...

-

![Kaspersky Lab: szkodliwe programy V 2010 Kaspersky Lab: szkodliwe programy V 2010]()

Kaspersky Lab: szkodliwe programy V 2010

... . Twórcom szkodliwych programów nie udało się niczego osiągnąć korzystając z luki CVE-2010-0806. W maju Trojan.JS.Agent.bhr, który jest składnikiem jednej z wersji exploita CVE-2010-0806, ... miejscu uplasował się Trojan-Clicker.JS.Iframe.bb, który w samym maju zainfekował prawie 400 000 stron. Celem tego trojana jest zwiększenie licznika odwiedzin ...

-

![Kaspersky Lab: szkodliwe programy IV 2012 Kaspersky Lab: szkodliwe programy IV 2012]()

Kaspersky Lab: szkodliwe programy IV 2012

... komputerów użytkowników. Pierwszy z trojanów uzyskiwał dostęp do systemu poprzez wykorzystywanie luki w Microsoft Word i został stworzony w lutym 2012 r. Drugi wariant SabPuba, ... Kaspersky Lab jako Trojan.AndroidOS.FakeTimer. Niestety, w Google Play dostępnych było prawie 30 różnych szkodliwych aplikacji i co najmniej 70 000 użytkowników pobrało ...

-

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT]()

Małe firmy a bezpieczeństwo IT

... . Inne istotne źródło utraty danych stanowiły luki w zabezpieczeniach szkodliwego oprogramowania, wskazane przez 9% bardzo małych firm – prawie tyle samo (8%) wynosi globalna średnia dla wszystkich badanych przedsiębiorstw, niezależnie od rozmiaru. Oznacza to, że luki w zabezpieczeniach oprogramowania stanowią problem bezpieczeństwa dla ...

-

![10 zagrożeń dla bezpieczeństwa IT w 2015 r. [© Iliana Mihaleva - Fotolia.com] 10 zagrożeń dla bezpieczeństwa IT w 2015 r.]()

10 zagrożeń dla bezpieczeństwa IT w 2015 r.

... , które może zawierać łatwo do wykorzystania luki. Krajobraz regulacyjny wymusza większą transparentność, szczególnie w Europie Zmiany prawne są implementowane w wolnym tempie w porównaniu do rozwoju takich dziedzin jak technika czy bezpieczeństwo IT. Długo oczekiwane masywne zmiany regulacyjne są prawie dostępne. Jest prawdopodobne, że spowodują ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... błędów w oprogramowaniu wykorzystuje je, zazwyczaj w nielegalnym celu. Białe kapelusze w momencie znalezienia luki bezpieczeństwa przesyłają informacje do autorów aplikacji celem jej załatania. ... wojny hakerów (ang. The Great Hacker War), czyli cyberstarć trwających prawie 2 lata pomiędzy grupami Legion of Doom i Masters of Deception (MoD), której ...

-

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017]()

Cyberbezpieczeństwo. Prognozy 2017

... coraz większą zmorą osób zabezpieczających sieci przedsiębiorstw. Niedawno odkryte trzy luki typu zero-day w uchodzącym za bezpieczny systemie iOS pokazują, ... krytyczna została umiejscowiona w prognozach firmy Check Point na nadchodzący rok. Prawie cała infrastruktura krytyczna, w tym elektrowni jądrowych, sieci energetycznych i telekomunikacyjnych, ...

-

![Cyberprzestępczość mobilna 2016. Co nęka smartfony i tablety? Cyberprzestępczość mobilna 2016. Co nęka smartfony i tablety?]()

Cyberprzestępczość mobilna 2016. Co nęka smartfony i tablety?

... również trojany bankowe. Cybeprzestępczość mobilna 2016 w liczbach odnotowano prawie 40 milionów prób ataków przy użyciu mobilnego szkodliwego oprogramowania, przy ... kupować aplikacje w sklepie Google Play. W wielu przypadkach trojany potrafiły wykorzystać luki w zabezpieczeniach, dla których istniały już łaty, jeśli użytkownik nie zainstalował ...

-

![Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku [© Antonio - Fotolia.com] Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku]()

Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku

... 70 proc. zatrudnionych w sektorze przedsiębiorstw w naszym kraju. Jednocześnie widać bardzo duże luki pod względem wartości dodanej na pracownika. Przykładowo różnica między przedsiębiorstwami mikro a wielkimi korporacjami jest w Polsce prawie trzykrotna. Z tego wynika kilka ważnych wniosków. Z punktu widzenia sektora bankowego jednak najważniejsze ...

-

![Android na celowniku, czyli co 10 sekund nowy wirus [© maicasaa - Fotolia.com] Android na celowniku, czyli co 10 sekund nowy wirus]()

Android na celowniku, czyli co 10 sekund nowy wirus

... statystyk, około 21% użytkowników Androida ma zainstalowanego Androida 7.0, który ma już ponad rok. Najnowsza wersja Androida jest w tej chwili prawie nieużywana, a luki w zabezpieczeniach i problemy są cały czas odkrywane. Konieczne jest podjęcie stosownych kroków przez producentów smartfonów. W przypadku wielu urządzeń wszelkie aktualizacje ...

-

![Przemysł: systemy kontroli przemysłowej celem nr 1? [© Francesco - Fotolia.com] Przemysł: systemy kontroli przemysłowej celem nr 1?]()

Przemysł: systemy kontroli przemysłowej celem nr 1?

... ICS CERT Kaspersky Lab odnośnie pojawienia się specyficznego zagrożenia wycelowanego w luki w komponentach automatyki przemysłowej w 2018 r. Wzrost liczby najgroźniejszych incydentów o ponad ... oprogramowania bezpieczeństwa IT. Jednak, samo oprogramowanie nie wystarczy: prawie połowa (49%) respondentów z firm przemysłowych, tj. o 6% więcej w stosunku ...

-

![Fortinet: najbardziej dotkliwe cyberataki I kw. 2018 r. Fortinet: najbardziej dotkliwe cyberataki I kw. 2018 r.]()

Fortinet: najbardziej dotkliwe cyberataki I kw. 2018 r.

... itp. Przykładem tego typu ataku był np. Olympic Destroyer. Wzrost liczby eksploitów i ataków na urządzenia mobilne Cyberprzestępcy sprawnie wykorzystują najnowsze luki w zabezpieczeniach do przeprowadzania szybkich ataków typu „zero-day”. Liczba unikalnych eksploitów wykrytych w pierwszym kwartale br. przez laboratorium Fortinet wzrosła o ponad 11 ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Windows XP ciągle popularny [© Africa Studio - Fotolia.com] Windows XP ciągle popularny](https://s3.egospodarka.pl/grafika2/Windows-XP/Windows-XP-ciagle-popularny-142096-150x100crop.jpg)

![Uwaga! Odkryto błąd w systemie Linuks [© andriano_cz - Fotolia.com] Uwaga! Odkryto błąd w systemie Linuks](https://s3.egospodarka.pl/grafika2/Linuks/Uwaga-Odkryto-blad-w-systemie-Linuks-169745-150x100crop.jpg)

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Raport-McAfee-Labs-XII-2018-uwaga-na-IoT-213809-150x100crop.jpg)

![Bez reformy edukacji nie ma co liczyć na produktywność pracy? [© Oksana Kuzmina - Fotolia.com] Bez reformy edukacji nie ma co liczyć na produktywność pracy?](https://s3.egospodarka.pl/grafika2/edukacja/Bez-reformy-edukacji-nie-ma-co-liczyc-na-produktywnosc-pracy-222493-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![Co oznacza dla UE odcięcie od gazu ziemnego z Rosji? [© pixabay.com] Co oznacza dla UE odcięcie od gazu ziemnego z Rosji?](https://s3.egospodarka.pl/grafika2/Rosja/Co-oznacza-dla-UE-odciecie-od-gazu-ziemnego-z-Rosji-245317-150x100crop.jpg)

![5 powodów, dla których aktualizacja oprogramowania jest ważna [© pixabay.com] 5 powodów, dla których aktualizacja oprogramowania jest ważna](https://s3.egospodarka.pl/grafika2/oprogramowanie/5-powodow-dla-ktorych-aktualizacja-oprogramowania-jest-wazna-249318-150x100crop.jpg)

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT](https://s3.egospodarka.pl/grafika2/cyberataki/Mniej-firm-wykrywa-oprogramowanie-ransomware-we-wlasnym-srodowisku-IT-254634-150x100crop.jpg)

![Budżet domowy 2006 [© Scanrail - Fotolia.com] Budżet domowy 2006](https://s3.egospodarka.pl/grafika/gospodarstwa-domowe/Budzet-domowy-2006-apURW9.jpg)

![Budżet domowy 2008 [© Scanrail - Fotolia.com] Budżet domowy 2008](https://s3.egospodarka.pl/grafika/gospodarstwa-domowe/Budzet-domowy-2008-apURW9.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Sytuacja na rynku pracy zahamuje wzrost PKB? [© Viacheslav Iakobchuk - Fotolia.com] Sytuacja na rynku pracy zahamuje wzrost PKB?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Sytuacja-na-rynku-pracy-zahamuje-wzrost-PKB-208386-150x100crop.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002 [© stoupa - Fotolia.com] Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002](https://s3.egospodarka.pl/grafika//Raport-ryzyko-zwiazane-z-wykorzystaniem-Internetu-w-III-kwartale-2002-MBuPgy.jpg)

![Budżet domowy 2004 [© Scanrail - Fotolia.com] Budżet domowy 2004](https://s3.egospodarka.pl/grafika/gospodarstwa-domowe/Budzet-domowy-2004-apURW9.jpg)

![Szkodliwe programy: eksploit na celowniku [© stoupa - Fotolia.com] Szkodliwe programy: eksploit na celowniku](https://s3.egospodarka.pl/grafika/exploity/Szkodliwe-programy-eksploit-na-celowniku-MBuPgy.jpg)

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/male-i-srednie-przedsiebiorstwa/Male-firmy-a-bezpieczenstwo-IT-140348-150x100crop.jpg)

![10 zagrożeń dla bezpieczeństwa IT w 2015 r. [© Iliana Mihaleva - Fotolia.com] 10 zagrożeń dla bezpieczeństwa IT w 2015 r.](https://s3.egospodarka.pl/grafika2/Sophos/10-zagrozen-dla-bezpieczenstwa-IT-w-2015-r-148526-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017](https://s3.egospodarka.pl/grafika2/rok-2017/Cyberbezpieczenstwo-Prognozy-2017-183791-150x100crop.jpg)

![Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku [© Antonio - Fotolia.com] Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku](https://s3.egospodarka.pl/grafika2/Michal-Chyczewski/Wychodzimy-z-wlasnej-skorupy-Wywiad-z-Michalem-Chyczewskim-p-o-prezesa-zarzadu-Alior-Banku-197187-150x100crop.jpg)

![Android na celowniku, czyli co 10 sekund nowy wirus [© maicasaa - Fotolia.com] Android na celowniku, czyli co 10 sekund nowy wirus](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Android-na-celowniku-czyli-co-10-sekund-nowy-wirus-199814-150x100crop.jpg)

![Przemysł: systemy kontroli przemysłowej celem nr 1? [© Francesco - Fotolia.com] Przemysł: systemy kontroli przemysłowej celem nr 1?](https://s3.egospodarka.pl/grafika2/ICS/Przemysl-systemy-kontroli-przemyslowej-celem-nr-1-200956-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)