-

![Elements Identity Security od WithSecure chroni przed cyberatakami wymierzonymi w tożsamość Elements Identity Security od WithSecure chroni przed cyberatakami wymierzonymi w tożsamość]()

Elements Identity Security od WithSecure chroni przed cyberatakami wymierzonymi w tożsamość

... wykrywania zagrożeń bazujących na sztucznej inteligencji, analizę i reagowanie na zagrożenia z uwzględnieniem szerokiego kontekstu oraz dostęp do elastycznych i całodobowych usług. Rozszerzona ochrona przed zagrożeniami w postaci modułu WithSecure Elements XDR jest dostępna od 28 maja 2024 r. Więcej informacji o tym rozwiązaniu dostępnych jest na ...

-

![Robisz zakupy online? Uważaj na chińskie platformy zakupowe [© sp4764 - Fotolia.com] Robisz zakupy online? Uważaj na chińskie platformy zakupowe]()

Robisz zakupy online? Uważaj na chińskie platformy zakupowe

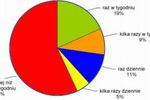

... jeśli uwzględnimy to, że najpopularniejszą kategorią kupowaną poza UE są obecnie według deklaracji badanych produkty dla dzieci. Dodatkowym aspektem jest ochrona danych e-kupujących. 59% internautów przyznaje, że ich zdaniem, nie są one tak samo dobrze chronione jak na platformach i w e-sklepach europejskich ...

-

![Pracodawca Godny Zaufania 2024. Oto laureaci Pracodawca Godny Zaufania 2024. Oto laureaci]()

Pracodawca Godny Zaufania 2024. Oto laureaci

... i realizację zintegrowanej Strategii Zrównoważonego Rozwoju na lata 2024-2030, opartej na pięciu kluczowych filarach: Minimalizacja wpływu na klimat, Ochrona środowiska naturalnego i bioróżnorodności, Zapewnienie bezpieczeństwa i dobrych warunków pracy, budowanie relacji z otoczeniem i społecznościami oraz odpowiedzialne zarządzanie. Każdy filar ...

-

![Rok 2024 będzie rekordowy pod względem wyłudzeń [© Freepik] Rok 2024 będzie rekordowy pod względem wyłudzeń]()

Rok 2024 będzie rekordowy pod względem wyłudzeń

... to nabrać – apeluje Kamil Sztandera, ekspert serwisu ChronPESEL.pl. Badanie na zlecenie serwisu ChronPESEL.pl i Krajowego Rejestru Długów pt. „Cyberbezpieczeństwo i ochrona danych osobowych w Internecie” zostało przeprowadzone w październiku 2024 roku metodą CAWI na reprezentatywnej grupie 1500 dorosłych Polaków przez IMAS International.

-

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

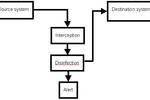

Jak działa program antywirusowy?

... . Przy pracy z tego typu programami, użytkownik może mieć dość wciąż pojawiających się alarmów i w rezultacie wyłączy ten sposób działania oprogramowania antywirusowego. Ochrona ciągła i skanowanie na żądanie Opisując program antywirusowy należy wyraźnie rozróżnić dwa rodzaje ochrony jaką on oferuje. Pierwsza to skanowanie systemu ...

Tematy: -

![Wyzwania public relations 2004 [© Minerva Studio - Fotolia.com] Wyzwania public relations 2004]()

Wyzwania public relations 2004

... tendencja na świecie i podobne zmiany nastąpią też w Polsce. 7. W 2004 roku wyzwaniem wszystkich organizacji będą coraz większe koszty opieki zdrowotnej. Ochrona zdrowia stanie się podstawowym problemem kształtującycm związki w trójkącie: pracownik, pracodawca i związki zawodowe. Inteligentne organizacje będą monitorować koszty opieki medycznej ...

Tematy: -

![Lojalność e-klienta Lojalność e-klienta]()

Lojalność e-klienta

... ich udostępnienie w widocznym miejscu. Należy określić: jaki jest koszt przesyłki, sposób jej spedycji, oraz w jakich przypadkach przyjmowane są reklamacje i zwroty. - ochrona danych osobowych - coraz więcej firm zbiera dane osobowe swoich klientów. Często służą temu badania ankietowe na ich stronach. Aby zapewnić ...

Tematy: -

![III Kongres Technologiczny [© pizuttipics - Fotolia.com] III Kongres Technologiczny]()

III Kongres Technologiczny

... "Przedsiębiorstwo Plus Technologia", zorganizowany przez Polkomtel S.A. Jest on poświęcony najlepszym wdrożeniom rozwiązań mobilnych w przedsiębiorstwie w pięciu kategoriach: Bezpieczeństwo, Ochrona Zdrowia, Rozwiązania Biznesowe typu B2B, Rozwiązania Biznesowe typu B2C, Wewnętrzne Rozwiązania Biznesowe. Po zakończeniu sesji plenarnej odbędzie się ...

-

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004]()

10 największych zagrożeń 2004

... stale wynajdują nowe warianty, które rozpowszechniają się w systemach niezabezpieczonych przed błędem przepełnienia bufora (buffer overflow). Z tego względu kompleksowa ochrona prewencyjna staje się koniecznością. Programy szpiegujące i typu adware wzbudzają coraz większy niepokój Adware, czyli oprogramowanie służące do prezentowania niechcianych ...

-

![Jest już Opera 8 [© Nmedia - Fotolia.com] Jest już Opera 8]()

Jest już Opera 8

... reklam. Opera 8 posiada poprawiony, bardziej intuicyjny interfejs, choć zaawansowani użytkownicy oczywiście mogą dostosować wygląd do własnych preferencji. Nowością jest ochrona przed „phishingiem” – przeglądarka wyświetla certyfikat bezpieczeństwa, ułatwiając użytkowi ocenę, czy przypadkiem nie trafił na fałszywą stronę uruchomioną przez oszustów ...

-

![Innowacje albo śmierć [© Scanrail - Fotolia.com] Innowacje albo śmierć]()

Innowacje albo śmierć

... efekt skali dla rozwoju sektora ICT „konieczne jest stworzenie otoczenia technologicznego i regulacyjnego. W przypadku drugiego czynnika konieczna jest prawna ochrona wartości niematerialnych, tak aby opłacało się podejmować ryzyko inwestycji podmiotom gospodarczym.” W praktyce powinno to oznaczać zapewnienie innowatorom z branży teleinformatycznej ...

-

![Przełącznik sieci Ethernet VIA VT6528 [© violetkaipa - Fotolia.com] Przełącznik sieci Ethernet VIA VT6528]()

Przełącznik sieci Ethernet VIA VT6528

... ). VT6528 zaprojektowano z myślą o płynnej integracji. Można go konfigurować jako inteligentny przełącznik z obsługą 8- lub 16-bitowego interfejsu procesora ARM-7 lub 8051. - Ochrona sieci komercyjnych przy jednoczesnym zagwarantowaniu płynnego działania staje się coraz trudniejsza do osiągnięcia, biorąc pod uwagę wzrost liczby komputerów w sieci ...

-

![Obawy przed kradzieżą tożsamości [© Scanrail - Fotolia.com] Obawy przed kradzieżą tożsamości]()

Obawy przed kradzieżą tożsamości

... zmniejszają prawdopodobieństwo kradzieży – wyjaśnia Cavuoto. – Jednocześnie jednak widać wyraźnie, że nie otrzymują wystarczającej ilości informacji od banków. A przecież skuteczna ochrona wymaga w tym wypadku ścisłej współpracy obu stron. Wobec tej sytuacji banki potrzebują całościowej wizji koniecznych działań, która wykracza poza infrastrukturę ...

-

![Internet i komputery w Polsce - raport 2005 Internet i komputery w Polsce - raport 2005]()

Internet i komputery w Polsce - raport 2005

... w stosunku do roku poprzedniego o niecały jeden punkt procentowy, co mieści się w granicach błędu statystycznego. Najpopularniejszym rodzajem zabezpieczenia w 2005 r. była ochrona antywirusowa, którą stosowało 97% przedsiębiorstw dużych, 92% przedsiębiorstw średnich oraz 71% przedsiębiorstw małych. Drugim w kolejności były systemy zaporowe tzw ...

-

![Darmowy AVG dla Linuksa [© Nmedia - Fotolia.com] Darmowy AVG dla Linuksa]()

Darmowy AVG dla Linuksa

... . Stosowanie linii poleceń zapewnia pewne dodatki, takie jak tworzenie pliku raportu, natomiast aktualizacje są łatwe do przeprowadzania i mogą zostać zaplanowane. Ochrona w czasie rzeczywistym jest możliwa, ale jeśli to wymaga rekompilowania jądra systemu operacyjnego (kernela), lepiej jest zostawić to bardziej doświadczonemu użytkownikowi ...

-

![Zaufanie do Unii Europejskiej [© Scanrail - Fotolia.com] Zaufanie do Unii Europejskiej]()

Zaufanie do Unii Europejskiej

... tylko 24%), rzadko też doceniają ją Portugalczycy (34%) czy Holendrzy (36%). Najbardziej ufają polityce bezpieczeństwa UE Szwajcarzy (blisko 70% wskazań). Ochrona środowiska, jako trzeci element polityki UE obdarzany największym zaufaniem przez Europejczyków (średnia to 46% wskazań), szczególnym uznaniem cieszy się w Polsce ...

-

![Public relations dla banku [© Minerva Studio - Fotolia.com] Public relations dla banku]()

Public relations dla banku

... , źle naliczone opłaty, wpadki dotykające bezpośrednio klienta – wszystko to zmniejsza jego gotowość do stałej współpracy. Dlatego bardzo ważna jest stała ochrona reputacji. Niekorzystne informacje czy oskarżenia mogą spowodować prawdziwy odwrót klientów. Jak wynika z badań przeprowadzonych przez TNS OBOP w ubiegłym roku, aż ...

-

![Studia podyplomowe - gdzie i za ile? Studia podyplomowe - gdzie i za ile?]()

Studia podyplomowe - gdzie i za ile?

... zwiększają szanse zatrudnienia w najdynamiczniej rozwijających się branżach, jak: finanse i rachunkowość, handel i sprzedaż, informatyka i telekomunikacja, logistyka, inżynieria czy ochrona środowiska. Niesłabnącym zainteresowaniem cieszą się również marketing, reklama, komunikacja i public relations, a także prawo i administracja, psychologia oraz ...

-

![Karty pamięci SDHC Kingston Karty pamięci SDHC Kingston]()

Karty pamięci SDHC Kingston

... pracy: od 0 st. C do 60 st. C temperatura przechowywania: od -20 st. C do 85 st. C napięcie zasilania: 3,3 V standard: specyfikacja SD Association 2.0 ochrona danych: przełącznik blokady zapisu i modyfikacji danych oszczędność energii: układ automatycznego przejścia w tryb uśpienia Karty SDHC, podobnie jak wszystkie inne karty ...

-

![GUS: koniunktura gospodarcza X 2006 [© Scanrail - Fotolia.com] GUS: koniunktura gospodarcza X 2006]()

GUS: koniunktura gospodarcza X 2006

... oceny są bardziej optymistyczne niż w ubiegłym miesiącu. Negatywnie – choć nieco lepiej niż we wrześniu – oceniają koniunkturę jedynie jednostki z sekcji ochrona zdrowia i opieka społeczna. 1. Przetwórstwo przemysłowe W październiku – podobnie jak we wrześniu – ogólny klimat koniunktury w przetwórstwie przemysłowym kształtuje się na poziomie ...

-

![Bezprzewodowe routery NETGEAR Bezprzewodowe routery NETGEAR]()

Bezprzewodowe routery NETGEAR

... NEXT zapewnia obszerny zestaw funkcji: zapory NAT i SPI, 64-i 128-bitowe szyfrowanie WEP, systemy Wi-Fi Protected Access Pre-Shared Key (WPA-PSK i WPA2-PSK), ochrona przed atakami typu DoS, system wykrywania i zapobiegania intruzji (IDS), oraz funkcję Exposed Host (DMZ) umożliwiającą bezpieczne granie w sieci. Nowopowstający standard ...

-

![Universal Music pozwał MySpace [© stoupa - Fotolia.com] Universal Music pozwał MySpace]()

Universal Music pozwał MySpace

... zachęcamy, nie nakłaniamy ani nie akceptujemy łamania przez nich prawa - brzmi oświadczenie MySpace. Jako że popularność społecznościowych serwisów wideo rośnie, ochrona pracy artystów staje się coraz poważeniejszym i trudniejszym do rozwiązania problemem.

-

![GUS: koniunktura gospodarcza XI 2006 [© Scanrail - Fotolia.com] GUS: koniunktura gospodarcza XI 2006]()

GUS: koniunktura gospodarcza XI 2006

... prezentowanych w listopadzie zeszłego roku. Negatywnie i gorzej niż w październiku oraz w analogicznym miesiącu przed rokiem oceniają koniunkturę jedynie jednostki z sekcji ochrona zdrowia i opieka społeczna. Poprawę koniunktury w stosunku do ubiegłego miesiąca odnotowano jedynie w sekcji transport, gospodarka magazynowa i łączność. 1. Przetwórstwo ...

-

![Nowe pamięci flash USB Kingston Nowe pamięci flash USB Kingston]()

Nowe pamięci flash USB Kingston

... SP4, MS Windows XP SP1 lub nowsze standard szyfrowania danych: 256-bitowy sprzętowy klucz AES (dla przestrzeni prywatnej ustalonej przez użytkownika) ochrona mechaniczna: wodoodporna obudowa zabezpieczająca także przed zgnieceniem lub złamaniem transfer danych: zapis danych z maks. szybkością do 10 MB/s, odczyt danych ...

-

![Trendy w zarządzaniu IT w Polsce [© Scanrail - Fotolia.com] Trendy w zarządzaniu IT w Polsce]()

Trendy w zarządzaniu IT w Polsce

... tego trendu, powołując się na badania dotyczące coraz większej potrzeby kontrolowania ryzyka IT, które pozostawione samo sobie paraliżuje funkcjonowanie przedsiębiorstwa. „Ochrona kluczowych zasobów to, w dobie stale rosnącej liczby zagrożeń, jedno z najważniejszych zadań działu IT w firmie” – podsumowuje Dyrektor Zarządzający CA. Niezależnie od ...

-

![Budownictwo inżynieryjne: inwestycje warte 250 mld zł Budownictwo inżynieryjne: inwestycje warte 250 mld zł]()

Budownictwo inżynieryjne: inwestycje warte 250 mld zł

... w historii kraju poziom nakładów inwestycyjnych. Niespotykane dotąd rozmiary osiągną także nakłady inwestycyjne związane z ochroną środowiska (głównie gospodarka ściekowa i ochrona wód), gdzie około 80% z planowanych projektów to przedsięwzięcia związane z realizowaniem wymogów akcesyjnych. Spośród wszystkich gałęzi przemysłu, największe inwestycje ...

-

![Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować? Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować?]()

Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować?

... z tego punktu widzenia może też być posiadanie pozwolenia na budowę, chociaż na etapie składania wniosku nie jest to dokument konieczny. Ochrona własności przemysłowej Kolejny element zwiększający punktację to posiadanie przez wnioskodawcę lub głównego udziałowca praw własności przemysłowej wykorzystywanych w nowej inwestycji takich ...

-

![Telefon Samsung J700 Telefon Samsung J700]()

Telefon Samsung J700

... także funkcję Mobile Tracker i wiadomości alarmowych. Mobile Tracker umożliwia zlokalizowanie zgubionego lub skradzionego telefonu, natomiast funkcja wiadomości alarmowych to ochrona użytkownika – dzięki niej, w sytuacjach awaryjnych, telefon wysyła wiadomość SMS do wcześniej określonego odbiorcy. Specyfikacja techniczna: waga 92g wymiary 99 ...

-

![Bankowość online: obawy Polaków Bankowość online: obawy Polaków]()

Bankowość online: obawy Polaków

... połowa badanych posiadających stopień licencjata, magistra, inżyniera lub inny tytuł naukowy. Badanym z trudem przychodziło obliczenie ile warta może być dodatkowa ochrona konta. Blisko 60% zapytanych, jaką kwotę skłonni by byli zapłacić za ulepszone zabezpieczenie ich wirtualnego rachunku, nie było w stanie udzielić ...

-

![E-administracja: główne przeszkody w rozwoju E-administracja: główne przeszkody w rozwoju]()

E-administracja: główne przeszkody w rozwoju

... albo posiadać własny serwer, albo korzystać z serwera innej zaufanej instytucji. W pierwszym wypadku powinny być zapewnione wszystkie normy bezpieczeństwa, takie jak ochrona antywirusowa, zapora ogniowa (firewall) czy rezerwowe zasilanie. Następnym krokiem jest przygotowanie architektury platformy, z której petent będzie mógł komunikować się ...

-

![Szara strefa a przyzwolenie społeczne [© Scanrail - Fotolia.com] Szara strefa a przyzwolenie społeczne]()

Szara strefa a przyzwolenie społeczne

... gospodarstw domowych nie byłoby wstanie utrzymać się bez dochodów z pracy nierejestrowanej. Badania wskazują też, że korzyści z rejestracji zatrudnienia - świadczenia socjalne, ochrona pracy, wysokość przyszłej emerytury są odsunięte w czasie i przez to dla zatrudniających się w "szarej strefie" mniej istotne. Co więcej, wielu w ogóle ...

-

![Mobilny Internet rośnie w siłę [© Scanrail - Fotolia.com] Mobilny Internet rośnie w siłę]()

Mobilny Internet rośnie w siłę

... . Raport pokazuje, jakie szanse w dziedzinie marketingu daje rozwój bezprzewodowego Internetu. Dla ich wykorzystania, niezbędne jest zdobycie zaufania użytkowników oraz skuteczna ochrona ich prywatności. W zeszłym roku firma Google stwierdziła, że przyszłość światowej sieci zależy bardziej od rozwoju telefonii komórkowej, niż komputerów. Obecnie ...

-

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje]()

Zadbaj o bezpieczeństwo danych w wakacje

... biurowych. I choć na rynku producenci oprogramowania reklamują coraz nowsze wersje swoich produktów, warto zastanowić się, czego tak naprawdę oczekujemy i jaka ochrona jest nam najbardziej potrzebna. – "Powszechne skanery on-line rozpoznają wirusy czy konie trojańskie, nie uprzedzają jednak kolejnych ataków na komputer. Wykryją ...

-

![Notebook Acer Aspire 4930 Notebook Acer Aspire 4930]()

Notebook Acer Aspire 4930

... Rate) Sieć LAN: Gigabitowa karta Ethernet, funkcja Wake-on-LAN Modem: 56 Kb/s ITU V.92 z międzynarodową homologacją PTT, funkcja Wake-on-Ring Ochrona prywatności i zabezpieczenia: Czytnik linii papilarnych Acer Bio-Protection, z obsługą logowania Windows, zabezpieczeniem komputera, aplikacje Acer FingerLaunch, ProfileLaunch, MusicLaunch, Password ...

-

![Życie rodzinne ważne dla 69% Polaków [© Scanrail - Fotolia.com] Życie rodzinne ważne dla 69% Polaków]()

Życie rodzinne ważne dla 69% Polaków

69% Polaków jako treść życia wskazuje życie rodzinne, 50% pracę - wynika z badania CBOS. Do pozostałych aktywności wypełniających codzienność badanych należą: ochrona zdrowia, leczenie (33 %), zdobywanie pieniędzy (24 %) przetrwanie (19 %), korzystanie z życia, rozrywki (13 %), remont, urządzenie domu, mieszkania (13 %), zdobywanie wykształcenia ( ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Robisz zakupy online? Uważaj na chińskie platformy zakupowe [© sp4764 - Fotolia.com] Robisz zakupy online? Uważaj na chińskie platformy zakupowe](https://s3.egospodarka.pl/grafika2/zakupy-przez-internet/Robisz-zakupy-online-Uwazaj-na-chinskie-platformy-zakupowe-260974-150x100crop.jpg)

![Rok 2024 będzie rekordowy pod względem wyłudzeń [© Freepik] Rok 2024 będzie rekordowy pod względem wyłudzeń](https://s3.egospodarka.pl/grafika2/wyludzenia/Rok-2024-bedzie-rekordowy-pod-wzgledem-wyludzen-264042-150x100crop.jpg)

![Wyzwania public relations 2004 [© Minerva Studio - Fotolia.com] Wyzwania public relations 2004](https://s3.egospodarka.pl/grafika//Wyzwania-public-relations-2004-iG7AEZ.jpg)

![III Kongres Technologiczny [© pizuttipics - Fotolia.com] III Kongres Technologiczny](https://s3.egospodarka.pl/grafika/Kongres-Technologiczny/III-Kongres-Technologiczny-QhDXHQ.jpg)

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/10-najwiekszych-zagrozen-2004-apURW9.jpg)

![Jest już Opera 8 [© Nmedia - Fotolia.com] Jest już Opera 8](https://s3.egospodarka.pl/grafika/Opera/Jest-juz-Opera-8-Qq30bx.jpg)

![Innowacje albo śmierć [© Scanrail - Fotolia.com] Innowacje albo śmierć](https://s3.egospodarka.pl/grafika/innowacje/Innowacje-albo-smierc-apURW9.jpg)

![Przełącznik sieci Ethernet VIA VT6528 [© violetkaipa - Fotolia.com] Przełącznik sieci Ethernet VIA VT6528](https://s3.egospodarka.pl/grafika/przelacznik-sieci-Ethernet/Przelacznik-sieci-Ethernet-VIA-VT6528-SdaIr2.jpg)

![Obawy przed kradzieżą tożsamości [© Scanrail - Fotolia.com] Obawy przed kradzieżą tożsamości](https://s3.egospodarka.pl/grafika/bezpieczenstwo-srodkow-finansowych/Obawy-przed-kradzieza-tozsamosci-apURW9.jpg)

![Darmowy AVG dla Linuksa [© Nmedia - Fotolia.com] Darmowy AVG dla Linuksa](https://s3.egospodarka.pl/grafika/AVG/Darmowy-AVG-dla-Linuksa-Qq30bx.jpg)

![Zaufanie do Unii Europejskiej [© Scanrail - Fotolia.com] Zaufanie do Unii Europejskiej](https://s3.egospodarka.pl/grafika/badania-spolecznie/Zaufanie-do-Unii-Europejskiej-apURW9.jpg)

![Public relations dla banku [© Minerva Studio - Fotolia.com] Public relations dla banku](https://s3.egospodarka.pl/grafika/public-relations/Public-relations-dla-banku-iG7AEZ.jpg)

![GUS: koniunktura gospodarcza X 2006 [© Scanrail - Fotolia.com] GUS: koniunktura gospodarcza X 2006](https://s3.egospodarka.pl/grafika/handel/GUS-koniunktura-gospodarcza-X-2006-apURW9.jpg)

![Universal Music pozwał MySpace [© stoupa - Fotolia.com] Universal Music pozwał MySpace](https://s3.egospodarka.pl/grafika/Universal-Music/Universal-Music-pozwal-MySpace-MBuPgy.jpg)

![GUS: koniunktura gospodarcza XI 2006 [© Scanrail - Fotolia.com] GUS: koniunktura gospodarcza XI 2006](https://s3.egospodarka.pl/grafika/handel/GUS-koniunktura-gospodarcza-XI-2006-apURW9.jpg)

![Trendy w zarządzaniu IT w Polsce [© Scanrail - Fotolia.com] Trendy w zarządzaniu IT w Polsce](https://s3.egospodarka.pl/grafika/branza-IT/Trendy-w-zarzadzaniu-IT-w-Polsce-apURW9.jpg)

![Szara strefa a przyzwolenie społeczne [© Scanrail - Fotolia.com] Szara strefa a przyzwolenie społeczne](https://s3.egospodarka.pl/grafika/praca-na-czarno/Szara-strefa-a-przyzwolenie-spoleczne-apURW9.jpg)

![Mobilny Internet rośnie w siłę [© Scanrail - Fotolia.com] Mobilny Internet rośnie w siłę](https://s3.egospodarka.pl/grafika/bezprzewodowy-internet/Mobilny-Internet-rosnie-w-sile-apURW9.jpg)

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje](https://s3.egospodarka.pl/grafika/hakerzy/Zadbaj-o-bezpieczenstwo-danych-w-wakacje-MBuPgy.jpg)

![Życie rodzinne ważne dla 69% Polaków [© Scanrail - Fotolia.com] Życie rodzinne ważne dla 69% Polaków](https://s3.egospodarka.pl/grafika/Polacy/Zycie-rodzinne-wazne-dla-69-Polakow-apURW9.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast? [© Africa Studio - Fotolia.com] Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2025-r-mieszkancy-najwiekszych-miast-263866-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)