-

![Wolność gospodarcza: spadek USA w rankingu [© Scanrail - Fotolia.com] Wolność gospodarcza: spadek USA w rankingu]()

Wolność gospodarcza: spadek USA w rankingu

... Economic Freedom of the World” klasyfikuje 141 krajów pod względem wielu czynników w pięciu szerokich obszarach: rozmiar administracji; struktura prawna i ochrona prawa własności; przystępność koncepcji „sound money”; wolności w handlu międzynarodowym; przepisy kredytowe, prawa pracy i biznesowe. Ponieważ zredukowanie światowego ubóstwa realizowane ...

-

![Darmowy NOWS SBE Starter Pack [© Nmedia - Fotolia.com] Darmowy NOWS SBE Starter Pack]()

Darmowy NOWS SBE Starter Pack

... . Narzędzie do obsługi i raportowania przez użytkowników zgłoszeń pomocy technicznej (help desk). Szereg komponentów open source, m.in. serwer faksów (HylaFAX), ochrona przed spamem (MailScanner), antywirus (ClamAV), wykonywanie kopii zapasowych (Amanda), firewall (iptables), obsługa sieci VPN (OpenVPN), zdalna kontrola (TightVNC). Zautomatyzowane ...

-

![Tydzień 50/2008 (08-14.12.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 50/2008 (08-14.12.2008)]()

Tydzień 50/2008 (08-14.12.2008)

... obrad nic nie zapowiadało, że uczestniczące w konferencji delegacje 189 krajów osiągną jakiś sukces, podpiszą jakieś porozumienie. Nie ulega wątpliwości, że ochrona środowiska kosztuje, a obecnie na przebieg dyskusji, które kończą się kosztownymi wydatkami duży wpływ ma dziś globalny kryzys. Ostatecznie ministrowie środowiska ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... zachowanie użytkowników skutkuje tym, że ich systemy są wyjątkowo podatne na ataki i łatwo mogą paść ofiarą cyberprzestępców" – dodaje Sobianek. Przeciwdziałanie i ochrona Panda Security zaleca wszystkim firmom wykonującym transfery pieniężne online stosowanie się do następujących zasad: Należy upewnić się, że zainstalowane oprogramowanie ...

-

![Hutnictwo czeka fala zwolnień? [© christian42 - Fotolia.com] Hutnictwo czeka fala zwolnień?]()

Hutnictwo czeka fala zwolnień?

... niami sprzyjającymi kształtowaniu racjonalnej polityki kadrowej powinny być także zmiany, które zwiększyłyby elastyczność prawa pracy w takim kierunku, aby możliwa była ochrona miejsc pracy, przy okresowym obniżeniu kosztów pracy. Spokojnie, to tylko kryzys Kryzys spowodował ograniczenie produkcji stali. W wielu firmach drastycznie spadły ...

-

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo]()

Smartphony: zadbaj o bezpieczeństwo

... większym stopniu wybierają łatwiejszy cel, tj. smartfony. Istotne jest to, aby rozwiązanie bezpieczeństwa obejmowało wszystkie obszary, w których konieczna jest ochrona. Oznacza to zabezpieczenie przed konsekwencjami zarówno pozostawienia telefonu w pociągu, jak i przed atakami szkodliwego kodu za pośrednictwem Bluetootha lub poczty elektronicznej ...

-

![Testy dynamiczne antywirusów a ryzyko [© stoupa - Fotolia.com] Testy dynamiczne antywirusów a ryzyko]()

Testy dynamiczne antywirusów a ryzyko

... oprogramowania i ich działań. Producenci rozwiązań bezpieczeństwa powinni uważać, aby prowadząc swoją misję edukacyjną nie zapomnieli o tym, co naprawdę ważne: ochrona użytkowników. Należy uniknąć sytuacji, w której edukacja przyspieszy ewolucję szkodliwego oprogramowania i stworzy więcej problemów niż rozwiązań. W stworzonym przez AMTSO dokumencie ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... , dla których usługa ta jest jedyną lub główną funkcją (takich jak LiveJournal i LiveInternet), nie padło ofiarą ataków spamowych. Najwyraźniej bezpieczeństwo i ochrona przed spamem na takich serwisach są znacznie lepsze niż na nowych serwisach. To właśnie ze względu na dostępność i brak ochrony ...

-

![Tydzień 16/2009 (13-19.04.2009) [© RVNW - Fotolia.com] Tydzień 16/2009 (13-19.04.2009)]()

Tydzień 16/2009 (13-19.04.2009)

... , że jest ono realnym zagrożeniem w każdym przypadku, gdy mamy do czynienia z kryzysem gospodarczym. Jest ono pozornie atrakcyjne dla polityków, bo ochrona własnej gospodarki w różnych obszarach jej działania ma znamiona, które generalnie są akceptowane społecznie, bo wydają się być zgodne z szeroko rozumianym ...

-

![eYouGuide: cyfrowe prawa konsumentów UE [© stoupa - Fotolia.com] eYouGuide: cyfrowe prawa konsumentów UE]()

eYouGuide: cyfrowe prawa konsumentów UE

... z Internetu treści objęte licencją. 5. Zagwarantowanie, aby informacje dotyczące polityki ochrony prywatności docierały do konsumentów w odpowiedni sposób i aby ta ochrona przebiegała na uczciwie określonych warunkach umownych. 6. Ułatwienie osobom niepełnosprawnym (stanowiącym 15% populacji UE) korzystanie ze stron internetowych, elektronicznych ...

-

![Robak internetowy Koobface: nowa wersja [© stoupa - Fotolia.com] Robak internetowy Koobface: nowa wersja]()

Robak internetowy Koobface: nowa wersja

... instalowany jest robak Koobface posiadający funkcjonalność backdoora, która pozwala na wykonanie na komputerze instrukcji ze zdalnego serwera administracyjnego. Konieczna wielowarstwowa ochrona Rozmnażanie się rodziny Koobface potwierdza to, co pracownicy Kaspersky Lab głoszą już od pewnego czasu – nie tylko wzrasta liczba programów ...

-

![Programy G Data Business 10 [© Nmedia - Fotolia.com] Programy G Data Business 10]()

Programy G Data Business 10

... MailSecurity 10 umożliwia ochronę antywirusową i antyspamową poczty elektronicznej. Program działa jako brama chroniąca i sprawdzająca przychodzące i wychodzące wiadomości. Ochrona odbywa się niezależnie od rodzaju serwera pocztowego oraz systemu operacyjnego. Dzięki oddzielnemu modułowi administracyjnemu sterowanie i konfiguracja programu odbywać ...

-

![Programy Panda Security z linii 2010 Programy Panda Security z linii 2010]()

Programy Panda Security z linii 2010

... blogów nie jest obarczone ryzykiem. Panda Internet Security 2010 to pakiet zabezpieczający przeznaczony dla użytkowników wykorzystujących Internet, dla których ochrona prywatności jest szczególnie istotna (często korzystają z systemów bankowych, poczty elektronicznej, dokonują transakcji on-line, itp.). Rozwiązanie przeznaczone jest także dla ...

-

![Panda GateDefender Integra SB [© violetkaipa - Fotolia.com] Panda GateDefender Integra SB]()

Panda GateDefender Integra SB

... wszelkiego rodzaju zagrożenia zanim dostaną się do sieci firmowej. Filtr zawartości: Skanuje ruch przychodzący i wychodzący z sieci w poszukiwaniu niebezpiecznej zawartości. Ochrona Anti-spam: Uwalnia sieć od niechcianej poczty, potocznie zwanej spamem. Filtr stron www: Umożliwia administratorom sieci ograniczenie dostępu użytkowników do stron ...

-

![Konsument w UE ufa reklamom Konsument w UE ufa reklamom]()

Konsument w UE ufa reklamom

... główne obszary problematyczne również dotyczą jakości obsługi, tj. kompetencji pracowników, punktualności i prawidłowości realizacji dostaw oraz ochrony interesów konsumentów (reklama, ochrona prywatności oraz jasne i uczciwe warunki umowne). Jednocześnie ok. 2/3 europejskich konsumentów uważa, że sprzedawcy są godni zaufania i respektują przepisy ...

-

![F-Secure Internet Security 2010 F-Secure Internet Security 2010]()

F-Secure Internet Security 2010

... (63% uważało, że grożą im wirusy i inne kody dystrybuowane przez witryny), na drugim miejscu znaleźli się Szwedzi z 40% takich odpowiedzi. Ochrona przeglądania w F-Secure Internet Security 2010 obejmuje też funkcję Exploit Shield, która blokuje ataki wymierzone w luki w zabezpieczeniach przeglądarki. Luki powstają w wyniku ...

-

![Kaspersky Lab: szkodliwe programy VIII 2009 Kaspersky Lab: szkodliwe programy VIII 2009]()

Kaspersky Lab: szkodliwe programy VIII 2009

... zestawienia, na omawianej liście Top 20 nie wystąpiły znaczące zmiany w sierpniu. Drugie zestawienie Top 20 zawiera dane wygenerowane przez komponent Ochrona WWW i odzwierciedla krajobraz zagrożeń online. Ranking ten zawiera szkodliwe programy wykryte na stronach internetowych oraz szkodliwe oprogramowanie pobrane na maszyny ...

-

![Kaspersky Lab: szkodliwe programy IX 2009 Kaspersky Lab: szkodliwe programy IX 2009]()

Kaspersky Lab: szkodliwe programy IX 2009

... . Największym zaskoczeniem jest obecność w zestawieniu wielu samorozprzestrzeniających się szkodliwych programów. Drugie zestawienie Top 20 zawiera dane wygenerowane przez komponent Ochrona WWW i odzwierciedla krajobraz zagrożeń online. Ranking ten zawiera szkodliwe programy wykryte na stronach internetowych oraz szkodliwe oprogramowanie pobrane na ...

-

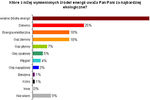

![Ekologiczne źródła energii wg Polaków Ekologiczne źródła energii wg Polaków]()

Ekologiczne źródła energii wg Polaków

... jest także Polska. Wykorzystywanie przyjaznych środowisku źródeł energii ma więc istotne znaczenie dla realizacji przyjętej przez nasz kraj polityki energetycznej. Ochrona klimatu i bezpieczeństwo energetyczne stały się w ostatnich latach jednym z priorytetów światowej gospodarki. Dlatego tak ważne jest zarówno edukowanie w zakresie troski ...

-

![Bezpieczeństwo danych w firmach zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo danych w firmach zagrożone]()

Bezpieczeństwo danych w firmach zagrożone

... niedostatecznej ochrony danych, nieadekwatnych polityk dostępu dla użytkowników mobilnych oraz braku kontroli nad aplikacjami i spójnością systemu dla urządzeń końcowych. Niedostateczna ochrona danych 71 procent firm twierdzi, że nie szyfrują danych na notebookach, zaś 73 procent firm nie szyfruje danych na wymiennych ...

-

![Nowe płyty główne GIGABYTE P55A Nowe płyty główne GIGABYTE P55A]()

Nowe płyty główne GIGABYTE P55A

... również dobrze już znane rozwiązania: Ultra Durable 3 (podwójna ilość miedzi wewnątrz PCB obniżająca temperaturę) oraz GIGABYTE DualBIOS (podwójna sprzętowa ochrona BIOSu). Technologie zastosowane w modelach z serii GIGABYTE P55A z pewnością zainteresują użytkowników, którzy przy wyborze komponentów PC poszukują rozwiązań odpowiadających zarówno ...

-

![Kaspersky Lab: szkodliwe programy XII 2009 Kaspersky Lab: szkodliwe programy XII 2009]()

Kaspersky Lab: szkodliwe programy XII 2009

... jest bardzo prosta - szkodnik pobiera inne szkodliwe pliki z Internetu. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Oprogramowanie Iomega v.Clone Oprogramowanie Iomega v.Clone]()

Oprogramowanie Iomega v.Clone

... pracy. Bezpieczeństwo jest zawsze ważne. Aby chronić informacje użytkownika w wirtualnej kopii v.Clone zostały wykorzystane dwa poziomy zabezpieczeń. Pierwszy z nich to ochrona hasłem wbudowana w v.Clone. Nie znając hasła nie można uzyskać dostępu do środowiska v.Clone. Aplikacja może też być używana w połączeniu z dyskami ...

-

![Dyski Western Digital dla komputerów Mac Dyski Western Digital dla komputerów Mac]()

Dyski Western Digital dla komputerów Mac

... , 1,5 TB oraz 2 TB. Każde urządzenie posiada trzy interfejsy: FireWire 400, FireWire 800 oraz USB 2.0. Graficzne centrum kopii zapasowych, szyfrowanie dysku i ochrona hasłem stworzone są w trosce o bezpieczeństwo. Wyświetlacz e-label ułatwia archiwizowanie multimediów. Pokazuje co jest zapisane na dysku, ilość wolnego miejsca oraz ...

-

![Innowacyjność źródłem przewagi konkurencyjnej [© Minerva Studio - Fotolia.com] Innowacyjność źródłem przewagi konkurencyjnej]()

Innowacyjność źródłem przewagi konkurencyjnej

... wysokim wskaźnikiem wartości dodanej oraz innowacyjności. Reformy mają prowadzić do wdrożenia innowacyjnych rozwiązań chociażby w takich obszarach jak ochrona środowiska, infrastruktura przesyłowa i teleinformatyczna. Program koncentruje się ponadto na poprawie warunków konkurencyjności jednostek naukowych, wspieraniu działalności proinnowacyjnej ...

-

![Płyty główne GIGABYTE z USB 3.0 i SATA 3 Płyty główne GIGABYTE z USB 3.0 i SATA 3]()

Płyty główne GIGABYTE z USB 3.0 i SATA 3

... wewnątrz PCB obniżająca temperaturę), Smart 6 (łatwiejsze zarządzanie systemem komputerowym dzięki 6 programom), DES Advanced (system oszczędzania energii) oraz DualBIOS (sprzętowa ochrona BIOS’u przed uszkodzeniami). Model GA-X58A-UD5 jest propozycją, która przypadnie do gustu overclockerom oraz zagorzałym graczom. Płytę wyróżnia system zasilania ...

-

![Płyta główna GIGABYTE GA-P43T-ES3G Płyta główna GIGABYTE GA-P43T-ES3G]()

Płyta główna GIGABYTE GA-P43T-ES3G

... High Definition Audio oraz technologie GIGABYTE Easy Energy Saver (oszczędzanie energii bez ryzyka obniżenia wydajności systemu) oraz DualBIOS™ (podwójna sprzętowa ochrona BIOS’u przed uszkodzeniami). Wszystkie produkty GIGABYTE objęte są 3 letnią gwarancją.

-

![Jak chronić dziecko w sieci? Jak chronić dziecko w sieci?]()

Jak chronić dziecko w sieci?

... surfowania. Najważniejszym składnikiem ochrony jest pakiet bezpieczeństwa internetowego dla Twojego komputera, taki jak Kaspersky Internet Security. Tego rodzaju kompleksowa ochrona usuwa szkodniki komputerowe (takie jak wirusy, robaki i trojany), wykrywa oprogramowanie spyware i wykorzystuje zaporę sieciową do blokowania ataków hakerów. Istotną ...

-

![Rynek apartamentów w Polsce 2009 Rynek apartamentów w Polsce 2009]()

Rynek apartamentów w Polsce 2009

... , centrum fitness. Nowością jest tzw. consierge, zapewniający dodatkowe usługi dla mieszkańców, takie jak zakupy, sprzątanie itp. Bezpieczeństwo lokatorów zapewniają całodobowa ochrona oraz monitoring. Do największych mieszkań zazwyczaj przypisane są tarasy lub ogrody. Rozwój rynku apartamentów w Polsce Z raporty wynika, iż stołeczny rynek ...

-

![ESET Mail Security w nowej wersji [© Nmedia - Fotolia.com] ESET Mail Security w nowej wersji]()

ESET Mail Security w nowej wersji

... . Nowy ESET Mail Security dla Microsoft Exchange to: Technologia Anti-Stealth chroniąca przed groźnymi rootkitami Minimalne wykorzystanie zasobów chronionej maszyny Ochrona antyspamowa z wykorzystaniem m.in. greylistingu Zabezpieczenie przed zmianą ustawień programu bez wiedzy i zgody administratora Zaimplementowanie w rozwiązaniu narzędzi ESET ...

-

![Pamięć przenośna Crypto Drive na Mac'a Pamięć przenośna Crypto Drive na Mac'a]()

Pamięć przenośna Crypto Drive na Mac'a

... wewnętrzna i gumowana obudowa zewnętrzna mają na celu ochronę danych w razie upuszczenia, zgniecenia i zanurzenia urządzenia w wodzie, a także próby jego rozebrania. Ochrona danych z wykorzystaniem technologii wojskowych, a także inteligentne oprogramowanie powodują, że Crypto Drive to idealny wybór, jeśli w grę wchodzi bezpieczne przechowywanie ...

-

![Bezpieczne dziecko w sieci [© stoupa - Fotolia.com] Bezpieczne dziecko w sieci]()

Bezpieczne dziecko w sieci

... działa Internet – kim są osoby z niego korzystające, jakie mogą mieć zamiary wobec Twojego dziecka. Nie zapomnij opowiedzieć, jak ważna jest ochrona anonimowości w wirtualnym świecie. Najmłodsi powinni mieć świadomość, jakie dane mogą być narażone na niebezpieczeństwo i jakie mogą być konsekwencje udostępnienia ich ...

-

![Kaspersky Lab: szkodliwe programy VIII 2010 Kaspersky Lab: szkodliwe programy VIII 2010]()

Kaspersky Lab: szkodliwe programy VIII 2010

... po złożone backdoory, takie jak Backdoor.Win32.Blakken. Szkodliwe programy w Internecie Drugie zestawienie Top 20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

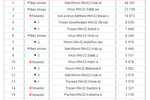

![Nowe oferty pracy VIII 2010 Nowe oferty pracy VIII 2010]()

Nowe oferty pracy VIII 2010

... spadków względnych – znalazły się w sierpniu między innymi takie branże jak „Badania i rozwój” (miesięczny spadek liczby ofert o 35,6 procent), „Rolnictwo / Leśnictwo / Ochrona środowiska” (w sierpniu o 28,2 procent mniej ogłoszeń niż w lipcu) czy „Kontrola jakości” (spadek o niemal 20 procent) . Województwa: trzy czwarte na plusie ...

-

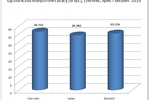

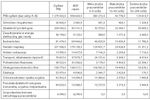

![Sektor MSP w Polsce w latach 2008-2009 Sektor MSP w Polsce w latach 2008-2009]()

Sektor MSP w Polsce w latach 2008-2009

... 2006 r. były to jedynie dwie firmy na trzy. Raport wskazuje, że najwyższymi wskaźnikami przeżycia charakteryzowały się w 2008 roku przedsiębiorstwa z sekcji Ochrona zdrowia (85,9%), Obsługa nieruchomości i firm (82,3%) i Przemysł (80,7%); najniższą natomiast – Pośrednictwo finansowe (63,5%), Handel i usługi (71,7%) i Pozostała działalność usługowa ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wolność gospodarcza: spadek USA w rankingu [© Scanrail - Fotolia.com] Wolność gospodarcza: spadek USA w rankingu](https://s3.egospodarka.pl/grafika/wolnosc-gospodarcza/Wolnosc-gospodarcza-spadek-USA-w-rankingu-apURW9.jpg)

![Darmowy NOWS SBE Starter Pack [© Nmedia - Fotolia.com] Darmowy NOWS SBE Starter Pack](https://s3.egospodarka.pl/grafika/novell/Darmowy-NOWS-SBE-Starter-Pack-Qq30bx.jpg)

![Tydzień 50/2008 (08-14.12.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 50/2008 (08-14.12.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-50-2008-08-14-12-2008-12AyHS.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Hutnictwo czeka fala zwolnień? [© christian42 - Fotolia.com] Hutnictwo czeka fala zwolnień?](https://s3.egospodarka.pl/grafika/rynek-stali/Hutnictwo-czeka-fala-zwolnien-zaGbha.jpg)

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/Smartphony-zadbaj-o-bezpieczenstwo-SdaIr2.jpg)

![Testy dynamiczne antywirusów a ryzyko [© stoupa - Fotolia.com] Testy dynamiczne antywirusów a ryzyko](https://s3.egospodarka.pl/grafika/testy-dynamiczne/Testy-dynamiczne-antywirusow-a-ryzyko-MBuPgy.jpg)

![Tydzień 16/2009 (13-19.04.2009) [© RVNW - Fotolia.com] Tydzień 16/2009 (13-19.04.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-16-2009-13-19-04-2009-vgmzEK.jpg)

![eYouGuide: cyfrowe prawa konsumentów UE [© stoupa - Fotolia.com] eYouGuide: cyfrowe prawa konsumentów UE](https://s3.egospodarka.pl/grafika/prawa-konsumentow/eYouGuide-cyfrowe-prawa-konsumentow-UE-MBuPgy.jpg)

![Robak internetowy Koobface: nowa wersja [© stoupa - Fotolia.com] Robak internetowy Koobface: nowa wersja](https://s3.egospodarka.pl/grafika/robak-internetowy/Robak-internetowy-Koobface-nowa-wersja-MBuPgy.jpg)

![Programy G Data Business 10 [© Nmedia - Fotolia.com] Programy G Data Business 10](https://s3.egospodarka.pl/grafika/G-DATA/Programy-G-Data-Business-10-Qq30bx.jpg)

![Panda GateDefender Integra SB [© violetkaipa - Fotolia.com] Panda GateDefender Integra SB](https://s3.egospodarka.pl/grafika/Panda-GateDefender-Integra-SB/Panda-GateDefender-Integra-SB-SdaIr2.jpg)

![Bezpieczeństwo danych w firmach zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo danych w firmach zagrożone](https://s3.egospodarka.pl/grafika/Novell/Bezpieczenstwo-danych-w-firmach-zagrozone-apURW9.jpg)

![Innowacyjność źródłem przewagi konkurencyjnej [© Minerva Studio - Fotolia.com] Innowacyjność źródłem przewagi konkurencyjnej](https://s3.egospodarka.pl/grafika/Innowacyjna-Gospodarka/Innowacyjnosc-zrodlem-przewagi-konkurencyjnej-iG7AEZ.jpg)

![ESET Mail Security w nowej wersji [© Nmedia - Fotolia.com] ESET Mail Security w nowej wersji](https://s3.egospodarka.pl/grafika/ESET/ESET-Mail-Security-w-nowej-wersji-Qq30bx.jpg)

![Bezpieczne dziecko w sieci [© stoupa - Fotolia.com] Bezpieczne dziecko w sieci](https://s3.egospodarka.pl/grafika/bezpieczne-surfowanie/Bezpieczne-dziecko-w-sieci-MBuPgy.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)