-

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

World Wide Web a kontrola rodzicielska

... , które promują się w ten sposób, może być zainfekowanych. Dlatego istotna jest nie tylko kontrola rodzicielska nad zasobami internetowymi, ale również ochrona rodzicielska w wirtualnym środowisku internetowym. Według statystyk, 25% dzieci w wieku przedszkolnym korzysta z Internetu bez nadzoru rodziców. Ponad 30% dzieci w wieku poniżej ...

-

![Verbatim Small Business Security Pack Verbatim Small Business Security Pack]()

Verbatim Small Business Security Pack

... komputera PC administrator może zostać o tym powiadomiony drogą e-mailową. Funkcja sieciowa „offline” – gdy komputer PC zostanie odłączony od sieci lokalnej, ochrona terminala USB będzie nadal aktywna i będzie funkcjonować zgodnie z konfiguracją. Powiadomienia e-mailowe zostaną wysłane przy kolejnym podłączeniu do sieci. Prosty, wielojęzyczny ...

-

![Portale społecznościowe - zagrożenia Portale społecznościowe - zagrożenia]()

Portale społecznościowe - zagrożenia

... odsyłaczy. Bądź podejrzliwy wobec wszystkich kuszących ofert i nie wahaj się zignorować ich, nawet gdy zostały wysłane przez twoich przyjaciół. Słaba ochrona danych Istnieje kilka sposobów zabezpieczenia się przed tym, aby zdjęcia, filmy lub komentarze nie stały się własnością publiczną. Po pierwsze ...

-

![Sektor TMT - nowe technologie górą Sektor TMT - nowe technologie górą]()

Sektor TMT - nowe technologie górą

... jest wiele branż, w których przenośne i wielofunkcyjne urządzenia mogą znacznie ułatwić pracę, a także zwiększyć jej efektywność - należą do nich handel detaliczny, ochrona zdrowia oraz produkcja. Autorzy raportu szacują, że w dwóch pierwszych branżach, w ciągu najbliższych 12 miesięcy, znajdzie zastosowanie do 5 milionów tabletów. „Dodatkową ...

-

![Dzień Bezpiecznego Internetu 2011 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2011]()

Dzień Bezpiecznego Internetu 2011

... trzeba być świadomym korzystając z mediów społecznościowych: Złośliwe oprogramowanie – można zainfekować swój koputer klikając w podejrzane linki umieszczane na Facebooku, czy Twitterze. Ochrona prywatności – przed umieszczeniem swoich osobistych zdjęć, informacji, danych, pamiętaj, że są one ogólnodostępne i mogą być wykorzystane wbrew Twojej woli ...

-

![Polski rynek pracy specjalistów IT 2010 Polski rynek pracy specjalistów IT 2010]()

Polski rynek pracy specjalistów IT 2010

... są nieco bardziej namacalne, czy specjalistów od gier społecznościowych i geolokalizacji. Innym kierunkiem rozwoju pracy w branży IT będzie z pewnością cyberbezpieczeństwo oraz ochrona danych w sieci. Jak wskazują eksperci tego rynku, popyt z pewnością będzie też na tzw. Ethical Hakers, którzy będą śledzić i naprawiać luki ...

-

![Atrakcyjność inwestycyjna Polski największa w regionie Atrakcyjność inwestycyjna Polski największa w regionie]()

Atrakcyjność inwestycyjna Polski największa w regionie

... kraju, na podstawie którego tworzony jest ranking, składają się takie czynniki jak: aktywność ekonomiczna kraju, głębokość rynku kapitałowego, uwarunkowania podatkowe, ochrona inwestorów i standardy ładu korporacyjnego, jakość kapitału ludzkiego, kultura i poziom rozwoju przedsiębiorczości. - Na szczycie rankingu znalazły się kraje zamożne, których ...

-

![Cyberprzestępcy a własność intelektualna firm Cyberprzestępcy a własność intelektualna firm]()

Cyberprzestępcy a własność intelektualna firm

... , z jakimi muszą się zmierzyć firmy w obszarze zarządzania bezpieczeństwem informacji, jest popularność takich urządzeń, jak iPad, iPhone i smartfony z systemem Android. Ochrona urządzeń mobilnych w dalszym ciągu stanowi dla większości przedsiębiorstw poważny problem — jako wyzwanie wskazało ją 62% respondentów. Jednocześnie raport dowodzi, że ...

-

![Polska: wydarzenia tygodnia 13/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 13/2011]()

Polska: wydarzenia tygodnia 13/2011

... powstają kolejne decyzje dotyczące tak kluczowych problemów jak zmiany w systemie emerytalnym (emerytury mundurowe i górnicze, KRUS, wiek emerytalny oraz OFE), w systemie ochrona zdrowia, w szkolnictwie wyższym czy też reforma finansów publicznych. W każdej z tych spraw jako społeczeństwo mamy poczucie niedoinformowania i braku warunków do wymiany ...

-

![Polskie firmy a elastyczność zatrudnienia Polskie firmy a elastyczność zatrudnienia]()

Polskie firmy a elastyczność zatrudnienia

... wymiaru czasu pracy aż do powrotu do zatrudnienia w wymiarze właściwym pracodawca nie może wypowiedzieć, ani rozwiązać umowy z pracownikiem. Jednakże ta ochrona przysługuje maksymalnie przez 12 miesięcy. Urlop wychowawczy pozwala godzić zatrudnienie z obowiązkami rodzicielskimi. Stanowi jednak przerwę w aktywności zawodowej. Z tego też względu ...

-

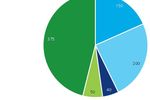

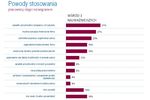

![Kaspersky Mobile Security 9 Kaspersky Mobile Security 9]()

Kaspersky Mobile Security 9

... , a przechowywane w nim dane są bezpieczne - nawet gdy sprzęt wpadnie w ręce złodzieja lub cyberprzestępcy. Najważniejsze funkcje Kaspersky Mobile Security 9 to: ochrona smartfonów przed szkodliwymi programami oraz spamem, blokowanie niechcianych połączeń, ukrywanie wybranych kontaktów przed zbyt dociekliwymi osobami, lokalizowanie zgubionych lub ...

-

![Poszukiwany specjalista ds. BHP Poszukiwany specjalista ds. BHP]()

Poszukiwany specjalista ds. BHP

... kandydat na stanowisko specjalisty ds. BHP powinien posiadać wykształcenie wyższe z zakresu Bezpieczeństwa Pracy i Ergonomii. Cenionymi kierunkami są również Ochrona Środowiska oraz dodatkowe szkolenia związane z ochroną przeciwpożarową czy pierwszą pomocą. W ogłoszeniach znajdziemy również informacje pożądanym doświadczeniu i znajomości języka ...

-

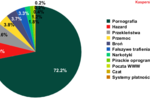

![Cyberprzestępca wg Polaków Cyberprzestępca wg Polaków]()

Cyberprzestępca wg Polaków

... , które chronią na wielu różnych poziomach. Są one wyposażone w proaktywne funkcje wykrywające zagrożenia oraz mają dodatkowe funkcjonalności, takie jak np.: ochrona tożsamości (by posiadane konta i hasła były bezpieczne), Safe Web dla portalu Facebook (ostrzega przed fałszywymi witrynami), Norton Online Family (narzędzie ...

-

![Pamięć masowa D-Link DNS-1100-04 [© violetkaipa - Fotolia.com] Pamięć masowa D-Link DNS-1100-04]()

Pamięć masowa D-Link DNS-1100-04

... ona monitorowanie współczynników przepustowości danych oraz temperatury napędów dysków twardych, dzięki czemu zgłaszana jest możliwość wystąpienia błędów. Dobra ochrona przed nieuprawnionym dostępem Zintegrowane rozwiązanie pamięci masowej DNS-1100-04 zapisuje dokumenty i pliki w sposób scentralizowany. Informacje są następnie udostępniane ...

-

![FortiGate 5140B FortiGate 5140B]()

FortiGate 5140B

... i optymalizuje pracę wielu różnych funkcji bezpieczeństwa oferowanych przez skonsolidowane platformy Fortinet, jak bezpieczne przełączanie, scentralizowane zarządzanie, czy ochrona serwerów poczty. Rozwiązanie wyróżnia wysoka wydajność, niezawodność i skalowalność. FortiGate-5140B może być również wykorzystywany do ochrony rozmaitych rodzajów ...

-

![Trend Micro SafeSync 5.0 Trend Micro SafeSync 5.0]()

Trend Micro SafeSync 5.0

... z dostępem do sieci, całkowicie bezpiecznie”. - Filip Demianiuk, Regional Technical Manager International Markets North w firmie Trend Micro. Synchronizacja i Ochrona Automatyczna natychmiastowa i nieprzerwana synchronizacja wszystkich potrzebnych danych pomiędzy urządzeniami osobistymi odbywająca się za pośrednictwem chmury. Nawet jeśli urządzenie ...

-

![Komputer zombie - jak się chronić? [© stoupa - Fotolia.com] Komputer zombie - jak się chronić?]()

Komputer zombie - jak się chronić?

... do nich łącze. Stosuj zasadę zintegrowanego zarządzania zagrożeniami (ang. unified threat management, UTM), czyli zabezpieczaj się przed różnymi zagrożeniami jednocześnie. Ochrona antywirusowa może pomóc uniemożliwić uruchomienie kodu binarnego zombie w systemie. Mechanizmy zapobiegania włamaniom mogą pomóc przeszkodzić dodatkom do przeglądarek ...

-

![Sektor TMT a bezpieczeństwo informatyczne [© Scanrail - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne]()

Sektor TMT a bezpieczeństwo informatyczne

... pięciu najważniejszych zadań wymienianych przez firmy z tej branży. Inne pilne potrzeby wskazane przez sektor TMT to: szkolenia dotyczące bezpieczeństwa, ochrona danych oraz bezpieczeństwo nowych rozwiązań technologicznych. Poza odgórnymi regulacjami przygotowywanymi przez instytucje państwowe, spółki z sektora TMT nawiązują współpracę z innymi ...

-

![Kaspersky Lab: szkodliwe programy XI 2011 Kaspersky Lab: szkodliwe programy XI 2011]()

Kaspersky Lab: szkodliwe programy XI 2011

... tv - 536 867 pl - 384 305 10 państw o największym odsetku ataków na komputery użytkowników (na podstawie danych dostarczonych przez moduł Ochrona WWW) Rosja - 44,88% - Bez zmian Armenia - 39,21% - Bez zmian Korea - 38,03% - +6 Kazachstan - 36,86% - +4 Białoruś - 35,39 ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... wystarczyć miejsca na szkodliwy kod. Z drugiej strony, twórcy wirusów mogą być bardziej zainteresowani nowszym formatem UEFI, który stopniowo zastępuje BIOS. Ochrona przed i neutralizowanie tego typu szkodliwego oprogramowania jest wprawdzie trudne, ale nie niemożliwe dla rozwiązań antywirusowych. Same programy antywirusowe mogą zapisywać ...

-

![Tworzenie nazw produktów spożywczych [© Minerva Studio - Fotolia.com] Tworzenie nazw produktów spożywczych]()

Tworzenie nazw produktów spożywczych

... Polsce. To krok który ma lansować polskie produkty narodowe, a co za tym idzie promować tak unikalne i wyjątkowe marki jak żubrówka. Ochrona wizerunku polskich produktów poprzez prawnie zabezpieczony naming produktu może tylko pozytywnie wpłynąć na ich marketing. Naming produktów z tradycjami Przy produktach ...

-

![Klienci bankowości prywatnej inwestują ostrożnie [© Scanrail - Fotolia.com] Klienci bankowości prywatnej inwestują ostrożnie]()

Klienci bankowości prywatnej inwestują ostrożnie

... wynika bowiem, że ta specyficzna grupa osób nie jest nastawiona na agresywne inwestowanie i podejmowanie wysokiego ryzyka. Celem milionerów jest raczej ochrona wartości portfela i jego stabilny wzrost przy umiarkowanym ryzyku podejmowanym na pewnej jego części. W portfelach najzamożniejszych klientów spodziewamy się dalszego wzrostu ...

-

![Zakupy w sieci oczami internautów Zakupy w sieci oczami internautów]()

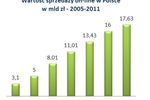

Zakupy w sieci oczami internautów

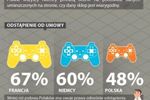

... ponad 1000 internautów (użytkowników serwisu społecznościowego Facebook ) z Polski, Niemiec i Francji. W konkursie sprawdzono wiedzę kupujących w następujących kategoriach: identyfikacja dostawcy, ochrona danych osobowych, warunki przedpłaty, prawo do odstąpienia od umowy oraz reklamacje. Wyniki sugerują, że większość kupujących online potrafi ...

-

![Polacy a rynek energii Polacy a rynek energii]()

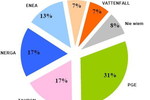

Polacy a rynek energii

... , że poprzez oszczędzanie energii stara się zmniejszyć rachunek. 29 proc. respondentów twierdzi co prawda, że do oszczędzania energii skłania ich ochrona zasobów naturalnych, z których wytwarzana jest energia, lecz jedynie 15 proc. jest skłonnych zapłacić wyższe rachunki za energię pochodzącą ze źródeł ...

-

![Radiotelefon Motorola DM4000 i MOTOTRBO SL Radiotelefon Motorola DM4000 i MOTOTRBO SL]()

Radiotelefon Motorola DM4000 i MOTOTRBO SL

... użytkowników. Modele z serii SL to najsmuklejsze i najlżejsze na świecie cyfrowe radiotelefony mobilne (DMR), przeznaczone dla branż takich jak hotelarstwo, usługi, ochrona i porty lotnicze. Ich kompaktowa konstrukcja i niewielkie rozmiary sprawiają, że urządzenia te idealnie sprawdzą się jako dyskretne środki komunikacji wszędzie tam ...

-

![Polska: wydarzenia tygodnia 20/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 20/2012]()

Polska: wydarzenia tygodnia 20/2012

... konsekwencje: 1. patent będzie musiał być zgłoszony w jednym z trzech języków (w języku angielskim, niemieckim lub francuskim). Za patentem kryje się ochrona własnego rozwiązania, a z patentem są związane poważne konsekwencje finansowe (nierzadko decydujące o przyszłości, a nawet o istnieniu firmy). Wymaga to profesjonalnych, specjalistycznych ...

-

![Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250 Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250]()

Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250

... służb bezpieczeństwa publicznego podczas reakcji na incydenty, udostępnianie bieżących informacji z centralnej bazy danych policjantom na patrolu, a także skuteczniejsza ochrona zespołów inspekcyjnych z branży naftowo-gazowej, które przebywają w niebezpiecznych instalacjach chemicznych lub produkcyjnych o wysokim poziomie hałasu. MTP3200 obsługuje ...

-

![Sklepy internetowe coraz bezpieczniejsze Sklepy internetowe coraz bezpieczniejsze]()

Sklepy internetowe coraz bezpieczniejsze

... przewidziany na poinformowanie o odstąpieniu, a zwrot powinien nastąpić w ciągu 14 dni od odstąpienia. Niestety wciąż dużym problemem polskich e-sklepów jest prawidłowa ochrona danych osobowych. Analizę poziomu ochrony danych osobowych przeprowadziła firma Unizeto Technologies SA, a wynika z niej, że aż 74% przebadanych sklepów (450 ...

-

![Jak stworzyć silne hasło? Jak stworzyć silne hasło?]()

Jak stworzyć silne hasło?

... portalach społecznościowych. Kolejne 8% respondentów używa prostej kombinacji cyfr takiej jak „123456” lub podobnej, a 5% stosuje po prostu słowo „hasło”. Tego rodzaju „ochrona”, podobnie jak inne hasła oparte na łatwych do odgadnięcia słowach, może zostać łatwo i szybko złamana przy użyciu metody brute-force, w której ...

-

![Nieruchomości komercyjne w Polsce w I poł. 2012 r. Nieruchomości komercyjne w Polsce w I poł. 2012 r.]()

Nieruchomości komercyjne w Polsce w I poł. 2012 r.

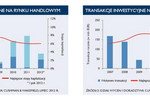

... wyjścia z kryzysu strefy euro. Ze względu na niepewną sytuację na międzynarodowych rynkach finansowych priorytetem instytucji finansowych będzie przede wszystkim ochrona kapitału oraz utrzymanie jego wysokiej płynności, gwarantującej elastyczność działania na wypadek zmiany warunków rynkowych. O ile rentowność inwestycji w nieruchomości jest ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... . Kolejną ważną zaletą tych serwerów – z punktu widzenia cyberprzestępców – jest to, że mogą one prowadzić ataki z legalnych stron, co sprawia, że ochrona w takim przypadku staje się o wiele trudniejsza. Po drugie, dla usługodawcy wcale nie jest prostą sprawą odróżnić serwer cyberprzestępczy od serwera ...

-

![Zakupy w sieci opłacane przelewami online Zakupy w sieci opłacane przelewami online]()

Zakupy w sieci opłacane przelewami online

... najczęściej obawiają się nieotrzymania towaru od nieuczciwego sprzedawcy lub dostarczenia uszkodzonego produktu. Inną ważną kwestią, na którą zwracają uwagę, jest ochrona danych osobowych. W tej sytuacji kluczowe znaczenie ma znowu wybór właściwego dostawcy płatności internetowych, czyli takiego, który wypełnia odpowiednie standardy bezpieczeństwa ...

-

![Polski Internet a "drugie exposé" premiera Polski Internet a "drugie exposé" premiera]()

Polski Internet a "drugie exposé" premiera

... mam za wysokie kompetencje, ale przede wszystkim z małym dzieckiem, nie będę już tak elastyczna, jak kiedyś (pracowałam po 12 godz.). Ochrona przy obniżonym wymiarze etatu, to fikcja. Po co "bredzić" ciągle o katastrofie demograficznej, skoro Państwo nie potrafi uchronić kobiet przed dyskryminacją ...

-

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD]()

Fortinet FortiOS 5.0 chroni środowisko BYOD

Fortinet udostępnił nową wersję systemu operacyjnego FortiOS 5.0 dla platform FortiGate. Rozwiązanie eliminuje aktualne problemy bezpieczeństwa w zakresie niezidentyfikowanych jeszcze zagrożeń oraz braku kontroli nad użytkownikami urządzeń mobilnych w środowisku BYOD. Równocześnie zadebiutowały trzy nowe produkty FortiManager 5.0, FortiAnalyzer ...

-

![Szyfrowanie poufnych danych coraz częściej Szyfrowanie poufnych danych coraz częściej]()

Szyfrowanie poufnych danych coraz częściej

... Szyfrowanie najbardziej krytycznych danych znajduje się na drugiej pozycji wśród środków bezpieczeństwa, które firmy chcą ulepszyć - wyprzedza je jedynie ochrona przed szkodliwym oprogramowaniem. Jednocześnie firmy napotykają trudności podczas implementacji kompleksowych systemów szyfrowania, które nie zakwalifikowały się nawet do pierwszej piątki ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Dzień Bezpiecznego Internetu 2011 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2011](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2011-MBuPgy.jpg)

![Polska: wydarzenia tygodnia 13/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 13/2011](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-13-2011-vgmzEK.jpg)

![Pamięć masowa D-Link DNS-1100-04 [© violetkaipa - Fotolia.com] Pamięć masowa D-Link DNS-1100-04](https://s3.egospodarka.pl/grafika/pamiec-masowa/Pamiec-masowa-D-Link-DNS-1100-04-SdaIr2.jpg)

![Komputer zombie - jak się chronić? [© stoupa - Fotolia.com] Komputer zombie - jak się chronić?](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputer-zombie-jak-sie-chronic-MBuPgy.jpg)

![Sektor TMT a bezpieczeństwo informatyczne [© Scanrail - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Sektor-TMT-a-bezpieczenstwo-informatyczne-apURW9.jpg)

![Tworzenie nazw produktów spożywczych [© Minerva Studio - Fotolia.com] Tworzenie nazw produktów spożywczych](https://s3.egospodarka.pl/grafika/naming/Tworzenie-nazw-produktow-spozywczych-iG7AEZ.jpg)

![Klienci bankowości prywatnej inwestują ostrożnie [© Scanrail - Fotolia.com] Klienci bankowości prywatnej inwestują ostrożnie](https://s3.egospodarka.pl/grafika/inwestowanie-pieniedzy/Klienci-bankowosci-prywatnej-inwestuja-ostroznie-apURW9.jpg)

![Polska: wydarzenia tygodnia 20/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 20/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-20-2012-vgmzEK.jpg)

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD](https://s3.egospodarka.pl/grafika2/srodowisko-BYOD/Fortinet-FortiOS-5-0-chroni-srodowisko-BYOD-107912-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)