-

![Kaspersky Anti-Virus 2011 for Mac Kaspersky Anti-Virus 2011 for Mac]()

Kaspersky Anti-Virus 2011 for Mac

... . „URL Advisor”, kompatybilny z przeglądarką Safari, Mozilla Firefox oraz Google Chrome, który informuje użytkowników o odsyłaczach do podejrzanych i niebezpiecznych stron internetowych. Ochrona przed błędami użytkowników, które mogą prowadzić do utraty danych lub nieumyślnej zmiany ustawień bezpieczeństwa. Szybkie działanie oraz niewielkie zużycie ...

-

![Kaspersky Small Office Security Kaspersky Small Office Security]()

Kaspersky Small Office Security

... , zaszyfrowanej bazie. Ponadto, narzędzie to automatycznie uzupełnia loginy do stron internetowych, zwiększając ochronę dostępu do systemu jak również wydajność. Podstawowa ochrona serwera. Około 60%1 małych przedsiębiorstw posiada serwery, jednak wiele z nich nie posiada żadnej ochrony. Kaspersky Small Office Security pozwala użytkownikom ...

-

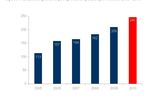

![UKE a rynek usług pocztowych 2006-2011 UKE a rynek usług pocztowych 2006-2011]()

UKE a rynek usług pocztowych 2006-2011

... konkurencji na rynku usług pocztowych oraz ochrony interesów konsumentów z uprawnieniami UOKiK. 4.1. Ochrona konsumentów Głównymi obszarami zainteresowania organu regulacyjnego pozostaną w najbliższych latach kwestie konsumenckie – ochrona praw użytkowników usług pocztowych oraz zapewnienie zasad uczciwej konkurencji rynkowej i jakości usług na ...

-

![Panda Virtual GateDefender Performa Panda Virtual GateDefender Performa]()

Panda Virtual GateDefender Performa

... moduł wysoce wyspecjalizowany w wykrywaniu i neutralizowaniu botów w sieciach korporacyjnych, zarówno na komputerach osobistych, jak i na serwerach pocztowych. Automatyczna ochrona: Oferuje ciągłe i przejrzyste aktualizacje sygnatur i technologii w czasie rzeczywistym, gwarantując, że urządzenie wirtualne działa efektywniej w trybie bezobsługowym ...

-

![McAfee Mobile Security i WaveSecure Tablet Edition [© Nmedia - Fotolia.com] McAfee Mobile Security i WaveSecure Tablet Edition]()

McAfee Mobile Security i WaveSecure Tablet Edition

... usunąć z urządzenia nawet, jeżeli nie ma do niego bezpośredniego dostępu. Zabezpieczenie przed niewłaściwym użytkowaniem (i zbyt wysokimi rachunkami telefonicznymi) oraz ochrona prywatnych danych poprzez możliwość zdalnego zablokowania urządzenia. Alarm dźwiękowy pomaga odnaleźć urządzenie oraz może przeszkodzić złodziejowi w kradzieży. Można też ...

-

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion]()

Trend Micro Smart Surfing dla Mac OS 10.7 Lion

... dostępu do chatów i stron komunikatorów internetowych możliwość blokowania konkretnych stron Niezbędna ochrona dla twojego komputera Mac obrona przed wirusami, robakami, trojanami i innymi rodzajami codziennych zagrożeń ochrona przed oprogramowaniem szpiegującym i innym złośliwym oprogramowaniem funkcja automatycznej aktualizacji, dzięki czemu ...

-

![Płyta główna ASUS SABERTOOTH Z77 Płyta główna ASUS SABERTOOTH Z77]()

Płyta główna ASUS SABERTOOTH Z77

... Nowością w Thermal Armor są specjalne otwory konwekcyjne umieszczone w krytycznych obszarach płyty głównej i znacznie ułatwiające przepływ powietrza. Ochrona przed kurzem Dust Defender to dodatkowa ochrona działająca podobnie do Thermal Armor, jednak zamiast obniżania temperatury chroni system przed uszkodzeniem, do jakiego mógłby doprowadzić kurz ...

-

![Trend Micro Titanium Internet Security 2013 Trend Micro Titanium Internet Security 2013]()

Trend Micro Titanium Internet Security 2013

... przed spamem, wirusami, złośliwym oprogramowaniem, a także funkcje kontrolne dla rodziców oraz zabezpieczenia dla serwisów społecznościowych. Celem Trend Micro jest ochrona wszystkich klientów korzystających z różnych platform oraz dalsze wzmacnianie reputacji firmy jako numeru 1 w dziedzinie zabezpieczeń dla komputerów Mac. Cena i dostępność ...

-

![Spear phishing coraz popularniejszy [© adimas - Fotolia.com] Spear phishing coraz popularniejszy]()

Spear phishing coraz popularniejszy

... , dostarczając zespołom odpowiedzialnym za bezpieczeństwo cennych informacji na temat rodzaju, zasięgu i źródła danego ataku. Dzięki temu możliwe jest sprawniejsze reagowanie i ochrona przed atakami w przyszłości. Rozwiązania Trend Micro wyposażone w zabezpieczenia chroniące przed atakami typu spear phishing to: Trend Micro™ ScanMail™ for IBM ...

-

![Urządzenia mobilne na wakacjach Urządzenia mobilne na wakacjach]()

Urządzenia mobilne na wakacjach

... korzystania z internetu podczas urlopu jest ... niestety praca, czyli logowanie się do firmowych serwerów pocztowych i innych systemów korporacyjnych. Dlatego, w czasie wypoczynku ochrona urządzeń z dostępem do internetu jest równie istotna jak ważny paszport czy rezerwacja hotelu. Podczas przygotowań do wakacji warto zatem uwzględnić ...

-

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji]()

ESET Mobile Security w nowej wersji

... znany z rozwiązań firmy ESET przeznaczonych do ochrony komputerów. W ESET Mobile Security ochrona antywirusowa działa w czasie rzeczywistym. Użytkownik może jednak w dowolnej ... połączeń i SMS ze wskazanych numerów. Wśród funkcji premium znalazła się także opcja "Ochrona SIM", która aktywuje się, gdy w chronionym telefonie ktoś podmieni kartę SIM ...

-

![Fairtrade a drobni rolnicy i pracownicy najemni [© PhotoSG - Fotolia.com] Fairtrade a drobni rolnicy i pracownicy najemni]()

Fairtrade a drobni rolnicy i pracownicy najemni

... bezpośrednie stawki w skupie (czyli cenę za produkt), ale również takie czynniki, jak zwiększenie efektywności biznesowej, rozwój lokalnej społeczności, edukacja, ochrona środowiska naturalnego w kontekście uwarunkowań lokalnych i krajowych. Fairtrade International co roku przygotowuje raport o wpływie systemu Fairtrade na drobnych rolników oraz ...

-

![Bezpieczeństwo IT: trendy 2014 [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: trendy 2014]()

Bezpieczeństwo IT: trendy 2014

... ilość osobistych informacji, którymi dzielimy się każdego dnia i które zbierane są niemal wszędzie – zarówno podczas wizyty u lekarza, jak i w sieciach społecznościowych. Ochrona prywatności stanie się opcją w nowych i obecnych rozwiązaniach zabezpieczających, choć w 2014 r. otwartym pozostanie pytanie, czy na pewno zapewniają nam one dyskrecję ...

-

![Własna działalność gospodarcza a bezpieczeństwo IT [© Sergey Nivens - Fotolia.com] Własna działalność gospodarcza a bezpieczeństwo IT]()

Własna działalność gospodarcza a bezpieczeństwo IT

... , jest bezpieczeństwo IT. Eksperci z Kaspersky Lab radzą, jak postępować, by skuteczna ochrona nie wchodziła w drogę rozwojowi firmy. Gdy bardzo mała firma w ... niego informacje krytyczne informacje firmowe. Krok 7: Monitoruj wszystko centralnie. Obecnie podstawowa ochrona IT jest lokowana na granicy sieci firmy, serwerze plików oraz urządzeniach ...

-

![Zakupy online za granicą są tańsze [© djile - Fotolia.com] Zakupy online za granicą są tańsze]()

Zakupy online za granicą są tańsze

... kosztuje na różnych stronach sklepów internetowych. Jeśli chcesz zminimalizować koszty wysyłki, złóż zamówienie z przyjaciółmi i podziel się kosztami. Ochrona konsumentów w PayPal Ochrona konsumentów w PayPal została wprowadzana aby zakupy przez Internet były pewniejsze I bardziej bezpieczne; stosowana jest do fizycznych produktów zakupionych ...

-

![Bankowość internetowa: cyberataków można uniknąć Bankowość internetowa: cyberataków można uniknąć]()

Bankowość internetowa: cyberataków można uniknąć

... o jego dane finansowe, a następnie wysyła je cyberprzestępcom. Aby mobilne płatności online były bezpieczne, na smartfonie/tablecie powinna być zainstalowana skuteczna ochrona, która uniemożliwia cyberprzestępcom uzyskanie dostępu do informacji poufnych. Technologia Bezpieczna klawiatura firmy Kaspersky Lab za każdym razem losowo zmienia rozkład ...

-

![Szkodliwe oprogramowanie kradnie własność intelektualną firm [© weerapat1003 - Fotolia.com] Szkodliwe oprogramowanie kradnie własność intelektualną firm]()

Szkodliwe oprogramowanie kradnie własność intelektualną firm

... wyboru rozwiązania bezpieczeństwa organizacje przemysłowe powinny skupić się na produktach oferujących następujące technologie ochrony: Ochrona proaktywna przed nieznanymi szkodliwymi programami oraz automatyczna ochrona przed exploitami. Technologia ta skanuje programy wykonywalne, oceniając bezpieczeństwo każdej aplikacji poprzez monitorowanie ...

-

![Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015 Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015]()

Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015

... przed zagrożeniami związanymi z korzystaniem z niezabezpieczonych sieci Wi-Fi. Ochrona przed zagrożeniami wykorzystującymi kamerę internetową Ataki wykorzystujące kamerę to ... bez ich wiedzy czy zgody, firma Kaspersky Lab opracowała funkcję Ochrona kamery internetowej. Pomaga ona monitorować aplikacje łączące się z kamerą, ostrzega użytkownika przed ...

-

![Kamera internetowa - narzędzie w rękach cyberprzestępcy Kamera internetowa - narzędzie w rękach cyberprzestępcy]()

Kamera internetowa - narzędzie w rękach cyberprzestępcy

... i procesy widzą za pośrednictwem kamery, i mogli chronić swoją prywatność bez konieczności zaklejania kamery taśmą, Kaspersky Lab opracował specjalny moduł „Ochrona kamery internetowej” i zintegrował go z rozwiązaniem Kaspersky Internet Security – multi-device. Technologia ta nieustannie monitoruje dostęp do wbudowanych lub podłączonych kamer ...

-

![Globalne fuzje i przejęcia: do 2017 r. rynek będzie wart 3,4 biliona USD [© g0d4ather - Fotolia.com] Globalne fuzje i przejęcia: do 2017 r. rynek będzie wart 3,4 biliona USD]()

Globalne fuzje i przejęcia: do 2017 r. rynek będzie wart 3,4 biliona USD

... chciały zaistnieć na szybkorosnących rynkach – dodał. Branże i punkty szczytowe Przewiduje się, że najbardziej aktywnymi branżami w ciągu następnych pięciu lat będzie ochrona zdrowia, telekomunikacja i finanse ze względów strukturalnych, przy czym branże takie jak dobra konsumpcyjne i usługi, technologia i farmacja będą również rozwijać się ...

-

![7 trików, które ochronią Android [© Nebojsa Markovic - Fotolia.com] 7 trików, które ochronią Android]()

7 trików, które ochronią Android

... kodu służącego do blokady ekranu uniemożliwi osobom niepożądanym dostęp do danych z telefonu. I to nawet wtedy, gdy urządzenie zostanie skradzione. 2. Ochrona danych. Android zawiera fabrycznie zainstalowane ustawienia bezpieczeństwa, a ekran bezpieczeństwa zawiera również opcję szyfrowania urządzenia. Włączenie tej opcji wspomoże ochronę poufnych ...

-

![Dysk Kingston KC400 SSD dla użytkowników biznesowych Dysk Kingston KC400 SSD dla użytkowników biznesowych]()

Dysk Kingston KC400 SSD dla użytkowników biznesowych

... powinien sprawdzić się w każdym, zarówno małym, średnim, jak i dużym przedsiębiorstwie, gdyż posiada szereg zabezpieczeń, takich jak oprogramowanie SmartECC (ochrona danych) oraz SmartRefresh (ochrona przed błędami odczytu). Co ważne, dysk jest również w stanie odzyskać dane, które nie zostały zapisane przez użytkownika w chwili niespodziewanego ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016]()

Cisco: bezpieczeństwo w Internecie I poł. 2016

... ich skutków natychmiastowa; metryki czasu wykrycia powinny stać się elementem polityki bezpieczeństwa każdej organizacji. Chroń użytkowników wszędzie, gdzie są i pracują – ochrona użytkowników tylko wtedy, gdy pracują w ramach sieci korporacyjnej, już nie wystarczy. Twórz kopie zapasowe krytycznych danych. „Cyberbezpieczeństwo stanowi podstawę dla ...

-

![Tylko co 4 rodzic uczula dziecko na niebezpieczeństwo w sieci [© Q - Fotolia.com] Tylko co 4 rodzic uczula dziecko na niebezpieczeństwo w sieci]()

Tylko co 4 rodzic uczula dziecko na niebezpieczeństwo w sieci

... czasu do czasu, czy są na nim zaktualizowane programy antywirusowe i funkcjonujące zabezpieczenia – radzi Tomasz Jaroszek, ekspert platformy edukacyjnej Kapitalni.org. Ochrona prywatności to podstawa Wraz z rozwojem mediów społecznościowych, z których, jak wynika z badania instytutu NASK, codziennie korzysta aż 78 proc. nastolatków, wzrosło ...

-

![Praca zdalna. Jak zabezpieczyć sieć domową? Praca zdalna. Jak zabezpieczyć sieć domową?]()

Praca zdalna. Jak zabezpieczyć sieć domową?

... wolno, a czego nie. Czytaj także: - Parę sposobów na bezpieczeństwo sieci firmowej - Ochrona danych w firmie. Masz na nią wpływ W tej sytuacji warto rozważyć ... rozważyć szyfrowanie poufnych danych przesyłanych między siecią domową a firmową. 3. Kompleksowa ochrona Domowe sieci i urządzenia są podatne na zagrożenia, ponieważ ich zabezpieczanie ...

-

![Ubezpieczenie firmy od cyberprzestępcy. Co obejmuje? [© andranik123 - Fotolia.com] Ubezpieczenie firmy od cyberprzestępcy. Co obejmuje?]()

Ubezpieczenie firmy od cyberprzestępcy. Co obejmuje?

... z ataków hakerskich, działalności nieuczciwych pracowników czy wirusów komputerowych. Ubezpieczenie firmy od przestoju Podstawowym zadaniem ubezpieczenia firmy od następstw cyberataku jest ochrona na wypadek awarii systemu i przestoju w działalności. Ubezpieczona firma może liczyć, że ubezpieczyciel pokryje koszty odzyskania danych, zakupu nowego ...

-

![Świat: wydarzenia tygodnia 21/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 21/2017]()

Świat: wydarzenia tygodnia 21/2017

... przesyłają w załącznikach do e-maili pliki ze złośliwym oprogramowaniem, które po uruchomieniu kradnie, wyłudza lub szyfruje dane. Według raportu PwC „Ochrona biznesu w cyfrowej transformacji” 96% średnich i dużych przedsiębiorstw działających w Polsce doświadczyło ponad 50 incydentów naruszenia bezpieczeństwa w ciągu roku. Większość z nich ...

-

![Jak odeprzeć niebezpieczne wiadomości e-mail? [© Natchapon - Fotolia.com] Jak odeprzeć niebezpieczne wiadomości e-mail?]()

Jak odeprzeć niebezpieczne wiadomości e-mail?

... prywatnych użytkowników, przez wielkie korporacje, po instytucje rządowe. Raport PwC „Ochrona biznesu w cyfrowej transformacji” potwierdza, że na przestrzeni roku aż 96% średnich ... , które zostało zainfekowane, zwłaszcza tych zapisanych w pamięci przeglądarki. Ochrona to podstawa bezpieczeństwa Przed skutkami działań cyberprzestępców mogą ochronić ...

-

![Obniżenie wieku emerytalnego negatywnie wpłynie na firmy [© chika_milan - Fotolia.com] Obniżenie wieku emerytalnego negatywnie wpłynie na firmy]()

Obniżenie wieku emerytalnego negatywnie wpłynie na firmy

... okresu podlegania ochronie przedemerytalnej i chronić pracownika, który według nowych progów określających wiek przejścia na emeryturę mógłby już z niej skorzystać. Ochrona przedemerytalna nawet po osiągnięciu wieku emerytalnego Idea ochrony przedemerytalnej miała zagwarantować osobom starszym zatrudnienie do momentu nabycia uprawnień do emerytury ...

-

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?]()

Co dla firm oznacza wprowadzenie GDPR?

... dla małych organizacji? Kogo dotyczy GDPR? Głównym założeniem reformy jest ochrona danych osobowych mieszkańców Unii Europejskiej. Ma ona więc znaczenie ogólnoświatowe, ponieważ ... znaczenie takich pojęć jak zgoda, odpowiedzialność i prawa osób, których dotyczy ochrona. To co nie zostało dostatecznie podkreślone w mediach to oficjalne wprowadzenie ...

-

![Obawy o bezpieczeństwo danych hamują sprzedaż [© Artem - Fotolia.com] Obawy o bezpieczeństwo danych hamują sprzedaż]()

Obawy o bezpieczeństwo danych hamują sprzedaż

... od bezpieczeństwa, reprezentujących 25 krajów na świecie. Respondentów pytano zarówno o poziom dojrzałości systemów firmowych, jak i wpływ, który na biznes wywiera ochrona prywatności. Dojrzałość systemu do ochrony prywatności (Privacy Maturity) zdefiniowała organizacja AICPA (American Institute of Certified Public Accountants), bazując przy tym ...

-

![6 mitów na temat środowisk wielochmurowych [© Worawut - Fotolia.com ] 6 mitów na temat środowisk wielochmurowych]()

6 mitów na temat środowisk wielochmurowych

... dostrzega korzyści Optymalizacja IT opiera się na spójnej strategii dla całej firmy, która umożliwia zarządzanie nowymi i istniejącymi usługami z większą kontrolą. Ochrona użytkowników końcowych przed oszustwami związanymi z kradzieżą tożsamości, utratą danych i środków powinna być zawsze priorytetem. Konsumenci zwracają się do firmy, której ...

-

![Terroryzm i populizm. Nowe zagrożenia dla biznesu w Europie [© Mikko Lemola - Fotolia.com] Terroryzm i populizm. Nowe zagrożenia dla biznesu w Europie]()

Terroryzm i populizm. Nowe zagrożenia dla biznesu w Europie

... , które mogą wpłynąć na zdolność przedsiębiorstw do inwestowania i prowadzenia handlu na arenie międzynarodowej. Scott Bolton, Director, Crisis Management w Aon, mówi: „Ochrona ubezpieczeniowa to sposób zabezpieczenia biznesu zarówno przed zagrożeniem, jak i skutkami terroryzmu, ale dotyczy także bardziej zróżnicowanych kwestii, takich jak odmowa ...

-

![60 tysięcy smartfonów nie przeżyło cało urlopu 60 tysięcy smartfonów nie przeżyło cało urlopu]()

60 tysięcy smartfonów nie przeżyło cało urlopu

... było, gdyby nie wykupiona usługa, dzięki której posiadacz smartfona nie musiał płacić za naprawę urządzenia. - Nasze doświadczenie pokazuje, że fizyczna ochrona telefonu taka jak szkło ochronne czy etui, choć ważna, nadal nie jest wystarczającym zabezpieczeniem. W czasach, gdy smartfony towarzyszą nam w niemal ...

-

![Technology Fast 50. Oto najlepsze spółki 2019 [© violetkaipa - Fotolia.com] Technology Fast 50. Oto najlepsze spółki 2019]()

Technology Fast 50. Oto najlepsze spółki 2019

... , Polska, Rumunia, Serbia, Słowacja, Słowenia); być firmą technologiczną, której działalność zawiera się w jednej z kategorii: komunikacja, ochrona środowiska, fintech, sprzęt komputerowy, ochrona zdrowia i nauki medyczne, media i rozrywka, produkcja oprogramowania; być właścicielem praw własności intelektualnej lub zastrzeżonej technologii ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![McAfee Mobile Security i WaveSecure Tablet Edition [© Nmedia - Fotolia.com] McAfee Mobile Security i WaveSecure Tablet Edition](https://s3.egospodarka.pl/grafika/McAfee/McAfee-Mobile-Security-i-WaveSecure-Tablet-Edition-Qq30bx.jpg)

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Trend-Micro-Smart-Surfing-dla-Mac-OS-10-7-Lion-Qq30bx.jpg)

![Spear phishing coraz popularniejszy [© adimas - Fotolia.com] Spear phishing coraz popularniejszy](https://s3.egospodarka.pl/grafika2/spear-phishing/Spear-phishing-coraz-popularniejszy-109963-150x100crop.jpg)

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji](https://s3.egospodarka.pl/grafika2/ESET/ESET-Mobile-Security-w-nowej-wersji-121983-150x100crop.jpg)

![Fairtrade a drobni rolnicy i pracownicy najemni [© PhotoSG - Fotolia.com] Fairtrade a drobni rolnicy i pracownicy najemni](https://s3.egospodarka.pl/grafika2/fairtrade/Fairtrade-a-drobni-rolnicy-i-pracownicy-najemni-127499-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2014 [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: trendy 2014](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2014-129328-150x100crop.jpg)

![Własna działalność gospodarcza a bezpieczeństwo IT [© Sergey Nivens - Fotolia.com] Własna działalność gospodarcza a bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/wlasna-dzialalnosc-gospodarcza/Wlasna-dzialalnosc-gospodarcza-a-bezpieczenstwo-IT-132838-150x100crop.jpg)

![Zakupy online za granicą są tańsze [© djile - Fotolia.com] Zakupy online za granicą są tańsze](https://s3.egospodarka.pl/grafika2/zakupy-za-granica/Zakupy-online-za-granica-sa-tansze-133601-150x100crop.jpg)

![Szkodliwe oprogramowanie kradnie własność intelektualną firm [© weerapat1003 - Fotolia.com] Szkodliwe oprogramowanie kradnie własność intelektualną firm](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-oprogramowanie-kradnie-wlasnosc-intelektualna-firm-142353-150x100crop.jpg)

![Globalne fuzje i przejęcia: do 2017 r. rynek będzie wart 3,4 biliona USD [© g0d4ather - Fotolia.com] Globalne fuzje i przejęcia: do 2017 r. rynek będzie wart 3,4 biliona USD](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Globalne-fuzje-i-przejecia-do-2017-r-rynek-bedzie-wart-3-4-biliona-USD-159741-150x100crop.jpg)

![7 trików, które ochronią Android [© Nebojsa Markovic - Fotolia.com] 7 trików, które ochronią Android](https://s3.egospodarka.pl/grafika2/Android/7-trikow-ktore-ochronia-Android-163863-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2016-179955-150x100crop.jpg)

![Tylko co 4 rodzic uczula dziecko na niebezpieczeństwo w sieci [© Q - Fotolia.com] Tylko co 4 rodzic uczula dziecko na niebezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Tylko-co-4-rodzic-uczula-dziecko-na-niebezpieczenstwo-w-sieci-191015-150x100crop.jpg)

![Ubezpieczenie firmy od cyberprzestępcy. Co obejmuje? [© andranik123 - Fotolia.com] Ubezpieczenie firmy od cyberprzestępcy. Co obejmuje?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ubezpieczenie-firmy-od-cyberprzestepcy-Co-obejmuje-192523-150x100crop.jpg)

![Świat: wydarzenia tygodnia 21/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 21/2017](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-21-2017-12AyHS.jpg)

![Jak odeprzeć niebezpieczne wiadomości e-mail? [© Natchapon - Fotolia.com] Jak odeprzeć niebezpieczne wiadomości e-mail?](https://s3.egospodarka.pl/grafika2/spam/Jak-odeprzec-niebezpieczne-wiadomosci-e-mail-193065-150x100crop.jpg)

![Obniżenie wieku emerytalnego negatywnie wpłynie na firmy [© chika_milan - Fotolia.com] Obniżenie wieku emerytalnego negatywnie wpłynie na firmy](https://s3.egospodarka.pl/grafika2/emerytury/Obnizenie-wieku-emerytalnego-negatywnie-wplynie-na-firmy-193150-150x100crop.jpg)

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?](https://s3.egospodarka.pl/grafika2/General-Data-Protection-Regulation/Co-dla-firm-oznacza-wprowadzenie-GDPR-195316-150x100crop.jpg)

![Obawy o bezpieczeństwo danych hamują sprzedaż [© Artem - Fotolia.com] Obawy o bezpieczeństwo danych hamują sprzedaż](https://s3.egospodarka.pl/grafika2/ochrona-prywatnosci/Obawy-o-bezpieczenstwo-danych-hamuja-sprzedaz-201987-150x100crop.jpg)

![6 mitów na temat środowisk wielochmurowych [© Worawut - Fotolia.com ] 6 mitów na temat środowisk wielochmurowych](https://s3.egospodarka.pl/grafika2/multicloud/6-mitow-na-temat-srodowisk-wielochmurowych-206678-150x100crop.jpg)

![Terroryzm i populizm. Nowe zagrożenia dla biznesu w Europie [© Mikko Lemola - Fotolia.com] Terroryzm i populizm. Nowe zagrożenia dla biznesu w Europie](https://s3.egospodarka.pl/grafika2/zarzadzanie-ryzykiem/Terroryzm-i-populizm-Nowe-zagrozenia-dla-biznesu-w-Europie-217608-150x100crop.jpg)

![Technology Fast 50. Oto najlepsze spółki 2019 [© violetkaipa - Fotolia.com] Technology Fast 50. Oto najlepsze spółki 2019](https://s3.egospodarka.pl/grafika2/Technology-Fast-50/Technology-Fast-50-Oto-najlepsze-spolki-2019-223839-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)