-

![Europejczycy wobec bezpieczeństwa smartfonów Europejczycy wobec bezpieczeństwa smartfonów]()

Europejczycy wobec bezpieczeństwa smartfonów

... Francji, 33% w Hiszpanii, 29% we Włoszech i 28% w Wielkiej Brytanii. Jak wiemy, ochrona podczas korzystania z takich serwisów jest niezwykle ważna, ponieważ służą one ... wszystkich respondentów poinformowało, że ich smartfon został kiedyś skradziony lub zgubiony. Ochrona smartfonów za pomocą hasła jest najmniej popularna wśród Brytyjczyków - tylko 47% ...

-

![Wydatki na działania PR nie spadają Wydatki na działania PR nie spadają]()

Wydatki na działania PR nie spadają

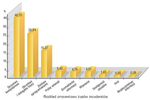

... ; 16,5% – Technologie, media i telekomunikacja; 11,8% – Finanse i usługi dla biznesu; 11,5% – Energetyka, przemysł i ochrona środowiska; 7,2% – Sektor konsumencki i handlu detalicznego; 5,6% – Branża farmaceutyczna i ochrona zdrowia; 4,2% – Transport, motoryzacja i logistyka; 18,3% – Pozostałe. Wielkość organizacji: 41% – 1000+; 39,7% – 250 ...

-

![Strategia rozwoju firmy skoncentrowana wokół IT [© shock - Fotolia.com] Strategia rozwoju firmy skoncentrowana wokół IT]()

Strategia rozwoju firmy skoncentrowana wokół IT

... znaczenie ma tworzenie kopii zapasowych i odtwarzanie danych. Wyniki te pokazują, jak ważne dla nowoczesnych polskich przedsiębiorstw stają się poufność, bezpieczeństwo i ochrona danych. Chmura wypiera tradycyjną architekturę IT Ponad 1/3 respondentów uważa, że w ciągu najbliższym trzech lat architektura zbudowana w oparciu o chmurę zastąpi ...

-

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012]()

Cisco: bezpieczeństwo w Internecie 2012

... przez kompletnie obce osoby związane z witrynami zakupowymi niż do monitoringu prowadzonego przez działy IT firm, których zadaniem jest ich ochrona i ochrona informacji firmowych. (CCWTR) Internet Wszechrzeczy i przyszłość bezpieczeństwa Patrząc w przyszłość możemy powiedzieć, że koncepcja Internetu Wszechrzeczy obrazuje największy współczesny ...

-

![Rynek pracy potrzebuje starszych [© Robert Kneschke - Fotolia.com] Rynek pracy potrzebuje starszych]()

Rynek pracy potrzebuje starszych

... i selekcja Kształcenie ustawiczne Rozwój kariery zawodowej Elastyczne formy pracy Ochrona zdrowia oraz projektowanie stanowisk pracy Przesunięcia pomiędzy stanowiskami ... . Następnym obszarem, w którym można zastosować skuteczne narzędzia zarządzania wiekiem jest ochrona i promocja zdrowia oraz projektowanie stanowisk pracy. Trzeba podkreślić, że ...

-

![Ubezpieczenie szkolne często przydatne [© Gennadiy Poznyakov - Fotolia.com] Ubezpieczenie szkolne często przydatne]()

Ubezpieczenie szkolne często przydatne

... kupionych w szkole - wynika z danych Biura Rzecznika Ubezpieczonych. Przed zakupem polisy NNW warto sprawdzić, czy taka ochrona ma wszystko to, czego potrzeba dziecku - radzą eksperci Gothaer TU S.A. Ochrona od pierwszego dzwonka Dla rodziców początek roku szkolnego to czas podejmowania decyzji o zakupie ubezpieczenia od ...

-

![ESET Mobile Security dla Androida: testy beta ESET Mobile Security dla Androida: testy beta]()

ESET Mobile Security dla Androida: testy beta

... sygnału dźwiękowego, tzw. syreny - szczególnie przydatne, gdy urządzenie zaginie wśród domowych pieleszy. Pakiet premium aplikacji ESET Mobile Security to dodatkowo ochrona antywirusowa w czasie rzeczywistym, możliwość definiowania osób lub grup osób, od których połączenia i wiadomości mają być automatycznie odrzucane, a w ramach Anti-Theft serwis ...

-

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003]()

Koniec wsparcia dla Microsoft Windows Server 2003

... zarówno zwykłego cyklu eksploatacyjnego obejmującego instalację poprawek, jak i skuteczna ochrona serwerów, które już nie są wspierane przez producentów oprogramowania ... jeśli taka poprawka nie jest dostępna (jak w przypadku Windows 2003 Server). Ochrona aktywna jest natychmiast – nie trzeba oczekiwać na wyprodukowanie patcha, jego przetestowanie, a ...

-

![Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016 Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016]()

Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016

... ochrony swojej prywatności online. Dlatego nieustannie udoskonalamy nasze technologie, których najważniejszym zadaniem jest zabezpieczanie najcenniejszych danych naszych klientów. Aby ochrona mogła być jeszcze skuteczniejsza, użytkownicy powinni stosować podstawowe zasady bezpieczeństwa online: korzystać z silnych haseł, innych dla każdego serwisu ...

-

![Polacy chronią dane osobowe, ale... [© maxsim - Fotolia.com] Polacy chronią dane osobowe, ale...]()

Polacy chronią dane osobowe, ale...

... zakupowymi. Jednocześnie w to, że nasze dane są bezpieczne w kanałach social media wierzy tylko 23% Polaków. Czytaj także: - Ochrona danych osobowych - 10 najczęstszych błędów - NIK alarmuje: administracja publiczna nie chroni naszych danych W niektórych obszarach, w porównaniu z innymi przebadanymi nacjami, jesteśmy jednak ostrożni. Na przykład ...

-

![Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione [© thodonal - Fotolia.com] Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione]()

Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione

... swoje dane podczas łączenia się z Internetem, a 64% badanych twierdzi, że warto zainstalować dodatkowe oprogramowanie ochronne jeżeli korzystamy z bankowości online. Ochrona urządzeń mobilnych Jak chronić swoje urządzenie mobilne przed złośliwym oprogramowaniem? W pierwszej kolejności trzeba zaktualizować system do nowszej wersji. Kolejny krok ...

-

![Bezpieczny telefon dla dziecka Bezpieczny telefon dla dziecka]()

Bezpieczny telefon dla dziecka

... rozwiązań, które w prosty sposób pozwalają zadbać o bezpieczeństwo w sieci. Wsparciem we wprowadzaniu najmłodszych do cyfrowego świata jest dedykowane oprogramowanie, takie jak Ochrona Internetu, które między innymi odpowiednio dobiera aplikacje na urządzeniu dziecka. Ta usługa jest dostępna w każdej naszej ofercie – mówi Marek Nowowiejski ...

-

![Gabinet Cieni BCC: nowe rekomendacje dla rządzących [© Michail Petrov - Fotolia.com] Gabinet Cieni BCC: nowe rekomendacje dla rządzących]()

Gabinet Cieni BCC: nowe rekomendacje dla rządzących

... korzyści są bardzo wysokie, co zmniejsza dynamikę wzrostu gospodarki. Ochrona Zdrowia ANNA JANCZEWSKA-RADWAN, minister ds. systemu ochrony zdrowia Gospodarczy ... więcej, w wielu przypadkach poziomy recyklingu wręcz zmalały, a nie wzrosły. NIK sugeruje istotne zintensyfikowanie działań na wszystkich szczeblach zarządzania państwem. Ograniczenie ...

-

![Niewłaściwe zarządzanie danymi w chmurze? 20 mln USD rocznie i utrata zaufania [© Brian Jackson - Fotolia.com.jpg] Niewłaściwe zarządzanie danymi w chmurze? 20 mln USD rocznie i utrata zaufania]()

Niewłaściwe zarządzanie danymi w chmurze? 20 mln USD rocznie i utrata zaufania

... więc o niemal 2/3 więcej niż w minionym roku. Odpowiednie zarządzanie danymi i właściwa ich ochrona są więc właściwie koniecznością. Tyle teorii. W praktyce okazuje się, że sprawa ... roku 2019 wyniosą średnio 41 mln USD. Prawie połowa respondentów przyznała, że ochrona danych jest niezbędna do wydobycia potencjału z tych inwestycji. Niepokoi jednak ...

-

![Deepfake - nowy poziom cyberzagrożeń [© Amir Kaljikovic - Fotolia.com] Deepfake - nowy poziom cyberzagrożeń]()

Deepfake - nowy poziom cyberzagrożeń

... powszechniejszym stosowaniem technologii deepfake, skuteczność ataków tego typu może diametralnie wzrosnąć. Dotychczasowe przykłady pokazują, że deepfake wszedł do arsenału cyberprzestępców, a ochrona przed nim będzie trudna. Istnieją jednak sposoby, by spróbować się uchronić przed tego typu atakiem – mówi Kamil Sadkowski z ESET. Obrona ...

-

![Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy? [© pixabay.com] Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy?]()

Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy?

... informacji o tym, jakie reguły są tworzone, co zostało zmodyfikowane, jaka jest historia logowania użytkownika, czas i miejsce oraz kontekst wysłanych e-maili. Ochrona oparta na sztucznej inteligencji (AI) wykorzystuje takie dane do tworzenia inteligentnego profilu konta dla każdego użytkownika, a wszelkie anomalie, nawet najsubtelniejsze ...

-

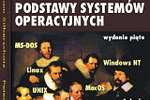

![A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki]()

A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki

... w systemach rozproszonych oraz metodom postępowania z zakleszczeniami i tym podobnymi problemami. Część szósta dotyczy tak ważnych w obecnej dobie problemów, jak ochrona (czyli kontrola dostępu procesów i użytkowników do zasobów, którymi dysponuje system operacyjny) i bezpieczeństwo (rozumiane jako zabezpieczenie zasobów przed nieuprawnionym ...

Tematy: -

![McAfee: antywirus dla Windows Mobile 5 [© Nmedia - Fotolia.com] McAfee: antywirus dla Windows Mobile 5]()

McAfee: antywirus dla Windows Mobile 5

... z Internetu. Model subskrypcji McAfee umożliwia ochronę przez cały czas posiadania urządzenia. Ochrona identyfikuje i usuwa wirusy, trojany i inne szkodniki bez wpływu na pracujące w ... MMS czy e-mail skanowane są zawsze w momencie ich otrzymania lub wysyłania. Ochrona jest odporna na nowe rodzaje zagrożeń dzięki kontroli danych zapisywanych przez ...

-

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie]()

Korupcja w sądownictwie na świecie

... sędziów przed nagłym zwolnieniem lub oddelegowania bez prawa do bezstronnego dochodzenia. Ochrona ta zmierza w kierunku zapewnienia sądom, sędziom oraz ich wyrokom niezależności od ... okres trwania ich kadencji. Powinny również zostać zapewnione odpowiednio wysokie emerytury. Ochrona sędziów Prawo powinno stać na straży pensji sędziów oraz warunków, w ...

-

![Norton Internet Security 2008 Norton Internet Security 2008]()

Norton Internet Security 2008

... Browser Defender chroni przed formami ataku typu „drive-by download”, a także zagrożeniami, które wykorzystują luki w programie Internet Explorer. Jest to ochrona przed atakami typu „godzina zero” przyjmującymi postać zamaskowanego kodu, formantów ActiveX oraz skryptów JavaScript i VBScript wymierzonych przeciw przeglądarkom internetowym. Funkcja ...

-

![Piractwo internetowe: Polska na 6 miejscu Piractwo internetowe: Polska na 6 miejscu]()

Piractwo internetowe: Polska na 6 miejscu

... siedzi całymi dniami przy komputerze. Rozwiązanie: Tworzenie sygnatur do wykrytych zagrożeń, ochrona przeglądarki i IPS (Industry Protect Systems) 3. Hosting nielegalnych stron: Średni ... – zrobi wszystko aby się dostać na szczyt. Typ zdrajcy Rozwiązanie: Ochrona przeglądarki internetowej Informacje o badaniu Firma Symantec obserwowała sieć BitTorrent ...

-

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP]()

Panda Cloud Antivirus dla MSP

... który dzięki skanowaniu „w chmurze” gwarantuje ochronę przed najnowszym niebezpiecznym oprogramowaniem. Ochrona oparta na modelu Cloud Computing dla klientów indywidualnych Panda Cloud ... 64-bit), zużywając tylko 20 MB pamięci RAM. Jest dostępny w 11 językach, także po polsku. Ochrona oparta na modelu Cloud Computing dla małych i średnich firm oraz ...

-

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji]()

Nowoczesne przedsiębiorstwa a strategie innowacji

... własności intelektualnej Myślenie o innowacjach nie ogranicza się do rozwoju i wdrażania nowych produktów. W realizacji strategii innowacyjności niezwykle istotna jest ochrona własności intelektualnej, zastrzeżenie wyłączności praw do nowych pomysłów, wynalazków, wzorów użytkowych czy przemysłowych, wzorów nowych opakowań, nazw produktów, rozwiązań ...

-

![Sektor IT: ocena konkurencyjności 2009 Sektor IT: ocena konkurencyjności 2009]()

Sektor IT: ocena konkurencyjności 2009

... umiejętnie wyważyć proporcje między wsparciem, które ożywi rozwój przemysłu i inwestycji a takim, które prowadzi do nierównych szans rynkowych i protekcjonizmu szkodzących konkurencyjności. Ochrona praw własności intelektualnej ulega poprawie na wielu rynkach wschodzących, niemniej jednak dalszy postęp w tej dziedzinie jest konieczny ...

-

![Bezpieczeństwo sieci firmowych nie jest wystarczające Bezpieczeństwo sieci firmowych nie jest wystarczające]()

Bezpieczeństwo sieci firmowych nie jest wystarczające

... wskazują eksperci z G Data Software, w przypadku firm znacznie lepiej sprawdzi się scentralizowana ochrona w obrębie sieci oraz użytkowników wykorzystujących np. laptopy, które łączą się z ... że osoby korzystające z systemu można dowolnie dzielić na grupy, dzięki czemu ochrona antywirusowa jest optymalnie dostosowana do ich potrzeb. Z powodu ...

-

![MSP: wirtualizacja serwerów opłacalna MSP: wirtualizacja serwerów opłacalna]()

MSP: wirtualizacja serwerów opłacalna

... : czas poświęcany na typowe czynności administracyjne (73%), dostępność aplikacji (71%), możliwość reagowania na zmiany potrzeb biznesowych (68%), tworzenie kopii zapasowych i ochrona danych (67%), zapewnienie ciągłości biznesowej (67%) oraz rentowność firmy i tempo wzrostu (67%). „Korzyści z wirtualizacji może czerpać nawet mała, posiadająca tylko ...

-

![Prawa własności: indeks 2010 [© Scanrail - Fotolia.com] Prawa własności: indeks 2010]()

Prawa własności: indeks 2010

... wystarczy sprywatyzować gospodarkę i będziemy mieć kapitalizm. Dlatego bliższe mi są wskaźniki wolności gospodarczej, w których prawa własności są elementem większej całości. Ochrona praw własności jest ważnym elementem oceny klimatu gospodarczego kraju, ale nie jest elementem najistotniejszym." Z kolei Damian Kot, Ekspert ekonomiczny PAFERE ...

-

![Nowa wersja Panda Cloud Antivirus [© Nmedia - Fotolia.com] Nowa wersja Panda Cloud Antivirus]()

Nowa wersja Panda Cloud Antivirus

... próbek złośliwego oprogramowania w chmurze zamiast lokalnie na komputerze użytkownika. Rezultat to wydajna ochrona przed złośliwym oprogramowaniem, która zużywa do 15 MB pamięci RAM ... ochronę przed nowym złośliwym oprogramowaniem i wyspecjalizowanymi atakami. Samodzielna ochrona plików i konfiguracji antywirusa uniemożliwia wyłączenie ochrony przez ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... szyfrowania plików. Definitywne usuwanie plików. Wirtualna klawiatura. Wirtualna przeglądarka z technologią Sandbox. Filtr antyspamowy. Ochrona przed oprogramowaniem typu spyware, phishingiem, rootkitami i trojanami bankowymi. Ochrona rodzicielska. Kopia zapasowa online 2 GB. Panda Global Protection 2011 zapewnia ochronę w czasie rzeczywistym ...

-

![G Data Endpoint Protection G Data Endpoint Protection]()

G Data Endpoint Protection

... jak również dla dużych i kompleksowych sieci korporacyjnych. Najnowsza technologia G Data to przeszkoda dla złośliwego oprogramowania, ochrona przed wszelkimi atakami na korporacyjną infrastrukturę IT, a do tego ochrona przed zagrożeniem ze strony malware dla laptopów, desktopów i serwerów. Nowość jaką jest moduł PolicyManager gwarantuje dochowanie ...

-

![Pracownicy poszukiwani przez organizacje pozarządowe [© Scanrail - Fotolia.com] Pracownicy poszukiwani przez organizacje pozarządowe]()

Pracownicy poszukiwani przez organizacje pozarządowe

... i 10 tys. fundacji. Według bazy danych portalu ngo.pl, w Polsce istnieje ponad 123 tys. organizacji pozarządowych, działających w takich dziedzinach jak ochrona praw, ochrona zdrowia, nauka, kultura, bezpieczeństwo publiczne, integracja europejska czy ekologia.

-

![AVG 2011 Internet Security AVG 2011 Internet Security]()

AVG 2011 Internet Security

... sieciach społecznościowych, takich jak Facebook i MySpace. Rozwiązanie nie wymaga żadnej konfiguracji — ochrona uaktywnia się automatycznie. VG 2011 – łatwość obsługiA Proces ... zarządzaniu i zaprojektowane dla użytkowników, którzy nie są specjalistami IT AVG wie, że ochrona małych i średnich firm przed internetowymi zagrożeniami nie powinna wymagać ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... wcześniej, powinna opracować procedury i rozwiązania, które uchronią użytkowników Mac OS oraz iOS przed wyciekiem cennych danych firmowych i innymi szkodami. Trend 2: Ochrona danych w urządzeniach przenośnych Około 10 lat temu laptopy zaczęły wypierać komputery stacjonarne z przedsiębiorstw. Z kolei teraz notebooki stają się powoli "ofiarami ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

Kaspersky Lab prezentuje raport spamowy dla grudnia - miesiąca, w którym spamerzy wykorzystywali ogromne globalne zainteresowanie portalem WikiLeaks oraz mniej spektakularnym tematem - świętami Bożego Narodzenia i Nowym Rokiem. W ostatnim miesiącu 2010 roku analitycy z firmy Kaspersky Lab odnotowali kilka masowych wysyłek spamu wzywających ...

-

![BitDefender GameSafe BitDefender GameSafe]()

BitDefender GameSafe

... zagrożeń ze strony oprogramowania szpiegowskiego. Wykrywanie i usuwanie ukrytych w systemie rootkitów. Płynne granie dzięki maksymalnej redukcji obciążenia systemu. Antyphishing – ochrona przed atakami phishingowymi przez filtrowanie odwiedzanych stron służących do wykradania lub wyłudzania danych. Obniżenie ryzyka kradzieży tożsamości przez ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Strategia rozwoju firmy skoncentrowana wokół IT [© shock - Fotolia.com] Strategia rozwoju firmy skoncentrowana wokół IT](https://s3.egospodarka.pl/grafika2/informatyka/Strategia-rozwoju-firmy-skoncentrowana-wokol-IT-109521-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Rynek pracy potrzebuje starszych [© Robert Kneschke - Fotolia.com] Rynek pracy potrzebuje starszych](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-potrzebuje-starszych-115260-150x100crop.jpg)

![Ubezpieczenie szkolne często przydatne [© Gennadiy Poznyakov - Fotolia.com] Ubezpieczenie szkolne często przydatne](https://s3.egospodarka.pl/grafika2/ubezpieczenie-NNW/Ubezpieczenie-szkolne-czesto-przydatne-123114-150x100crop.jpg)

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003](https://s3.egospodarka.pl/grafika2/Microsoft-Windows-Server-2003/Koniec-wsparcia-dla-Microsoft-Windows-Server-2003-159703-150x100crop.jpg)

![Polacy chronią dane osobowe, ale... [© maxsim - Fotolia.com] Polacy chronią dane osobowe, ale...](https://s3.egospodarka.pl/grafika2/ochrona-danych/Polacy-chronia-dane-osobowe-ale-176637-150x100crop.jpg)

![Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione [© thodonal - Fotolia.com] Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Urzadzenia-mobilne-czyli-cyberbezpieczenstwo-nieujarzmione-196296-150x100crop.jpg)

![Gabinet Cieni BCC: nowe rekomendacje dla rządzących [© Michail Petrov - Fotolia.com] Gabinet Cieni BCC: nowe rekomendacje dla rządzących](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-nowe-rekomendacje-dla-rzadzacych-207376-150x100crop.jpg)

![Niewłaściwe zarządzanie danymi w chmurze? 20 mln USD rocznie i utrata zaufania [© Brian Jackson - Fotolia.com.jpg] Niewłaściwe zarządzanie danymi w chmurze? 20 mln USD rocznie i utrata zaufania](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Niewlasciwe-zarzadzanie-danymi-w-chmurze-20-mln-USD-rocznie-i-utrata-zaufania-219557-150x100crop.jpg)

![Deepfake - nowy poziom cyberzagrożeń [© Amir Kaljikovic - Fotolia.com] Deepfake - nowy poziom cyberzagrożeń](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Deepfake-nowy-poziom-cyberzagrozen-239936-150x100crop.jpg)

![Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy? [© pixabay.com] Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/skrzynka-e-mail/Jakie-ukryte-ustawienia-skrzynki-odbiorczej-e-mail-wykorzystuja-cyberprzestepcy-256341-150x100crop.jpg)

![McAfee: antywirus dla Windows Mobile 5 [© Nmedia - Fotolia.com] McAfee: antywirus dla Windows Mobile 5](https://s3.egospodarka.pl/grafika/McAfee/McAfee-antywirus-dla-Windows-Mobile-5-Qq30bx.jpg)

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-sadownictwie-na-swiecie-apURW9.jpg)

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Antivirus-dla-MSP-Qq30bx.jpg)

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji](https://s3.egospodarka.pl/grafika/innowacyjnosc/Nowoczesne-przedsiebiorstwa-a-strategie-innowacji-iG7AEZ.jpg)

![Prawa własności: indeks 2010 [© Scanrail - Fotolia.com] Prawa własności: indeks 2010](https://s3.egospodarka.pl/grafika/prawa-wlasnosci/Prawa-wlasnosci-indeks-2010-apURW9.jpg)

![Nowa wersja Panda Cloud Antivirus [© Nmedia - Fotolia.com] Nowa wersja Panda Cloud Antivirus](https://s3.egospodarka.pl/grafika/Panda-Security/Nowa-wersja-Panda-Cloud-Antivirus-Qq30bx.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Pracownicy poszukiwani przez organizacje pozarządowe [© Scanrail - Fotolia.com] Pracownicy poszukiwani przez organizacje pozarządowe](https://s3.egospodarka.pl/grafika/rynek-pracy/Pracownicy-poszukiwani-przez-organizacje-pozarzadowe-apURW9.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)