-

![Infekcja komputera: źródła zagrożeń 2008 Infekcja komputera: źródła zagrożeń 2008]()

Infekcja komputera: źródła zagrożeń 2008

... do pobrania jednego lub większej liczby szkodliwych programów, których jedynym zadaniem jest ukrycie się w określonym pliku, a następnie umożliwienie pobrania oprogramowania, które naprawdę wyrządza szkody, np. oprogramowania do kradzieży danych. Jak podają eksperci, trzecią największą przyczynę infekcji (12%) stanowią załączniki do ...

-

![W natłoku informacji o koronawirusie łatwo wpaść w pułapkę W natłoku informacji o koronawirusie łatwo wpaść w pułapkę]()

W natłoku informacji o koronawirusie łatwo wpaść w pułapkę

... do niniejszej wiadomości. Z poważaniem, Dr. Penelope Marchetti (WHO, Włochy) Po kliknięciu w załącznik, jawi nam się następujący ekran: Kliknięcie w “Enable editing” oraz “enable content” doprowadzi do pobrania ... kampaniach. Jak pokonać phishing? Zachowaj ostrożność odbierając e-maile i pliki od nieznanych nadawców, zwłaszcza jeżeli proszą Cię o ...

-

![W Walentynki nie złap wirusa [© lyana_best z Pixabay] W Walentynki nie złap wirusa]()

W Walentynki nie złap wirusa

... kontaktów, wiadomości SMS, lokalizację urządzenia, podstawowe informacje o urządzeniu oraz pliki m.in. jpg, PNG, txt, pdf. Komunikatory były dostępne tylko na stronach phishingowych, a nie w sklepach z aplikacjami. Tajemnicą pozostaje, więc jak namówiono ofiary do pobrania złośliwego oprogramowania. Możemy jednak się domyślać - badacze z Qihoo 360 ...

-

![Monitorowanie jakiego nie było Monitorowanie jakiego nie było]()

Monitorowanie jakiego nie było

... do badania naszego serwisu Internetowego Analiza logów Logi serwera (pliki z informacjami o każdym pobranym pliku jak np.: jego nazwa, dokładny czas pobrania, jego adres URL, adres URL strony z odnośnikiem do ...

Tematy: -

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki]()

Trojan zamiast e-kartki

... @rediffmail.com. Wiadomość przenosząca infekcję Klexe zawiera link - jak podane jest w treści - do pobrania kartki elektronicznej. W rzeczywistości kiedy użytkownik połączy się ze wskazanym adresem, zostanie pobrane archiwum zawierające dwa pliki. Jeden z nich zawiera kod wirusa, a drugi odpowiada za rozesłanie szkodnika pod wszystkie adresy ...

-

![Smartfony Nokia Asha 305, 306 i 311 Smartfony Nokia Asha 305, 306 i 311]()

Smartfony Nokia Asha 305, 306 i 311

... do serwisów społecznościowych, są również stworzone do rozrywki. Jako wyjątkowy prezent wszyscy użytkownicy otrzymają możliwość bezpłatnego pobrania ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... jednym kliknięciem, takie jak RapidShare, Megaupload i Hotfile. Ich użytkownicy mogą umieszczać w serwisach swoje pliki, do których otrzymują odsyłacz WWW, a następnie udostępniać ten odsyłacz innym osobom za pomocą ... działania mogą być wykorzystywane nie tylko w dobrych celach, ale również do szkodzenia innym - podsumowują eksperci z BSA. Do pobrania ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... zabezpieczenia uwzględniające wszystkie pliki oprogramowania, na ... do otrzymywania wiadomości e-mail, w których ktoś twierdzi, że chciałby zostać naszym „przyjacielem” lub „znajomym" i że teraz nas będzie „obserwował". Atakujący wykorzystują ten fakt i opracowują jeszcze bardziej kreatywne i przekonujące sztuczki skłaniające użytkowników do pobrania ...

-

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash]()

Luka w zabezpieczeniach Adobe Flash

... pliki .swf (rozszerzenie plików Flash) pozwalają wykorzystywać lukę w zabezpieczeniach programu Adobe Flash na dwa sposoby. Gdy użytkownik odwiedza witrynę WWW zawierającą jeden ze zmodyfikowanych plików, przeglądarka rozpoznaje zawarty w pliku kod jako polecenie pobrania ... oprogramowania opracowali kod dostosowany do różnych przeglądarek. To oznacza ...

-

![Phishing: trendy styczeń 2014 [© Creativa - Fotolia.com] Phishing: trendy styczeń 2014]()

Phishing: trendy styczeń 2014

... danym cyberprzestępcy mogą otworzyć pliki APK i wprowadzić inne ustawienia ... pobrania bota na urządzenia mobilne w postaci fałszywej aplikacji zabezpieczającej. Podczas instalacji program wymaga udzielenia uprawnień administratora co w konsekwencji utrudnia jego usunięcie. Po zainstalowaniu bota iBanking cyberprzestępca uzyskuje zdalny dostęp do ...

-

![Szkodliwe oprogramowanie w natarciu. Formbook wyprzedził Emoteta Szkodliwe oprogramowanie w natarciu. Formbook wyprzedził Emoteta]()

Szkodliwe oprogramowanie w natarciu. Formbook wyprzedził Emoteta

... do pobierania Parallax RAT, ale od tego czasu został dostosowany do pobierania również innych trojanów zdalnego dostępu i infostealerów, takich jak Netwire, FormBook i Agent Tesla. Jest powszechnie rozpowszechniany za pośrednictwem szeroko zakrojonych kampanii phishingowych, które skłaniają ofiarę do pobrania ...

-

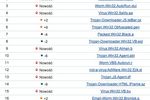

![Wirusy i robaki X 2008 Wirusy i robaki X 2008]()

Wirusy i robaki X 2008

... wykorzystuje lukę w odtwarzaczu Windows Media Player w celu pobrania innych trojanów na zaatakowaną maszynę. Za trojanem Wimad ... udział trojanów. W październiku udział ten zmniejszył się z 70% do 50%. Ogólnie, we wrześniu na komputerach ... w tym rankingu potrafi infekować pliki. W październikowym rankingu Kaspersky Lab zaobserwował stosunkowo niewielkie ...

-

![Microsoft Windows 7 RC [© Nmedia - Fotolia.com] Microsoft Windows 7 RC]()

Microsoft Windows 7 RC

... do pobrania albo wstępnie instalowane w nowych komputerach. Wraz z udostępnioną wersją RC Windows 7 Microsoft wydaje wersje beta trybu Windows XP Mode oraz Windows Virtual PC. Dodatkowo oprogramowanie Microsoft Enterprise Desktop Virtualization (MED-V), dołączone do ... tryb Windows XP i Windows Virtual PC, również mogą pobrać odpowiednie pliki ...

-

![Bezpieczny Internet: korzystaj rozsądnie [© stoupa - Fotolia.com] Bezpieczny Internet: korzystaj rozsądnie]()

Bezpieczny Internet: korzystaj rozsądnie

... Urząd przypomina o podstawowych zasadach korzystania z sieci: Sytuacja 1: Zanim ściągniesz pliki, przeczytaj regulamin – zachęcony informacją o darmowej usłudze, logujesz się na stronie, akceptujesz regulamin i szukasz ulubionego filmu do pobrania. Po kilku dniach dostajesz wezwanie do zapłaty. Co zrobić w sytuacji, gdy zamówiliśmy bezpłatną usługę ...

-

![Cyberprzestępcy kochają Walentynki [© Jakub Krechowicz - Fotolia.com] Cyberprzestępcy kochają Walentynki]()

Cyberprzestępcy kochają Walentynki

... być ostrożnym. Nasze podejrzenia powinny wzbudzać m.in. maile zachęcające do kliknięcia w link i pobrania romantycznych kart z życzeniami. W Walentynki niebezpieczna może być jednak ... załączników pochodzących z nieznanych źródeł. Szczególnie w tych dniach uważaj na pliki, które jak twierdzą, zawierają walentynkowe kartki, romantyczne filmy, itd., ...

-

![Nowy rok szkolny. Jak zadbać o bezpieczeństwo dzieci w sieci? [© pixabay.com] Nowy rok szkolny. Jak zadbać o bezpieczeństwo dzieci w sieci?]()

Nowy rok szkolny. Jak zadbać o bezpieczeństwo dzieci w sieci?

... Cyberprzestępcy potrafią ukrywać złośliwe oprogramowanie w wyglądających na legalne aplikacjach czy plikach do pobrania. Wiele takich aplikacji bądź plików pojawia się na forach internetowych, ... i pliki tylko z oficjalnych źródeł. Korzystaj z menedżera haseł, aby mieć pewność, że wszystkie Twoje dane uwierzytelniające są unikalne, silne i trudne do ...

-

![Kaspersky Lab: szkodliwe programy V 2010 Kaspersky Lab: szkodliwe programy V 2010]()

Kaspersky Lab: szkodliwe programy V 2010

... umożliwiający cyberprzestępcom korzystanie z list danych do pobrania. Składnik Geral pobiera na ... pliki wykonywalne i uruchamia je na komputerze. Drugi nowy exploit - Exploit.Java.CVE-2009-3867.d zajmuje 6 miejsce. Wykorzystuje on technikę przepełnienia stosu przy użyciu funkcji getSoundBank. Funkcja ta stosowana jest do pobierania mediów oraz do ...

-

![Ataki hakerskie na celebrytów [© stoupa - Fotolia.com] Ataki hakerskie na celebrytów]()

Ataki hakerskie na celebrytów

... Gdy przestępcy już go mają, mogą np. wysłać SMS-a z linkiem do pobrania pozornie niewinnej aplikacji, a w rzeczywistości zawierającej złośliwe oprogramowanie przekazujące im kontrolę ... bezpiecznie przechowywać dane. Wszelkie wrażliwe lub prywatne pliki dobrze jest zgrywać do bezpiecznej kopii zapasowej, zamiast przechowywać je w telefonie czy ...

-

![Co łączy Amy Schumer z Justinem Bieberem? Co łączy Amy Schumer z Justinem Bieberem?]()

Co łączy Amy Schumer z Justinem Bieberem?

... do kradzieży tożsamości. Przeglądaj Internet bezpiecznie dzięki oprogramowaniu zabezpieczającemu, np. McAfee® WebAdvisor. WebAdvisor zapewnia ochronę przed niebezpiecznymi witrynami i pomaga w ich rozpoznaniu. Darmowa wersja oprogramowania jest do pobrania ...

-

![Trojan za trojanem: oto TOP 5 malware'u w Polsce Trojan za trojanem: oto TOP 5 malware'u w Polsce]()

Trojan za trojanem: oto TOP 5 malware'u w Polsce

... do pobrania chronionych hasłem plików zip, zawierających złośliwe dokumenty, które odbudowują sieć botnetu Emoteta. Ten w międzyczasie unowocześnił swoje możliwości, dodając kilka nowych sztuczek do ...

-

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?]()

Złośliwe oprogramowanie bez plików. Jak się chronić?

... . Zapisując kod do pobrania i wykonania, zawartość w kluczach wykorzystywana jest jako parametr PowerShell. W ten sposób cyberprzestępca ma stały sposób na wejście do systemu po to, ... na mechanizmie podpisu plików wykonywalnych Windows. Domyślnie Windows podpisuje swoje pliki wykonywalne. Komplikuje to zadanie atakującemu, który musi zastąpić plik w ...

-

![Oszustwa na ChatGPT. Facebook zalany fałszywymi treściami o sztucznej inteligencji Oszustwa na ChatGPT. Facebook zalany fałszywymi treściami o sztucznej inteligencji]()

Oszustwa na ChatGPT. Facebook zalany fałszywymi treściami o sztucznej inteligencji

... do pobrania pochodzących z grup, nieoficjalnych forów itp. Sprawdź łącza: Ataki typu phishing adresów URL mają na celu nakłonienie odbiorców do kliknięcia złośliwego łącza. Najedź kursorem na linki w wiadomości e-mail i sprawdź, czy rzeczywiście prowadzą tam, gdzie twierdzą. Wprowadź podejrzane linki do narzędzia do ...

-

![Kaspersky Lab: szkodliwe programy XII 2009 Kaspersky Lab: szkodliwe programy XII 2009]()

Kaspersky Lab: szkodliwe programy XII 2009

... podobnie jak inni przedstawiciele rodziny Packed, wykrywa program pakujący wykorzystywany do kompresowania szkodliwych programów - w tym przypadku ... bardzo prosta - szkodnik pobiera inne szkodliwe pliki z Internetu. Szkodliwe programy w Internecie Drugie ... zabezpieczeniach produktów firm Adobe i Microsoft w celu pobrania plików wykonywalnych. Programy ...

-

![Social media w różnych branżach [© Scanrail - Fotolia.com] Social media w różnych branżach]()

Social media w różnych branżach

... społecznościowa precyzyjnie wyznacza kierunek rozwoju: edukacja i nawiązywanie nowych relacji interpersonalnych. Można tu znaleźć pliki dotyczące branży energetycznej czy materiały edukacyjne, niedostępne gdzie indziej w sieci. Aby wykorzystać ... polskich mediów społecznościowych ogólnie oraz w poszczególnych sektorach gospodarki. Do pobrania ...

-

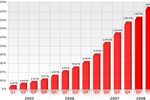

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

... do komputera ofiary. Szkodniki te to w większości trojany downloadery, które natychmiast próbują uzyskać dostęp do zasobów internetowych w celu pobrania ...

-

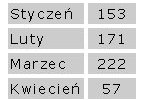

![Spam w I 2011 r. Spam w I 2011 r.]()

Spam w I 2011 r.

... . Szkodliwe oprogramowanie w ruchu pocztowym W styczniu szkodliwe pliki zostały zidentyfikowane w 2,75 procent wszystkich wiadomości e-mail, co stanowi spadek ... do komputera ofiary instalują również inne szkodliwe programy. Szkodniki te to w większości trojany downloadery, które od razu próbują uzyskać dostęp do zasobów internetowych w celu pobrania ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... do wielkości źródła spamu. Szkodliwe oprogramowanie w ruchu pocztowym W lutym szkodliwe pliki ... pobrania z nich szkodliwych programów. Robak ten gromadzi również adresy e-mail i wykorzystuje je w celu dalszego rozprzestrzeniania się. Druga grupa szkodliwego oprogramowania obejmuje programy, których celem jest kradzież poufnych informacji. Należy do ...

-

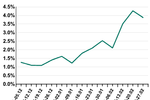

![Spam we IX 2011 r. Spam we IX 2011 r.]()

Spam we IX 2011 r.

... Szkodliwe załączniki w ruchu pocztowym We wrześniu szkodliwe pliki zostały wykryte w 4,5% wszystkich wiadomości e-mail – o 1,4 proc. mniej niż w ... do gromadzenia danych znajdujących się na komputerze ofiary, wykorzystywanych następnie do oszustw. Szczególną ostrożność należy zachować w przypadku otrzymania wiadomości e-mail zachęcających do pobrania ...

-

![Spam w I 2012 r. Spam w I 2012 r.]()

Spam w I 2012 r.

... styczniu 2012 r. 3 proc. globalnego spamu. Szkodliwe oprogramowanie w ruchu pocztowym W styczniu szkodliwe pliki zostały wykryte w 4,3% wszystkich wiadomości e-mail, co stanowi wzrost o 0,3 proc. ... sprzętu posiada serwisy internetowe, do których można uzyskać dostęp wyłącznie po rejestracji (w celu zapłaty za usługi lub pobrania uaktualnień). Aby ...

-

![Trojan bankowy Dyre w wiadomościach faksowych Trojan bankowy Dyre w wiadomościach faksowych]()

Trojan bankowy Dyre w wiadomościach faksowych

... , który może zamienić komputery nieświadomych użytkowników w maszyny do kradzieży wrażliwych danych finansowych. Złośliwe wiadomości spamowe zawierają linki do plików HTML. Pliki te z kolei zawierają odnośniki URL do głęboko zaszytego kodu Javascript, który wydaje polecenie automatycznego pobrania archiwum zip ze zdalnej lokalizacji. Co ciekawe ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... do udziału w spotkaniach absolwentów. E-maile z odsyłaczami do stron internetowych zawierających zainfekowane pliki Z ... do zasobu znajdującego się w domenie .tk, w którym znajdował się trojan downloader w postaci pliku .doc. Inną sztuczką wykorzystywaną do zwabienia użytkowników na stronę internetową było zapraszanie do bezpłatnego pobrania ...

-

![Kaspersky Lab: pułapki w Internecie Kaspersky Lab: pułapki w Internecie]()

Kaspersky Lab: pułapki w Internecie

... do popularnych plików, zwiększają liczbę potencjalnych ofiar. Wraz z grą możesz pobrać bonus w postaci tzw. trojana "bankowego". Niebezpieczeństwo pobrania ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... większości stron internetowych lub potrafił ładować na serwery swoje własne pliki js. Atakowana strona miała paść na skutek wyczerpania zasobów ... do jednej strony portalu. Drugim najbardziej rozpowszechnionym rodzajem (22%) są ataki na różne formy uwierzytelnienia. Trzecim najpopularniejszym rodzajem (12%) są ataki, które obejmują wiele prób pobrania ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... nauczyli się osadzać niepodpisane pliki wykonywalne w pakietach ... do szkodliwego zasobu. Tam użytkownik jest nakłaniany do pobrania i zainstalowania trojana imitującego aktualizację Adobe Flash Playera. Svpeng potrafi robić wiele rzeczy Zbiera informacje o smartfonie (IMEI, państwo, dostawca usługi, język systemu operacyjnego) i wysyła je do ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

ESET: zagrożenia internetowe V 2014

... ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. Win32/Ramnit Pozycja w poprzednim rankingu: 8 Odsetek wykrytych ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![W Walentynki nie złap wirusa [© lyana_best z Pixabay] W Walentynki nie złap wirusa](https://s3.egospodarka.pl/grafika2/Walentynki/W-Walentynki-nie-zlap-wirusa-258026-150x100crop.jpg)

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki](https://s3.egospodarka.pl/grafika/trojany/Trojan-zamiast-e-kartki-MBuPgy.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Luka-w-zabezpieczeniach-Adobe-Flash-Qq30bx.jpg)

![Phishing: trendy styczeń 2014 [© Creativa - Fotolia.com] Phishing: trendy styczeń 2014](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Phishing-trendy-styczen-2014-134195-150x100crop.jpg)

![Microsoft Windows 7 RC [© Nmedia - Fotolia.com] Microsoft Windows 7 RC](https://s3.egospodarka.pl/grafika/Windows/Microsoft-Windows-7-RC-Qq30bx.jpg)

![Bezpieczny Internet: korzystaj rozsądnie [© stoupa - Fotolia.com] Bezpieczny Internet: korzystaj rozsądnie](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Bezpieczny-Internet-korzystaj-rozsadnie-MBuPgy.jpg)

![Cyberprzestępcy kochają Walentynki [© Jakub Krechowicz - Fotolia.com] Cyberprzestępcy kochają Walentynki](https://s3.egospodarka.pl/grafika2/falszywe-wiadomosci/Cyberprzestepcy-kochaja-Walentynki-215114-150x100crop.jpg)

![Nowy rok szkolny. Jak zadbać o bezpieczeństwo dzieci w sieci? [© pixabay.com] Nowy rok szkolny. Jak zadbać o bezpieczeństwo dzieci w sieci?](https://s3.egospodarka.pl/grafika2/dzieci-w-sieci/Nowy-rok-szkolny-Jak-zadbac-o-bezpieczenstwo-dzieci-w-sieci-247549-150x100crop.jpg)

![Ataki hakerskie na celebrytów [© stoupa - Fotolia.com] Ataki hakerskie na celebrytów](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Ataki-hakerskie-na-celebrytow-MBuPgy.jpg)

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?](https://s3.egospodarka.pl/grafika2/fileless-malware/Zlosliwe-oprogramowanie-bez-plikow-Jak-sie-chronic-248016-150x100crop.jpg)

![Social media w różnych branżach [© Scanrail - Fotolia.com] Social media w różnych branżach](https://s3.egospodarka.pl/grafika/social-media/Social-media-w-roznych-branzach-apURW9.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)