-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... wiadomości spamowe zawierają szkodliwe pliki wykonywalne lub odsyłacze do zainfekowanych zasobów. Cyberprzestępcy agresywnie wykorzystują socjotechnikę w celu przekonania użytkowników do kliknięcia odsyłaczy i/lub pobrania szkodliwych plików: umieszczają w wiadomościach odsyłacze, które rzekomo prowadzą do gorących newsów lub popularnych zasobów ...

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

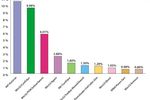

ESET: zagrożenia internetowe VIII 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VI 2014 ESET: zagrożenia internetowe VI 2014]()

ESET: zagrożenia internetowe VI 2014

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. Win32/Ramnit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013]()

ESET: zagrożenia internetowe V 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. Win32/Ramnit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VIII 2011 ESET: zagrożenia internetowe VIII 2011]()

ESET: zagrożenia internetowe VIII 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. HTML/Iframe.B.Gen Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe XI 2011 ESET: zagrożenia internetowe XI 2011]()

ESET: zagrożenia internetowe XI 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 6. Win32/Autoit Pozycja w poprzednim rankingu: 7 Odsetek ...

-

![Norton Online Backup 2.0 [© Nmedia - Fotolia.com] Norton Online Backup 2.0]()

Norton Online Backup 2.0

... sposób dzielić się plikami ze znajomymi. Posługując się wyłącznie przeglądarką internetową, użytkownik może wybrać i udostępnić pliki umieszczone wcześniej w kopii zapasowej. W tym celu wygenerowany zostanie unikalny link do ich pobrania, który wystarczy przesłać na dowolny adres mailowy. Poprawiona funkcja migracji plików pomaga w ich łatwym ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... . Teraz do tego arsenału zostały dodane pliki z rozszerzeniem ... pobrania pliku zawierającego exploita oraz przez skaner rezydentny jeżeli exploit został znaleziony na urządzeniu. Całkiem niedawno zgłoszono, że przeglądarka Chrome dla Nexusa 4 i Samsunga Galaxy S4, zawiera lukę, która może wykorzystać przyszłe słabości i niedoskonałości Androida do ...

-

![ESET: zagrożenia internetowe V 2012 ESET: zagrożenia internetowe V 2012]()

ESET: zagrożenia internetowe V 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. JS/Iframe Pozycja w poprzednim rankingu: 4 Odsetek ...

-

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014]()

ESET: zagrożenia internetowe VIII 2014

... się z ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. Eksperci ESET, publikując raport nt ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. HTML/Fraud.BG Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe III 2012 ESET: zagrożenia internetowe III 2012]()

ESET: zagrożenia internetowe III 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. JS/Agent Pozycja w poprzednim rankingu: 90 ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... do komputera ofiary przenikał unikatowy backdoor, o rozmiarze jedynie 20 KB, napisany w Assemblerze. W opisywanym ataku cyberprzestępcy wykorzystali Twittera: w celu uzyskania adresów serwera kontroli, a następnie pobrania ...

-

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014]()

ESET: zagrożenia internetowe VII 2014

... , z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu, Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 10. Win32/TrojanDownloader.Zurgop Pozycja w poprzednim ...

-

![ESET: zagrożenia internetowe IV 2012 ESET: zagrożenia internetowe IV 2012]()

ESET: zagrożenia internetowe IV 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 6. Win32/Sirefef Pozycja w poprzednim rankingu ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... szkodliwe oprogramowanie, w większości Trojan-Downloader.Win32.Harnig, otrzymywało polecenie pobrania i zainstalowania botu spamowego Rustock. Typowym „gospodarzem” Rustocka ... 2010 roku. W przeciwieństwie do wcześniejszych wariantów, które usuwały oryginały zaszyfrowanych plików, nowe warianty GpCode’a nadpisywały pliki zaszyfrowanymi danymi. O ile ...

-

![ESET: lista zagrożeń X 2009 ESET: lista zagrożeń X 2009]()

ESET: lista zagrożeń X 2009

... listy to rodzina programów INF/Autorun atakujących niepostrzeżenie poprzez pliki automatycznego startu różnego typu nośników. Pierwszą ... pobrania z sieci aktualnej bazy sygnatur. Lista zagrożeń powstaje dzięki ThreatSense.Net społeczności ponad 10 milionów użytkowników, którzy przesyłają próbki podejrzanie zachowujących się aplikacji do ...

-

![Kaspersky Lab: szkodliwe programy X 2010 Kaspersky Lab: szkodliwe programy X 2010]()

Kaspersky Lab: szkodliwe programy X 2010

... odsyłaczy prowadzących do różnych ... pobrania klipu wideo. Jednak podczas próby odtworzenia klipu pojawia się okienko wyskakujące informujące, że aby obejrzeć filmik, należy mieć zainstalowaną nową wersję programu Media Player. Analiza wykazała, że wraz z legalną aplikacją Fusion Media Player plik instalacyjny zawiera trojana. Trojan modyfikuje pliki ...

-

![Kaspersky Lab: szkodliwe programy XI 2010 Kaspersky Lab: szkodliwe programy XI 2010]()

Kaspersky Lab: szkodliwe programy XI 2010

... do zawartości archiwum, jest proszony o wysłanie jednego lub więcej SMS-ów na numer o podwyższonej opłacie. Jednak zamiast otrzymać żądane informacje, użytkownicy zwykle stwierdzają, że archiwum jest puste, uszkodzone lub zawiera plik torrentowy itd. Zrzut ekranu poniżej pokazuje przykład fałszywej oferty pobrania ...

-

![Kaspersky Lab: szkodliwe programy XII 2010 Kaspersky Lab: szkodliwe programy XII 2010]()

Kaspersky Lab: szkodliwe programy XII 2010

... do zawartości archiwum, jest proszony o wysłanie jednego lub więcej SMS-ów na numer o podwyższonej opłacie. Jednak zamiast otrzymać żądane informacje, użytkownicy zwykle stwierdzają, że archiwum jest puste, uszkodzone lub zawiera plik torrentowy itd. Zrzut ekranu poniżej pokazuje przykład fałszywej oferty pobrania ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... infekcji: szkodnik ten nie tylko infekuje pliki wykonywalne z rozszerzeniem .EXE i .SCR, ale również dodaje specjalnie stworzony ... pobrania takich rozwiązań za darmo. Fałszywe rozwiązania antywirusowe pojawiły się, a następnie rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... dokumenty i pliki ... do mobilnego szkodliwego oprogramowania pokrywają się z tymi dotyczącymi szkodliwego oprogramowania atakującego komputery PC. Współczesne próbki wykorzystują technologie zaciemniania w celu uniknięcia wykrycia i często zawierają wiele szkodliwych funkcji w celu przedłużenia infekcji, wydobycia dodatkowych informacji lub pobrania ...

-

![Internet i komputery w Polsce - raport 2005 Internet i komputery w Polsce - raport 2005]()

Internet i komputery w Polsce - raport 2005

... pobrania oficjalnych formularzy ze strony internetowej. • Możliwość wyszukania informacji, pobrania oraz odesłania wypełnionych formularzy za pomocą Internetu. • Możliwość dokonania wszystkich czynności niezbędnych do ...

-

![Łata Microsoftu zawiesza system [© Nmedia - Fotolia.com] Łata Microsoftu zawiesza system]()

Łata Microsoftu zawiesza system

... "szczególna" własność jest powodem do zmartwienia dla ekspertów antywirusowych, którzy obawiają się, że może się ona przyczynić do łatwego zablokowania wielu serwerów. ... systemem Windows 2000 mogą mieć problemy, jeżeli podejmują one próbę pobrania jednego z trzech sterowników. Pliki wywołujące konflikty to: Ipsecw2k.sys, Imcide.sys i Dlttape.sys. ...

-

![Mikołaj może przynieść Ci trojana [© stoupa - Fotolia.com] Mikołaj może przynieść Ci trojana]()

Mikołaj może przynieść Ci trojana

... się archiwum typu RAR, które zawiera dwa inne pliki: kopię trojana MerryX.A (o nazwie SQLServer.exe) ... pobrania plików z kilku stron internetowych, co sugerowałoby, że trojan może służyć jako ‘tylna furtka’ dla innego groźnego oprogramowania w zainfekowanym systemie. „MerryX.A jest kolejnym przykładem groźnego oprogramowania wykorzystującego do ...

-

![ESET: lista wirusów V 2009 ESET: lista wirusów V 2009]()

ESET: lista wirusów V 2009

... otwiera rodzina programów INF/Autorun, atakujących niepostrzeżenie poprzez pliki automatycznego startu różnego typu nośników. Kolejną pozycję ... przede wszystkim pamiętać, że niewinnie wyglądający pendrive, może po podłączeniu do komputera spowodować jego awarię. Warto zatem wyłączyć opcję autostartu nośników ... . programu antywirusowego) w celu pobrania ...

-

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji]()

Bezpieczeństwo sieci a koniec wakacji

... zrobić, aby bezpiecznie korzystać z sieci. Powrót z urlopu oznacza zazwyczaj powrót do codziennych zajęć – również pracy z komputerem. Internauci więcej rozmawiają na czatach, ... plikach, które noszą atrakcyjne nazwy, aby zachęcić użytkowników do ich pobrania i uruchomienia. Odrzucaj wszelkie pliki oferowane na czatach i grupach dyskusyjnych, ponieważ ...

-

![LockBit to najbardziej aktywny ransomware 2022 roku LockBit to najbardziej aktywny ransomware 2022 roku]()

LockBit to najbardziej aktywny ransomware 2022 roku

... operatora i atakujących. Dane (nie)publiczne Ofiary dotknięte ransomware LockBit są nakłaniane do zapłaty okupu za nieupublicznienie ich danych. Jednak twórcy tego oprogramowania stworzyli ... W niektórych przypadkach przestępcy oferują przedłużenie terminu płatności, możliwość pobrania skradzionych informacji, a także zniszczenie wszystkich kopii za ...

-

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO]()

Atak wirusów: uważaj na Sality.AO

... nowych złośliwych programów: z jednej strony infekuje pliki i masowo uszkadza systemy, z drugiej zapewnia cyberprzestępcom ... do infekowania znajdujących się na komputerze plików PHP, ASP oraz HTML. W przypadku uruchomienia tych plików, przeglądarka jest przekierowywana bez wiedzy użytkownika na złośliwą stronę, która uruchamia eksploit celem pobrania ...

-

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac]()

Nowy malware atakuje urządzenia z systemem Mac

... z wbudowanych kamer. Korzysta także z daemona, aby pobrać aktualizacje, przesłać pliki z komputera użytkownika lub wykonuje skrypty napisane w Shell'u. Pastebin Agent Każdy zainfekowany komputer ma unikalny adres Tora, którego atakujący używa do łączenia się i pobrania oprogramowania. Wszystkie te adresy są zaszyfrowane za pomocą klucza publicznego ...

-

![Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie? Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?]()

Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?

... został upubliczniony już w 2011 r. i od tej pory jest dostępny do bezpłatnego pobrania. Wielu cyberprzestępców skorzystało z tej możliwości, wyposażając Zeusa w nowe funkcje ... pliki zgromadzone w smartfonie. Za ich odblokowanie żąda okupu w wysokości 300 dolarów. Eksperci wykryli innego androidowego wirusa, którego zadaniem jest blokowanie dostępu do ...

-

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników]()

Cyberprzestępcy szukają pracowników

... będzie co najmniej taka, jak dziś chęć bezpłatnego obejrzenia filmu czy pobrania mp3 to w najczarniejszym scenariuszu sieć zamieni się w pole bitwy, na którym ... odzyskać z backupu konkretne pliki czy foldery a w razie poważniejszej awarii uruchomić wirtualną kopie uszkodzonego komputera lub serwera tak aby przestój w dostępie do danych był minimalny ...

-

![Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki [© pixabay.com] Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki]()

Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki

... próbować przesyłać poza portalem randkowym zainfekowane pliki z rzekomymi zdjęciami. Złośliwe programy udające fotografię mogą wyrządzić dużą szkodę użytkownikowi i jego urządzeniom. Przykrą konsekwencją pobrania i uruchomienia takiego „zdjęcia” może być utrata danych lub zablokowanie dostępu do urządzenia. Prócz opisanych powyżej zagrożeń możemy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2013-119507-150x100crop.jpg)

![Norton Online Backup 2.0 [© Nmedia - Fotolia.com] Norton Online Backup 2.0](https://s3.egospodarka.pl/grafika/Symantec/Norton-Online-Backup-2-0-Qq30bx.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2014-143291-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Łata Microsoftu zawiesza system [© Nmedia - Fotolia.com] Łata Microsoftu zawiesza system](https://s3.egospodarka.pl/grafika/laty/Lata-Microsoftu-zawiesza-system-Qq30bx.jpg)

![Mikołaj może przynieść Ci trojana [© stoupa - Fotolia.com] Mikołaj może przynieść Ci trojana](https://s3.egospodarka.pl/grafika/robaki/Mikolaj-moze-przyniesc-Ci-trojana-MBuPgy.jpg)

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-sieci-a-koniec-wakacji-MBuPgy.jpg)

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO](https://s3.egospodarka.pl/grafika/wirusy/Atak-wirusow-uwazaj-na-Sality-AO-MBuPgy.jpg)

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac](https://s3.egospodarka.pl/grafika2/Bitdefender/Nowy-malware-atakuje-urzadzenia-z-systemem-Mac-178340-150x100crop.jpg)

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników](https://s3.egospodarka.pl/grafika2/ransomware/Cyberprzestepcy-szukaja-pracownikow-177255-150x100crop.jpg)

![Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki [© pixabay.com] Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki](https://s3.egospodarka.pl/grafika2/portale-randkowe/Uzytkownicy-portali-randkowych-powinni-byc-czujni-nie-tylko-w-Walentynki-243423-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)