-

![Kaspersky: Internet Security i Anti-Virus 2011 Kaspersky: Internet Security i Anti-Virus 2011]()

Kaspersky: Internet Security i Anti-Virus 2011

... dnia Kaspersky Lab przetwarza średnio 30 000 szkodliwych i potencjalnie niechcianych programów. Program Kaspersky Internet Security 2011 wykorzystuje technologie proaktywne, które przede ... aplikacji, pomagając w zidentyfikowaniu i usunięciu luk w zabezpieczeniach oraz zapewnieniu ochrony systemu. Gadżet pulpitu umożliwia szybki dostęp do funkcji i ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... e-mail zachęcających użytkownika do kliknięcia łącza, które skieruje go do programu pobierającego. Następnie program pobierający wygeneruje losowo kody binarne, aby uniknąć wykrycia, tak jak to w przeszłości ... dla przedsiębiorstw funkcje wykrywania i unikania włamań, zapory, monitorowania integralności, analizowania plików dziennika oraz ochrony ...

-

![Piractwo komputerowe na świecie 2010 Piractwo komputerowe na świecie 2010]()

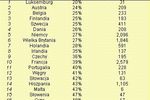

Piractwo komputerowe na świecie 2010

... intelektualnej okazało się najsilniejsze w państwach o wysokiej skali piractwa. W Polsce jednak badanie wykazało bardziej umiarkowane poparcie dla idei wynagradzania twórców oraz ochrony praw własności intelektualnej, gdyż wszystkie zebrane opinie w tym zakresie uzyskały nieco niższe wyniki od średniej światowej. Badanie wykazało również powszechne ...

-

![Panda Virtual GateDefender Performa Panda Virtual GateDefender Performa]()

Panda Virtual GateDefender Performa

... tys. nowych odmian zagrożeń otrzymywanych każdego dnia przez laboratorium systemów zabezpieczających PandaLabs. Wykorzystanie chmury hybrydowej to znaczący krok naprzód w dziedzinie ochrony brzegowej, który niezmiennie zapewnia firmom całkowitą kontrolę nad ich danymi, w tym plikami dziennika i rejestrami. Kompleksowe rozwiązanie dla firm Panda ...

-

![Exploity atakują: Java na celowniku Exploity atakują: Java na celowniku]()

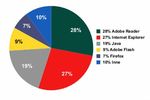

Exploity atakują: Java na celowniku

... ponieważ jest to najłatwiejszy sposób obejścia głównych mechanizmów ochrony systemu operacyjnego. Zmiany w pierwszej piątce najbardziej rozpowszechnionych zestawów exploitów ... wszystko, co konieczne, aby wyprzedzać o krok mechanizmy ochrony. W takiej sytuacji prawdziwe jest inne znane twierdzenie: siła ochrony zależy od najsłabszego ogniwa – w tym ...

-

![Kaspersky Internet Security Technical Preview [© Nmedia - Fotolia.com] Kaspersky Internet Security Technical Preview]()

Kaspersky Internet Security Technical Preview

... program testów beta nowej wersji swojego flagowego produktu Kaspersky Internet Security. Kaspersky ... technologie i usprawnienia wprowadzone w wersji beta systemu Windows 8, łącznie ze specjalną funkcją bezpieczeństwa służącą do ochrony aplikacji Metro Style. Kolejną istotną funkcją jest obsługa nowej technologii firmy Microsoft: Early Launch ...

-

![Aplikacje mobilne nie zawsze bezpieczne Aplikacje mobilne nie zawsze bezpieczne]()

Aplikacje mobilne nie zawsze bezpieczne

... warto poświęcić chwilę i zapoznać się z metodami wykorzystywanymi przez twórcę aplikacji do ochrony naszych danych i komunikacji. Tradycyjnie, należy także zwrócić uwagę, do jakich ... była także dostępna dla Androida) i Apple, sporo osób zdążyło pobrać program. Więcej informacji o trojanie „Find and Call” można znaleźć w Encyklopedii Wirusów ...

-

![Nowy Norton 360, Norton Internet Security i Norton AntiVirus Nowy Norton 360, Norton Internet Security i Norton AntiVirus]()

Nowy Norton 360, Norton Internet Security i Norton AntiVirus

... z komputera. Dlatego co roku stawiamy sobie za cel poprawienie szybkości działania naszych rozwiązań, nie ograniczając przy tym zapewnianej przez nie ochrony. Nowe wersje naszego oprogramowania podnoszą poprzeczkę również w tym zakresie. Na podstawie przeprowadzonych niedawno testów możemy stwierdzić, że w porównaniu z wersjami z ubiegłego ...

-

![NETASQ Firmware 9.1 [© Maksim Kabakou - Fotolia.com] NETASQ Firmware 9.1]()

NETASQ Firmware 9.1

Firma NETASQ udostępniła nowy firmware 9.1 dla swoich rozwiązań UTM, przeznaczonych do kompleksowej ochrony sieci firmowych. Nowy firmware zwiększa wydajność silnika IPS w urządzeniach NETASQ nawet o 35%, a efektywność ochrony antywirusowej podnosi do 100%. Nowe oprogramowanie wprowadza również m.in. filtrowanie URL w chmurze, nową wersją modułu ...

-

![Dr. Web: zagrożenia dla urządzeń mobilnych XII 2013 [© Pavel Ignatov - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych XII 2013]()

Dr. Web: zagrożenia dla urządzeń mobilnych XII 2013

... nich pozostają Trojany z rodziny Android.SmsSend. Podczas skanowania i ochrony urządzeń mobilnych najczęściej wykrywane było oprogramowanie o charakterze reklamowym – ... .SmsSend. W przypadku wykrycia złośliwego lub niepożądanego programu przez program antywirusowy Dr.Web zainstalowany na urządzeniu mobilnym, użytkownicy najczęściej usuwali go ...

-

![Miniduke atakuje w zmienionej formie Miniduke atakuje w zmienionej formie]()

Miniduke atakuje w zmienionej formie

... przy komputerze – wraz z uruchomieniem wygaszacza ekranu. Rekonesans – szkodliwy program potrafi kraść szereg informacji, łącznie z plikami o określonych rozszerzeniach i słowach kluczowych, takich jak: *.exe; *. ... , które są kolejno wysyłane do atakujących. Te dodatkowe mechanizmy ochrony transmisji danych sprawiły, że niewielu badaczy jest w stanie ...

-

![FireEye: lepsza ochrona poczty elektronicznej [© Gajus - Fotolia.com] FireEye: lepsza ochrona poczty elektronicznej]()

FireEye: lepsza ochrona poczty elektronicznej

... poczty elektronicznej. Ekonomiczny, łatwy w obsłudze model wdrożenia w chmurze — szybkie wdrożenie bez konieczności instalowania nowego sprzętu lub oprogramowania. Nowe funkcje ochrony przed spamem i wirusami w rozwiązaniu FireEye Email Threat Prevention Cloud można też zintegrować z lokalną platformą FireEye Email Threat Prevention Platform ...

-

![Szkodliwe oprogramowanie kradnie własność intelektualną firm [© weerapat1003 - Fotolia.com] Szkodliwe oprogramowanie kradnie własność intelektualną firm]()

Szkodliwe oprogramowanie kradnie własność intelektualną firm

... , którzy mogą uzyskiwać do niego dostęp. Wszechstronna konsola zarządzania pomagająca menedżerom IT monitorować i kontrolować wszystkie rozwiązania w celu zapewnienia ochrony IT. Integracja z systemem zarządzania zdarzeniami oraz informacjami bezpieczeństwa (SIEM). Kaspersky Lab oferuje wiele technologii bezpieczeństwa służących do kontrolowania ...

-

![Europa: wydarzenia tygodnia 12/2015 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 12/2015]()

Europa: wydarzenia tygodnia 12/2015

... próbę wyjścia z impasu i przedstawiła założenia kompromisu: państwa będą mogły wybrać formę ochrony, którą uznają za najwłaściwszą w umowach wpisana byłaby klauzula, zgodnie z którą ... wehikułów inwestycyjnych. Będą to spółki celowe o łącznym budżecie 170 mln zł. Program pod nazwą BRIdge Alfa będzie koordynowany przez Narodowe Centrum Badań i Rozwoju ...

-

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida]()

Trojan bankowy podszywa się pod legalną aplikację na Androida

... bankowych osób korzystających z systemu Android. Cyberprzestępcy wbudowali ten złośliwy program, nazwany Android.BankBot.65.origin i rozpowszechniany pod pozorem oryginalnego oprogramowania ... .Web dla Android Light do ochrony swoich urządzeń. Sygnatura Android.BankBot.65.origin została dodana do bazy wirusów Dr.Web, z tego powodu ten złośliwy program ...

-

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

... systemu zabezpieczeń i ciągłe testowanie infrastruktury informatycznej, są fundamentem skutecznej ochrony. Środki te nie zawsze jednak wykrywają nieznane wcześniej szkodliwe oprogramowanie ... pamiętać, że choć środowisko sandbox jest bardzo ważnym komponentem planu ochrony, samo w sobie nie stanowi panaceum. Wiemy, jak cyberprzestępcy reagują na ...

-

![Dwuetapowa weryfikacja, czyli jeszcze bezpieczniejsze konto internetowe Dwuetapowa weryfikacja, czyli jeszcze bezpieczniejsze konto internetowe]()

Dwuetapowa weryfikacja, czyli jeszcze bezpieczniejsze konto internetowe

... się dwuetapową weryfikację? Tego rodzaju zabezpieczenia stosuje się wszędzie tam, gdzie istnieje konieczność lepszej ochrony dostępu do kont w sieci. Dotyczyć to może zarówno obszarów finansów i bankowości, ochrony danych, jak i zabezpieczeń profili w serwisach internetowych oraz poczty e-mail. Niewątpliwie najbardziej dotkliwą konsekwencją ...

-

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze]()

Antywirusy G Data Business 14 już po premierze

... tym samym czasie. Active Hybrid Protection niezawodnie broni przed wszelkimi niebezpieczeństwami z sieci i reaguje na najnowsze zagrożenia w ciągu kilku sekund. Oprócz ochrony przez malwarem antywirus wyposażony jest w firewall, moduł antyspamowy, zintegrowany moduł Exploit Protection oraz PolicyManager. Administratorzy mogą wykorzystać ten ostatni ...

-

![Przemysł w zagrożeniu. Systemy kontroli bezradne? Przemysł w zagrożeniu. Systemy kontroli bezradne?]()

Przemysł w zagrożeniu. Systemy kontroli bezradne?

... na wykrywanie ataków i reagowanie na nie, tak aby można było zablokować atak, zanim dotknie obiektów o znaczeniu krytycznym. Zastosowanie zaawansowanych metod ochrony. Do metod takich należą m.in.: scenariusz domyślnej odmowy dla systemów SCADA, regularne sprawdzanie integralności dla kontrolerów, wyspecjalizowane monitorowanie sieci w celu ...

-

![Antywirus: lepszy płatny czy darmowy? Antywirus: lepszy płatny czy darmowy?]()

Antywirus: lepszy płatny czy darmowy?

... zabawki, centrum multimedialnej rozrywki bądź narzędzia pracy, wymaga on odpowiedniej ochrony w postaci oprogramowania antywirusowego. Potencjalni nabywcy często stają przed dylematem ... pliku poprzedzone jest skanowaniem antywirusowym. Ochrona w internecie. W ramach ochrony internetowej aplikacje najczęściej oferują firewall, filtr antyspamowy, a ...

-

![Europa: wydarzenia tygodnia 19/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 19/2018]()

Europa: wydarzenia tygodnia 19/2018

... . W salonach można dobrać lakiery, skórę, przeszycia i wzory foteli. Program Ferrari Tailor Made idzie jeszcze dalej. Pozwala właścicielowi stworzyć samochód praktycznie ... OMV, Royal Dutch Shell, Uniper i Wintershall zwrócili się do polskiego Urzędu Ochrony Konkurencji i Konsumentów z wnioskiem o zezwolenie na zawiązanie spółki do budowy Nord Stream ...

-

![Europa: wydarzenia tygodnia 24/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 24/2018]()

Europa: wydarzenia tygodnia 24/2018

... i co się zmieniło. Według założeń unijne przepisy mają wpłynąć na zwiększenie ochrony naszych danych osobowych. Spełniając wymagania zawarte w obowiązujących przepisach firmy musiały ... . POLITYKI MONETARNEJ W STREFIE EURO. Europejski Bank Centralny prawdopodobnie zakończy program skupu aktywów wraz z końcem roku, jednak stóp procentowych szybko nie ...

-

![Zakupy za granicą? Tak, ale raczej nie w Polsce [© ipopba - Fotolia.com] Zakupy za granicą? Tak, ale raczej nie w Polsce]()

Zakupy za granicą? Tak, ale raczej nie w Polsce

... (24 proc.) oraz kłopoty związane z ewentualnymi zwrotami (22 proc.). W takich przypadkach warto korzystać z zaufanej metody płatności. W przypadku PayPal program Ochrony Kupujących oraz Ochrony Sprzedających zapewniają bezpieczeństwo transakcji obu stronom. Ponadto, PayPal pozwala wyeliminować kłopoty ze zwrotem towaru poprzez pokrycie ustalonych ...

-

![Nowe cyberwyzwania sektora finansowego [© stadtratte - Fotolia.com] Nowe cyberwyzwania sektora finansowego]()

Nowe cyberwyzwania sektora finansowego

... reakcja staje się kluczowa, dlatego organizacje powinny zmienić swoją politykę cyberbezpieczeństwa. Konieczne jest odejście od rozwiązań z zakresu ochrony punktowej, manualnego zarządzania bezpieczeństwem czy ochrony jako reakcji na zagrożenie, które już wystąpiło. Strategia powinna integrować wszystkie elementy systemu zabezpieczeń oraz zbierać ...

-

![Pokolenie X, Y i Z - 3 rodzaje problemów [© contrastwerkstatt - Fotolia.com] Pokolenie X, Y i Z - 3 rodzaje problemów]()

Pokolenie X, Y i Z - 3 rodzaje problemów

... nerwicowych i depresyjnych. – Choć część problemów zdrowotnych poszczególnych pokoleń jest wspólna, to jednak każde z nich wymaga indywidualnego podejścia. Konstruując program ochrony dla pracowników, oprócz zróżnicowania wiekowego zatrudnionych, pracodawcy powinni mieć też na uwadze rodzaj wykonywanej przez nich pracy. Przykładowo, pracownikom ...

-

![Jak narażamy cyberbezpieczeństwo przemysłu? Jak narażamy cyberbezpieczeństwo przemysłu?]()

Jak narażamy cyberbezpieczeństwo przemysłu?

... cele (18%) w zakresie cyberbezpieczeństwa. Tegoroczne badanie pokazuje, że firmy dążą do poprawy ochrony sieci przemysłowych. Jednak uda im się osiągnąć ten cel tylko wtedy, ... i reagowania na incydenty. Kaspersky oferuje również szkolenia oraz specjalnie zaprojektowany program rozwijania świadomości przeznaczony dla ekspertów ds. cyberbezpieczeństwa ...

-

![Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie? [© Greg Walker - Fotolia.com] Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie?]()

Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie?

... Bezpiecznego Komputera to świetna sposobność do dyskusji o cyberbezpieczeństwie i sposobach jego ochrony. Aktywni w internecie Polacy to całkiem pokaźna rzesza. Z danych GUS wynika, ... . Dlatego warto wiedzieć, jak chronić swoje dane. Praktyczne porady odnośnie ochrony swoich danych Warto wyrabiać sobie właściwe nawyki, wzmocnić ostrożność w ...

-

![Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić? [© pixabay.com] Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić?]()

Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić?

... dużym zaskoczeniem deklarowane przez Polaków obawy - z badania zrealizowanego dla Urzędu Ochrony Danych Osobowych przez ChronPESEL.pl i Krajowy Rejestr Długów wynika, że ... , powstaje codziennie. Dlatego bez aktualnej bazy wirusów i bazy złośliwych aplikacji program antywirusowy nie będzie w pełni spełniał swojej roli. Nieaktualne oprogramowanie ...

-

![ESET Mobile Security chroni przed Pegasusem ESET Mobile Security chroni przed Pegasusem]()

ESET Mobile Security chroni przed Pegasusem

... nim Pegasusa. Ofiara nie ma świadomości inwigilacji i przekazywania danych do operatora oprogramowania. Program może być także zainstalowany bez jakiejkolwiek akcji ze strony osoby ... dostępne na rynku. Firma ESET deklaruje, że jej aplikacja do ochrony urządzeń mobilnych z Androidem identyfikuje wspomniane zagrożenie ESET Mobile Security ...

-

![19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy [© pixabay.com] 19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy]()

19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy

... , działające przy UOKiK, przedstawia 19 różnych inicjatyw na rzecz ochrony środowiska i zrównoważonego rozwoju z całej Europy. Austria Kraj ten walczy z ... zwiększenie świadomości w zakresie mobilności przyjaznej dla środowiska. Malta Tak zwany program refundacji opakowań po napojach zachęca do zwrotu jednorazowych opakowań poprzez stosowanie ...

-

![Ochrona środowiska: firmy coraz bardziej świadome? [© pixabay.com] Ochrona środowiska: firmy coraz bardziej świadome?]()

Ochrona środowiska: firmy coraz bardziej świadome?

... proc. Ale to nie wszystko – w połowie stycznia br. podpisaliśmy z Bankiem Ochrony Środowiska umowę o współpracy przy programie „Mój elektryk”. Dzięki temu umożliwimy przedsiębiorcom uzyskanie dopłaty do leasingu pojazdów zeroemisyjnych. Jestem przekonany, że ten program przyczyni się do dalszego silnego wzrostu zainteresowania leasingiem „czystych ...

-

![Kopia zapasowa na celowniku ransomware Kopia zapasowa na celowniku ransomware]()

Kopia zapasowa na celowniku ransomware

... . Powinny przede wszystkim edukować pracowników i dbać o ich cyfrową higienę – to kluczowe elementy nowoczesnej polityki ochrony danych. Ważne jest też regularne przeprowadzanie rygorystycznych testów rozwiązań i protokołów ochrony zasobów oraz tworzenie szczegółowych planów ciągłości działania oraz przywracania procesów, które przygotują głównych ...

-

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?]()

Jak zwiększyć bezpieczeństwo smartfona?

... ale także rozważnych działań użytkownika. Takie połączenie zapewnia mocny system ochrony - uważają eksperci G DATA. Smartfon pełni dziś rolę komputera osobistego, służy jako ... najbardziej kompleksową ochronę, jak na przykład G DATA Mobile Internet Security. Taki program nie tylko wykryje złośliwe oprogramowanie i je usunie, ale także przeanalizuje ...

-

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?]()

8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?

... %) zgłosili posiadanie cyberubezpieczenia, prawie 40% nie otrzymało tak szerokiego zakresu ochrony jak oczekiwali, a w niektórych przypadkach nie otrzymali jej w ogóle z powodu ... świecie. Biorąc pod uwagę rozwiązania postrzegane jako najbardziej istotne dla ochrony przed ransomware, przedsiębiorstwa kładły największy nacisk na ochronę środowisk ...

-

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023]()

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

... pierwszy znalazł się na szczycie rodzin mobilnego złośliwego oprogramowania. Program, który zbiera informacje o plikach przechowywanych na urządzeniu i wysyła je bezpośrednio ... dla prywatności i bezpieczeństwa użytkowników, co podkreśla potrzebę proaktywnych środków ochrony danych osobowych i urządzeń mobilnych. W zeszłym miesiącu rozpoczęto ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Kaspersky Internet Security Technical Preview [© Nmedia - Fotolia.com] Kaspersky Internet Security Technical Preview](https://s3.egospodarka.pl/grafika/Kaspersky-Internet-Security/Kaspersky-Internet-Security-Technical-Preview-Qq30bx.jpg)

![NETASQ Firmware 9.1 [© Maksim Kabakou - Fotolia.com] NETASQ Firmware 9.1](https://s3.egospodarka.pl/grafika2/NETASQ/NETASQ-Firmware-9-1-126271-150x100crop.jpg)

![Dr. Web: zagrożenia dla urządzeń mobilnych XII 2013 [© Pavel Ignatov - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych XII 2013](https://s3.egospodarka.pl/grafika2/trojany/Dr-Web-zagrozenia-dla-urzadzen-mobilnych-XII-2013-130797-150x100crop.jpg)

![FireEye: lepsza ochrona poczty elektronicznej [© Gajus - Fotolia.com] FireEye: lepsza ochrona poczty elektronicznej](https://s3.egospodarka.pl/grafika2/FireEye-Email-Threat-Prevention-Cloud/FireEye-lepsza-ochrona-poczty-elektronicznej-140128-150x100crop.jpg)

![Szkodliwe oprogramowanie kradnie własność intelektualną firm [© weerapat1003 - Fotolia.com] Szkodliwe oprogramowanie kradnie własność intelektualną firm](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-oprogramowanie-kradnie-wlasnosc-intelektualna-firm-142353-150x100crop.jpg)

![Europa: wydarzenia tygodnia 12/2015 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 12/2015](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-12-2015-sNRO59.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze](https://s3.egospodarka.pl/grafika2/programy-antywirusowe/Antywirusy-G-Data-Business-14-juz-po-premierze-173164-150x100crop.jpg)

![Europa: wydarzenia tygodnia 19/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 19/2018](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-19-2018-sNRO59.jpg)

![Europa: wydarzenia tygodnia 24/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 24/2018](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-24-2018-sNRO59.jpg)

![Zakupy za granicą? Tak, ale raczej nie w Polsce [© ipopba - Fotolia.com] Zakupy za granicą? Tak, ale raczej nie w Polsce](https://s3.egospodarka.pl/grafika2/zakupy-przez-internet/Zakupy-za-granica-Tak-ale-raczej-nie-w-Polsce-209992-150x100crop.jpg)

![Nowe cyberwyzwania sektora finansowego [© stadtratte - Fotolia.com] Nowe cyberwyzwania sektora finansowego](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Nowe-cyberwyzwania-sektora-finansowego-215028-150x100crop.jpg)

![Pokolenie X, Y i Z - 3 rodzaje problemów [© contrastwerkstatt - Fotolia.com] Pokolenie X, Y i Z - 3 rodzaje problemów](https://s3.egospodarka.pl/grafika2/ubezpieczenie-zdrowotne/Pokolenie-X-Y-i-Z-3-rodzaje-problemow-218946-150x100crop.jpg)

![Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie? [© Greg Walker - Fotolia.com] Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Wirusy-wyludzenia-i-inni-Jak-dbac-o-bezpieczenstwo-w-internecie-233076-150x100crop.jpg)

![Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić? [© pixabay.com] Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić?](https://s3.egospodarka.pl/grafika2/wyludzenia/Dane-osobowe-w-zagrozeniu-Czy-Polacy-wiedza-co-robic-238282-150x100crop.jpg)

![19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy [© pixabay.com] 19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy](https://s3.egospodarka.pl/grafika2/zrownowazony-rozwoj/19-inicjatyw-w-zakresie-zrownowazonego-rozwoju-z-calej-Europy-244081-150x100crop.jpg)

![Ochrona środowiska: firmy coraz bardziej świadome? [© pixabay.com] Ochrona środowiska: firmy coraz bardziej świadome?](https://s3.egospodarka.pl/grafika2/ochrona-srodowiska/Ochrona-srodowiska-firmy-coraz-bardziej-swiadome-245000-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/8-na-10-firm-deklaruje-gotowosc-na-ransomware-Tyle-teorii-a-praktyka-252607-150x100crop.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)