-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

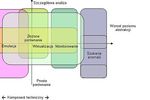

... Jednak biorąc pod uwagę to, że można obejść każdą formę ochrony, taka metoda wykrywania szkodliwego oprogramowania nie jest najbardziej obiecująca: po tym jak program zostanie uruchomiony w prawdziwym środowisku, zagrożenia znacząco zmniejszają skuteczność ochrony. 5. Skanowanie w celu wykrycia anomalii systemowych Jest to najbardziej abstrakcyjna ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... jednostopniowego obejścia jest stosunkowo proste, jeśli ktoś jest zaznajomiony z mechanizmami ochrony. Informacje takie powodują zaniepokojenie wśród pewnej liczby użytkowników, którzy nie wiedzą, jak działają szkodliwe programy oraz programy antywirusowe ("Czy mój program antywirusowy ochroni mnie przed tym nowym typem zagrożenia?"). W takiej ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... Wszystkie statystyki zaprezentowane w tej sekcji opierają się na danych dostarczonych przez moduł ochrony WWW wchodzący w skład rozwiązań firmy Kaspersky Lab, który chroni komputery użytkowników już od momentu, gdy szkodliwy program jest pobierany z zainfekowanej strony. Szkodliwe programy w Internecie W trzecim kwartale 2010 roku zarejestrowaliśmy ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... zostały zaprojektowane w celu zapewnienia ochrony przed cyberzagrożeniami, ale jako narzędzie ułatwiające dostęp do komputera niepełnosprawnym użytkownikom. Informacje wprowadzane przy użyciu klawiatury ekranowej mogą łatwo zostać przechwycone przez szkodliwy program. Aby mogły zostać wykorzystane do ochrony przed keyloggerami, klawiatury ekranowe ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... bankowości online. Oprogramowanie antywirusowe wykorzystuje różne mechanizmy ochrony, które utrudniają lub uniemożliwiają przeniknięcie szkodliwego kodu do systemu i uruchomienie go na komputerze. Te mechanizmy ochrony działają na wszystkich etapach operacji bankowej. Jeżeli nieznany szkodliwy program zdoła przeniknąć do systemu, głównym zadaniem ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... w czasie rzeczywistym — ochrona przed nowymi i pojawiającymi się zagrożeniami. Dzięki połączeniu tradycyjnych funkcji ochrony, zabezpieczeń proaktywnych i technologii zwalczania szkodliwego oprogramowania opartych na chmurze program Kaspersky Anti-Virus 2014 zapewnia ochronę w czasie rzeczywistym przed najnowszym szkodliwym oprogramowaniem. Ochrona ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... rozwiązanie antywirusowe dla serwerów plików). Po przeniknięciu lokalnych sieci, na skutek obejścia ochrony, robaki te mogą szybko rozprzestrzenić się w całej sieci, kopiując ... celu obejrzenia filmu musi zainstalować określony program. Po zainstalowaniu program ten kradnie konto użytkownika i wysyła szkodliwy program do zaufanych kontaktów ofiary. ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... szkodliwej aktywności. Odsetek indywidualnych użytkowników, na których komputerach moduł ochrony przed szkodliwymi programami wykrył takie obiekty, jako odsetek wszystkich indywidualnych użytkowników produktów Kaspersky Lab, na których komputerach wykryto szkodliwy program. Podobnie jak wcześniej, w rankingu można wyróżnić trzech wyraźnych liderów ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... się szybko i w krótkim czasie bardzo wiele osób pobierze ten program. Jeżeli program będzie oddziaływał na pliki systemowe, nie będzie podpisany i będzie pobierał inne ... klasycznym podejściem a podejściem "chmury": podczas przestojów serwera klienci pozostają bez ochrony, ponieważ cała koncepcja opiera się na komunikacji na żądanie oraz w czasie ...

-

![Czy technologia Cloud Computing jest bezpieczna? [© Nmedia - Fotolia.com] Czy technologia Cloud Computing jest bezpieczna?]()

Czy technologia Cloud Computing jest bezpieczna?

... Program nie posiada mechanizmów lokalnej ochrony (jedynie heurystyka), więc w czym nam może w takiej sytuacji pomóc? Oprócz skanera działającego "w chmurze", niezbędny jest program antywirusowy umożliwiający skanowanie komputera w trybie offline - czyli bez uruchomionego zainfekowanego systemu operacyjnego". W praktyce oznacza to, że system ochrony ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... się między twórcami wirusów a firmami antywirusowymi, i pokazuje wagę nowych technologii ochrony. Interesujący incydent ponownego uruchamiania się komputerów W połowie sierpnia 2008 ... czasie gdy exploit działa na komputerze, pobierany jest trojan dropper. Program ten wykorzystuje unikatowe ID użytkownika oraz klucz serwera, które są przechowywane w ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... serwerów. Zagrożenia na komputerach użytkowników Jeżeli zagrożenie zdoła obejść kilka warstw ochrony internetowej i pocztowej, przedostanie się do komputera użytkownika, gdzie powinien czekać na nie program antywirusowy. Zobaczmy, co wykrył program antywirusowy, i przeanalizujmy rozkład zachowań wykrytych zagrożeń zarówno w czwartym kwartale 2009 ...

-

![Antywirusy G Data Software 2011 Antywirusy G Data Software 2011]()

Antywirusy G Data Software 2011

... 2011 to program do ochrony komputerów przenośnych, zabezpieczający tajne informacje przed hakerami i złodziejami. Wiele poziomów ochrony chroni system, zapewniając szybkie i bezawaryjne działanie komputera. Pakiet rozpoznaje i blokuje wirusy, rootkity, robaki, spyware, trojany, backdoory. Moduły programu umożliwiają najwyższy poziom ochrony danych ...

-

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy]()

Windows Vista i wirusy

... ochrony za pomocą barier oraz "inteligentny" firewall, który nie ogranicza się do wykorzystywania list dozwolonych i blokowanych programów, ale uwzględnia również zdarzenia systemowe. Gdy program ... platformy 32-bitowej nie jest wyposażona w tryb ochrony jądra, dlatego nie oferuje specjalnej ochrony przed trojanami z tej klasy. User Account ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... ”. W wyskakującym okienku Spyware Alert, widać także komunikat „Why do you need Spyware Protection? (Dlaczego potrzebujesz ochrony przeciwko Spyware)?”. To kolejna próba udowodnienia, że program jest niezbędny do zapewnienia bezpieczeństwa. 4. Gwarancje bezpieczeństwa Ostatnim aspektem związanym z tą aplikacją jest zapewnienie potencjalnego nabywcy ...

-

![Kaspersky Internet Security 2010 i Kaspersky Anti-Virus 2010 Kaspersky Internet Security 2010 i Kaspersky Anti-Virus 2010]()

Kaspersky Internet Security 2010 i Kaspersky Anti-Virus 2010

... program zawiera mechanizmy pozwalające na poprawienie wydajności ochrony. Do najważniejszych nowości oraz udoskonaleń wprowadzonych w generacji 2010 należą: Bezpieczne uruchamianie: system pozwala na przetestowanie nowego oprogramowania poprzez zainstalowanie i uruchomienie go w odizolowanym, bezpiecznym środowisku wirtualnym (sandbox). Program ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... plików z zainfekowanych maszyn. Szkodliwe oprogramowanie Kimsuky zawiera wyspecjalizowany szkodliwy program, którego celem jest kradzież plików HWP, co sugeruje, że ... produkty zainstalowane na komputerach użytkowników rejestrowały wykrycia przy użyciu modułów ochrony przed zagrożeniami online w ciągu minionych trzech miesięcy. Lista państw w rankingu ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... z BootRoot firmy eEye sygnalizują początek epoki, w której użytkownicy będą potrzebowali ochrony sprzętowej. Oprócz kodów Proof of Concept, które mogą mieć decydujący ... SMS-a zawierającego kod strony. Użytkownik musiał tylko pobrać program na swój telefon komórkowy. Program rzeczywiście wysyłał SMS-y, nie umożliwiał jednak połączenia z Internetem. ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... szpiegowanie użytkownika określonego telefonu, został stworzony przez komercyjną firmę. Program może zostać tak skonfigurowany, aby działał na określonym telefonie zgodnie z ... , które zaczęły wykorzystywać emulację kodu, technologie anti-rootkit oraz techniki ochrony poufnych danych użytkownika. W 2006 roku nie pojawiły się żadne całkowicie ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... , na które wyśle spam. Mówiąc ściśle dokona tego specjalny program wykonujący wszystkie rutynowe działania, łącznie z odfiltrowywaniem dublujących się numerów i sprawdzaniem listy ... możliwe dzięki luce w zabezpieczeniach ICQ 6.x związanej z przetwarzaniem kodu HTML. W celu ochrony przed spamem ICQ można podjąć następujące działania: Ponieważ spamerzy ...

-

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro]()

Worry-Free Business Security 7 od Trend Micro

... z wprowadzenia w najnowszej wersji pakietu funkcji ochrony przed utratą danych za pośrednictwem poczty elektronicznej, ochrony klientów Macintosh i kontroli urządzeń ... przenośnego sprzętu, by zapobiegać utracie danych oraz blokować zagrożenia. Program umożliwia ograniczenie dostępu do portów USB w celu uniknięcia skopiowania danych na przenośne ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... program często może rozprzestrzeniać się poprzez dziesięć różnych luk, co prowadzi do proporcjonalnego wzrostu liczby ataków. Wszystkie zarejestrowane ataki można podzielić na 4 główne typy: Ataki za pośrednictwem Internetu (wykrywane przez moduł ochrony ... , rodzinie, koloru włosów i oczu itd. Taki program nie “pogardzi” niczym, sprawdzając każdy ...

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... sprawdzanych programów. Jeżeli program wykona podejrzane działanie, sugerujące, że jest on szkodliwy, schemat jego zachowania zostanie dodany do antywirusowych baz danych firmy Kaspersky Lab. Pozwala to na błyskawiczne zablokowanie innych szkodliwych programów o podobnym zachowaniu. Funkcje ochrony rozszerzonej Kontrola rodzicielska, bardziej ...

-

![Pakiet zabezpieczeń Panda 2007 [© Nmedia - Fotolia.com] Pakiet zabezpieczeń Panda 2007]()

Pakiet zabezpieczeń Panda 2007

... . Panda Antivirus 2007 to program przeznaczony dla użytkowników, którzy potrzebują prostej w obsłudze, automatycznej ochrony. Standardowa licencja pozwala na instalację programu na dwóch komputerach. Oprócz ochrony przed złośliwymi programami i technologii TruPrevent do walki z nieznanymi zagrożeniami, program Panda Antivirus + Firewall 2007 ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... z Twoich poufnych danych. Eksperci zwracają uwagę, iż do zapewnienia skutecznej ochrony niezbędne jest zastosowanie rozwiązania typu Internet Security. Poza podstawową funkcjonalnością (ochrona przed szkodliwymi programami), program taki powinien oferować moduł ochrony sieci, w szczególności zaporę sieciową oraz system zapobiegania włamaniom (HIPS ...

-

![Ochrona antywirusowa: Kaspersky PURE Ochrona antywirusowa: Kaspersky PURE]()

Ochrona antywirusowa: Kaspersky PURE

... i przywrócić je w razie konieczności. Menedżer haseł: Kaspersky PURE zawiera program zarządzający hasłami, który może zaoszczędzić użytkownikom dużo czasu. Pomaga wybrać ... ochrony cyberprzestępcy mogą uzyskać fizyczny dostęp do danych przechowywanych na dysku twardym lub urządzeniu USB. Dzięki funkcji zaszyfrowanego kontenera oferowanej przez program ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... w rzeczywistości utrzymywaną na serwerze włoskiego dostawcy. Sposoby ochrony Poniżej zostaną omówione najprostsze sposoby ochrony komputera przed trojanem ZeuS? Jak się okaże ... (Microsoft Power Point), .swf (Adobe Flash) oraz innych również mogą zawierać szkodliwy program. Dokumenty te posiadają dość złożoną strukturę, a podczas uruchamiania wymagają ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... Windows przy użyciu zdalnych exploitów. (O zdalnym exploicie mówimy wtedy, gdy szkodliwy program znajduje się na serwerze podłączonym do sieci i wykorzystuje legalny kod na ... , w związku z tym nie zapewniają 100% ochrony osobom surfującym po Internecie. Najpraktyczniejsze podejście do ochrony przed atakami drive-by download polega na zwróceniu ...

-

![Ochrona sprzętu elektronicznego [© stoupa - Fotolia.com] Ochrona sprzętu elektronicznego]()

Ochrona sprzętu elektronicznego

... się, że żądanie uzyskania wyższych uprawnień dostępu przez dany program rzeczywiście jest uzasadnione. Pamiętaj też o ochronie danych przed utratą i systematycznie wykonuj kopie zapasowe danych zapisanych na urządzeniu mobilnym. Zastanów się nad zastosowaniem ochrony przed szkodliwym oprogramowaniem atakującym urządzenia mobilne chodzi nie tylko ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... często podkreślają, że niezwłoczne łatanie dziur stanowi jedyną pewną metodę ochrony przed szkodliwym oprogramowaniem, które wykorzystuje luki w zabezpieczeniach. W tym przypadku ... transakcji bankowości online (login i hasło). W połowie marca został zidentyfikowany szkodliwy program, którego celem były nie tylko wiadomości SMS zawierające kody mTAN ...

-

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?]()

Bezpieczeństwo komputera: jak zwalczyć infekcję?

... ważny jest czas pomiędzy pojawieniem się epidemii, a uaktywnieniem się skutecznej ochrony, czyli uaktualnieniem bazy sygnatur programu antywirusowego – w sytuacji, gdy malware ... kwarantannie do czasu pojawienia się szczepionek zwalczających dane zagrożenie przez program antywirusowy. Przy tym wszystkim nie należy tracić z oczu najważniejszego ...

-

![ESET Smart Security 8 i ESET NOD32 Antivirus 8 w wersji beta ESET Smart Security 8 i ESET NOD32 Antivirus 8 w wersji beta]()

ESET Smart Security 8 i ESET NOD32 Antivirus 8 w wersji beta

... phishingiem, czyli próbami podszywania się pod banki i zaufane serwisy WWW w celu wyłudzenia danych. Skuteczność tego typu ochrony potwierdził m.in. test niezależnej organizacji badawczej AV-Comparatives, w którym program firmy ESET uzyskał pierwsze miejsce. Wersje testowe najnowszych rozwiązań firmy ESET pracują (podobnie jak poprzednie) w oparciu ...

-

![Wybór antywirusa. Na co zwracać uwagę? Wybór antywirusa. Na co zwracać uwagę?]()

Wybór antywirusa. Na co zwracać uwagę?

... program antywirusowy to podstawa ochrony komputera. Warto przy tym pamiętać, że to, co oferuje użytkownikom Windows ... , jak szybko i jak dużo zagrożeń jest w stanie odnaleźć nasz program. Najlepszym krokiem jest wybranie rozwiązania, które gwarantuje jak najwyższy poziom ochrony. Ze zrealizowanego przez AVLAB „Testu statycznej detekcji 110 mobilnych ...

-

![Antywirusy ESET w nowych wersjach [© psdesign1 - Fotolia.com] Antywirusy ESET w nowych wersjach]()

Antywirusy ESET w nowych wersjach

... NOD32 Antivirus (program antywirusowy i antyspyware) ESET Internet Security (pakiet bezpieczeństwa) ESET Smart Security Premium (pakiet bezpieczeństwa klasy premium, który oprócz rozbudowanej ochrony komputera podłączonego do sieci, oferuje opcję szyfrowania danych i menedżera haseł) ESET Security Pack (pakiet rozwiązań ESET do ochrony komputera ...

-

![Ochrona antywirusowa "w chmurze": wady i zalety Ochrona antywirusowa "w chmurze": wady i zalety]()

Ochrona antywirusowa "w chmurze": wady i zalety

... program, który, w ten czy inny sposób, zostanie zablokowany, jak tylko zostanie uruchomiony lub gdy inne aplikacje wyślą żądanie. Innymi słowy, wykorzystanie skanowania na żądanie w środowisku ochrony opartej na chmurze jest możliwe, nie jest to jednak bardzo skuteczny sposób ochrony ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Czy technologia Cloud Computing jest bezpieczna? [© Nmedia - Fotolia.com] Czy technologia Cloud Computing jest bezpieczna?](https://s3.egospodarka.pl/grafika/cloud-computing/Czy-technologia-Cloud-Computing-jest-bezpieczna-Qq30bx.jpg)

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy](https://s3.egospodarka.pl/grafika/Windows-Vista/Windows-Vista-i-wirusy-Qq30bx.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Worry-Free-Business-Security-7-od-Trend-Micro-Qq30bx.jpg)

![Pakiet zabezpieczeń Panda 2007 [© Nmedia - Fotolia.com] Pakiet zabezpieczeń Panda 2007](https://s3.egospodarka.pl/grafika/panda-software/Pakiet-zabezpieczen-Panda-2007-Qq30bx.jpg)

![Ochrona sprzętu elektronicznego [© stoupa - Fotolia.com] Ochrona sprzętu elektronicznego](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ochrona-sprzetu-elektronicznego-MBuPgy.jpg)

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-komputera-jak-zwalczyc-infekcje-108662-150x100crop.jpg)

![Antywirusy ESET w nowych wersjach [© psdesign1 - Fotolia.com] Antywirusy ESET w nowych wersjach](https://s3.egospodarka.pl/grafika2/ESET/Antywirusy-ESET-w-nowych-wersjach-223970-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)