-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... zainfekowanego tym robakiem smartfonu, był przekierowywany na stronę phishingową. Kolejny nowy szkodliwy program (Trojan-Spy.SymbOS.Zbot.a), który pojawił się na scenie, był ... sposobów ochrony podczas przeprowadzania transakcji bankowych za pośrednictwem Internetu. Jednak szkodliwi użytkownicy znaleźli sposób na obejście nawet tego poziomu ochrony. ...

-

![Dr.Web w wersji 10.0 dla systemu Windows Dr.Web w wersji 10.0 dla systemu Windows]()

Dr.Web w wersji 10.0 dla systemu Windows

... . Program blokuje również opcję zmiany czasu lub strefy czasowej, co stanowiło popularny sposób obejścia tego rodzaju zabezpieczeń. Zminimalizowano również ryzyko przekonfigurowania zakresu ochrony rodzicielskiej przez dzieci w sytuacjach, w których miałyby one dostęp do komputera, a ochrona nie byłaby włączona. Wyłączając czasowo funkcję ochrony ...

-

![Kaspersky Lab: szkodliwe programy XII 2009 Kaspersky Lab: szkodliwe programy XII 2009]()

Kaspersky Lab: szkodliwe programy XII 2009

... na komputerach użytkowników po raz pierwszy, na przykład przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej ... jedynie jedna czwarta programów z poprzedniego miesiąca. Do rankingu powrócił jeden szkodliwy program. Jeżeli chodzi o resztę zestawienia, nastąpiły znaczące zmiany. Gumblar.x pozostaje liderem ...

-

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne]()

Symantec chroni urządzenia mobilne

... z produktami firmy Symantec do ochrony urządzeń mobilnych, zapewniając ich bezpieczeństwo w całym cyklu eksploatacji. Program Symantec Mobile Management obejmuje funkcje zdalnej pomocy, zarządzania systemem w czasie rzeczywistym, kontroli oprogramowania oraz autonaprawy. Rozwiązania firmy Symantec do ochrony i zarządzania urządzeniami mobilnymi ...

-

![Fałszywe antywirusy realnym zagrożeniem Fałszywe antywirusy realnym zagrożeniem]()

Fałszywe antywirusy realnym zagrożeniem

... ochrony danych, opublikował nowy artykuł pt. "Fałszywe antywirusy - ataki pod pozorem ochrony". Tekst poświęcony jest szkodliwym programom, których zadaniem jest infekowanie ... tego typu praktyk jest fakt, że instalując się na komputerze ofiary, program może także pobierać dodatkowe szkodniki, takie jak trojany czy keyloggery wykradające hasła, ...

-

![Kaspersky Internet Security i Anti-Virus 2012 Kaspersky Internet Security i Anti-Virus 2012]()

Kaspersky Internet Security i Anti-Virus 2012

... na komputerze i na tej podstawie zdecydować, czy można go użyć. Program wyświetli informacje o poziomie bezpieczeństwa pliku generowane przez opartą na ... inne składniki oprogramowania bezpieczeństwa, takie jak moduł ochrony proaktywnej, ochrony poczty, ochrony WWW, ochrony komunikatorów, zapora sieciowa, itd. Moduł monitorujący śledzi całe łańcuchy ...

-

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.]()

Spam w VII 2013 r.

... z 8 miejsca na 4, spychając Australię na 5 miejsce. Udział wykryć przy użyciu komponentu ochrony przed szkodliwym oprogramowaniem dla innych państw nie różnił się znacząco. Phishing Odsetek ... lipcu 2013 r. W lipcowym rankingu Top 20 na 15 miejscu znalazł się szkodliwy program dla Androida. Jest to pierwszy raz, gdy szkodnik dla tej platformy wspiął ...

-

![Antywirusy ESET w nowych wersjach – jest kilka niespodzianek Antywirusy ESET w nowych wersjach – jest kilka niespodzianek]()

Antywirusy ESET w nowych wersjach – jest kilka niespodzianek

... hasło dostępowe do routera i sugeruje jego natychmiastową zmianę. Dodatkowo ESET Internet Security informuje o urządzeniach podłączonych do domowego routera. Program udostępnia także funkcję ochrony kamery internetowej. Opcja ta wykrywa i umożliwia blokowanie aplikacji i zagrożeń, które próbują uzyskać dostęp do kamery internetowej użytkownika ...

-

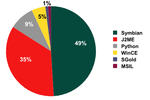

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... oferują płatne usługi tworzenia takich szkodliwych programów, zawiera następujący komunikat: "Program ten jest bardzo dochodowy. Przypomina album fotograficzny. Po uruchomieniu wyświetla ładny ... MMS, co pomogło zahamować rozprzestrzenianie się tych robaków. Innymi środkami ochrony, które pomogły zwalczyć lokalne epidemie, były produkty antywirusowe ...

-

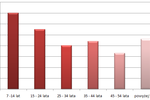

![Bezpieczeństwo dzieci w Internecie Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... czy przypadkowa, pojawia się problem filtrowania pewnych treści. Odpowiednio skonfigurowany program do kontroli rodzicielskiej może skutecznie zapobiec próbom połączenia się z ... kontroli rodzicielskiej. Niezależnie jednak od tego co zainstalujemy i na jaki typ ochrony się zdecydujemy - nic nie zastąpi rozsądku i świadomości. W Internecie bardziej niż ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... .Flashfake.d zdołał wyłączyć XProtect, uszkadzając jego główne pliki. W rezultacie, system ochrony nie otrzymywał aktualizacji of firmy Apple, przez co stawał się ... wagi do bezpieczeństwa i wiele komputerów nie posiada ochrony antywirusowej. Technologia, na której opiera się wbudowany system ochrony, jest już przestarzała, przez co komputery ...

-

![Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015 Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015]()

Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015

... , wolną od wszelkich zewnętrznych zmian. Jeśli dalsza obserwacja wykaże, że program, który dokonał zmian w pliku, był szkodliwy, wtedy zmiany zostaną cofnięte. ... Windows. Udoskonalenia zostały również wprowadzone do modułu Bezpieczne pieniądze służącego do ochrony transakcji finansowych online. Obecnie funkcja ta zapobiega również uzyskaniu ...

-

![Już nie prosty backup, ale Disaster Recovery? [© momius - Fotolia.com] Już nie prosty backup, ale Disaster Recovery?]()

Już nie prosty backup, ale Disaster Recovery?

... program partnerski Ransomware-as-a-Service (RaaS). Jak się okazuje, cyberzagożenia na stałe wpisały się w naszą wirtualną codzienność, co powinno prowadzić do konstatacji, że tradycyjne metody ochrony ... awarii. Sama inwestycja w nowe technologie nie zapewni całkowitej ochrony – potrzebne jest stałe utrzymywanie dostępności przez regularne testowanie ...

-

![Jak działają antywirusy? Jak działają antywirusy?]()

Jak działają antywirusy?

... zostanie znaleziony zgodny wzorzec, program antywirusowy podejmuje odpowiednie działania, takie jak izolacja pliku, jego usunięcie lub podanie powiadomienia użytkownikowi. Oprócz skanowania, antywirusy często oferują również funkcje ochrony w czasie rzeczywistym. Działa to w ten sposób, że program stale monitoruje aktywność urządzenia, blokując ...

-

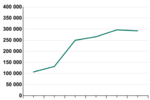

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... kluczowych funkcji była imponująca: User Account Control, Patch Guard (w celu ochrony jądra) oraz funkcje bezpieczeństwa w przeglądarce Internet Explorer 7, Address Space ... tygodnie później rozpętała się burza. 29 marca 2007 r. firmy antywirusowe zauważyły dziwny program w zalewie standardowych wirusów. Na wielu chińskich stronach znaleziono pliki w ...

-

![Kaspersky Lab: szkodliwe programy X 2010 Kaspersky Lab: szkodliwe programy X 2010]()

Kaspersky Lab: szkodliwe programy X 2010

... obecnie na 7 miejscu). Szkodnik ten jest wykorzystywany przez cyberprzestępców do ochrony i rozprzestrzeniania fałszywych programów antywirusowych. Programem podobnym do Packed.Win32 ... Agent.bmx (na 9 miejscu) jest klasycznym exploitem wykorzystującym luki w przeglądarkach; program pobiera trojana downloadera, który uzyskuje listę 30 odsyłaczy ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... w systemie nie pojawiają się żadne nowe kodeki; zainstalowany program zachowuje się jak program adware, gromadząc informacje o użytkowniku, które mogą być wykorzystane w celach ... oprogramowania dla Androida nadały nowy wymiar kwestii ochrony nowych platform. Konieczność takiej ochrony stała się oczywista dla większości użytkowników internetu ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... antywirusowych, tym większa ochrona: jeśli jedno z rozwiązań pominie jakiś złośliwy program, z pewnością wykryje go drugie, trzecie lub czwarte. Cyberprzestępcy żerują ... rzeczywistości zostały wysłane przez kogoś innego. Ponieważ ataki zawsze poprzedzają stworzenie ochrony przed nimi, branża antywirusowa nieustannie znajduje się krok za ...

-

![Norton z technologią SONAR [© Nmedia - Fotolia.com] Norton z technologią SONAR]()

Norton z technologią SONAR

... wynosi 72,88 Euro (obejmuje roczną usługę subskrypcji uprawniającą do korzystania z produktu i otrzymywania aktualizacji ochrony z firmy Symantec). Użytkownicy pakietu Norton Internet Security 2007 zgodnego z systemem operacyjnym Vista mogą również skorzystać z pakietu dodatkowego, który zawiera program AntiSpam i funkcję kontroli rodzicielskiej.

-

![Skype i bezpieczeństwo sieci Skype i bezpieczeństwo sieci]()

Skype i bezpieczeństwo sieci

... pozostaje taka sama. Inną zaletą Skypa jest łatwość użycia. Wystarczy zainstalować program, podłączyć mikrofon i można już rozmawiać, wymieniać pliki, wiadomości tekstowe itd ... Należy wziąć tutaj pod uwagę luki w systemie operacyjnym lub wykorzystywane sposoby ochrony oraz inne aplikacje, które mogą zagrozić bezpieczeństwu danych, jeśli działają ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... , oraz na które strony "złapały się" ofiary. Autorzy Mpacka sprzedawali program za 1 000 dolarów, oddzielnie oferując dalsze wsparcie (dodawanie nowych exploitów ... , że w najbliższej przyszłości szkodliwi użytkownicy będę próbowali sięgnąć poza "obszar ochrony" zapewniany przez rozwiązania antywirusowe - wymaga to większej aktywności w dziedzinach, ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... które atakują protokoły komunikatorów. Po drugie, ze względu na istnienie luk w zabezpieczeniach program kliencki może stanowić potencjalny cel hakerów. Po trzecie, poufne ... , że mimo ryzyka małe firmy (do 100 stacji roboczych) instalowały systemy ochrony przed zagrożeniami związanymi z komunikatorami internetowymi rzadziej niż duże firmy (ponad ...

-

![Programy antywirusowe: który najlepszy? Programy antywirusowe: który najlepszy?]()

Programy antywirusowe: który najlepszy?

... . Na uwagę zasługuje program G Data, w którym zastosowano połączenie dwóch odrębnych skanerów antywirusowych z niezależnymi bazami sygnatur z technologią Cloud Computing. Rozwiązanie takie pozwala na korzystanie ze wszystkich zalet płynących z technologii ochrony w chmurze, zapewniając jednocześnie użytkownikom stabilny panel ochrony lokalnej. Jak ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... bliżej poszczególnym krokom: Krok 1: gdy cyberprzestępca wypuści nowy szkodliwy program, zadaniem numer jeden firmy antywirusowej jest zidentyfikowanie i uzyskanie jego ... jednak zaznaczyć, że cyberprzestępcy wiedzą, w jaki sposób skutecznie "przechytrzyć" istniejące systemy ochrony. Bez wątpienia kroki podjęte przez instytucje finansowe znacznie ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... 200 dolarów. Panda Global Protection 2011 to kompletne rozwiązanie w nowej ofercie produktów detalicznych Panda Security. Program, opracowany specjalnie dla bardzo aktywnych użytkowników o najbardziej wymagających potrzebach w zakresie ochrony, zawiera szereg nowych funkcji, takich jak możliwość zarządzania sieciami domowymi lub działanie w trybie ...

-

![Kaspersky Security Scan Kaspersky Security Scan]()

Kaspersky Security Scan

... , stałą ochronę. Chociaż Kaspersky Security Scan potrafi wykrywać większość szeroko rozpowszechnionych szkodliwych programów, nie został stworzony w celu zapewnienia pełnej ochrony systemu i wykrywania niektórych z najbardziej złożonych szkodliwych programów, takich jak rootkity czy bootkity. Powszechnie wiadomo, że wielu użytkowników na całym ...

-

![Kaspersky Security for Mac Kaspersky Security for Mac]()

Kaspersky Security for Mac

... (w zależności od źródła), tak wysoka liczba komputerów zainfekowanych przez jeden szkodliwy program jest naprawdę niepokojąca. Rozwój botnetu Flashfake rozpoczął się od ... pozostawał podatny na ataki. Nowe technologie ochrony Kaspersky Security for Mac wykorzystuje najnowsze technologie ochrony w celu lepszego zwalczania wszystkich rodzajów zagrożeń ...

-

![Kaspersky Tablet Security [© bloomua - Fotolia.com] Kaspersky Tablet Security]()

Kaspersky Tablet Security

... chmurze technologią ochrony, skutecznie blokuje wszystkie szkodliwe programy, nawet te nowe i wcześniej nieznane. Kaspersky Tablet Security został wyposażony w funkcję Ochrony WWW, ... zgubione lub skradzione urządzenie lub skasować z niego wszystkie osobiste dane. Program może określić położenie zgubionego lub skradzionego tabletu, nie tylko przy ...

-

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?]()

Złośliwe oprogramowanie bez plików. Jak się chronić?

... . Trzecią strategią jest nadzór behawioralny. Wykorzystywany przez rozwiązania do ochrony tzw. punktów końcowych (z ang. endpoint, czyli komputer lub serwer), umożliwia ... sygnatury pliku wykonywalnego istnieją mechanizmy monitorowania zachowania. Możliwe jest wykrycie czy program przepełnienia bufor pamięci operacyjnej lub wstrzykuje kod, a także ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... antywirusowym kolejny problem, na który musiały znaleźć rozwiązanie. Jeśli szkodliwy program potrafi kopiować się do folderów udostępnionych dla wielu użytkowników (np ... zawiera pliki należące do klientów gier online. W ramach mechanizmu ochrony zarówno gry online jak i rozwiązania antywirusowe mogą uniemożliwić uruchomienie zmodyfikowanych plików ...

-

![Ochrona danych a serwisy społecznościowe Ochrona danych a serwisy społecznościowe]()

Ochrona danych a serwisy społecznościowe

... sierpnia 1997 roku. W myśl tej ustawy, na straży ochrony danych osobowych stoi GIODO (Generalny Inspektor Ochrony Danych Osobowych). W ustawie tej znajdują się odpowiednie artykuły, ... się sposobowi, w jaki działa program cURL, oraz uzyskanym przy jego pomocy danym. Jak wcześniej wspomniał Macieja Ziarka, program pozwala przy użyciu odpowiedniej ...

-

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją]()

Zabezpieczenia sieci: problem z aktualizacją

... to być na przykład przetwarzanie rozproszone lub aplikacje, które przejmą część obciążenia procesami ochrony. Niemal każdy system przeciwdziałania szkodliwemu oprogramowaniu lub ochrony treści internetowych bez wątpienia będzie mieć jeden element ochrony — pliki z wzorcami! Pliki z wzorcami? Firma Trend Micro uważa, że pliki z wzorcami będą ...

-

![Kaspersky Lab: szkodliwe programy VII 2010 Kaspersky Lab: szkodliwe programy VII 2010]()

Kaspersky Lab: szkodliwe programy VII 2010

... , Kazachstan, Białoruś, Azerbejdżan oraz Mołdawia. Szkodliwy paker Packed.Win32.Katusha.n, który uplasował się na dziewiętnastym miejscu, to program wykorzystywany do ochrony różnych szkodliwych programów przed oprogramowaniem antywirusowym. Sygnatura ta obejmuje również fałszywe rozwiązania antywirusowe spakowane przy użyciu Katusha. Szkodliwe ...

-

![Kaspersky Lab: szkodliwe programy VIII 2010 Kaspersky Lab: szkodliwe programy VIII 2010]()

Kaspersky Lab: szkodliwe programy VIII 2010

... .Sality.r pokrywa się z rozkładem geograficznym exploitów. Kolejną nowością w rankingu jest program adware - AdWare.WinLNK.Agent.a (na piętnastym miejscu). Jest to skrót, ... ) gościł już w czerwcowym rankingu. Oba programy są wykorzystywane do ochrony szkodliwych programów przed wykryciem przez oprogramowanie bezpieczeństwa i mogą być wykorzystane ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... pobierać szkodliwy plik na dysk twardy. Po uruchomieniu wstrzyknięty szkodliwy program działał „w imieniu” procesu Java, gromadząc informacje na temat stron odwiedzanych przez ... Zagrożenia w Internecie Dane statystyczne w tej sekcji opierają się na działaniu modułu ochrony WWW, który chroni użytkowników, jak tylko szkodliwy kod zostanie pobrany z ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne](https://s3.egospodarka.pl/grafika/Symantec/Symantec-chroni-urzadzenia-mobilne-Qq30bx.jpg)

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VII-2013-r-123359-150x100crop.jpg)

![Już nie prosty backup, ale Disaster Recovery? [© momius - Fotolia.com] Już nie prosty backup, ale Disaster Recovery?](https://s3.egospodarka.pl/grafika2/ransomware/Juz-nie-prosty-backup-ale-Disaster-Recovery-204143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Norton z technologią SONAR [© Nmedia - Fotolia.com] Norton z technologią SONAR](https://s3.egospodarka.pl/grafika/Norton-Internet-Security/Norton-z-technologia-SONAR-Qq30bx.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Kaspersky Tablet Security [© bloomua - Fotolia.com] Kaspersky Tablet Security](https://s3.egospodarka.pl/grafika2/Kaspersky-Tablet-Security/Kaspersky-Tablet-Security-107765-150x100crop.jpg)

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?](https://s3.egospodarka.pl/grafika2/fileless-malware/Zlosliwe-oprogramowanie-bez-plikow-Jak-sie-chronic-248016-150x100crop.jpg)

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją](https://s3.egospodarka.pl/grafika/aktualizacja-zabezpieczen/Zabezpieczenia-sieci-problem-z-aktualizacja-MBuPgy.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)