-

![Ataki internetowe w 2004r. [© Scanrail - Fotolia.com] Ataki internetowe w 2004r.]()

Ataki internetowe w 2004r.

... MyDoom. Do propagacji wielu wirusów, oprócz charakterystycznego załącznika, użyto również metod socjotechnicznych. Wyraźnie skraca się czas upływający od momentu opublikowania informacji o luce systemowej do jej wykorzystania (robak Witty). Nowy sposób propagacji użył Dabber, który wykorzystał błąd w kodzie innego popularnego robaka - Sassera ...

-

![Branża IT: firmy a handel internetowy w sektorze B2B [© Scanrail - Fotolia.com] Branża IT: firmy a handel internetowy w sektorze B2B]()

Branża IT: firmy a handel internetowy w sektorze B2B

... systemów do e-handlu do składania zamówień (47 proc.) i poszukiwania informacji (53 proc.). W tej drugiej grupie 46 proc. ankietowanych wykorzystuje systemy handlu internetowego do wyszukiwania informacji o produktach, a tylko 7 proc. szuka w ten sposób informacji biznesowych takich, jak limity kredytowe, faktury, płatności, zlecenia serwisowe ...

-

![Komunikacja werbalna: nazwy, slogany i hasła reklamowe [© Minerva Studio - Fotolia.com] Komunikacja werbalna: nazwy, slogany i hasła reklamowe]()

Komunikacja werbalna: nazwy, slogany i hasła reklamowe

... o jego cechach i zachęcenie do dokonania zakupu. Hasło musi przebić się przez ogromną ilość informacji, którymi każdy człowiek jest codziennie „zasypywany”, dlatego w tym przypadku podstawowe znaczenie zyskuje forma. Z tej ... wątpliwości warto zasięgnąć porady profesjonalnej firmy, która doradzi w jaki sposób najefektywniej ukształtować system ...

-

![Darmowy program diagnostyczny ESET SysInspector Darmowy program diagnostyczny ESET SysInspector]()

Darmowy program diagnostyczny ESET SysInspector

... wyświetlone – te z niskim czy też z wysokim prawdopodobieństwem zagrożenia. W celu sprawdzenia otrzymanych informacji, użytkownik nie musi korzystać z zewnętrznych stron internetowych. Po uruchomieniu ESET SysInspector rozpoczyna proces gromadzenia informacji o danym komputerze. Cała analiza trwa kilka minut – w zależności od możliwości komputera ...

-

![Sztuka mówienia zanika Sztuka mówienia zanika]()

Sztuka mówienia zanika

... przykład w kasach biletowych, przy wejściach do różnych pomieszczeń, na dworce, perony, automaty kontrolujące, automaty w bankach, bankomaty i parkomaty, cały system informacji bankowej, finansowej, urzędowej, pocztowej, handlowej, miejskiej, drogowej, kolejowej — wszystko to sprawia, że mówienie jest niepotrzebne. Wielkim obszarem zaniku potrzeby ...

-

![Tydzień 8/2009 (16-22.02.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 8/2009 (16-22.02.2009)]()

Tydzień 8/2009 (16-22.02.2009)

... USA będzie zmuszony tymczasowo znacjonalizować niektóre banki, żeby naprawić system finansowy i przywrócić przepływ kredytów. Bank Japonii pozostawił na ... Jest ona silnie zależna od eksportu głównie samochodów, maszyn i elektroniki. Według informacji rządowych japoński Produkt Krajowy Brutto (PKB) zmniejszył się w IV kwartale ub. r. o 12,7% ...

-

![Sieci intranet w Polsce w 2009 r. Sieci intranet w Polsce w 2009 r.]()

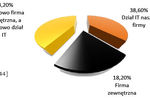

Sieci intranet w Polsce w 2009 r.

... w przedsiębiorstwie. Najczęściej narzędzie to umożliwia gromadzenie i zarządzanie wiedzą organizacji, oraz komunikowanie się kierownictwa z pracownikami, jak i daje możliwość wymiany informacji między jednostkami organizacyjnymi (choć w przypadku połowy badanych firm, zadania te są realizowane jedynie w niewielkim stopniu). Do pozostałych zadań ...

-

![Pogoda a ochrona danych firmowych [© violetkaipa - Fotolia.com] Pogoda a ochrona danych firmowych]()

Pogoda a ochrona danych firmowych

... pracują na swoich laptopach w domu i korzystają z infrastruktury internetowych sieci osiedlowych. W takich przypadkach warto odłączyć komputer od kabla sieciowego. W przypadku utraty informacji zapisanych na swoich nośnikach przedsiębiorcy mogą liczyć na natychmiastową pomoc specjalistów odzyskiwania danych. Pod numerem 0 800 90 90 90 działa ...

-

![Przetwarzanie w chmurze coraz popularniejsze [© Scanrail - Fotolia.com] Przetwarzanie w chmurze coraz popularniejsze]()

Przetwarzanie w chmurze coraz popularniejsze

... , wydajność, niezawodność oraz budżet na serwisowanie i zarządzanie. Najważniejsze technologie i tendencje: Jedna trzecia kierowników ds. informatycznych wymieniła mobilny dostęp do informacji jako tendencję, która wywrze największy wpływ na centra przetwarzania danych, zwłaszcza w Chinach (47%), Brazylii (40%) i Niemczech (39%). Za niemal ...

-

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP]()

Portale społecznościowe a zagrożenia dla MŚP

... się do lepszej czujności oraz do wykrycia wszelkich nieprawidłowości. Prywatność Profile firm są zarządzane przez administratorów niekiedy udostępniających zbyt dużo informacji, które mogą następnie być wykorzystywane przeciwko firmie w sieci, a nawet poza nią. Przykładowo zbyt wielkim ryzykiem jest podawanie danych dotyczących finansów ...

-

![Polskie firmy a monitoring floty pojazdów Polskie firmy a monitoring floty pojazdów]()

Polskie firmy a monitoring floty pojazdów

... pracownik korzysta z pojazdu. Normą jest więc zasada „ograniczonego zaufania”. Prędkość (prawie) nie ma znaczenia? Wszystkich respondentów poproszono, aby ocenili wagę informacji, które otrzymują dzięki systemowi monitoringu. Przyjęto skalę 0-5, przy czym 0 oznaczało informację całkiem nieważną, 5 zaś – bardzo istotną. Okazało się, iż ...

-

![Sektor MSP docenia leasing Sektor MSP docenia leasing]()

Sektor MSP docenia leasing

... nie czuje żadnych potrzeb w zakresie pozyskiwania informacji na temat zewnętrznych form finansowania. Autorzy „MŚP pod lupą” definiują także główne bariery w rozwoju przedsiębiorczości w Polsce. Respondenci wskazywali przede wszystkim na skomplikowane procedury (35%), niejasne prawo (33%) i zły system podatkowy (29%). Raport wskazuje również, że ...

-

![Praca zdalna jest efektywna [© Scanrail - Fotolia.com] Praca zdalna jest efektywna]()

Praca zdalna jest efektywna

... się prawdziwym oczekiwaniom, potrzebom i zachowaniom pracowników, wpływającym na sposób uzyskiwania dostępu do informacji i komunikowania się w przedsiębiorstwach. Ponad połowa badanych (51%) uważa, że praca ... to coś, co się robi, a nie miejsce, do którego się idzie. System pracy 9-17 przestaje się sprawdzać. Zaczyna to mieć kluczowe znaczenie dla ...

-

![Wykorzystanie funduszy unijnych w Polsce [© jorisvo - Fotolia.com] Wykorzystanie funduszy unijnych w Polsce]()

Wykorzystanie funduszy unijnych w Polsce

... wynagrodzeń dla administracji, zarówno rządowej jak i samorządowej, odpowiedzialnej za zarządzanie funduszami unijnymi (termin realizacji – I kwartał 2013 r.). Udostępnianie pełnej informacji na temat realizacji i wykorzystania środków unijnych przez rząd i samorządy – termin realizacji: IV kwartał 2012 roku. W zakresie procedur ubiegania się ...

-

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT]()

Ocena ryzyka lekarstwem na cyberataki typu APT

... przed atakami APT? Kluczowym czynnikiem jest dokładna ocena potencjalnego ryzyka, polegająca m.in. na identyfikacji informacji, które mogą zostać wykradzione. Niezbędny też jest przegląd struktury organizacyjnej zespołów zajmujących się ochroną informacji i być może jej przebudowa. „Konieczne jest wdrożenie odpowiednich środków ochrony, ale także ...

-

![Kadra zarządzająca niepewna własnych decyzji [© lassedesignen - Fotolia.com] Kadra zarządzająca niepewna własnych decyzji]()

Kadra zarządzająca niepewna własnych decyzji

... , przy użyciu aktualnych danych, dlatego najważniejszym wnioskiem z tego badania jest fakt, że podejmujący decyzje potrzebują dostępu do najświeższych, najdokładniejszych i odpowiednich informacji, które muszą być dostępne dla nich w czasie rzeczywistym, aby mogli podejmować prawidłowe decyzje. Dzielenie się danymi, analizowanie ich razem ze ...

-

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?]()

Przestępstwa bankowe: kto kradnie?

... ten rachunek. Policja zabiega również o rozszerzenie dostępu policji na etapie czynności przedprocesowych do informacji chronionych tajemnicą skarbową na zasadach identycznych jak w przypadku regulacji dotyczących uzyskiwania informacji chronionych tajemnicą bankową lub ubezpieczeniową. Podkreślam, że jest to dostęp pod kontrolą sądu. Brak ...

-

![Analiza Big Data buduję przewagę. Pareto odchodzi w cień [© vege - Fotolia.com] Analiza Big Data buduję przewagę. Pareto odchodzi w cień]()

Analiza Big Data buduję przewagę. Pareto odchodzi w cień

... . Niezależnie od tempa i skali rozwoju cyfrowego wszechświata, liczba informacji analizowanych i wykorzystywanych do efektywnego zarządzania i rozwijania biznesu stanowi obecnie 0,5% wszystkich danych ... to sieć amerykańskich dyskontów, Big Lots. Analizując swój system płatności i próbując najróżniejszych jego wariantów, firma ta wypracowała schemat, ...

-

![5 rad ESET jak zabezpieczyć smartfon z Androidem [© CLIPAREA.com - Fotolia.com] 5 rad ESET jak zabezpieczyć smartfon z Androidem]()

5 rad ESET jak zabezpieczyć smartfon z Androidem

... wszystkich informacji, zdjęć, filmów i zapisanych ustawień na wypadek kradzieży telefonu lub infekcji zagrożeniem, które blokuje dostęp do smartfona. Zainstaluj oprogramowanie antywirusowe i antykradzieżowe. Zainstalowanie aplikacji antywirusowej, pozwoli uchronić urządzenie przed zagrożeniami przygotowanymi specjalnie na system Android. Niektóre ...

-

![Polska: wydarzenia tygodnia 7/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 7/2015]()

Polska: wydarzenia tygodnia 7/2015

... Szef Administracji Podatkowej podlegający ministrowi finansów. Będą mu podlegać dyrektorzy izb skarbowych, dyrektor Biura Krajowej Informacji Podatkowej oraz naczelnicy urzędów skarbowych. Biuro Krajowej Informacji Podatkowej będzie wydawał interpretacje podatkowe tak, by zapewnić ich jednolitość. Planuje się utworzenie Centralnego Rejestru ...

-

![Niebezpieczny trojan znowu atakuje Mac OS X Niebezpieczny trojan znowu atakuje Mac OS X]()

Niebezpieczny trojan znowu atakuje Mac OS X

... na niej faktu zbierania i przesyłania przez nią na zdalny serwer informacji o komputerach Apple z tym uruchomionym programem. Twórcy programu utrzymują, że PremierOpinion ... .3 zakłóca pracę modułu lokalizacyjnego przeglądarki Safari: Podczas wymiany informacji z serwerem kontrolno-zarządzającym Trojan szyfruje niektóre dane i jednocześnie przesyła ...

-

![Zagrożenia internetowe w 2016 roku wg Kaspersky Lab Zagrożenia internetowe w 2016 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2016 roku wg Kaspersky Lab

... rządy – wielu atakujących podejmowało się strategicznego publikowania prywatnych zdjęć, informacji, list klientów oraz kodu w celu zawstydzenia swoich ofiar. Niestety, Kaspersky Lab ... internetu w dowolnym regionie poprzez ataki na łącza odpowiadające za przesyłanie informacji między państwami. Taka sytuacja może nawet prowadzić do powstania czarnego ...

-

![Polska: wydarzenia tygodnia 48/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 48/2015]()

Polska: wydarzenia tygodnia 48/2015

... roku wesprze przedsiębiorców poprzez doradców ds. ulg i umorzeń. Na podstawie informacji przedstawionych przez klienta wskażą oni najdogodniejsze formy uregulowania zobowiązań. Z pomocy ... Dialogu Społecznego Piotra Dudę - o zwołanie posiedzenia Rady. Z Sejmu wyszła ustawa modyfikująca system podatkowy. Istotą zmiany jest to, że odprawy będą teraz ...

-

![Wakacje 2016: Turcja ciągle traci, zyskuje Egipt [© lindrik - Fotolia.com] Wakacje 2016: Turcja ciągle traci, zyskuje Egipt]()

Wakacje 2016: Turcja ciągle traci, zyskuje Egipt

... jak wynika to z rzeczonych raportów. Sprzedaż u organizatorów sprzedających poprzez system MerlinX w okresie zwłaszcza ostatnich miesięcy wprawdzie silnie spadała, ale u wielu ... bez konieczności rozległej inwigilacji i gromadzenia niebywałej liczby trudnych do zdobycia informacji. We współczesnym świecie problemem nie jest bowiem wcale ich brak, ...

-

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy]()

Kaspersky Private Security Network dla ochrony firmy

... for Business, Kaspersky Security for Virtualization i Kaspersky DDoS Protection, wchodzą w skład pakietu rozwiązań firmy Kaspersky Lab zapewniających bezpieczeństwo informacji dużym firmom. Produkty te umożliwiają klientom stworzenie wszechstronnego, wielowarstwowego systemu ochrony nawet w środowisku ograniczonego dostępu do zasobów zewnętrznych.

-

![Ewolucja złośliwego oprogramowania I kw. 2017 Ewolucja złośliwego oprogramowania I kw. 2017]()

Ewolucja złośliwego oprogramowania I kw. 2017

... na stronie internetowej, jeśli nie jesteś pewny jej wiarygodności lub masz podejrzenia co do bezpieczeństwa. Wykonuj kopie zapasowe cennych informacji. Więcej informacji na temat szkodliwych programów blokujących dostęp do danych oraz urządzeń i wyłudzających okup znajduje się na oficjalnym blogu Kaspersky Lab – Kaspersky ...

-

![Polska: wydarzenia tygodnia 14/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 14/2018]()

Polska: wydarzenia tygodnia 14/2018

... do wydarzeń gospodarczych POLSKA BRANŻA TRANSPORTOWA NIEDOINWESTOWANA. NA INNOWACJE TECHNOLOGICZNE FIRMY WYDAJĄ ZNACZNIE MNIEJ NIŻ W EUROPIE ZACHODNIEJ. Podstawowym nośnikiem informacji w polskich firmach nadal są klasyczne papierowe segregatory i arkusze Excel – wynika z badania TomTom Telematics. Klasyczne analogowe narzędzia stosowane są w 40 ...

-

![10 porad: jak zadbać o bezpieczeństwo danych w sieci? [© Ivan Kruk - Fotolia.com] 10 porad: jak zadbać o bezpieczeństwo danych w sieci?]()

10 porad: jak zadbać o bezpieczeństwo danych w sieci?

... na 200 luk znaleźć można właśnie w Javie. Wykwalifikuj swoich pracowników: Raport „Światowe Badanie Bezpieczeństwa Informacji”, wskazuje, że poważną przeszkodzą w zapewnieniu bezpieczeństwa danych jest nie tylko sam system czy braki technologiczne, ale także niewykwalifikowani pracownicy. 86 proc. ankietowanych przyznaje się, że ich kompetencje ...

-

![Komunikacja wewnętrzna kuleje. Pracownicy nie wiedzą, jak pandemia wpływa na firmę [© Jeanette Dietl - Fotolia.com] Komunikacja wewnętrzna kuleje. Pracownicy nie wiedzą, jak pandemia wpływa na firmę]()

Komunikacja wewnętrzna kuleje. Pracownicy nie wiedzą, jak pandemia wpływa na firmę

... się pytania do pracodawców o nowe procedury i plany kontynuacji biznesu, które w niektórych firmach pozostawały bez echa. System komunikacji wewnętrznej zawiódł, bo niemal 40% respondentów nie otrzymała żadnych informacji ze strony pracodawcy o tym, jak pandemia wpłynęła na ich biznes. W czasach niepewności i zagrożenia jednym z niezbędnych ...

-

![Sprzedaż i produkcja piwa spada, zaległości rosną [© pixabay.com] Sprzedaż i produkcja piwa spada, zaległości rosną]()

Sprzedaż i produkcja piwa spada, zaległości rosną

... będzie więc mniej. Zadłużeni producenci, zadłużeni sprzedawcy Branża piwna to system naczyń połączonych. Najlepiej uwidoczniło się to podczas pandemii, kiedy zamknięcie ... jednak sukcesywnie spadał. W marcu 2020 roku w Rejestrze Dłużników BIG InfoMonitor i bazie informacji kredytowych BIK widocznych było blisko 12 proc. firm zajmujących się produkcją ...

-

![Inwazja Rosji na Ukrainę - jaką rolę odgrywają cyberataki? Inwazja Rosji na Ukrainę - jaką rolę odgrywają cyberataki?]()

Inwazja Rosji na Ukrainę - jaką rolę odgrywają cyberataki?

... dniach wojny. Działania destrukcyjne Prawdopodobnie najbardziej dotkliwym był atak Rosjan tuż po rozpoczęciu inwazji na system łączności satelitarnej Viasat, używany w całej Europie Środkowej i Wschodniej. Według informacji agencji Reuters zakłócenia komunikacyjne miały przyczynić się do zdobycia przewagi militarnej. Ukraińscy dowódcy byli jednak ...

-

![AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni? [© pixabay.com] AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni?]()

AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni?

... na zastosowania, w ramach których zachować należy szeroko idącą ostrożność. Generatywne modele AI nie są np. przeznaczone do przetwarzania obliczeń liczbowych, informacji live i zastępowania zaawansowanych modeli kalkulacji ryzyka. Wnioski i porady generowane na ich podstawie powinny także być każdorazowo audytowane przez człowieka, nim ...

-

![Od marca nowe wersje Dynamics i eEnterprise [© Nmedia - Fotolia.com] Od marca nowe wersje Dynamics i eEnterprise]()

Od marca nowe wersje Dynamics i eEnterprise

... intrastatu). Menadżer Inteligentnych Tagów ułatwia i przyspiesza pracę w środowisku Microsoft Office XP. Jest to rozwiązanie, zapewniające szybki dostęp do danych i informacji zawartych w systemach Dynamics i eEnterprise z poziomu programów Word, Excel, Outlook, itp. Zamiast żmudnego przeszukiwania baz danych, możemy za pomocą specjalnych ...

-

![Udostępnij komputer naukowcom [© stoupa - Fotolia.com] Udostępnij komputer naukowcom]()

Udostępnij komputer naukowcom

... Folding@home, prowadzonym przez naukowców z Uniwersytetu Stanforda. Projekt ma na celu stworzenie trójwymiarowych modeli protein na podstawie analizy zawartych w nich informacji genetycznych. Lepsze zrozumienie struktury protein pomoże w opracowywaniu nowych leków i rozwoju biologii molekularnej. Modele do przeliczenia są dzielone na małe fragmenty ...

-

![Urządzenie do przenoszenia danych Urządzenie do przenoszenia danych]()

Urządzenie do przenoszenia danych

... informacji, niż tradycyjna dyskietka. Dostępne są wersje o pojemnościach od 16MB do 2GB. Aby skorzystać z nośnika, wystarczy wpiąć go w dowolny portu USB, w komputerze PC lub Mac. Pamięć zostanie natychmiast rozpoznany przez system ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki internetowe w 2004r. [© Scanrail - Fotolia.com] Ataki internetowe w 2004r.](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Ataki-internetowe-w-2004r-apURW9.jpg)

![Branża IT: firmy a handel internetowy w sektorze B2B [© Scanrail - Fotolia.com] Branża IT: firmy a handel internetowy w sektorze B2B](https://s3.egospodarka.pl/grafika/b2b/Branza-IT-firmy-a-handel-internetowy-w-sektorze-B2B-apURW9.jpg)

![Komunikacja werbalna: nazwy, slogany i hasła reklamowe [© Minerva Studio - Fotolia.com] Komunikacja werbalna: nazwy, slogany i hasła reklamowe](https://s3.egospodarka.pl/grafika/reklama/Komunikacja-werbalna-nazwy-slogany-i-hasla-reklamowe-iG7AEZ.jpg)

![Tydzień 8/2009 (16-22.02.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 8/2009 (16-22.02.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-8-2009-16-22-02-2009-12AyHS.jpg)

![Pogoda a ochrona danych firmowych [© violetkaipa - Fotolia.com] Pogoda a ochrona danych firmowych](https://s3.egospodarka.pl/grafika/Kroll-Ontrack/Pogoda-a-ochrona-danych-firmowych-SdaIr2.jpg)

![Przetwarzanie w chmurze coraz popularniejsze [© Scanrail - Fotolia.com] Przetwarzanie w chmurze coraz popularniejsze](https://s3.egospodarka.pl/grafika/Cisco-Systems/Przetwarzanie-w-chmurze-coraz-popularniejsze-apURW9.jpg)

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-a-zagrozenia-dla-MSP-apURW9.jpg)

![Praca zdalna jest efektywna [© Scanrail - Fotolia.com] Praca zdalna jest efektywna](https://s3.egospodarka.pl/grafika/rynek-pracy/Praca-zdalna-jest-efektywna-apURW9.jpg)

![Wykorzystanie funduszy unijnych w Polsce [© jorisvo - Fotolia.com] Wykorzystanie funduszy unijnych w Polsce](https://s3.egospodarka.pl/grafika2/fundusze-europejskie/Wykorzystanie-funduszy-unijnych-w-Polsce-107263-150x100crop.jpg)

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ocena-ryzyka-lekarstwem-na-cyberataki-typu-APT-115116-150x100crop.jpg)

![Kadra zarządzająca niepewna własnych decyzji [© lassedesignen - Fotolia.com] Kadra zarządzająca niepewna własnych decyzji](https://s3.egospodarka.pl/grafika2/kadra-zarzadzajaca/Kadra-zarzadzajaca-niepewna-wlasnych-decyzji-127430-150x100crop.jpg)

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?](https://s3.egospodarka.pl/grafika2/banki/Przestepstwa-bankowe-kto-kradnie-133963-150x100crop.jpg)

![Analiza Big Data buduję przewagę. Pareto odchodzi w cień [© vege - Fotolia.com] Analiza Big Data buduję przewagę. Pareto odchodzi w cień](https://s3.egospodarka.pl/grafika2/Big-Data/Analiza-Big-Data-buduje-przewage-Pareto-odchodzi-w-cien-142465-150x100crop.jpg)

![5 rad ESET jak zabezpieczyć smartfon z Androidem [© CLIPAREA.com - Fotolia.com] 5 rad ESET jak zabezpieczyć smartfon z Androidem](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/5-rad-ESET-jak-zabezpieczyc-smartfon-z-Androidem-147486-150x100crop.jpg)

![Polska: wydarzenia tygodnia 7/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 7/2015](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-7-2015-vgmzEK.jpg)

![Polska: wydarzenia tygodnia 48/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 48/2015](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-48-2015-vgmzEK.jpg)

![Wakacje 2016: Turcja ciągle traci, zyskuje Egipt [© lindrik - Fotolia.com] Wakacje 2016: Turcja ciągle traci, zyskuje Egipt](https://s3.egospodarka.pl/grafika2/turystyka-zagraniczna/Wakacje-2016-Turcja-ciagle-traci-zyskuje-Egipt-173728-150x100crop.jpg)

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy](https://s3.egospodarka.pl/grafika2/Kaspersky-Private-Security-Network/Kaspersky-Private-Security-Network-dla-ochrony-firmy-176908-150x100crop.jpg)

![Polska: wydarzenia tygodnia 14/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 14/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-14-2018-vgmzEK.jpg)

![10 porad: jak zadbać o bezpieczeństwo danych w sieci? [© Ivan Kruk - Fotolia.com] 10 porad: jak zadbać o bezpieczeństwo danych w sieci?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/10-porad-jak-zadbac-o-bezpieczenstwo-danych-w-sieci-214756-150x100crop.jpg)

![Komunikacja wewnętrzna kuleje. Pracownicy nie wiedzą, jak pandemia wpływa na firmę [© Jeanette Dietl - Fotolia.com] Komunikacja wewnętrzna kuleje. Pracownicy nie wiedzą, jak pandemia wpływa na firmę](https://s3.egospodarka.pl/grafika2/kondycja-firmy/Komunikacja-wewnetrzna-kuleje-Pracownicy-nie-wiedza-jak-pandemia-wplywa-na-firme-233649-150x100crop.jpg)

![Sprzedaż i produkcja piwa spada, zaległości rosną [© pixabay.com] Sprzedaż i produkcja piwa spada, zaległości rosną](https://s3.egospodarka.pl/grafika2/branza-piwowarska/Sprzedaz-i-produkcja-piwa-spada-zaleglosci-rosna-246656-150x100crop.jpg)

![AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni? [© pixabay.com] AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni?](https://s3.egospodarka.pl/grafika2/AI/AI-vs-AI-Sztuczna-inteligencja-nas-zaatakuje-czy-obroni-252644-150x100crop.jpg)

![Od marca nowe wersje Dynamics i eEnterprise [© Nmedia - Fotolia.com] Od marca nowe wersje Dynamics i eEnterprise](https://s3.egospodarka.pl/grafika/dynamics/Od-marca-nowe-wersje-Dynamics-i-eEnterprise-Qq30bx.jpg)

![Udostępnij komputer naukowcom [© stoupa - Fotolia.com] Udostępnij komputer naukowcom](https://s3.egospodarka.pl/grafika/google-compute/Udostepnij-komputer-naukowcom-MBuPgy.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)