-

![Lepsze zabezpieczenia dokumentów PDF [© Nmedia - Fotolia.com] Lepsze zabezpieczenia dokumentów PDF]()

Lepsze zabezpieczenia dokumentów PDF

... używające oprogramowania Acrobat 6.0 i formatu PDF będą mogły tworzyć rozwiązania do integracji dokumentów, które pozwolą na bezpieczniejsze rozpowszechnianie kluczowych informacji biznesowych wśród szerokich rzeszy odbiorców. W tym tygodniu firma Adobe i jej partnerzy zaprezentowali ulepszone funkcje podpisu cyfrowego i kontroli dokumentów ...

-

![Nowy sposób wyszukiwania [© stoupa - Fotolia.com] Nowy sposób wyszukiwania]()

Nowy sposób wyszukiwania

... informacji. Jak zapewnia firma, opracowany mechanizm wyszukiwania może stać się nowym kluczowym źródłem dochodów firmy. Obecnie stosowane mechanizmy wyszukiwania bazują na porównywaniu słów kluczowych. Platforma WebFountain to rozwiązanie które zbiera, przechowuje i analizuje zawartość tekstów w Internecie. Pracujący na superkomputerze system ...

Tematy: wyszukiwanie -

![Aukcyjne przetasowania [© stoupa - Fotolia.com] Aukcyjne przetasowania]()

Aukcyjne przetasowania

... związane z polskim biznesem internetowym. Usługi oferowane przez firmę trafiają obecnie do ponad pół miliona unikalnych użytkowników w skali miesiąca. Z posiadanych informacji wynika, że system ma być darmowy i finansowany ze środków własnych. Aktualnie trwają końcowe prace nad serwisem oraz poszukiwania alternatywnego dostawcy internetu, który ...

-

![Wersja beta Adobe Designer [© Nmedia - Fotolia.com] Wersja beta Adobe Designer]()

Wersja beta Adobe Designer

... , które wykorzystują rozwiązania obsługi dokumentów firmy Adobe, będą mogły zautomatyzować przepływ dokumentów opartych na formularzach i szybciej uzyskiwać dostęp do informacji o znaczeniu krytycznym. Program Adobe Designer jest częścią platformy dokumentów inteligentnych (Intelligent Document Platform) firmy Adobe służącej do generowania ...

-

![Czarna Lista Stacji Paliw 2004 [© Scanrail - Fotolia.com] Czarna Lista Stacji Paliw 2004]()

Czarna Lista Stacji Paliw 2004

... Badania udowodniły, że klienci stacji benzynowych stanowią jedno z najlepszych źródeł informacji o sprzedaży paliwa niewłaściwej jakości. Spośród skontrolowanych na ich wniosek ... wprowadzających do obrotu towary niewłaściwej jakości, ale ustalenie statystycznej informacji o funkcjonowaniu detalicznego rynku paliwa we wszystkich państwach ...

-

![Wirusy i trojany IX 2004 Wirusy i trojany IX 2004]()

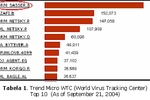

Wirusy i trojany IX 2004

... procentowy wzrost w stosunku do września 2003, kiedy w sieci pojawiło się 250 nowych wirusów. Niezwykle intensywnemu wzrostowi towarzyszyło opublikowanie przez Microsoft informacji o bardzo groźnej luce w systemie związanej z obsługą formatu JPEG. Odpowiednio spreparowany plik może zainfekować komputer już w momencie najechania wskaźnikiem myszy na ...

-

![Internet w Polsce IX 2004 Internet w Polsce IX 2004]()

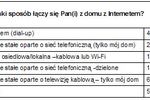

Internet w Polsce IX 2004

... użytkownicy wskazują przede wszystkim wysoki koszt, brak czasu, obawę przed wirusami, wulgarność zawartości, zbyt wolne połączenie, nieumiejętność wyszukania interesującej informacji, brak ciekawej zawartości w języku polskim. Internet w Polsce wciąż elitarny Internet wciąż pozostaje w Polsce elitarny, rozwija się powoli, choć systematycznie ...

-

![Uwierzytelnianie tożsamości przez RSA SecurID [© Nmedia - Fotolia.com] Uwierzytelnianie tożsamości przez RSA SecurID]()

Uwierzytelnianie tożsamości przez RSA SecurID

... bezpieczny dostęp do zasobów przedsiębiorstwa. System łączy w sobie cechy produktów firmy RSA Security do bezpiecznego uwierzytelniania z funkcją ... zakresu dwuskładnikowego uwierzytelniania tożsamości z wykorzystaniem tokena RSA SecurID o weryfikację informacji potwierdzających tożsamość, sprawdzanych podczas jednokrotnego logowania, niezależnie od ...

-

![Szkocja online: życie i praca [© stoupa - Fotolia.com] Szkocja online: życie i praca]()

Szkocja online: życie i praca

... rozważają możliwość przeprowadzenia się do Szkocji. Serwis ten został pomyślany jako narzędzie dostarczające informacji niezbędnych do wypełnienia formalności związanych ze zmianą miejsca zamieszkania. Warto zapoznać ... najbardziej otwartym i przyjaznym regionem świata. Oferujemy wysoką jakość życia, doskonałe warunki rozwoju, system edukacji na ...

-

![Pokerowa zagrywka hakerów [© stoupa - Fotolia.com] Pokerowa zagrywka hakerów]()

Pokerowa zagrywka hakerów

... które mogło zostać wykorzystane do potajemnego rejestrowania i kradzieży informacji o graczach korzystających z internetowych serwisów pokerowych. Twórcy niebezpiecznych programów ... niebezpieczny plik z witryny checkraised.com i uruchomiły go, aby natychmiast sprawdziły system pod kątem ewentualnej infekcji. Nowe narzędzie F-Secure Online Scanner ...

-

![Płyty ASUS dla Windows Vista Płyty ASUS dla Windows Vista]()

Płyty ASUS dla Windows Vista

... ASAP (ASUS Accelerated Propeller). SreenDUO to dodatkowy panel LCD dołączany do płyty, który pozwala na przeglądanie szeregu informacji bez konieczności włączania komputera. Przykładowo umożliwia odczytywanie informacji z RSS, czy przypomina o ważnych datach i spotkaniach. Pilot AI Remote pozwala na zdalne kontrolowanie całego systemu. Przy ...

-

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych]()

Antywirus Symantec dla telefonów komórkowych

... umożliwia instytucjom łączenie się z sieciami korporacyjnymi za pośrednictwem tuneli VPN przy użyciu protokołu IPsec w celu ochrony ważnych danych oraz wymienianych informacji. Kontrola dostępu do sieci – w połączeniu z programem Symantec Mobile VPN ta technologia pozwala administratorom zagwarantować, że dostęp do sieci korporacyjnej otrzymają ...

-

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców]()

McAfee: metody działania cyberprzestępców

... wykorzystują też nasze największe wady takie jak na przykład chciwość. "Każdy system ma swoje słabe punkty, które są celem ataku cyberprzestępców. Ostatnio na ... aby nakłonić nas do otwierania załączników, klikania w linki czy też podawania informacji umożliwiających kradzież naszych danych osobowych lub pieniędzy z kont internetowych. Dzięki ...

-

![ESET: lista wirusów VI 2007 ESET: lista wirusów VI 2007]()

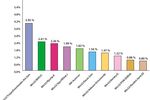

ESET: lista wirusów VI 2007

... użytkowników w czerwcu. Raport tworzony jest na podstawie informacji zbieranych od użytkowników programu NOD32. Najczęściej atakującym złośliwym kodem według raportu ESET był w czerwcu koń trojański Win32/TrojanDownloader.Ani.Gen. Zagrożenie podstępnie infekuje system operacyjny wykorzystując lukę w obsłudze animowanych kursorów w systemie ...

-

![ESET: lista wirusów VII 2007 ESET: lista wirusów VII 2007]()

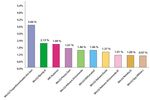

ESET: lista wirusów VII 2007

... jest na podstawie informacji zbieranych od użytkowników programu NOD32. Kolejny miesiąc z rzędu na szczycie listy najczęściej atakujących zagrożeń znalazł się koń trojański Win32/TrojanDownloader.Ani.Gen. W lipcowym raporcie przygotowanym przez firmę ESET Ani.Gen stanowił 3,66% wszystkich rozpoznanych przez system ThreatSense.net zagrożeń ...

-

![Badania rynkowe i marketingowe - paradoksy [© Minerva Studio - Fotolia.com] Badania rynkowe i marketingowe - paradoksy]()

Badania rynkowe i marketingowe - paradoksy

... wyspecjalizowanym firmom zewnętrznym i budują na podstawie uzyskanych od nich informacji swoje strategie marketingowe. Jednocześnie tylko te firmy skłonne są wydać na badania ... po firmie badawczej również funkcji typowo konsultingowej. Firmy oczekują nie tylko informacji, ale propozycji planu działania, konkretnych wniosków, czasem również pomocy w ...

-

![Tydzień 26/2008 (23-29.06.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 26/2008 (23-29.06.2008)]()

Tydzień 26/2008 (23-29.06.2008)

... spadły w stosunku rocznym. Amerykańska organizacja ICANN nadzorująca światowy system internetowych adresów postanowiła radykalnie rozluźnić dotychczasowe restrykcje w tworzeniu ... wydarzenia gospodarcze w tym kraju. W kończącym się tygodniu obserwowaliśmy skutki informacji o problemach takich giełdowych gigantów jak Citigroup i General Motors. ...

-

![Polski rynek IT: franchising w 2008 r. Polski rynek IT: franchising w 2008 r.]()

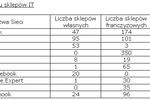

Polski rynek IT: franchising w 2008 r.

... rezultat jednak w obliczu zapowiadanych 80 salonów nie wygląda on imponująco. Z informacji Akademii Rozwoju Systemów Sieciowych wynika, że spółka nie planuje rozwoju ... sklepów partnerskich, kontynuując współpracę z najlepszymi i najbardziej perspektywicznymi partnerami. Z informacji uzyskanych przez ARSS wynika, że COMES SA dalej będzie budował sieć ...

-

![Tydzień 3/2009 (12-18.01.2009) [© RVNW - Fotolia.com] Tydzień 3/2009 (12-18.01.2009)]()

Tydzień 3/2009 (12-18.01.2009)

... Powstało ponad 200 tys. nowych miejsc pracy. Według Polskiej Agencji Informacji i Inwestycji Zagranicznych (PAIiIZ) blisko 10 mld euro może w 2009 roku ... kryzysu społecznego? Dziś już wiadomo, że załamanie się rynku kredytów hipotecznych było tylko zapalnikiem. System globalnej gospodarki, który przez szereg lat zapewniał dynamiczny jej rozwój ...

-

![Szkodliwe programy: eksploit na celowniku [© stoupa - Fotolia.com] Szkodliwe programy: eksploit na celowniku]()

Szkodliwe programy: eksploit na celowniku

... aktywnie eksploatowane. Oprogramowanie złośliwe – przechwytywanie sekwencji znaków oraz kradzież informacji stanowiła większość zgłaszanych działań, przy czym liczby eksploitów działających w grach online ... szkodliwe oprogramowanie około 20%, natomiast programy służące do szpiegowania i wyłudzania informacji pozostałe 10%. Informacje o badaniu Zespół ...

-

![Program Operacyjny Kapitał Ludzki - błędy aplikacyjne [© Minerva Studio - Fotolia.com] Program Operacyjny Kapitał Ludzki - błędy aplikacyjne]()

Program Operacyjny Kapitał Ludzki - błędy aplikacyjne

System realizacji oraz zasady dokonywania wyboru projektów to dokumenty ... szkoleń, brak zakresu zadań personelu zarządzającego, zbyt rozbudowana struktura zarządzania projektem, pominięta kwestia przepływu informacji pomiędzy osobami zaangażowanymi w realizację projektu W odniesieniu do wydatków projektu: brak spójności budżetu projektu z ...

-

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7]()

Kolejna luka w zabezpieczeniach IE 7

... pełni legalną, aby paść ofiarą infekcji” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. Panda Security zaleca internautom śledzenie informacji na temat wszelkich poprawek, publikowanych przez Microsoft i zainstalowanie aktualizacji systemu, gdy tylko będzie ona dostępna. Firma Microsoft także przedstawiła sposób ...

-

![Polski rynek IT wciąż w kryzysie Polski rynek IT wciąż w kryzysie]()

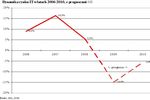

Polski rynek IT wciąż w kryzysie

... wykazują nastroje minorowe - podsumowują eksperci z DiS. Informacje o badaniu Analizę wyników branży IT po III kwartale 2009 r. przeprowadzono na podstawie informacji o przychodach prawie 150 firm i pionów biznesowych firm teleinformatycznych, w większości należących do grup kapitałowych notowanych na warszawskiej GPW. Wykorzystano też wybrane ...

-

![Ceny produktów rolnych spadły [© Scanrail - Fotolia.com] Ceny produktów rolnych spadły]()

Ceny produktów rolnych spadły

... w proszku, wynika z danych Zintegrowanego Systemu Rolniczej Informacji Rynkowej. Wzrosły natomiast ceny kurczaków. Za pszenicę konsumpcyjną płacono średnio 462 zł za ... ceny skupu trzody chlewnej. Według danych Zintegrowanego Systemu Rolniczej Informacji Rynkowej MRiRW w trzecim tygodniu marca dostawcy żywca wieprzowego otrzymywali średnio 3,68 zł ...

-

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych]()

Cloud computing a bezpieczeństwo danych

... reguły definiujące, które usługi i aplikacje w modelu „cloud” są odpowiednie, a które nie powinny być stosowane. Przed udostępnieniem ważnych lub poufnych informacji należy ocenić zagrożenia związane z innymi podmiotami. W ramach tej procedury dział informatyczny oraz specjaliści ds. bezpieczeństwa danych powinni przeprowadzić szczegółową analizę ...

-

![Kradzież danych: $171 mln kary Kradzież danych: $171 mln kary]()

Kradzież danych: $171 mln kary

... prośbę Gonzalesa zgodził się napisać złośliwy skrypt do wyciągnięcia informacji z systemu informatycznego TJX. Napisanie i przetestowanie programu zajęło mu zaledwie 10 godzin. ... ta może wzrosnąć w ciągu następnych lat do 1 miliarda. Firma postanowiła załatać system bezpieczeństwa angażując do pracy specjalistów z General Dynamics, IBM i Deloitte. ...

-

![Komputer mobilny Motorola ES400 Komputer mobilny Motorola ES400]()

Komputer mobilny Motorola ES400

... Motorola Enterprise User Interface, MEUI), który umożliwia dostęp do kluczowych informacji i funkcji biznesowych za jednym naciśnięciem klawisza. Oferuje usprawnienia specyficzne ... przedzierania się przez liczne menu i ekrany w celu wyregulowania ustawień. Standardowy system operacyjny Windows Mobile 6.5 pozwala łatwo pisać, przenosić i wdrażać ...

-

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011]()

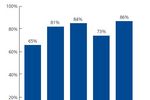

Oszustwa internetowe - tendencje w 2011

... hakerów znalazły się najpopularniejsze ostatnio platformy i usługi takie, jak system Android firmy Google, telefon iPhone firmy Apple, serwis społecznościowy ... z jakich systemów operacyjnych i aplikacji korzysta. Takie bogactwo prywatnych informacji umożliwia cyberprzestępcom przeprowadzanie ataków wymierzonych przeciwko konkretnym osobom. ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... , że sieci właściwie nie mają już granic. Dlatego przedsiębiorstwa nie powinny myśleć w kategoriach ochrony sieci, ale skoncentrować się na ochronie informacji. Dlatego w tym roku rozwiązania zabezpieczające informacje będę coraz bardziej wspierały tradycyjne systemy oparte na analizie sygnatur, algorytmach heurystycznych i algorytmach analizy ...

-

![Kradzież danych bankowych: czarny rynek kwitnie Kradzież danych bankowych: czarny rynek kwitnie]()

Kradzież danych bankowych: czarny rynek kwitnie

... bankowe i fałszywe karty kredytowe. Pomimo, że oszuści nie kryją się z posiadaniem takich informacji na sprzedaż, laboratorium PandaLabs odkryło, że dostęp do nich można uzyskać tylko ... kupić już od 2 dol. za kartę, choć cena ta nie obejmuje dodatkowych informacji czy weryfikacji środków dostępnych na koncie. Jeśli nabywca chce uzyskać potwierdzenie ...

-

![Atak na Androida przez Steamy Window Atak na Androida przez Steamy Window]()

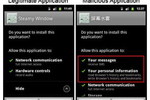

Atak na Androida przez Steamy Window

Specjaliści z firmy Symantec donoszą o nowym zagrożeniu, atakującym urządzenia oparte na systemie mobilnym Android. Cyberprzestępcy infekują telefony i tablety, m.in. poprzez fałszywą wersję popularnej aplikacji Steamy Window ("zaparowane okno"). Przejmują kontrolę nad urządzeniem, które może posłużyć, np. do wysyłania wiadomości na kosztowne ...

-

![Bezpieczeństwo IT 2011-2020 Bezpieczeństwo IT 2011-2020]()

Bezpieczeństwo IT 2011-2020

... . Baza użytkowników online zostanie rozszerzona i będzie obejmowała całą rzeszę osób korzystających z telefonów komórkowych i smartfonów, które umożliwiają wymianę lub przesyłanie informacji za pośrednictwem Sieci bez konieczności interwencji człowieka. Botnety – dzisiaj jedno z największych zagrożeń IT – będą nieustannie ewoluowały. Będą składały ...

-

![Zarządzanie ryzykiem to priorytet Zarządzanie ryzykiem to priorytet]()

Zarządzanie ryzykiem to priorytet

... zarządowi. W tym celu usprawnione i przebudowane zostały systemy raportowania do zarządu i komitetów ryzyka. „Można wyraźnie zaobserwować, że zarządy potrzebują szerszej i rzetelnej informacji na temat ryzyk. Jest to niezbędne do podejmowania optymalnych decyzji, które z punktu widzenia całej firmy będą bezpieczne i zgodne z przyjętą strategią ...

-

![Fałszywy antywirus dla Mac OS X [© stoupa - Fotolia.com] Fałszywy antywirus dla Mac OS X]()

Fałszywy antywirus dla Mac OS X

... bardzo nieudolnie naśladował aplikację antywirusową dla komputerów Apple, najnowsze programy przypominają już wyglądem oryginalne rozwiązania dedykowane dla Maków. Według informacji przekazanych przez specjalistów z firmy ESET, przechwycone aplikacje rozprzestrzeniają się za pośrednictwem sieci z wykorzystaniem sztuczek BlackHat SEO. Oznacza to, iż ...

-

![Jak sfinansować wdrożenie systemu IT? Jak sfinansować wdrożenie systemu IT?]()

Jak sfinansować wdrożenie systemu IT?

... procesów biznesowych. Co ważne – procesy te muszą obejmować minimum trzy oddzielne przedsiębiorstwa. Zadaniem oprogramowania może być np. automatyzacja procesu wymiany informacji pomiędzy współpracującymi ze sobą firmami. Dofinansowanie może być przeznaczone na wartości niematerialne i prawne (np. licencje, patenty), środki trwałe (np. komputery ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Lepsze zabezpieczenia dokumentów PDF [© Nmedia - Fotolia.com] Lepsze zabezpieczenia dokumentów PDF](https://s3.egospodarka.pl/grafika/adobe/Lepsze-zabezpieczenia-dokumentow-PDF-Qq30bx.jpg)

![Nowy sposób wyszukiwania [© stoupa - Fotolia.com] Nowy sposób wyszukiwania](https://s3.egospodarka.pl/grafika/wyszukiwanie/Nowy-sposob-wyszukiwania-MBuPgy.jpg)

![Aukcyjne przetasowania [© stoupa - Fotolia.com] Aukcyjne przetasowania](https://s3.egospodarka.pl/grafika/serwisy-aukcyjne/Aukcyjne-przetasowania-MBuPgy.jpg)

![Wersja beta Adobe Designer [© Nmedia - Fotolia.com] Wersja beta Adobe Designer](https://s3.egospodarka.pl/grafika/adobe-designer/Wersja-beta-Adobe-Designer-Qq30bx.jpg)

![Czarna Lista Stacji Paliw 2004 [© Scanrail - Fotolia.com] Czarna Lista Stacji Paliw 2004](https://s3.egospodarka.pl/grafika/paliwo/Czarna-Lista-Stacji-Paliw-2004-apURW9.jpg)

![Uwierzytelnianie tożsamości przez RSA SecurID [© Nmedia - Fotolia.com] Uwierzytelnianie tożsamości przez RSA SecurID](https://s3.egospodarka.pl/grafika/uwierzytelnianie-tozsamosci/Uwierzytelnianie-tozsamosci-przez-RSA-SecurID-Qq30bx.jpg)

![Szkocja online: życie i praca [© stoupa - Fotolia.com] Szkocja online: życie i praca](https://s3.egospodarka.pl/grafika/Szkocja/Szkocja-online-zycie-i-praca-MBuPgy.jpg)

![Pokerowa zagrywka hakerów [© stoupa - Fotolia.com] Pokerowa zagrywka hakerów](https://s3.egospodarka.pl/grafika/hakerzy/Pokerowa-zagrywka-hakerow-MBuPgy.jpg)

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych](https://s3.egospodarka.pl/grafika/Symantec-Mobile-Security-Suite/Antywirus-Symantec-dla-telefonow-komorkowych-Qq30bx.jpg)

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/McAfee-metody-dzialania-cyberprzestepcow-apURW9.jpg)

![Badania rynkowe i marketingowe - paradoksy [© Minerva Studio - Fotolia.com] Badania rynkowe i marketingowe - paradoksy](https://s3.egospodarka.pl/grafika/instytucje-badania-rynku-i-opinii/Badania-rynkowe-i-marketingowe-paradoksy-iG7AEZ.jpg)

![Tydzień 26/2008 (23-29.06.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 26/2008 (23-29.06.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-26-2008-23-29-06-2008-12AyHS.jpg)

![Tydzień 3/2009 (12-18.01.2009) [© RVNW - Fotolia.com] Tydzień 3/2009 (12-18.01.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-3-2009-12-18-01-2009-vgmzEK.jpg)

![Szkodliwe programy: eksploit na celowniku [© stoupa - Fotolia.com] Szkodliwe programy: eksploit na celowniku](https://s3.egospodarka.pl/grafika/exploity/Szkodliwe-programy-eksploit-na-celowniku-MBuPgy.jpg)

![Program Operacyjny Kapitał Ludzki - błędy aplikacyjne [© Minerva Studio - Fotolia.com] Program Operacyjny Kapitał Ludzki - błędy aplikacyjne](https://s3.egospodarka.pl/grafika/Program-Operacyjny-Kapital-Ludzki/Program-Operacyjny-Kapital-Ludzki-bledy-aplikacyjne-iG7AEZ.jpg)

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-zabezpieczeniach-IE-7-Qq30bx.jpg)

![Ceny produktów rolnych spadły [© Scanrail - Fotolia.com] Ceny produktów rolnych spadły](https://s3.egospodarka.pl/grafika/ceny-produktow-rolnych/Ceny-produktow-rolnych-spadly-apURW9.jpg)

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Cloud-computing-a-bezpieczenstwo-danych-apURW9.jpg)

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Oszustwa-internetowe-tendencje-w-2011-MBuPgy.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Fałszywy antywirus dla Mac OS X [© stoupa - Fotolia.com] Fałszywy antywirus dla Mac OS X](https://s3.egospodarka.pl/grafika/falszywe-antywirusy/Falszywy-antywirus-dla-Mac-OS-X-MBuPgy.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)