-

![Czterokrotny wzrost ataków na iPhone’y! [© bramgino - Fotolia.com] Czterokrotny wzrost ataków na iPhone’y!]()

Czterokrotny wzrost ataków na iPhone’y!

... system iOS jest znacznie bezpieczniejszy od Androida, więc znajduje się nieco poza polem zainteresowania cyberprzestępczego ... systemu. Jest to bankowy trojan, którego głównym zadaniem jest kradzież poufnych informacji i przeprowadzanie ataków typu denial-of-service. 2. ↑ Cryptoloot - Cryptominer wykorzystujący moc procesora lub procesora ...

-

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm]()

Nowe antywirusy ESET dla użytkowników domowych i małych firm

... za ich odblokowanie (tzw. ransomware). Nowe programy udostępniają dodatkowo menedżer licencji - narzędzie na stronie internetowej my.eset.com, które dostarcza informacji nt. posiadanych programów ESET, w tym m.in. na temat długość trwania licencji czy liczby chronionych komputerów. Dla tych, którzy chcą zabezpieczać ...

-

![Cyberprzestępcy polują na uniwersytety [© ogichobanov - Fotolia.com] Cyberprzestępcy polują na uniwersytety]()

Cyberprzestępcy polują na uniwersytety

... uniwersytety mogą dla wielu wydawać się zaskoczeniem. Tymczasem prywatne konta studentów, jak i pracowników uniwersytetów mogą być nie mniej cennym źródłem informacji. Nie można bowiem zapominać, że w bazach akademickich znajdują się nie tylko dane osobowe, ale również znaczące badania z najróżniejszych dziedzin, od ...

-

![Inflacja XI 2018 [© Thomas Reimer - Fotolia.com] Inflacja XI 2018]()

Inflacja XI 2018

Są już najświeższe dane na temat inflacji. Z informacji opublikowanej przez Główny Urząd Statystyczny wynika, że w październiku ceny towarów i usług konsumpcyjnych utrzymały się na zbliżonym poziomie co przed miesiącem. ...

-

![myPhone FUN 7 LTE wchodzi na rynek myPhone FUN 7 LTE wchodzi na rynek]()

myPhone FUN 7 LTE wchodzi na rynek

... do robienia selfie. Smartfon ma LTE, co gwarantuje stały i błyskawiczny dostęp do Internetu, a co za tym idzie także do rozrywki, informacji i portali społecznościowych. Model posiada 16 GB pamięci wewnętrznej, którą można rozszerzyć o dodatkowe 32 GB dzięki karcie microSD. myPhone FUN 7 LTE ...

-

![Monitor Rynku Pracy IV kw. 2018 r. [© djile - Fotolia.com] Monitor Rynku Pracy IV kw. 2018 r.]()

Monitor Rynku Pracy IV kw. 2018 r.

... Instytut Badawczy Randstad „Monitora Rynku Pracy”. Najświeższa porcja informacji dowodzi m.in., że poszukiwanie pracy zabiera dziś średnio 2 miesiące, co oznacza istotny ... w Plany Kapitałowe – i niestety ma ku temu podstawy. Po pierwsze, nasz kraj reformuje system emerytalny co kilka lat i przy takiej zmienności niczego nie można być pewnym. Po ...

-

![Protokół TLS + certyfikat SSL = duet doskonały [© Jakub Jirsák - Fotolia.com] Protokół TLS + certyfikat SSL = duet doskonały]()

Protokół TLS + certyfikat SSL = duet doskonały

... są bezpieczne. Kupujący są chronieni na wielu płaszczyznach: zarówno przez prawo i system bankowy, jak i różnego rodzaju zabezpieczenia, w tym protokół sieciowy TLS oraz ... Organization Validation), EV (Extended Validation). Stopniuje się je według ilości informacji niezbędnych do uzyskania danego poziomu certyfikacji. Certyfikat SSL jest najbardziej ...

-

![Inflacja II 2019 [© stadtratte - Fotolia.com] Inflacja II 2019]()

Inflacja II 2019

... informacji opublikowanej przez Główny Urząd Statystyczny wynika, że w lutym tego roku ceny towarów i usług konsumpcyjnych ... , w lutym br. dokonał aktualizacji systemu wag stosowanego w obliczeniach wskaźnika cen towarów i usług konsumpcyjnych. System wag oparty jest na strukturze wydatków gospodarstw domowych na zakup towarów i usług konsumpcyjnych z ...

-

![Prywatność i dobrowolność, czyli najważniejsze cechy PPK [© andranik123 - Fotolia.com] Prywatność i dobrowolność, czyli najważniejsze cechy PPK]()

Prywatność i dobrowolność, czyli najważniejsze cechy PPK

... o Pracowniczych Planach Kapitałowych deklaruje, że posiada dużą wiedzę na ich temat, a 4 na 10 respondentów uważa, że zdobyło odnośnie PPK trochę informacji. Jednak niemal połowa (45 proc.) nie wie o nowym rozwiązaniu prawie nic. I nie chodzi tu tylko o podstawowe reguły funkcjonowania programu, ale ...

-

![Nierzetelny jak polski handlowiec? [© Egor - Fotolia.com] Nierzetelny jak polski handlowiec?]()

Nierzetelny jak polski handlowiec?

... 61% dostawców brak systemu CRM powoduje bałagan w informacjach o klientach, a sprzedawcom umykają niektóre terminy (24% wskazań). Dodatkowo brak obiektywnych informacji do analizy utrudnia wyciąganie konstruktywnych wniosków i uniemożliwia indywidualne doszkalanie handlowców, ponieważ nie wiadomo, jakie błędy popełniają. Przez nieświadomość tylko ...

-

![Inflacja IV 2019 [© Peera - Fotolia.com] Inflacja IV 2019]()

Inflacja IV 2019

Są już najświeższe dane na temat inflacji. Z informacji opublikowanej przez Główny Urząd Statystyczny wynika, że w marcu tego roku ceny towarów i usług konsumpcyjnych okazały się o 0,3% wyższe aniżeli przed miesiącem. ...

-

![Spam i phishing I kw. 2019 r. [© thodonal - Fotolia.com] Spam i phishing I kw. 2019 r.]()

Spam i phishing I kw. 2019 r.

... posiadają podejrzane bądź nietypowe adresy. Upewnij się, że są autentyczne i rozpoczynają się od „https” zawsze, gdy zostaniesz proszony o podanie jakichkolwiek informacji osobistych lub finansowych. Nigdy nie podawaj swoich danych osobowych, jeśli nie masz pewności, że strona internetowa firmy jest autentyczna oraz ...

-

![5 powodów, dla których marki powinny mieć aplikacje zakupowe [© Africa Studio - Fotolia.com] 5 powodów, dla których marki powinny mieć aplikacje zakupowe]()

5 powodów, dla których marki powinny mieć aplikacje zakupowe

... będą odgrywać inteligentne algorytmy odpowiedzialne za dostosowywanie ofert. Tego rodzaju zastosowanie sztucznej inteligencji wymaga stałego dopływu ogromnej ilości informacji w celu doskonalenia prognoz dotyczących potrzeb poszczególnych użytkowników. Dla przykładu, ponad 60 procent konsumentów z tzw. pokolenia Z oczekuje spersonalizowanych wrażeń ...

-

![Inflacja VI 2019 [© Igor Butseroga - Fotolia.com] Inflacja VI 2019]()

Inflacja VI 2019

Są już najświeższe dane na temat inflacji. Z informacji opublikowanej przez Główny Urząd Statystyczny wynika, że w czerwcu tego roku ceny towarów i usług konsumpcyjnych okazały się o 0,3% wyższe aniżeli przed miesiącem. ...

-

![Świat: wydarzenia tygodnia 36/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 36/2019]()

Świat: wydarzenia tygodnia 36/2019

... takiej sprawy... Uff... Mam świadomość, że za przyjaźń niekiedy się płaci, ale można to robić z głową, subtelnie!!! Z USA nadeszło szereg informacji, które warto poznać. II kw. 2019 r. wzrost PKB spowolnił do najniższego poziomu od objęcia przez Donalda Trumpa rządów, a słaba kondycja ...

-

![Inflacja VIII 2019 [© baloon111 - Fotolia.com] Inflacja VIII 2019]()

Inflacja VIII 2019

Są już najświeższe dane na temat inflacji. Z informacji opublikowanej przez Główny Urząd Statystyczny wynika, że w sierpniu tego roku ceny towarów i usług konsumpcyjnych okazały się podobne do zanotowanych przed ...

-

![Co Polacy sądzą o swoich wynagrodzeniach? [© Patryk Kosmider - Fotolia.com] Co Polacy sądzą o swoich wynagrodzeniach?]()

Co Polacy sądzą o swoich wynagrodzeniach?

... kwestie podwyżek i jawności płac. Ich odpowiedzi wskazują, że o ile oczekują oni informacji o płacach już na poziomie oferty pracy, o tyle sami swoją wiedzą o zarobkach ... co czwartego badanego (24%). Jednocześnie jednak niemal połowa badanych (48%) określa system wynagradzania w ich firmie jako jasny i zrozumiały. Jak podkreśla ekspertka Grupy Pracuj ...

-

![Energetyka w ogniu cyberataków Energetyka w ogniu cyberataków]()

Energetyka w ogniu cyberataków

... są szczególnie interesujące. Jednym z nich jest AgentTesla, wyspecjalizowany trojan szpiegujący, stworzony w celu kradzieży danych uwierzytelniających, zrzutów ekranu oraz informacji przechwyconych z kamer internetowych oraz klawiatury. We wszystkich analizowanych przypadkach atakujący wysyłali dane za pośrednictwem zhakowanych skrzynek pocztowych ...

-

![SLA i co jeszcze? O czym pamiętać wdrażając systemy ICT? SLA i co jeszcze? O czym pamiętać wdrażając systemy ICT?]()

SLA i co jeszcze? O czym pamiętać wdrażając systemy ICT?

... tego celu, z autoryzacją dostępu. Taka platforma komunikacji pozwala skrócić czas obsługi zgłoszenia, zachowując przy tym w jednym miejscu całą historie wymiany informacji z dokładnymi datami reakcji; sposób monitorowania swojego zgłoszenia – klient powinien zawsze wiedzieć na jakim etapie znajduje się jego zgłoszenie i jak szybko ...

-

![Inteligentne miasta: "smart city" w dotychczasowym rozumieniu nie zdaje egzaminu [© littlestocker - Fotolia.com] Inteligentne miasta: "smart city" w dotychczasowym rozumieniu nie zdaje egzaminu]()

Inteligentne miasta: "smart city" w dotychczasowym rozumieniu nie zdaje egzaminu

... instrumenty. Centra operacyjne mogą doraźnie przejmować koordynację działań służb miejskich w celu znalezienia najlepszego rozwiązania istniejącego problemu czy przekazania pełnej informacji o zdarzeniu. I tak na przykład centrum operacyjne w Rio de Janeiro udostępnia panel wizualizacyjny, na którym w czasie rzeczywistym wyświetlane są informacje ...

-

![Administracja publiczna na home office. Jak ochronić dane urzędów? [© olly - Fotolia.com] Administracja publiczna na home office. Jak ochronić dane urzędów?]()

Administracja publiczna na home office. Jak ochronić dane urzędów?

... oraz obsługę logistyczną ma zapewnić pracodawca, ale istnieje także możliwość używania narzędzi własnych „pod warunkiem, że umożliwia to poszanowanie i ochronę informacji poufnych i innych tajemnic prawnie chronionych”. Tymczasem szczegółowa analiza incydentów z zakresu cyberbezpieczeństwa, jakie miały miejsce w III kwartale 2020 pokazała, że ...

-

![Kolejne luki zero-day w urządzeniach Apple [© pixabay.com] Kolejne luki zero-day w urządzeniach Apple]()

Kolejne luki zero-day w urządzeniach Apple

... CVE-2021-30663. Wykorzystanie któregokolwiek z wymienionych błędów umożliwia napastnikowi uruchomienie złośliwego oprogramowania na niezałatanych urządzeniach i kradzież danych (w tym haseł lub informacji finansowych) oraz podszywanie się pod użytkownika poprzez przejęcie konta. Każdy użytkownik iPhone'a 6s lub nowszego, iPada Pro (dowolny model ...

-

![MacOS atakowany przez nowy malware MacOS atakowany przez nowy malware]()

MacOS atakowany przez nowy malware

... W przypadku podejrzeń warto skontaktować się z osobą zajmującą się infekcjami komputerowymi, która będzie w stanie najprawdopodobniej usunąć zagrożenie. Aby uzyskać więcej informacji technicznych, które mogą pomóc, Check Point Research zaleca włączenie automatycznego uruchamiania oraz przejście przez poniższe kroki: Sprawdź swoją nazwę użytkownika ...

-

![Podnoszenie kwalifikacji pracowników: bariery i wyzwania [© pixabay.com] Podnoszenie kwalifikacji pracowników: bariery i wyzwania]()

Podnoszenie kwalifikacji pracowników: bariery i wyzwania

... działań rozwojowych. Kluczową rolę w procesie odgrywa kadra zarządzająca, która wspiera wdrażanie nabywanych przez pracowników kompetencji i wzmacnia rozwój poprzez regularne udzielanie informacji zwrotnej. Istotne jest więc, aby organizacje dobrze przygotowały liderów do tego zadania – podkreśla ekspertka i dodaje, że podczas planowania programów ...

-

![Nowa krytyczna luka w zabezpieczeniach Apache Log4j Nowa krytyczna luka w zabezpieczeniach Apache Log4j]()

Nowa krytyczna luka w zabezpieczeniach Apache Log4j

... żądania, atakujący mogą przesłać do swojego serwera określone informacje, co z kolei może prowadzić do zdalnego uruchomienia niebezpiecznego kodu lub wycieku informacji poufnych. Badacze z firmy Kaspersky obserwują wzmożone skanowanie sieci w poszukiwaniu urządzeń z omawianą podatnością. Większość zarejestrowanych ataków ma na celu uruchomienie ...

-

![Rok 2022 pod znakiem ransomware i cryptojacking [© zimmytws - Fotolia.com] Rok 2022 pod znakiem ransomware i cryptojacking]()

Rok 2022 pod znakiem ransomware i cryptojacking

... więc wykorzystywać ten czas na szukanie wrażliwych danych i ich wykradanie. Po zaszyfrowaniu zasobów żądają okupu pod groźbą nie tylko utraty informacji, ale też upublicznienia dokumentów, danych klientów czy kodów źródłowych. W obawie przed karami finansowymi, spadkami kursu akcji czy konsekwencjami prawnymi, wiele ...

-

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów]()

Cyberbezpieczeństwo w I połowie 2022 wg ekspertów

... trzeciego Charlie. Jest on wprowadzany w przypadku wystąpienia zdarzenia potwierdzającego prawdopodobny atak o charakterze terrorystycznym w cyberprzestrzeni lub uzyskania wiarygodnych informacji o planowanym zdarzeniu. Ogłoszenie poziomu Charlie 3 to pokłosie zaangażowania się Polski w pomoc dla Ukrainy. Rosyjscy hakerzy wielokrotnie wypowiadali ...

-

![Nowe warianty ransomware - Monti, BlackHunt i Putin [© DD Images - Fotolia.com] Nowe warianty ransomware - Monti, BlackHunt i Putin]()

Nowe warianty ransomware - Monti, BlackHunt i Putin

... Windows i Linux. Każda zidentyfikowana odmiana ataku ransomware szyfrowała dane na zainfekowanym urządzeniu i żądała okupu od ofiary w zamian za odszyfrowanie informacji. Poniżej przedstawiono mechanizm działania wykrytych wariantów. Oprogramowanie Monti prowadzi tzw. ścianę wstydu Monti to stosunkowo nowy wariant ataku ransomware, zaprojektowany ...

-

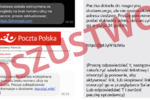

![Wstrzymana paczka? Uważaj, to może być phishing Wstrzymana paczka? Uważaj, to może być phishing]()

Wstrzymana paczka? Uważaj, to może być phishing

... To atak phishingowy, mający na celu wyłudzenie poufnych informacji. Eksperci podpowiadają także, jak chronić się przed takim atakiem. Oszuści wysyłają ... CVC/CVV oraz dat ważności. Warto zainstalować oprogramowanie antywirusowe i na bieżąco aktualizować system operacyjny. W przypadku chęci weryfikacji otrzymanej wiadomości należy ją przesłać na ...

-

![Jak ochronić firmowy smartfon przed cyberatakami? Jak ochronić firmowy smartfon przed cyberatakami?]()

Jak ochronić firmowy smartfon przed cyberatakami?

... To niezwykle popularna forma cyberprzestępstwa. Polega na podszywaniu się pod zaufane źródło (osobę lub instytucję) i ma na celu wyłudzenie poufnych informacji o użytkowniku urządzenia. Phishing wykorzystuje np. pocztę elektroniczną, sms-y czy czaty do pozyskania m.in. danych logowania czy szczegółów karty kredytowej. Z kolei ...

-

![Przekręt "na ESTĘ", czyli fałszywe zezwolenie na wjazd do USA Przekręt "na ESTĘ", czyli fałszywe zezwolenie na wjazd do USA]()

Przekręt "na ESTĘ", czyli fałszywe zezwolenie na wjazd do USA

... inna domena, istnieje duże prawdopodobieństwo, że mamy do czynienia z jakimś rodzajem oszustwa. To najlepszy sposób, aby uniknąć przesłania wrażliwych informacji cyberprzestępcom. Poza tym w przypadku wystąpienia wątpliwości co prawdziwości serwisu, należy poinformować CERT. Zadaniem tej organizacji jest całodobowe nadzorowanie ruchu internetowego ...

-

![UOKiK wziął pod lupę rynek odpadów medycznych [© alexroma z Pixabay] UOKiK wziął pod lupę rynek odpadów medycznych]()

UOKiK wziął pod lupę rynek odpadów medycznych

UOKiK prezentuje wnioski z przeprowadzonego badania rynku odpadów medycznych i formułuje postulaty dla tej branży. Celem ogólnym badania było zebranie i systematyzacja informacji odnośnie krajowych rynków usług powiązanych z gospodarowaniem odpadami medycznymi. Przyczyną do tego były płynące ze strony szpitali sygnały o dużych wzrostach cen w ...

-

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa]()

Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa

... z zakresu cyberbezpieczeństwa i posiadać aktualną wiedzę merytoryczną potrzebną do podejmowania decyzji. Wprowadzona zostanie weryfikacja personelu m.in. co do przestępstwa przeciwko ochronie informacji, przed przydzieleniem zadań z zakresu cyberbezpieczeństwa, co jest zgodne z normą techniczną, np. normę ISO 27001. Kolejnym aspektem mającym pomóc ...

-

![Sztuczna inteligencja i usługi chmurowe. Czy to połączenie jest zawsze dobrym rozwiązaniem? [© HUNG QUACH z Pixabay] Sztuczna inteligencja i usługi chmurowe. Czy to połączenie jest zawsze dobrym rozwiązaniem?]()

Sztuczna inteligencja i usługi chmurowe. Czy to połączenie jest zawsze dobrym rozwiązaniem?

... , konfigurowania i utrzymywania dodatkowej infrastruktury za każdym razem, gdy zmieniają się potrzeby. Zastosowanie chmury zapewnia zespołom przedsiębiorstwa dostęp do najnowszych informacji zgromadzonych w jednym miejscu, bez względu na ich rozproszoną lokalizację i model pracy. Ułatwia to też efektywne i bardziej precyzyjne szkolenie modeli ...

-

![Rynek gier wideo wzrośnie o jedną trzecią do 2028 roku Rynek gier wideo wzrośnie o jedną trzecią do 2028 roku]()

Rynek gier wideo wzrośnie o jedną trzecią do 2028 roku

... urządzeń pozostała na tym samym poziomie, natomiast jego penetracja – mierzona udziałem konsol w ogólnej puli urządzeń, z których korzystają użytkownicy – spadła. Więcej informacji na temat rynku gier i pełna wersja raportu:

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Czterokrotny wzrost ataków na iPhone’y! [© bramgino - Fotolia.com] Czterokrotny wzrost ataków na iPhone’y!](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Czterokrotny-wzrost-atakow-na-iPhone-y-211293-150x100crop.jpg)

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm](https://s3.egospodarka.pl/grafika2/antywirusy-ESET/Nowe-antywirusy-ESET-dla-uzytkownikow-domowych-i-malych-firm-211314-150x100crop.jpg)

![Cyberprzestępcy polują na uniwersytety [© ogichobanov - Fotolia.com] Cyberprzestępcy polują na uniwersytety](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepcy-poluja-na-uniwersytety-211576-150x100crop.jpg)

![Inflacja XI 2018 [© Thomas Reimer - Fotolia.com] Inflacja XI 2018](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-XI-2018-213086-150x100crop.jpg)

![Monitor Rynku Pracy IV kw. 2018 r. [© djile - Fotolia.com] Monitor Rynku Pracy IV kw. 2018 r.](https://s3.egospodarka.pl/grafika2/rynek-pracy/Monitor-Rynku-Pracy-IV-kw-2018-r-214098-150x100crop.jpg)

![Protokół TLS + certyfikat SSL = duet doskonały [© Jakub Jirsák - Fotolia.com] Protokół TLS + certyfikat SSL = duet doskonały](https://s3.egospodarka.pl/grafika2/protokol-TLS/Protokol-TLS-certyfikat-SSL-duet-doskonaly-215259-150x100crop.jpg)

![Inflacja II 2019 [© stadtratte - Fotolia.com] Inflacja II 2019](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-II-2019-216289-150x100crop.jpg)

![Prywatność i dobrowolność, czyli najważniejsze cechy PPK [© andranik123 - Fotolia.com] Prywatność i dobrowolność, czyli najważniejsze cechy PPK](https://s3.egospodarka.pl/grafika2/PPK/Prywatnosc-i-dobrowolnosc-czyli-najwazniejsze-cechy-PPK-217899-150x100crop.jpg)

![Nierzetelny jak polski handlowiec? [© Egor - Fotolia.com] Nierzetelny jak polski handlowiec?](https://s3.egospodarka.pl/grafika2/B2B/Nierzetelny-jak-polski-handlowiec-218033-150x100crop.jpg)

![Inflacja IV 2019 [© Peera - Fotolia.com] Inflacja IV 2019](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-IV-2019-218532-150x100crop.jpg)

![Spam i phishing I kw. 2019 r. [© thodonal - Fotolia.com] Spam i phishing I kw. 2019 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-I-kw-2019-r-218565-150x100crop.jpg)

![5 powodów, dla których marki powinny mieć aplikacje zakupowe [© Africa Studio - Fotolia.com] 5 powodów, dla których marki powinny mieć aplikacje zakupowe](https://s3.egospodarka.pl/grafika2/m-commerce/5-powodow-dla-ktorych-marki-powinny-miec-aplikacje-zakupowe-219497-150x100crop.jpg)

![Inflacja VI 2019 [© Igor Butseroga - Fotolia.com] Inflacja VI 2019](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-VI-2019-220664-150x100crop.jpg)

![Świat: wydarzenia tygodnia 36/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 36/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-36-2019-12AyHS.jpg)

![Inflacja VIII 2019 [© baloon111 - Fotolia.com] Inflacja VIII 2019](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-VIII-2019-222582-150x100crop.jpg)

![Co Polacy sądzą o swoich wynagrodzeniach? [© Patryk Kosmider - Fotolia.com] Co Polacy sądzą o swoich wynagrodzeniach?](https://s3.egospodarka.pl/grafika2/zarobki-w-Polsce/Co-Polacy-sadza-o-swoich-wynagrodzeniach-222698-150x100crop.jpg)

![Inteligentne miasta: "smart city" w dotychczasowym rozumieniu nie zdaje egzaminu [© littlestocker - Fotolia.com] Inteligentne miasta: "smart city" w dotychczasowym rozumieniu nie zdaje egzaminu](https://s3.egospodarka.pl/grafika2/smart-cities/Inteligentne-miasta-smart-city-w-dotychczasowym-rozumieniu-nie-zdaje-egzaminu-229727-150x100crop.jpg)

![Administracja publiczna na home office. Jak ochronić dane urzędów? [© olly - Fotolia.com] Administracja publiczna na home office. Jak ochronić dane urzędów?](https://s3.egospodarka.pl/grafika2/home-office/Administracja-publiczna-na-home-office-Jak-ochronic-dane-urzedow-233800-150x100crop.jpg)

![Kolejne luki zero-day w urządzeniach Apple [© pixabay.com] Kolejne luki zero-day w urządzeniach Apple](https://s3.egospodarka.pl/grafika2/Apple/Kolejne-luki-zero-day-w-urzadzeniach-Apple-237817-150x100crop.jpg)

![Podnoszenie kwalifikacji pracowników: bariery i wyzwania [© pixabay.com] Podnoszenie kwalifikacji pracowników: bariery i wyzwania](https://s3.egospodarka.pl/grafika2/szkolenia-zawodowe/Podnoszenie-kwalifikacji-pracownikow-bariery-i-wyzwania-241276-150x100crop.jpg)

![Rok 2022 pod znakiem ransomware i cryptojacking [© zimmytws - Fotolia.com] Rok 2022 pod znakiem ransomware i cryptojacking](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Rok-2022-pod-znakiem-ransomware-i-cryptojacking-242660-150x100crop.jpg)

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-I-polowie-2022-wg-ekspertow-247102-150x100crop.jpg)

![Nowe warianty ransomware - Monti, BlackHunt i Putin [© DD Images - Fotolia.com] Nowe warianty ransomware - Monti, BlackHunt i Putin](https://s3.egospodarka.pl/grafika2/ransomware/Nowe-warianty-ransomware-Monti-BlackHunt-i-Putin-250356-150x100crop.jpg)

![UOKiK wziął pod lupę rynek odpadów medycznych [© alexroma z Pixabay] UOKiK wziął pod lupę rynek odpadów medycznych](https://s3.egospodarka.pl/grafika2/odpady-medyczne/UOKiK-wzial-pod-lupe-rynek-odpadow-medycznych-259251-150x100crop.jpg)

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/ustawa-o-krajowym-systemie-cyberbezpieczenstwa/Eksperci-o-projekcie-nowelizacji-ustawy-o-krajowym-systemie-cyberbezpieczenstwa-259437-150x100crop.jpg)

![Sztuczna inteligencja i usługi chmurowe. Czy to połączenie jest zawsze dobrym rozwiązaniem? [© HUNG QUACH z Pixabay] Sztuczna inteligencja i usługi chmurowe. Czy to połączenie jest zawsze dobrym rozwiązaniem?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-i-uslugi-chmurowe-Czy-to-polaczenie-jest-zawsze-dobrym-rozwiazaniem-259978-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)