-

![Quishing. Jak nie dać się złowić? Quishing. Jak nie dać się złowić?]()

Quishing. Jak nie dać się złowić?

... do potrzebnych informacji. Rosnąca popularność tych kodów została zauważona także przez cyberprzestępców, którzy bardzo chętnie wykorzystują je ... zintegrowane zabezpieczenia nie są do końca niezawodne, ale im bardziej aktualna przeglądarka i system operacyjny, tym większe szanse, że użytkownik otrzyma ostrzeżenie na ekranie o zagrożeniu. Warto też ...

-

![Utraty danych boi się co trzecia firma w Polsce Utraty danych boi się co trzecia firma w Polsce]()

Utraty danych boi się co trzecia firma w Polsce

... ich naruszenia. Dosłownie z imienia i nazwiska Dane osobowe to szczególny zestaw wskaźników, które pozwala jednoznacznie identyfikować konkretnego użytkownika na podstawie takich informacji jak imię i nazwisko, data urodzenia, numer PESEL czy adres zamieszkania. Gdy takie dane przejmą w wyniku ataku cyberprzestępcy, mogą wykorzystać je ...

-

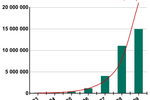

![Elektroniczna gospodarka w Polsce 2006 Elektroniczna gospodarka w Polsce 2006]()

Elektroniczna gospodarka w Polsce 2006

... informacje gospodarcze, handlowe i finansowe. Biznesowych informacji dostarcza też firma J&J Infobroker - Wyszukiwanie informacji (http://infobroker.webwweb.pl). Dodatkowo ... szkielet sieci telekomunikacyjnej będzie wypierany, a rozmowy przekierowywane do nowej platformy. System płatności online PayPal rozpoczął pełne działanie w naszym kraju. ...

-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

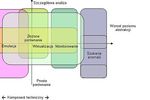

Ochrona antywirusowa: ewolucja i metody

... obrazuje, w jaki sposób działa ta technologia. Piaskownica to ograniczona przestrzeń, w której dziecko może się bezpiecznie bawić. W kontekście bezpieczeństwa informacji system operacyjny reprezentuje świat, natomiast szkodliwy program hałaśliwe dziecko. Ograniczenia nałożone na dziecko to zestaw reguł dotyczących interakcji z systemem operacyjnym ...

-

![Nowe tablety i notebooki Acer Nowe tablety i notebooki Acer]()

Nowe tablety i notebooki Acer

... pomaga śledzić nowe wpisy w serwisach społecznościowych, zapewnia łatwy dostęp do informacji o wydarzeniach, a także do poczty elektronicznej. Ponadto, umożliwia oglądanie filmów, przeglądanie ... podłączone do sieci domowej i są wyposażone w system clear.fi. Tablet Acer ICONIA TAB jest wyposażony w system operacyjny Windows 7, procesor AMD C-50 oraz ...

-

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015]()

PKPP Lewiatan: Czarna Lista Barier 2015

... danych pracownika, które może przetwarzać pracodawca. Niestety zakres tych informacji nie obejmuje danych, które mają kluczowe znaczenie dla wielu specyficznych ... 2016 roku wieloletni, stały system wsparcia dla mikroproducentów, aukcyjny system wsparcia dla większych instalacji oraz modyfikuje dotychczasowy system zielonych certyfikatów. Niestety ...

-

![Jak wspólnie realizować badania [© Minerva Studio - Fotolia.com] Jak wspólnie realizować badania]()

Jak wspólnie realizować badania

... handlowych. Nowoczesny system informatyczny wykorzystywany do badań pozwala na stałe gromadzenie informacji z różnych źródeł przy wykorzystaniu różnorodnych technik będących aktualnie w dyspozycji firmy. Każdy z elementów dotychczas działających oddzielnie może zostać włączony w jeden spójny system gromadzenia informacji rynkowej. Posiadając ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... poważnej próbie kradzieży danych bankowych. Po ataku na system bankowy cyberprzestępcy zaplanowali kradzież 423 milionów dolarów z biur Sumitomo ... aresztowała 55 osób zamieszanych w rozprzestrzenianie szkodliwych programów, które wykorzystywane były do kradzieży informacji użytkownika i haseł do systemów bankowych. Keyloggery uaktywniały się, gdy ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... brak) oraz obecność luk. Zdaniem Kaspersky Lab Apple, a w szczególności system operacyjny i aplikacje Apple'a, nie wypadają najlepiej, jeżeli chodzi o problem luk. ... moduły odpowiedzialne za gromadzenie statystyk i szkodliwi użytkownicy mają dostęp do informacji dotyczących tego, ilu użytkowników zostało zainfekowanych, gdzie są zlokalizowani, jakiej ...

-

![Branża mięsna i rozwiązania IT [© christian42 - Fotolia.com] Branża mięsna i rozwiązania IT]()

Branża mięsna i rozwiązania IT

... zadań finansowo-księgowych, logistycznych, analizy kosztów, system powinien wspierać wymianę danych z systemami HACCP wagowymi, jakościowymi, pracą oprogramowania pakującego i etykietującego wyroby. Marcin Bondara, prezes zarządu Lawson Software Polska, wskazuje na zdolność do sprawnego przetwarzania informacji jako kluczowy element rozwiązań IT ...

-

![Ochrona antywirusowa "w chmurze": wady i zalety Ochrona antywirusowa "w chmurze": wady i zalety]()

Ochrona antywirusowa "w chmurze": wady i zalety

... , aktywności, odsyłacza lub zasobu. Odpowiedź będzie brzmiała „Tak, istnieją informacje”, „nie, nie ma żadnych informacji”. W jaki sposób chmura różni się od aktualizacji antywirusowych? System aktualizacji zakłada jednokierunkową interakcję pomiędzy firmą antywirusową a użytkownikiem: od producenta oprogramowania antywirusowego do użytkownika. Nie ...

-

![Zarządzanie kryzysowe a imprezy masowe na Euro 2012 Zarządzanie kryzysowe a imprezy masowe na Euro 2012]()

Zarządzanie kryzysowe a imprezy masowe na Euro 2012

... to możliwe do wykonania przez lokalny system ratownictwa) lub katastrofę (sytuację, gdy lokalny system ratownictwa okazuje się niewydolny i trzeba uzyskać ... ważniejsze, że działania w czasie kryzysu przebiegają w zwykle w warunkach stresu, ograniczonej informacji i podwyższonego ryzyka. W przypadku zaistnienia rzeczywistego kryzysu nie ma już czasu ...

-

![Aparat cyfrowy Pentax K-1 Aparat cyfrowy Pentax K-1]()

Aparat cyfrowy Pentax K-1

... ruchu System Pixel Shift Resolution to najnowsza technologia Pentax bazującą na przesunięciu sensora. W porównaniu do klasycznej metody Bayera, rozwiązanie Pentax pozwala na uzyskanie pełnej informacji RGB dla każdego piksela. Gwarantuje to wyjątkowo wysoką jakość fotografii i jeszcze większą szczegółowość w odwzorowaniu detali. System wyposażono ...

-

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu]()

Gabinet Cieni BCC: najnowsze rekomendacje dla rządu

... otwarty i sieciocentryczny system IBCE, działać powinien w obie strony. Rodzaje SZRP oraz rodzaje wojsk powinny być nie tylko odbiorcą informacji, ale również ... , że w komunikatach o amerykańskich zobowiązaniach offsetowych nie ma żadnych informacji ma temat technologii zwiększających możliwości polskiego przemysłu radiolokacyjnego, pozwalających na ...

-

![Optymalny Model Sprzedaży [© Minerva Studio - Fotolia.com] Optymalny Model Sprzedaży]()

Optymalny Model Sprzedaży

... terenowych). Zarządzanie pracą handlowców Jeżeli w procesie biorą udział handlowcy (aktywni - odwiedzający klientów, pasywni - do których przychodzą klienci), system umożliwia udostępnienie informacji o np. dacie, godzinie i miejscu spotkania wraz z ankietą uzupełnioną przez telemarketera identyfikującą potrzeby klienta. Określa następne kroki do ...

Tematy: -

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... zaniepokoiło jego firmę. Największe firmy antywirusowe próbowały unikać podawania jakichkolwiek informacji (takich jak serwer czy adresy e-mail) dotyczących szkodliwych użytkowników, ... swojej obecności w pamięci: _SYSTEM_ Na przykład: __SYSTEM__91C38905__ __SYSTEM__64AD0625__ __SYSTEM__23D80F10__ __SYSTEM__7F4523E5__ __SYSTEM__45A2F601__ Dzięki ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... ujawnienia poufnych informacji. Popularność metod manipulacji psychologicznej bierze się z faktu, że nie jest już tak istotne to, jaki system operacyjny czy przeglądarka ... skłaniające użytkowników do pobrania oprogramowania destrukcyjnego lub ujawnienia poufnych informacji. Ataki typu „phishing” są doskonałym przykładem zagrożenia opartego na ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... sfałszowania kart kredytowych. Został skazany za poważną kradzież, nielegalny dostęp do informacji komputerowych oraz kradzież poufnych danych banku. Jednak najciekawsze w tym ... , trojan ten musi mieć możliwość wysyłania SMS-ów. Podczas procesu instalacji system operacyjny wyświetla komunikat ostrzegawczy, informując użytkownika, że program ten wymaga ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... dane statystyczne zawarte w tym raporcie zostały uzyskane przy użyciu Kaspersky Security Network (KSN) za zgodą uczestników tej sieci. Globalny system wymiany informacji dotyczących aktywności szkodliwego oprogramowania obejmuje miliony użytkowników produktów Kaspersky Lab z 213 państw na całym świecie. Zagrożenia online Dane statystyczne zawarte ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... obrony. W wyniku ataków upublicznione zostały gigabajty prywatnych informacji, a w przypadku włoskiej policji ds. zwalczania cyberprzestępczości – dokumenty, które wcześniej były prawdopodobnie własnością indyjskiej ambasady w Rosji. Później w Stanach Zjednoczonych hakerzy zaatakowali system tranzytowy na obszarze San Francisco Bay Area i ukradli ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... bezpieczeństwem, które ukształtowały 2012 rok... 1. Flashback atakuje system Mac OS X Chociaż Flashback/Flashfake, trojan atakujący system Mac OS X, pojawił się pod koniec 2011 ... skłonienia pracowników do ujawnienia informacji, które mogą być wykorzystane do uzyskania dostępu do zasobów firmowych. Ogromna ilość informacji współdzielonych online oraz ...

-

![Polska to my. Wywiad z Adamem Góralem, prezesem Asseco [© DragonImages - Fotolia.com] Polska to my. Wywiad z Adamem Góralem, prezesem Asseco]()

Polska to my. Wywiad z Adamem Góralem, prezesem Asseco

... informacji. To po części wynikało z tego, że polski zarządca banku jeszcze nie wiedział, jakich informacji w ogóle potrzebuje – jakiej codziennie, jakiej tygodniowo, a jakiej raz w miesiącu, czy raz na rok. I dzisiaj, kiedy patrzę na system ... hurtowni danych stanowiącej podstawę budowy systemu informacji zarządczej dla premiera i poszczególnych ...

-

![Mobilny CRM Mobilny CRM]()

Mobilny CRM

... właściwej architektury może w znaczący sposób wpłynąć na to, w jaki sposób wdrożony system zarządzania relacjami z klientem jest w stanie odpowiedzieć na zmiany zachodzące w prowadzonej ... zapewniającymi konwersję informacji do wspólnego formatu oraz jej wymianę z serwerem. Z kolei serwer pośredniczy w przekazywaniu informacji z właściwym systemem ...

Tematy: -

![Czym jest CRM? [© Minerva Studio - Fotolia.com] Czym jest CRM?]()

Czym jest CRM?

... swoich produktów dla danego regionu. System ułatwia również dostęp do zasobów wiedzy przedsiębiorstwa takich jak wzory umów, formularze ... dzięki którym handlowiec może łatwiej i szybciej znaleźć rozwiązanie danego problemu. W aspekcie systemu bardzo ważne jest zdalne przekazywanie informacji przy pomocy mobilnych urządzeń takich jak ...

Tematy: -

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... okazuje się być formularzem. Jego wypełnienie i wysłanie pozwoliłoby atakującemu uzyskanie cennych informacji, które mogłyby posłużyć do włamania na konto. Phishing jest pewną formą ... rozwiązaniem jest dokonywanie płatności przez specjalny system, na przykład PayPal. Jest to akceptowany na całym świecie system płatności, który ma za zadanie zwiększyć ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... , Kaspersky Lab wykrył nowego trojana szpiegującego dla systemu Mac OS X. Szkodnik ten podszywał się pod system reklamowy i był rozprzestrzeniany w zestawie z legalnym oprogramowaniem. Oprócz kradzieży informacji z komputerów szkodnik posiada funkcjonalność backdoora pozwalającą osobom atakującym wysyłać polecenia do komputerów. Wielu użytkowników ...

-

![Finansowanie OZE w Polsce - zmiany [© christian42 - Fotolia.com] Finansowanie OZE w Polsce - zmiany]()

Finansowanie OZE w Polsce - zmiany

... rynku energii elektrycznej. Natomiast obowiązujący w Polsce system certyfikatów to system zbywalnych praw majątkowych o określonej wartości rynkowej, przyznawanych wytwórcom energii ... zachowane, ich projekcje finansowe będą istotnie rozbieżne z rzeczywistością rynkową. Z informacji uzyskanych przez dr Kamilę Tarnacką z kancelarii CMS Cameron ...

-

![Prowadzenie sklepu internetowego - logistyka [© Minerva Studio - Fotolia.com] Prowadzenie sklepu internetowego - logistyka]()

Prowadzenie sklepu internetowego - logistyka

... druku, system punktów: system punków za zakupy i informowania o przedziałach punktowych, ładowanie produktów przez Excel lub inny sposób ułatwiający automatyczne ładowanie produktów, moduły płatności (karty, mTransfer, MultiTransfer, przelew24, Interligo), wyszukiwarka na stronie [6]. Warto jeszcze wprowadzić funkcje wysyłania do klienta informacji ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... mamy na oku kilka niebezpiecznych sieci zombie. Spodziewajcie się więc kolejnych informacji dotyczących zamykania następnych sieci. DigiNotar zhakowany Do listy zagrożeń, ... programów na Androida, a w szczególności backdoorów: spośród 559 zagrożeń wykrytych na system Google, 182 (32,5%) to modyfikacje z funkcjami backdoora (w lipcu liczba ta wynosiła ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... zakłócając konkurencję na lokalnym rynku. Jakość obsługi klientów zależy w dużej mierze od dostępności informacji oraz jej wiarygodności oraz czasu realizacji procesów związanych z akceptacją i rozliczaniem projektów europejskich. System, w którym potencjalni autorzy projektów nie wiedzą czy warto przygotowywać się do kolejnego konkursu ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... na dwa sposoby: poprzez szyfrowanie danych użytkownika lub modyfikowanie informacji systemowych. Użytkownicy szybko zauważają, że z ich danymi nie wszystko jest w porządku ... poprzez VMM. Oprócz uruchomienia systemu operacyjnego użytkownika, VMM uruchamia inny system operacyjny. W tym systemie operacyjnym mogą zostać uruchomione złośliwe programy. Oba ...

-

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie]()

Korupcja w sądownictwie na świecie

... w krajach rozwijających się sądownictwo zajmuje się jedynie ułamkiem sporów. Tradycyjny system prawny oraz państwowe administracyjne procesy stanowią według szacunków 90% ... lub, jeżeli odpowiedni wyrok mógłby przynieść im korzyści finansowe. Dostępność informacji o przysługujących w sądzie prawach. Instytucja sądu gwarantuje porady prawne dotyczące ...

-

![Budowanie lojalności klientów - sposoby motywacji Budowanie lojalności klientów - sposoby motywacji]()

Budowanie lojalności klientów - sposoby motywacji

... nabywczych na zasadzie spójności psychologicznej. Gdy klient porówna oceni swój system wartości i system wartości firmy za zgodne, widzi słuszność dążeń firmy i budzi ... relacji z firmą jest zwrotny dopływ informacji o osiąganych wynikach. Klienci pozostający od dłuższego czasu w relacji z firmą oczekują informacji zwrotnej o poziomie ich lojalności ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... , jakie zainstalował wtyczki, oraz zdobędzie adres IP użytkownika. Przy pomocy tych informacji serwer przydzieli użytkownikowi unikatowe ID, które zostanie następnie zapisane ... będzie w stanie uruchomić się, jeśli użytkownik regularnie łata swój system operacyjny i aplikacje. Skaner luk w zabezpieczeniach potrafi wykryć "dziurawe" aplikacje. Kaspersky ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... Jego ofiarą padło wiele dużych firm, łącznie z Google i Adobe. Oprócz poufnych informacji użytkowników stojący za tym atakiem cyberprzestępcy planowali również zdobycie kodów ... w sierpniu i została oznaczona wewnętrznym numerem TDL-4. W celu obejścia wbudowanej w system Windows ochrony autorzy TDSS wykorzystywali technikę infekowania sektora MBR, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015](https://s3.egospodarka.pl/grafika2/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2015-167652-150x100crop.jpg)

![Jak wspólnie realizować badania [© Minerva Studio - Fotolia.com] Jak wspólnie realizować badania](https://s3.egospodarka.pl/grafika/badania-rynku/Jak-wspolnie-realizowac-badania-iG7AEZ.jpg)

![Branża mięsna i rozwiązania IT [© christian42 - Fotolia.com] Branża mięsna i rozwiązania IT](https://s3.egospodarka.pl/grafika/branza-miesna/Branza-miesna-i-rozwiazania-IT-zaGbha.jpg)

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-najnowsze-rekomendacje-dla-rzadu-204821-150x100crop.jpg)

![Optymalny Model Sprzedaży [© Minerva Studio - Fotolia.com] Optymalny Model Sprzedaży](https://s3.egospodarka.pl/grafika//Optymalny-Model-Sprzedazy-iG7AEZ.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Polska to my. Wywiad z Adamem Góralem, prezesem Asseco [© DragonImages - Fotolia.com] Polska to my. Wywiad z Adamem Góralem, prezesem Asseco](https://s3.egospodarka.pl/grafika2/Asseco/Polska-to-my-Wywiad-z-Adamem-Goralem-prezesem-Asseco-175460-150x100crop.jpg)

![Czym jest CRM? [© Minerva Studio - Fotolia.com] Czym jest CRM?](https://s3.egospodarka.pl/grafika//Czym-jest-CRM-iG7AEZ.jpg)

![Finansowanie OZE w Polsce - zmiany [© christian42 - Fotolia.com] Finansowanie OZE w Polsce - zmiany](https://s3.egospodarka.pl/grafika/rynek-energii-odnawialnej/Finansowanie-OZE-w-Polsce-zmiany-zaGbha.jpg)

![Prowadzenie sklepu internetowego - logistyka [© Minerva Studio - Fotolia.com] Prowadzenie sklepu internetowego - logistyka](https://s3.egospodarka.pl/grafika/sklepy-internetowe/Prowadzenie-sklepu-internetowego-logistyka-iG7AEZ.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-sadownictwie-na-swiecie-apURW9.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)