-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... artykule opisano, w jaki sposób wiadomości spamowe są wykorzystywane w celu uzyskania dostępu do informacji osobistych oraz wyłudzenia pieniędzy od użytkowników. Eksperci z firmy Kaspersky Lab ... szkodliwy program. Tej samej metody użyto podczas przeprowadzania ataku na systemy WebMoney oraz Yandex.Money. Celem ataków phishingowych byli również ...

-

![Tydzień 38/2008 (15-21.09.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 38/2008 (15-21.09.2008)]()

Tydzień 38/2008 (15-21.09.2008)

... KRYZYSEM Tydzień na nowojorskiej giełdzie zakończył się wzrostami indeksów po opublikowaniu informacji, że amerykański rząd we współpracy z Fed, Kongresem i amerykańską Komisją Giełd i ... Szwajcarskim Bankiem Narodowym. Także te wszystkie te instytucje wprowadziły w rodzime systemy bankowe miliardy we własnych walutach. Nie bez znaczenia dla ...

-

![Zarządzanie ryzykiem to priorytet Zarządzanie ryzykiem to priorytet]()

Zarządzanie ryzykiem to priorytet

... dokonało ich modyfikacji, powierzając bardziej aktywną rolę zarządowi. W tym celu usprawnione i przebudowane zostały systemy raportowania do zarządu i komitetów ryzyka. „Można wyraźnie zaobserwować, że zarządy potrzebują szerszej i rzetelnej informacji na temat ryzyk. Jest to niezbędne do podejmowania optymalnych decyzji, które z punktu widzenia ...

-

![ESET przedstawia 5 największych wpadek 2015 roku [© Uli-B - Fotolia.com] ESET przedstawia 5 największych wpadek 2015 roku]()

ESET przedstawia 5 największych wpadek 2015 roku

... związanym z bezpieczeństwem informacji. W minionym roku ulubionym sposobem inicjowania infekcji przez cyberprzestępców były sztuczki socjotechniczne. Niezmiennie jednak komputery i systemy informatyczne najczęściej infekowano poprzez luki w zabezpieczeniach i oprogramowaniu. Skutki, które niesie za sobą utrata ważnych informacji, bywają - zwłaszcza ...

-

![Tylko 1/5 firm dba o jakość danych [© thodonal - Fotolia.com] Tylko 1/5 firm dba o jakość danych]()

Tylko 1/5 firm dba o jakość danych

... jest biznes, to podążając tym tropem, systemy analityczne to rodzaj silnika napędzającego rozwój przedsiębiorstwa. O sukcesie projektów analitycznych w dużej mierze decyduje posiadanie właściwych danych.Tymczasem, jak wynika z badania SAS, tylko 20% firm monitoruje, zarządza i dba o poprawę jakości informacji. Jak wynika z badania, w minionym roku ...

-

![Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe? [© WavebreakmediaMicro - Fotolia.com] Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe?]()

Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe?

... wręczali swoim najwierniejszym klientom. Dziś u podstaw tych programów leżą skomplikowane systemy wykorzystujące analizę danych i uczenie maszynowe. Nie zmienia się tylko cel sprzedawców ... . Dzięki temu konsumenci mają nieustający dostęp do wszystkich istotnych dla nich informacji – wiedzą, ile mają punktów, jakie nagrody na nich czekają, jakie ...

-

![Munich Re wybiera rozwiązanie SAP [© Nmedia - Fotolia.com] Munich Re wybiera rozwiązanie SAP]()

Munich Re wybiera rozwiązanie SAP

... kluczowych procesów biznesowych, zastępując w Munich Re liczne przestarzałe systemy. Zoptymalizuje ono przetwarzanie operacji w Munich Re i doprowadzi ... zarządzania umowami reasekuracji, dostępna w ramach mySAP Insurance, poprawi procesy gromadzenia informacji i analizy, zapewniając tym samym większą przejrzystość, niezbędną do osiągnięcia warunków ...

-

![Xeon przekracza 3 GHz [© violetkaipa - Fotolia.com] Xeon przekracza 3 GHz]()

Xeon przekracza 3 GHz

... o pojemności 512 KB i ma magistralę systemową pracującą z szybkością 400 MHz. Systemy oparte na procesorach Intel Xeon obejmują serwery ogólnego przeznaczenia w zastosowaniach takich jak obsługa stron internetowych, buforowanie danych, wyszukiwanie informacji, bezpieczeństwo oraz media strumieniowe, a także stacje robocze służące m.in. do tworzenia ...

Tematy: procesory do serwerów -

![TETA w Work Service [© Nmedia - Fotolia.com] TETA w Work Service]()

TETA w Work Service

... platformach sprzętowych. Wyróżniono w nim cztery obszary funkcjonalne, które są obsługiwane przez systemy: TETA_Personel, TETA_Finanse, TETA_Logistyka, TETA_Produkcja. Każdy z nich ... związane z procesem podejmowania decyzji. Uzyska też lepszy dostęp do informacji zarządczej oraz jasne podstawy do podejmowania decyzji biznesowych. TETA_Controlling ...

Tematy: teta, work service -

![SIK - nowy produkt Logotec [© Nmedia - Fotolia.com] SIK - nowy produkt Logotec]()

SIK - nowy produkt Logotec

... przedsiębiorstwa. "Według naszej oceny wdrożenie hurtowni danych wraz z SIK jest najbardziej efektywnym sposobem zbierania i systematyzowania informacji zarządczych, które są generowane przez równolegle wykorzystywane systemy klasy CRM i ERP." – mówi Maciej Kozarowicz, Wiceprezes Zarządu odpowiedzialny w Logotec Enterprise za Dział Wdrożeń ...

-

![System operacyjny od Google? System operacyjny od Google?]()

System operacyjny od Google?

... – to właśnie lider wyszukiwania informacji posiada w swoich zasobach wiele aplikacji oraz serwisów udostępnionych za darmo na użytek internautów, dzięki którym zdobył zaufanie niejednego. Skoro w tak wielu dziedzinach naszego internetowego życia (poczta, wyszukiwarki, zdjęcia satelitarne, oprogramowanie, systemy reklamowe, przeglądarki) uczestniczy ...

-

![Dział marketingu a zarządzanie wiedzą Dział marketingu a zarządzanie wiedzą]()

Dział marketingu a zarządzanie wiedzą

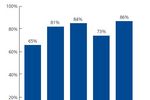

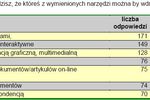

... i pomysłów dostępnych dla wszystkich pracowników. Z badania wynika, że systemy do publikacji dokumentów w sieci intra- bądź internetowej istnieją w 46% badanych firm. ... by wdrożyć u nich w dziale, respondenci odpowiedzieli, że najchętniej fora wymiany informacji lub giełdę pomysłów (59%). 52% respondentów wyraziło zainteresowanie wdrożeniem narzędzi ...

-

![Funkcjonowanie opieki zdrowotnej niejasne [© Scanrail - Fotolia.com] Funkcjonowanie opieki zdrowotnej niejasne]()

Funkcjonowanie opieki zdrowotnej niejasne

... i podmioty oferujące ubezpieczenia zdrowotne powinny uzależnić korzyści finansowe od optymalnego funkcjonowania kluczowych obszarów, co wymaga inwestycji w systemy informacji, procedury działania i systemy nadzoru. Wsparcie w zakresie ochrony zdrowia/wytyczne: Schorzenia przewlekłe dominują we wszystkich sześciu krajach. Chociaż zdaniem większości ...

-

![Polska: wydarzenia tygodnia 10/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 10/2016]()

Polska: wydarzenia tygodnia 10/2016

... tej transakcji do połowy tego roku. Według szefa Polskiej Agencji Informacji i Inwestycji Zagranicznych Sławomir Majman outsourcing daje w Polsce pracę ponad 170 tys. ... UTRZYMUJE RENTOWNOŚĆ. DEKLARUJE ZNACZNE NAKŁADY INWESTYCYJNE NA ROZWÓJ Spółka dostarczająca oprogramowania i systemy informatyczne dla firm ma za sobą bardzo dobry rok, w którym ...

-

![Sztuczna inteligencja oplata ludzkość [© agsandrew - Fotolia.com] Sztuczna inteligencja oplata ludzkość]()

Sztuczna inteligencja oplata ludzkość

... przez dwa dni więcej informacji niż wygenerował łącznie przez pierwsze 5 lat swojego istnienia. Moc obliczeniowa komputerów jest ... to niedostrzegalne przez użytkownika. Droga w kierunku SI była raczej formą ewolucji niż rewolucji. Systemy i algorytmy stawały się coraz bardziej zaawansowane, a przejście było płynne. Spowodowało to, że większość ...

-

![Zagrożenia w sieci. Co przyniesie 2018 rok? [© Nawadoln - Fotolia.com] Zagrożenia w sieci. Co przyniesie 2018 rok?]()

Zagrożenia w sieci. Co przyniesie 2018 rok?

... być duże instytucje przemysłowe. Wymierzone w przemysł ataki potrafią obejść zaawansowane systemy kontrolne. Do jednych z nich należał w tym roku Industroyer, który m.in. ... pracę piekarnika, czy nawet pralki. Cybeprzestępcy na podstawie zgromadzonych przez smart-urządzenia informacji, są w stanie zebrać szereg danych na nasz temat – gdzie jesteśmy, co ...

-

![Spam i phishing w 2017 r. [© frank peters - Fotolia.com] Spam i phishing w 2017 r.]()

Spam i phishing w 2017 r.

... nie próżnowali. Wabikiem na ofiary i metodą wykradania pieniędzy oraz informacji osobistych były m.in. szkodliwe wiadomości nawiązujące do bieżących ... w porównaniu z 2016 r., osiągając poziom 56,63%. Jednocześnie wzrosła liczba ataków phishingowych – systemy antyphishingowe Kaspersky Lab zostały aktywowane ponad 246 milionów razy, co stanowi wzrost o ...

-

![Spam i phishing I kw. 2019 r. [© thodonal - Fotolia.com] Spam i phishing I kw. 2019 r.]()

Spam i phishing I kw. 2019 r.

... na kolejnych miejscach uplasowały się globalne portale internetowe oraz systemy płatności. Brazylia stanowiła państwo o największym udziale użytkowników zaatakowanych przez phishing (22% w ... rozpoczynają się od „https” zawsze, gdy zostaniesz proszony o podanie jakichkolwiek informacji osobistych lub finansowych. Nigdy nie podawaj swoich danych ...

-

![Energetyka w ogniu cyberataków Energetyka w ogniu cyberataków]()

Energetyka w ogniu cyberataków

... prywatnych, jak i w naprawdę grube ryby. Przykładem tego ostatniego mogą być ataki na przemysłowe systemy sterowania (ICS). Z opracowanego przez Kaspersky raportu ICS CERT wynika, że w ... trojan szpiegujący, stworzony w celu kradzieży danych uwierzytelniających, zrzutów ekranu oraz informacji przechwyconych z kamer internetowych oraz klawiatury. We ...

-

![Trojan Shlayer gnębi użytkowników macOS Trojan Shlayer gnębi użytkowników macOS]()

Trojan Shlayer gnębi użytkowników macOS

... bezpieczniejsze niż na przykład systemy Microsoftu, to jednak okazuje się, że i im cyberprzestępcy nie dają spokoju. Z najnowszych doniesień ... eliminować. W tym celu: Instaluj programy i aktualizacje wyłącznie z zaufanych źródeł. Poszukaj informacji na temat stron rozrywkowych, które planujesz odwiedzić: sprawdź ich reputację w internecie. Korzystaj ...

-

![Rynek pracy strefy euro, czyli zagadka wysokiego zatrudnienia [© Freepik] Rynek pracy strefy euro, czyli zagadka wysokiego zatrudnienia]()

Rynek pracy strefy euro, czyli zagadka wysokiego zatrudnienia

... informacji o zamykaniu kolejnych zakładów i zwolnieniach setek czy nawet tysięcy osób w sektorach takich ... poprawić dopasowanie (i wydajność) oraz realokację miejsc pracy, a także uniknąć marnotrawienia kwalifikacji. Inwestowanie w generatywne systemy sztucznej inteligencji może również ożywić zarówno pracowników, jak i rynki pracy: właściwa ich ...

-

![Utraty danych boi się co trzecia firma w Polsce Utraty danych boi się co trzecia firma w Polsce]()

Utraty danych boi się co trzecia firma w Polsce

... serwisy internetowe, aplikacje mobilne czy systemy rejestracji użytkowników w usługach publicznych i prywatnych - tym większe ryzyko ich naruszenia. Dosłownie z imienia i nazwiska Dane osobowe to szczególny zestaw wskaźników, które pozwala jednoznacznie identyfikować konkretnego użytkownika na podstawie takich informacji jak imię i nazwisko, data ...

-

![Informacja w otoczeniu gospodarczym konsultingu [© Minerva Studio - Fotolia.com] Informacja w otoczeniu gospodarczym konsultingu]()

Informacja w otoczeniu gospodarczym konsultingu

... [3]. Dostęp do informacji, który jest coraz łatwiejszy dzięki szybkiemu rozwojowi globalnej infrastruktury sieciowej, nie niweluje całkowicie aspektu asymetrii informacji[4], która polega na ... optymalne warunki do jej funkcjonowania. Narzędziem wspomnianego projektowania są systemy zintegrowane. Przy ich wdrażaniu niezbędna jest obecność podmiotu, ...

Tematy: -

![Dane cyfrowe: do 2020 r. znaczący wzrost [© Scanrail - Fotolia.com] Dane cyfrowe: do 2020 r. znaczący wzrost]()

Dane cyfrowe: do 2020 r. znaczący wzrost

... , które będą oferować klientom wewnętrznym i zewnętrznym systemy informatyczne jako usługę. Prywatne środowiska cloud computing umożliwią spełnienie tych wymagań oraz zapewnią przedsiębiorstwom i klientom indywidualnym nowe możliwości automatycznego zarządzania i zabezpieczania rosnących ilości informacji” - powiedział Joe Tucci, prezes i dyrektor ...

-

![Cyberprzestępcy a własność intelektualna firm Cyberprzestępcy a własność intelektualna firm]()

Cyberprzestępcy a własność intelektualna firm

... produktu/rozwiązania. Tylko połowa zaatakowanych w ten sposób firm podjęła odpowiednie kroki, by naprawić swoje systemy i zabezpieczyć je przed analogicznymi zagrożeniami w przyszłości. Przedsiębiorstwa decydują się na przechowywanie informacji za granicą — kryzys gospodarczy sprawił, że wzrosła liczba firm, które poszukują tańszych rozwiązań ...

-

![Sektor TMT a bezpieczeństwo informatyczne 2012 [© alphaspirit - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne 2012]()

Sektor TMT a bezpieczeństwo informatyczne 2012

... dostrzegać znaczenie bezpieczeństwa informacji oraz świadomie dokonywać wyborów” – dodaje. Niezależnie od zmieniającej się percepcji roli bezpieczeństwa informacji w organizacji zaufanie do ... Biorąc pod uwagę dużą grupę podmiotów niezdolnych do wykrycia ataków na ich systemy IT, statystyki te są niewątpliwie zaniżone. Niestety, nawet jeżeli ...

-

![Technologie mobilne a bezpieczeństwo IT [© Robert Kneschke - Fotolia.com] Technologie mobilne a bezpieczeństwo IT]()

Technologie mobilne a bezpieczeństwo IT

... informacji. Respondenci reprezentowali największe firmy i organizacje różnych branż. Zasięg badania objął 64 kraje, w tym Polskę. Wnioski są alarmujące. Rosnąca liczba cyberataków sprawia, że firmy w coraz większym stopniu narażone są na działania hakerów. Ataki na systemy ...

-

![Instynkt, intuicja i emocje. Tak podejmuje decyzje CFO [© yurolaitsalbert - Fotolia.com] Instynkt, intuicja i emocje. Tak podejmuje decyzje CFO]()

Instynkt, intuicja i emocje. Tak podejmuje decyzje CFO

... muszą polegać na instynkcie. Przeprowadzona ankieta dowodzi również, że niedobór dostatecznych informacji finansowych ma negatywny wpływ na rentowność przedsiębiorstwa. Jeśli podejmowane ... działania i pomocy systemów, które wspierają w skutecznym podejmowanie decyzji. Stare systemy biznesowe nie umożliwiają zapewnienia responsywności, która jest ...

-

![Infodemia: czy sztuczna inteligencja wyeliminuje fake newsy? [© georgejmclittle - Fotolia.com] Infodemia: czy sztuczna inteligencja wyeliminuje fake newsy?]()

Infodemia: czy sztuczna inteligencja wyeliminuje fake newsy?

... informacji pojawiających się codziennie w formie artykułów, podcastów czy materiałów wideo niosą za sobą ogrom informacji, wśród których coraz trudniej odróżnić te prawdziwe. Według ekspertów Gartnera do 2022 roku będziemy konsumować więcej fake newsów niż informacji ... są oparte na niej algorytmy i systemy pozwalające demaskować efekt jej pracy ...

-

![3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić? [© pixabay.com] 3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?]()

3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?

... Przyświecają im dwa zasadnicze motywy postępowania. Po pierwsze, naruszają systemy zabezpieczeń, aby zdobyć dane uwierzytelniające użytkowników bankowości internetowej ... Analizy Wymiany Informacji sektora finansowego (FS-ISAC) wśród członków tej organizacji pełniących funkcję dyrektorów ds. bezpieczeństwa informacji (CISO) lub zajmujących stanowiska ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... e-mail przez pracowników. Brak zabezpieczeń może doprowadzić wówczas do wycieku informacji na zewnątrz, a odnalezienie przyczyny staje się prawie niemożliwe. W opinii G DATA do ... Szyfrowanie transmisji danych pomiędzy klientem a serwerem (IPSec). Monitoring oraz systemy alarmowe. Ochrona mienia i kontrola dostępu do pomieszczeń. Bezpieczne logowanie ...

-

![Sektor TMT a bezpieczeństwo informatyczne [© Scanrail - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne]()

Sektor TMT a bezpieczeństwo informatyczne

... włączając w to wykorzystywanie czy transfer danych korporacyjnych. Ignorowanie tego zjawiska nie jest rozwiązaniem. Lepiej jest wdrożyć precyzyjne systemy ochrony danych i wrażliwych informacji dostosowane do posiadanej technologii” – podkreśla Jakub Bojanowski, Partner w Dziale Zarządzania Ryzykiem Deloitte Polska. Eksperci Deloitte zwracają uwagę ...

-

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012]()

Bezpieczeństwo IT: trendy 2012

... Żyjemy w świecie całodobowym, więc żeby firmy mogły prowadzić niezakłóconą działalność, ich systemy IT muszą działać przez cały czas. Pojawia się tyle nowych zagrożeń ... prywatnych, a 33 proc. je bada. Choć wiele pakietów oferuje bazy informacji administracyjnych do interakcji z najważniejszymi platformami wirtualizacji, nowe funkcje hiperwizorów ...

-

![Bezpieczne dane firmowe na urządzeniach mobilnych [© drubig-photo - Fotolia.com] Bezpieczne dane firmowe na urządzeniach mobilnych]()

Bezpieczne dane firmowe na urządzeniach mobilnych

... . Tymczasem podejście do bezpieczeństwa informacji musi zmienić się tak szybko, jak zmienia się świat. Musimy iść w kierunku nowoczesnego systemu kontroli wbudowanego w procesy i systemy, który jest projektowany razem z nimi. To musi być metodyka i technologia zwiększająca jednocześnie bezpieczeństwo informacji i efektywność działania organizacji ...

-

![Big Data - duży potencjał i wyzwanie [© Sergey Nivens - Fotolia.com] Big Data - duży potencjał i wyzwanie]()

Big Data - duży potencjał i wyzwanie

... ”). Sieć może dostarczyć przydatnych informacji kontekstowych dla tego rodzaju danych, dotyczących osób lub urządzeń oraz ich statusu i dostępności. Bardzo dobrym przykładem, gdzie komunikacja urządzenie-urządzenie (machine-to-machine) oraz Data in Motion ma szczególne znaczenie, są wszelkiego rodzaju systemy automatyki przemysłowej. Według Cisco ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 38/2008 (15-21.09.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 38/2008 (15-21.09.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-38-2008-15-21-09-2008-12AyHS.jpg)

![ESET przedstawia 5 największych wpadek 2015 roku [© Uli-B - Fotolia.com] ESET przedstawia 5 największych wpadek 2015 roku](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/ESET-przedstawia-5-najwiekszych-wpadek-2015-roku-169742-150x100crop.jpg)

![Tylko 1/5 firm dba o jakość danych [© thodonal - Fotolia.com] Tylko 1/5 firm dba o jakość danych](https://s3.egospodarka.pl/grafika2/dane/Tylko-1-5-firm-dba-o-jakosc-danych-215503-150x100crop.jpg)

![Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe? [© WavebreakmediaMicro - Fotolia.com] Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe?](https://s3.egospodarka.pl/grafika2/programy-lojalnosciowe/Od-miedzianych-monet-po-sztuczna-inteligencje-Jak-zmienialy-sie-programy-lojalnosciowe-254856-150x100crop.jpg)

![Munich Re wybiera rozwiązanie SAP [© Nmedia - Fotolia.com] Munich Re wybiera rozwiązanie SAP](https://s3.egospodarka.pl/grafika/sap/Munich-Re-wybiera-rozwiazanie-SAP-Qq30bx.jpg)

![Xeon przekracza 3 GHz [© violetkaipa - Fotolia.com] Xeon przekracza 3 GHz](https://s3.egospodarka.pl/grafika/procesory-do-serwerow/Xeon-przekracza-3-GHz-SdaIr2.jpg)

![TETA w Work Service [© Nmedia - Fotolia.com] TETA w Work Service](https://s3.egospodarka.pl/grafika/teta/TETA-w-Work-Service-Qq30bx.jpg)

![SIK - nowy produkt Logotec [© Nmedia - Fotolia.com] SIK - nowy produkt Logotec](https://s3.egospodarka.pl/grafika/sik/SIK-nowy-produkt-Logotec-Qq30bx.jpg)

![Funkcjonowanie opieki zdrowotnej niejasne [© Scanrail - Fotolia.com] Funkcjonowanie opieki zdrowotnej niejasne](https://s3.egospodarka.pl/grafika/sluzba-zdrowia/Funkcjonowanie-opieki-zdrowotnej-niejasne-apURW9.jpg)

![Polska: wydarzenia tygodnia 10/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 10/2016](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-10-2016-vgmzEK.jpg)

![Sztuczna inteligencja oplata ludzkość [© agsandrew - Fotolia.com] Sztuczna inteligencja oplata ludzkość](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-oplata-ludzkosc-189356-150x100crop.jpg)

![Zagrożenia w sieci. Co przyniesie 2018 rok? [© Nawadoln - Fotolia.com] Zagrożenia w sieci. Co przyniesie 2018 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-Co-przyniesie-2018-rok-200803-150x100crop.jpg)

![Spam i phishing w 2017 r. [© frank peters - Fotolia.com] Spam i phishing w 2017 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-2017-r-202503-150x100crop.jpg)

![Spam i phishing I kw. 2019 r. [© thodonal - Fotolia.com] Spam i phishing I kw. 2019 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-I-kw-2019-r-218565-150x100crop.jpg)

![Rynek pracy strefy euro, czyli zagadka wysokiego zatrudnienia [© Freepik] Rynek pracy strefy euro, czyli zagadka wysokiego zatrudnienia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-strefy-euro-czyli-zagadka-wysokiego-zatrudnienia-263009-150x100crop.jpg)

![Informacja w otoczeniu gospodarczym konsultingu [© Minerva Studio - Fotolia.com] Informacja w otoczeniu gospodarczym konsultingu](https://s3.egospodarka.pl/grafika//Informacja-w-otoczeniu-gospodarczym-konsultingu-iG7AEZ.jpg)

![Dane cyfrowe: do 2020 r. znaczący wzrost [© Scanrail - Fotolia.com] Dane cyfrowe: do 2020 r. znaczący wzrost](https://s3.egospodarka.pl/grafika/informacje-cyfrowe/Dane-cyfrowe-do-2020-r-znaczacy-wzrost-apURW9.jpg)

![Sektor TMT a bezpieczeństwo informatyczne 2012 [© alphaspirit - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne 2012](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Sektor-TMT-a-bezpieczenstwo-informatyczne-2012-111437-150x100crop.jpg)

![Technologie mobilne a bezpieczeństwo IT [© Robert Kneschke - Fotolia.com] Technologie mobilne a bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Technologie-mobilne-a-bezpieczenstwo-IT-129177-150x100crop.jpg)

![Instynkt, intuicja i emocje. Tak podejmuje decyzje CFO [© yurolaitsalbert - Fotolia.com] Instynkt, intuicja i emocje. Tak podejmuje decyzje CFO](https://s3.egospodarka.pl/grafika2/CFO/Instynkt-intuicja-i-emocje-Tak-podejmuje-decyzje-CFO-159306-150x100crop.jpg)

![Infodemia: czy sztuczna inteligencja wyeliminuje fake newsy? [© georgejmclittle - Fotolia.com] Infodemia: czy sztuczna inteligencja wyeliminuje fake newsy?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Infodemia-czy-sztuczna-inteligencja-wyeliminuje-fake-newsy-228862-150x100crop.jpg)

![3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić? [© pixabay.com] 3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?](https://s3.egospodarka.pl/grafika2/Cyber-Threat-Intelligence/3-glowne-problemy-cyberbezpieczenstwa-bankow-Jak-im-zaradzic-238305-150x100crop.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Sektor TMT a bezpieczeństwo informatyczne [© Scanrail - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Sektor-TMT-a-bezpieczenstwo-informatyczne-apURW9.jpg)

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2012-MBuPgy.jpg)

![Bezpieczne dane firmowe na urządzeniach mobilnych [© drubig-photo - Fotolia.com] Bezpieczne dane firmowe na urządzeniach mobilnych](https://s3.egospodarka.pl/grafika2/dane-firmowe/Bezpieczne-dane-firmowe-na-urzadzeniach-mobilnych-107763-150x100crop.jpg)

![Big Data - duży potencjał i wyzwanie [© Sergey Nivens - Fotolia.com] Big Data - duży potencjał i wyzwanie](https://s3.egospodarka.pl/grafika2/Big-Data/Big-Data-duzy-potencjal-i-wyzwanie-118632-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Rynek najmu w trendzie wzrostowym [© Freepik] Rynek najmu w trendzie wzrostowym](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-trendzie-wzrostowym-265442-150x100crop.jpg)

![Boom na rynku nowych mieszkań za rogatkami metropolii [© Freepik] Boom na rynku nowych mieszkań za rogatkami metropolii](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Boom-na-rynku-nowych-mieszkan-za-rogatkami-metropolii-265438-150x100crop.jpg)

![Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży [© Freepik] Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży](https://s3.egospodarka.pl/grafika2/opozniony-lot/Odszkodowanie-od-linii-lotniczych-nawet-jesli-to-wycieczka-z-biura-podrozy-265417-150x100crop.jpg)

![Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie? [© Freepik] Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie?](https://s3.egospodarka.pl/grafika2/deregulacja/Deregulacja-Liczba-mediacji-w-postepowaniach-administracyjnych-wzrosnie-265432-150x100crop.jpg)