-

![Ströer na platformie Comtica [© stoupa - Fotolia.com] Ströer na platformie Comtica]()

Ströer na platformie Comtica

... zarządzania treścią CMS. Specjaliści odpowiedzialni za publikowaną w portalu treść, zarządzają nią samodzielnie, bez konieczności posługiwania się językami programowania lub HTML. Wdrożenie portalu wraz z dodatkowymi modułami zrealizowano w technologii .NET.

-

![Netia wdraża TYTAN Billing [© pizuttipics - Fotolia.com] Netia wdraża TYTAN Billing]()

Netia wdraża TYTAN Billing

... system informatyczny usprawni w Netii rozliczanie między operatorami współpracującymi w dostarczaniu usług dla klientów indywidualnych i biznesowych. Jest to pierwsze w Polsce wdrożenie systemu TYTAN InterPartner Billing, który został do tej pory zainstalowany u kilku znaczących operatorów telekomunikacyjnych na świecie. Wartość dostarczanych przez ...

-

![E-podpis: historia i stan obecny [© Minerva Studio - Fotolia.com] E-podpis: historia i stan obecny]()

E-podpis: historia i stan obecny

... podpisu, ponieważ zgodnie z obowiązującym prawem już od 16 sierpnia tego roku będzie miła obowiązek przyjmowania dokumenty podpisanych elektroniczne. Jednak wdrożenie podpisu elektronicznego w administracji publicznej wydaje się obecnie niemożliwe, ponieważ wzajemnie wykluczające się przepisy i bezzasadnie wysokie wymogi wobec elementów systemu ...

-

![Komisja Europejska kontra cyberprzestępczość [© stoupa - Fotolia.com] Komisja Europejska kontra cyberprzestępczość]()

Komisja Europejska kontra cyberprzestępczość

... nielegalnych treści na terenie Państw Członkowskich a następnie dane te będą zbierane i udostępniane jednostkom Europolu. Komisja Europejska przeznaczy na wdrożenie systemu platformy alarmowej w struktury Europolu 300.000 euro. Vice-Prezydent Jacques Barrot podkreślił potrzebę wdrożenia strategii Komisji Europejskiej, słowami: "Strategia ...

-

![Polska: wydarzenia tygodnia 35/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 35/2012]()

Polska: wydarzenia tygodnia 35/2012

... DZIELENIA DOTACJI? Ministerstwo eksperymentuje z konkursem dotacyjnym wg nowej formuły. Z końcem sierpnia ruszył nabór wniosków w ramach pilotażu "Wsparcie na pierwsze wdrożenie wynalazku" w ramach IV osi priorytetowej Inwestycje w innowacyjne przedsięwzięcia PO IG. W tym dosyć nietypowym konkursie dofinansowanie będzie udzielane na projekty ...

-

![E-commerce na celowniku oszustów [© Warakorn - Fotolia.com] E-commerce na celowniku oszustów]()

E-commerce na celowniku oszustów

... jest dokonywana na podstawie nazwy użytkownika i hasła. Jednak w ciągu następnych 2–3 lat może się to diametralnie zmienić. Firmy planują wdrożenie zaawansowanych mechanizmów zabezpieczających, jak technologie biometryczne (zdaniem połowy respondentów w przyszłości będzie to niezbędny sposób uwierzytelniania logowania), czy tokeny wirtualne ...

-

![Cyfrowa transformacja dla wybranych? [© Nmedia - Fotolia.com] Cyfrowa transformacja dla wybranych?]()

Cyfrowa transformacja dla wybranych?

... IT w firmie może przynieść ogromne korzyści” – twierdzi John McKnight, wiceprezes, Research and Analyst Services, Enterprise Strategy Group. Według badania ESG wdrożenie nowoczesnych rozwiązań w zakresie centrów danych, takich jak skalowalne systemy pamięci masowej i infrastruktura konwergentna lub hiperkonwergentna, pozwala zwiększyć elastyczność ...

-

![CIO o najważniejszych trendach technologicznych w biznesie [© violetkaipa - Fotolia.com] CIO o najważniejszych trendach technologicznych w biznesie]()

CIO o najważniejszych trendach technologicznych w biznesie

... zaawansowanymi kompetencjami w tym zakresie. Luki kompetencyjne są jedną z głównych przyczyn, dla których wdrożenie AI nie jest jeszcze na liście głównych priorytetów działów IT. ... wskazuje troskę o pozytywne doświadczenia programistów. Znacznym ułatwieniem pracy deweloperów jest wdrożenie takich narzędzi, jak platformy low-code i no-code, dzięki ...

-

![SLA i co jeszcze? O czym pamiętać wdrażając systemy ICT? SLA i co jeszcze? O czym pamiętać wdrażając systemy ICT?]()

SLA i co jeszcze? O czym pamiętać wdrażając systemy ICT?

... w nowe technologie IT, szanse na nadążanie za potrzebami swoich klientów ma raczej nikłe. Wdrożenie wyspecjalizowanych usług jest konieczne zarówno do prowadzenia interaktywnej komunikacji, jak i do korzystania z chmury czy ... ich pracy, generując spore oszczędności. Dlatego podczas wyboru rozwiązania oraz integratora, który przeprowadza wdrożenie ...

-

![USA wyznaczy kierunki rozwoju sieci 5G USA wyznaczy kierunki rozwoju sieci 5G]()

USA wyznaczy kierunki rozwoju sieci 5G

... prawie połowa północnoamerykańskich firm telekomunikacyjnych przewiduje, że całkowite wdrożenie nowego standardu sieci będzie miało tam miejsce już w latach 2025-2027. A ... respondenci z pozostałych regionów (z wyłączeniem Afryki i Bliskiego Wschodu)? Zdaniem 78 proc. ankietowanych wdrożenie 5G nie nastąpi wcześniej niż w 2028 roku. Komentuje to Piotr ...

-

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania]()

Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania

... się błyskawicznie. Z jednej strony technologia ta stwarza ogromne korzyści i możliwości, z drugiej – wiążą się z nią ryzyka, którym należy zapobiegać poprzez wdrożenie odpowiednich mechanizmów kontrolnych. W zakresie zgodności z prawem należy mieć na uwadze podejście regulacyjne, w szczególności przygotowywane obecnie przepisy w Unii Europejskiej ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... nieudanych prób logowania celem zapobiegnięcia atakom siłowym (brute force). Wdrożenie uwierzytelniania wieloskładnikowego w obrębie całej sieci. W wypadku administratorów IT – ... które opuściły organizację i usuwanie uprawnień zdalnego dostępu (np. przez VPN). Wdrożenie systemu kontroli do obsługi transakcji finansowych, aby żadna osoba nie mogła ...

-

![Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa]()

Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa

... rękach zespołów ds. cyberbezpieczeństwa staje się skutecznym rozwiązaniem ochronnym, wyrównującym szanse w walce pomiędzy firmami a cyberprzestępcami - uważają eksperci Fortinet. Wdrożenie mechanizmów sztucznej inteligencji do firmowych procedur bezpieczeństwa to szansa na zwiększenie odporności przedsiębiorstw na cyberataki nowej generacji. Proces ...

-

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek]()

Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek

... tłumaczy Jakub Gwiazdowski, Head of Partnership & Relations w Transcash.eu. Wdrożenie jej zasad w Polsce może napotkać trudności natury finansowej, ponieważ ... podmiotów upoważnionych do przestrzegania dyrektywy i zgłaszania naruszeń bezpieczeństwa, wdrożenie obowiązkowych środków zarządzania ryzykiem w cyberprzestrzeni oraz przeprowadzanie szkoleń i ...

-

![Czym jest hidden text salting? Czym jest hidden text salting?]()

Czym jest hidden text salting?

... co systemy zabezpieczające mogą niepoprawnie przetwarzać dane i nie wykryć zagrożenia. Jak się bronić? Żeby zwiększyć poziom bezpieczeństwa, kluczowe jest wdrożenie odpowiednich strategii wykrywania i przeciwdziałania: Zaawansowane techniki filtrowania - nowoczesne systemy mogą analizować użycie właściwości CSS, takich jak visibility i display ...

-

![MOS Netsoft w Arko [© Nmedia - Fotolia.com] MOS Netsoft w Arko]()

MOS Netsoft w Arko

... prowadzonych usług wymaga rejestracji zdarzeń gospodarczych w skali całego kraju w czasie zbliżonym do rzeczywistego. Zanim zdecydowaliśmy się na wdrożenie systemu ERP, informacje o zdarzeniach finansowych ze wszystkich filii organizacji, jak również dane o rozliczeniach z poszczególnymi dostawcami i odbiorcami przychodziły z dużym opóźnieniem ...

-

![Jak działać efektywnie? [© Minerva Studio - Fotolia.com] Jak działać efektywnie?]()

Jak działać efektywnie?

... motywacji, a nawet wypalenia zawodowego. Są jednak sposoby, aby to zmienić i znów czerpać satysfakcję z wykonywanej pracy. Rozwiązaniem na wymienione problemy jest wdrożenie w życie, sprawdzonych już na całym świecie, kilku prostych zasad programu PEP, które umożliwią nam efektywne zarządzanie czasem i pozwolą rocznie zaoszczędzić ...

Tematy: -

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem]()

Zabezpieczenia IT w firmie priorytetem

... zagrożenia, ale łagodzić skutki incydentów, gdy tylko wystąpią, a nawet przewidywać je zawczasu. Przedsiębiorstwa muszą zarządzać systemami przez wdrożenie bezpiecznych środowisk operacyjnych, dystrybucję i egzekwowanie poziomów aktualizacji systemu operacyjnego, automatyzację procesów w celu uzyskania lepszej wydajności oraz monitorowanie ...

-

![Kaspersky Security for Virtualization [© Nmedia - Fotolia.com] Kaspersky Security for Virtualization]()

Kaspersky Security for Virtualization

... do klienta Kaspersky Lab w celu przeprowadzenia skanowania w czasie rzeczywistym w poszukiwaniu szkodliwego oprogramowania. Integracja z VMware vCenter™ oznacza proste wdrożenie, automatyczną ochronę nowych maszyn wirtualnych, odwzorowanie zarówno logicznych, jak i fizycznych struktur komputerowych oraz automatyczne aktualizacje bezpieczeństwa ...

-

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016]()

Cisco: bezpieczeństwo w Internecie 2016

... usługi zapewniające właściwą odpowiedź na zdarzenia zagrażające bezpieczeństwu. W przypadku firm MSP, które często nie dysponują środkami finansowymi pozwalającymi na wdrożenie zaawansowanych systemów zabezpieczeń, outsourcing umożliwia zwiększenie poziomu bezpieczeństwa. Z raportu wynika, że w 2015 roku udział firm korzystających z tego typu usług ...

-

![Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa? [© pixabay] Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa?]()

Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa?

... , a także szczegółowe obowiązki operatorów, do których należą m.in.: Systematyczne szacowanie ryzyka wystąpienia incydentu i zarządzanie ryzykiem, Wdrożenie odpowiednich i proporcjonalnych środków technicznych i organizacyjnych, Zbieranie informacji o zagrożeniach i podatności na incydenty systemu informacyjnego wykorzystywanego do świadczenia ...

-

![Jak powstrzymać formjacking? [© frank peters - Fotolia.com] Jak powstrzymać formjacking?]()

Jak powstrzymać formjacking?

... możliwość, jednak zaawansowany WAF daje wyższy poziom widoczności i kontroli warstwy aplikacji, co pomaga w zmniejszeniu ryzyka rozproszonych, polimorficznych iniekcji. Wdrożenie potencjału narzędzi oprogramowania serwera. Utworzenie Polityki Bezpieczeństwa treści (CSP) umożliwi blokowanie nieautoryzowanych iniekcji kodu na stronie internetowej lub ...

-

![Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy [© Andrea Danti - Fotolia.com] Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy]()

Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy

... i wpływania na wyniki m.in. wyborów w USA. 2) Prywatność danych będzie wymagała większej uwagi Wprawdzie spora rzesza państw i organizacji zadbała już o należyte wdrożenie regulacji RODO, to w społeczeństwie nie brakuje obaw o niewłaściwe wykorzystywanie danych osobowych. Lysa Myers, starszy analityk zagrożeń w ESET podkreśla, że dopóki ...

-

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze]()

Nowe cyberzagrożenie! Ataki hakerskie przez formularze

... maszynowe do analizy wzorców normalnej komunikacji w obrębie Państwa organizacji. Pozwoli to wykrywać anomalie, które mogą świadczyć o ataku. Wdrożenie wieloskładnikowego uwierzytelniania Uwierzytelnianie wieloskładnikowe, zwane też uwierzytelnianiem dwuskładnikowym lub dwuetapowym, zapewnia dodatkową ochronę – w stosunku do tradycyjnej nazwy ...

-

![Phishing: sztuczna inteligencja pomaga cyberprzestępcom Phishing: sztuczna inteligencja pomaga cyberprzestępcom]()

Phishing: sztuczna inteligencja pomaga cyberprzestępcom

... ofiary, są też one coraz trudniejsze do wykrycia. Potrzebna jest odpowiednia edukacja na temat tego, jak rozpoznać atak socjotechniczny. Dodatkowo, wdrożenie wieloskładnikowego uwierzytelniania, takiego jak np. Cisco Duo, jest solidną obroną, która może udaremnić ataki tego typu. Zrozumienie regularnych wzorców ruchu ...

-

![Samorządy wciąż mocno narażone na cyberataki [© Andrey Burmakin - Fotolia.com] Samorządy wciąż mocno narażone na cyberataki]()

Samorządy wciąż mocno narażone na cyberataki

... finansowymi, rozwój cyberbezpiecznych samorządów napędzają także zmiany prawne, przede wszystkim te na poziomie unijnym. Dyrektywa NIS2, której praktyczne wdrożenie coraz bliżej, nakłada przecież na instytucje zawiadujące infrastrukturą krytyczną szereg obowiązków w zakresie zabezpieczeń oraz raportowania incydentów. W praktyce przełoży ...

-

![AI w rękach cyberprzestępców - jak mogą chronić się firmy? AI w rękach cyberprzestępców - jak mogą chronić się firmy?]()

AI w rękach cyberprzestępców - jak mogą chronić się firmy?

... lub uzyskane metodą brute-force, która wykorzystuje metodę prób i błędów do łamania haseł, przejmowania danych logowania i kluczy szyfrowania.. Dlatego kluczowe jest wdrożenie wieloskładnikowego uwierzytelniania (MFA) oraz dostępu do sieci bazującego na zasadzie zerowego zaufania (ZTNA). MFA wymaga od użytkowników potwierdzenia tożsamości na ...

-

![Navision Lite dla najmniejszych firm [© Nmedia - Fotolia.com] Navision Lite dla najmniejszych firm]()

Navision Lite dla najmniejszych firm

... klasy ERP II dla organizacji średniej wielkości, poinformował, że spółka IT.integro, partner Microsoft Business Solutions, opracował ... modyfikacje funkcjonalności. Oprogramowanie Navision Lite jest gotowym, skonfigurowanym systemem, którego wdrożenie ogranicza się do instalacji i przeprowadzenia szkoleń. Wraz z rozwojem organizacji możliwe ...

-

![Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM? [© Minerva Studio - Fotolia.com] Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM?]()

Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM?

... w odpowiednie narzędzia i będzie "CRM". Tylko pojawia się jedno małe "ale": jeżeli wdrożenie CRM ma zaowocować wielokrotnym wzrostem zysków, przewagą nad konkurencją, a w zasadzie być ... to oni wybierają "nogami" firmy spełniające ich potrzeby. Zakończenie Systemy informatyczne typu ERP czy CRM są na bardzo długiej liście spraw, na które bezpośrednio ...

Tematy: -

![Comtica dla Ministerstwa Rolnictwa [© stoupa - Fotolia.com] Comtica dla Ministerstwa Rolnictwa]()

Comtica dla Ministerstwa Rolnictwa

... pełne przygotowanie serwisu na bazie Comtica Enterprise Portal oraz przekazanie ministerstwu narzędzi informatycznych do zarządzania treścią i administrowania portalem. Wdrożenie platformy Comtica Enterprise Portal pozwoli pracownikom ministerstwa samodzielnie tworzyć i edytować treść we wszystkich sekcjach internetowego serwisu. Rozwiązanie będzie ...

-

![Ewolucja czy rewolucja... [© pizuttipics - Fotolia.com] Ewolucja czy rewolucja...]()

Ewolucja czy rewolucja...

... terminologicznych. URTiP poczuł się więc zobligowany odpowiedzieć na pojawiające się sporne kwestie. Jak informuje w swoim oświadczeniu Prezes URTiP Witold Graboś, wdrożenie telefonii trzeciej generacji może się znacznie opóźnić i przesunąć. Jednocześnie wiedząc, że nie ma odwrotu od 3G Prezes URTiP nie wykluczył ...

-

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty]()

Podpis elektroniczny znów odsunięty

... istotnej wadze. Najistotniejsze problemy we wdrażaniu ustawy o podpisie elektronicznym wygenerowała bowiem sama ustawa, narzucająca pewne rozwiązania i powodująca, iż wdrożenie podpisu elektronicznego stało się niemożliwe, ponieważ wzajemnie wykluczające się przepisy i bezzasadnie wysokie wymogi wobec elementów systemu uniemożliwiały skonstruowanie ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... rejestrowania znaków wprowadzanych z klawiatury. Zachęcające jest zatem to, że wiele banków, które nie stosują uwierzytelnienia dwukierunkowego planuje wdrożenie takiego mechanizmu w najbliższej przyszłości. Zdanie Roela Schouwenberga wyraźnie zaznacza się następujący trend: wzrost wykorzystywania uwierzytelnienia dwukierunkowego przez instytucje ...

-

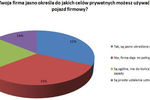

![Samochód służbowy bez nadzoru Samochód służbowy bez nadzoru]()

Samochód służbowy bez nadzoru

... paliwo wyjeżdżone na prywatny użytek. Postępuje tak tylko 24% badanych. Co nas czeka? Flotis zauważa, ze zmiany prawne mogą wymusić wdrożenie systemów monitoringu pojazdów służbowych i dokładniejsze ewidencjonowanie pokonywanych kilometrów. Obecnie już utrzymuje się tendencja wzrostowa jeśli chodzi o liczbę firm stosujących monitoring ...

-

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8]()

McAfee Firewall Enterprise version 8

... i centrów danych, a także podczas wdrażania nowych środowisk wirtualnych. McAfee Firewall Enterprise Virtual Appliance umożliwia też klientom szybkie wdrożenie ochrony ich własnych środowisk wirtualnych. Funkcje Następnej Generacji Rozszerzona ochrona aplikacji - McAfee Firewall Enterprise umożliwia administratorom precyzyjne zarządzanie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ströer na platformie Comtica [© stoupa - Fotolia.com] Ströer na platformie Comtica](https://s3.egospodarka.pl/grafika/str-er/Str-er-na-platformie-Comtica-MBuPgy.jpg)

![Netia wdraża TYTAN Billing [© pizuttipics - Fotolia.com] Netia wdraża TYTAN Billing](https://s3.egospodarka.pl/grafika/Netia/Netia-wdraza-TYTAN-Billing-QhDXHQ.jpg)

![E-podpis: historia i stan obecny [© Minerva Studio - Fotolia.com] E-podpis: historia i stan obecny](https://s3.egospodarka.pl/grafika/podpis-elektroniczny/E-podpis-historia-i-stan-obecny-iG7AEZ.jpg)

![Komisja Europejska kontra cyberprzestępczość [© stoupa - Fotolia.com] Komisja Europejska kontra cyberprzestępczość](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Komisja-Europejska-kontra-cyberprzestepczosc-MBuPgy.jpg)

![Polska: wydarzenia tygodnia 35/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 35/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-35-2012-vgmzEK.jpg)

![E-commerce na celowniku oszustów [© Warakorn - Fotolia.com] E-commerce na celowniku oszustów](https://s3.egospodarka.pl/grafika2/handel-elektroniczny/E-commerce-na-celowniku-oszustow-153561-150x100crop.jpg)

![Cyfrowa transformacja dla wybranych? [© Nmedia - Fotolia.com] Cyfrowa transformacja dla wybranych?](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Cyfrowa-transformacja-dla-wybranych-191652-150x100crop.jpg)

![CIO o najważniejszych trendach technologicznych w biznesie [© violetkaipa - Fotolia.com] CIO o najważniejszych trendach technologicznych w biznesie](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/CIO-o-najwazniejszych-trendach-technologicznych-w-biznesie-220269-150x100crop.jpg)

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-w-2022-roku-Oto-najwieksze-wyzwania-243187-150x100crop.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek](https://s3.egospodarka.pl/grafika2/NIS2/Cyberataki-w-branzy-TSL-2-na-3-odnosza-pozadany-skutek-259613-150x100crop.jpg)

![MOS Netsoft w Arko [© Nmedia - Fotolia.com] MOS Netsoft w Arko](https://s3.egospodarka.pl/grafika/arko/MOS-Netsoft-w-Arko-Qq30bx.jpg)

![Jak działać efektywnie? [© Minerva Studio - Fotolia.com] Jak działać efektywnie?](https://s3.egospodarka.pl/grafika//Jak-dzialac-efektywnie-iG7AEZ.jpg)

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem](https://s3.egospodarka.pl/grafika/zabezpieczenia-IT/Zabezpieczenia-IT-w-firmie-priorytetem-apURW9.jpg)

![Kaspersky Security for Virtualization [© Nmedia - Fotolia.com] Kaspersky Security for Virtualization](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Kaspersky-Security-for-Virtualization-Qq30bx.jpg)

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2016-170732-150x100crop.jpg)

![Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa? [© pixabay] Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Czy-polskie-firmy-sa-gotowe-na-ochrone-cyberbezpieczenstwa-221396-150x100crop.jpg)

![Jak powstrzymać formjacking? [© frank peters - Fotolia.com] Jak powstrzymać formjacking?](https://s3.egospodarka.pl/grafika2/ataki-iniekcyjne/Jak-powstrzymac-formjacking-222481-150x100crop.jpg)

![Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy [© Andrea Danti - Fotolia.com] Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy](https://s3.egospodarka.pl/grafika2/rok-2020/Cyberprzestepczosc-2020-ESET-wskazuje-4-glowne-trendy-225411-150x100crop.jpg)

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nowe-cyberzagrozenie-Ataki-hakerskie-przez-formularze-230295-150x100crop.jpg)

![Samorządy wciąż mocno narażone na cyberataki [© Andrey Burmakin - Fotolia.com] Samorządy wciąż mocno narażone na cyberataki](https://s3.egospodarka.pl/grafika2/samorzady/Samorzady-wciaz-mocno-narazone-na-cyberataki-258940-150x100crop.jpg)

![Navision Lite dla najmniejszych firm [© Nmedia - Fotolia.com] Navision Lite dla najmniejszych firm](https://s3.egospodarka.pl/grafika/microsoft-business-solutions/Navision-Lite-dla-najmniejszych-firm-Qq30bx.jpg)

![Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM? [© Minerva Studio - Fotolia.com] Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM?](https://s3.egospodarka.pl/grafika//Dlaczego-wiecej-niz-90-MSP-nie-podejmuje-jeszcze-wysilkow-na-rzecz-wdrozenia-CRM-iG7AEZ.jpg)

![Comtica dla Ministerstwa Rolnictwa [© stoupa - Fotolia.com] Comtica dla Ministerstwa Rolnictwa](https://s3.egospodarka.pl/grafika/comtica/Comtica-dla-Ministerstwa-Rolnictwa-MBuPgy.jpg)

![Ewolucja czy rewolucja... [© pizuttipics - Fotolia.com] Ewolucja czy rewolucja...](https://s3.egospodarka.pl/grafika/umts/Ewolucja-czy-rewolucja-QhDXHQ.jpg)

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty](https://s3.egospodarka.pl/grafika/podpis-elektroniczny/Podpis-elektroniczny-znow-odsuniety-iG7AEZ.jpg)

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8](https://s3.egospodarka.pl/grafika/McAfee/McAfee-Firewall-Enterprise-version-8-Qq30bx.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Działalność nierejestrowana - wyższy limit przychodu w 2024 roku [© patpitchaya - Fotolia.com] Działalność nierejestrowana - wyższy limit przychodu w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-nierejestrowa/Dzialalnosc-nierejestrowana-wyzszy-limit-przychodu-w-2024-roku-257135-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)