-

![Mocne hasło = bezpieczeństwo danych [© pixabay.com] Mocne hasło = bezpieczeństwo danych]()

Mocne hasło = bezpieczeństwo danych

... ”. To tak jakby sejf, w którym trzymasz cenną biżuterię, był chroniony kodem typu „1234” albo miał przyklejoną do ... . Niestety wielu z nas używa jednego hasła do zabezpieczenia kilku dostępów, co znacznie ułatwia zadanie cyberprzestępcom. ... rękach Oprócz świadomego stosowania haseł należy sięgnąć po ochronę antywyłudzeniową. By czuć się bezpiecznie na ...

-

![Kody QR. Czy ich skanowanie jest bezpieczne? Kody QR. Czy ich skanowanie jest bezpieczne?]()

Kody QR. Czy ich skanowanie jest bezpieczne?

... o fałszywych naklejkach, które umieszczono na kilku parkometrach w różnych miastach w USA. Zostały one zaprojektowane tak, aby wyglądały, jakby można było po prostu zeskanować kod i w ten ... został naklejony na inny kod. Pamiętaj, że wszelkie napisy wydrukowane pod kodem QR lub obok niego nie są w żaden sposób związane z zawartością samego kodu. ...

-

![Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy [© pixabay.com] Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy]()

Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy

... e-recepta i jakimi kanałami może do nas dotrzeć. SMS z 4-cyfrowym kodem – przesyłany przez lekarza; jako nadawca wiadomości będzie widnieć „e-zdrowie” – informacja ... , przez metodą „na konto rezerwowe”? Tak, ale jeśli będziemy przestrzegać kilku wskazówek. Po pierwsze, jeżeli korzystamy z bankowości elektronicznej, możemy samodzielnie zmienić login i ...

-

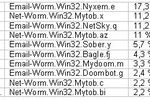

![Najpopularniejsze wirusy IV 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy IV 2005]()

Najpopularniejsze wirusy IV 2005

... miejsce pod względem ilości infekcji. Wyprzedził go po raz kolejny Shinwow.E (7,97%), który w kwietniu i marcu ... . Znaczna przewaga trojanów, jaka występuje od kilku miesięcy jest nadal kontynuowana. W dalszym ... spyware o nazwie ISTbar, podobnie jak inne programy szpiegujące w rankingu, jest typowym złośliwym kodem: dostaje się na komputer ofiary bez jej ...

-

![Halloweenowe ataki hakerów Halloweenowe ataki hakerów]()

Halloweenowe ataki hakerów

... typu ataki od sierpnia, jednak w ciągu ostatnich kilku dni ich liczba znacząco wzrosła. Stare techniki „ ... mistyfikacje. Komputer użytkownika nie zostaje zarażony złośliwym kodem, a jego twardy dysk nie zostaje sformatowany. ... albo zakupu fałszywych lub nielegalnych produktów. Często chodzi po prostu o zarabianie pieniędzy, gdyż wiele firm czerpie ...

-

![Urządzenie wielofunkcyjne Brother MFC-9460CDN Urządzenie wielofunkcyjne Brother MFC-9460CDN]()

Urządzenie wielofunkcyjne Brother MFC-9460CDN

... Dodatkowo, zastosowanie automatycznego druku dwustronnego oraz wykorzystanie możliwości umieszczenia kilku stron na jednym arkuszu papieru pozwalają zmniejszyć zużycie ... wysokowydajnych tonerów Funkcja Be Safe pozwalająca na zabezpieczenie wydruków kodem PIN Zabezpieczenie wydruków za pomocą kodowania SSL Możliwość ... lat na naprawę u klienta, po ...

-

![Drukarka Brother HL-4140CN Drukarka Brother HL-4140CN]()

Drukarka Brother HL-4140CN

... umieszczenia kilku stron na ... kodem PIN Zabezpieczenie wydruków za pomocą kodowania SSL W zgodzie ze środowiskiem Wszystkie drukarki laserowe Brother posiadają oddzielny bęben i toner, które można niezależnie wymieniać. Urządzenie posiadaja dwuletnią gwarancję (istnieje możliwość przedłużenia okresu gwarancji do 3 lat na naprawę u klienta, po ...

-

![Urządzenie wielofunkcyjne Brother MFC-9970CDW Urządzenie wielofunkcyjne Brother MFC-9970CDW]()

Urządzenie wielofunkcyjne Brother MFC-9970CDW

... w przypadku drukowania, skanowania, kserowania, jak i faksowania oraz wykorzystanie możliwości umieszczenia kilku stron na jednym arkuszu papieru, pozwalają zmniejszyć zużycie ... 60 000 stron Funkcja Be Safe pozwalająca na zabezpieczenie wydruków kodem PIN Zabezpieczenie wydruków za pomocą kodowania SSL Skan do USB, ... do 3 lat na naprawę u klienta, po ...

-

![Urządzenia wielofunkcyjne Brother MFC-7860DW Urządzenia wielofunkcyjne Brother MFC-7860DW]()

Urządzenia wielofunkcyjne Brother MFC-7860DW

... kilku stron na jednym arkuszu pozwalają zmniejszyć zużycie papieru. Lepsze wykorzystanie czasu MFC-7860DW zapewnia wysoką prędkość druku (do 26 stron na minutę), pierwsza strona drukuje się już po ... pozwalających na wydruk 2 600 stron Funkcja pozwalająca na zabezpieczenie wydruków kodem PIN W zgodzie ze środowiskiem Wszystkie urządzenia laserowe ...

-

![Emotional branding dla kobiet [© olly - Fotolia.com] Emotional branding dla kobiet]()

Emotional branding dla kobiet

... kampania „Konto na obcasach” sprzed kilku lat, która owszem, bazowała na emocjach, ale ... w kontakcie kobiety z marką rozumianym całościowo. Zgodnie z kobiecym kodem komunikacji „Jednocześnie”, konsumentki myślą sieciowo i zwracają ... w każdym aspekcie kontaktu z nią – od reklamy po obsługę klienta. A żeby komunikacja marki wywołała odpowiednie odczucia ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... kilku typowych sposobów. CryptoLocker uniemożliwia korzystanie z systemu operacyjnego. Inny ransomware zaszyfruje dysk, zestaw plików lub ich nazwy. Niektóre złośliwe wersje mają zaprogramowany timer, po ... do poczty elektronicznej. Innym popularnym sposobem na zainfekowanie kodem ransomware jest metoda „drive-by”, która skutkuje niepostrzeżonym ...

-

![PLAY POKOLENIA dla dużych rodzin i grup [© simona - Fotolia.com] PLAY POKOLENIA dla dużych rodzin i grup]()

PLAY POKOLENIA dla dużych rodzin i grup

... zapraszania do grupy swoich bliskich. PLAY zaproponował rozwiązanie z myślą o kilku pokoleniach – rodzicach, dziadkach, dzieciach. Wybierając PLAY ... czasie – wystarczy podzielić się z nowym członkiem krótkim kodem, który poda przy podpisywaniu własnej umowy. ... do wyboru, 24 miesiące muzyki z TIDAL oraz po 6 miesięcy dostępu do filmów i seriali z ...

-

![Co celuje w sektor finansowy? Co celuje w sektor finansowy?]()

Co celuje w sektor finansowy?

... - Pozwala to przyspieszyć poruszanie się po sieci, a jednocześnie zmniejszyć wykrywalność dzięki ... , a także infekujące komputery użytkowników złośliwym kodem bankowych koni trojańskich i ransomware. Zysk finansowy i… niejasne ... tego roku. Spowodował poważne zakłócenia w funkcjonowaniu kilku zakładów w Europie i Stanach Zjednoczonych, jednak ...

-

![Telefonowanie przez internet - nie tylko VoIP [© Minerva Studio - Fotolia.com] Telefonowanie przez internet - nie tylko VoIP]()

Telefonowanie przez internet - nie tylko VoIP

... kodem. Po wykupieniu karty należy zadzwonić pod numer lokalnej bramki operatora VoIP, korzystając z dowolnego aparatu telefonicznego (telefonu domowego, telefonu komórkowego, budki telefonicznej) z wybieraniem tonowym. Po ... rynku wyrażają pogląd, iż telefonia IP w ciągu najbliższych kilku lat zdominuje rynek telefonów biurowych. Telefony IP nie są ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... pod koniec 2005 roku wykryto "dziurę". W ciągu kilku kolejnych dni stwierdzono mnóstwo ... po pierwsze, wykorzystywał licznik odwiedzin w celu ustalenia liczby zainfekowanych komputerów; po drugie, określonego dnia co miesiąc miał niszczyć dokumenty Word i arkusze Excela na komputerze. W czasach cyberprzestępczości nieczęsto ma się do czynienia z kodem ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... niekiedy daleko poważniejsze konsekwencje niż utrata kilku dolarów. Keyloggery mogą posłużyć jako narzędzia w ... kod PIN. PIN jest następnie wykorzystywany razem z osobistym kodem do uwierzytelniania. Jeśli do generowania haseł wykorzystywane ... Bardziej opłacalnym rozwiązaniem jest ochrona proaktywna po stronie klienta, która ostrzega użytkownika w ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... 10 dni po pojawieniu się Gpcode.ai) analitycy z firmy Kaspersky Lab zauważyli aktywne rozprzestrzenianie się nowego szkodliwego programu. Jego ofiarą padli użytkownicy kilku ... . Dlatego też, nie może być niesławnym "uniwersalnym" kodem. Odpowiedź na pytanie otrzymano po dalszej analizie ofert hakerów dotyczących szkodliwych programów: "uniwersalny" ...

-

![Karta graficzna SAPPHIRE Radeon HD 6970 Karta graficzna SAPPHIRE Radeon HD 6970]()

Karta graficzna SAPPHIRE Radeon HD 6970

... Radeona HD 6970 z darmowym kodem do gry Battlefield 3. Jednak oprócz dodatku są 3 powody, dla których warto się zainteresować właśnie tą kartą graficzną. Po pierwsze: FleX. Jest ... posiadanych już monitorów na takie ze złączem DP. Po drugie: Vapor-X. Stosowany już od kilku generacji kart opatentowany przez Sapphire system chłodzenia Vapor-X zapewnia ...

-

![10 lekcji z ataku hakerskiego na Michała Dworczyka [© pixabay.com] 10 lekcji z ataku hakerskiego na Michała Dworczyka]()

10 lekcji z ataku hakerskiego na Michała Dworczyka

... hasło do kilku ... kodem źródłowym. 8. Załóż komunikator Signal Podobnie jak ze skrzynkami email jest z komunikatorami. Podczas, gdy jeden stara się zapewnić odpowiednie standardy, bezpieczeństwo drugiego dziurawe jest jak szwajcarski ser. Jeśli więc chcemy mieć pewność, że korzystamy z najbezpieczniejszego na rynku komunikatora, to sięgnijmy po ...

-

![Potwierdzanie tożsamości. Jakie jest najskuteczniejsze? Potwierdzanie tożsamości. Jakie jest najskuteczniejsze?]()

Potwierdzanie tożsamości. Jakie jest najskuteczniejsze?

... loginu lub nazwy użytkownika, uwierzytelnienie jest jej potwierdzeniem (np. hasłem lub kodem), z kolei autoryzacja - przyznaniem prawa dostępu do danych. W codziennym życiu ... jak najlepiej spełniały swoje zadanie trzeba używać kilku równocześnie. Zatem następnym etapem po uwierzytelnianiu dwuskładnikowym jest MFA (Multifactor Authetification) ...

-

![WhatsApp i Telegram - uwaga na nowe zagrożenie [© pixabay.com] WhatsApp i Telegram - uwaga na nowe zagrożenie]()

WhatsApp i Telegram - uwaga na nowe zagrożenie

... znalezienia i kradzieży frazy początkowej, która jest kodem mnemonicznym składającym się z serii słów używanych do ... Telegram, jak i WhatsApp są zakazane w Chinach od kilku lat (Telegram został w tym kraju zablokowany w 2015 roku, a ... witryn podszywających się pod Telegram i WhatsApp. Po zgłoszeniu fałszywych reklam i powiązanych z nimi kanałów, Google ...

1 2

![Mocne hasło = bezpieczeństwo danych [© pixabay.com] Mocne hasło = bezpieczeństwo danych](https://s3.egospodarka.pl/grafika2/mocne-haslo/Mocne-haslo-bezpieczenstwo-danych-237692-150x100crop.jpg)

![Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy [© pixabay.com] Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy](https://s3.egospodarka.pl/grafika2/phishing/Falszywe-e-recepty-i-bankowe-konto-rezerwowe-czyli-nowe-sposoby-na-wyludzenie-pieniedzy-252307-150x100crop.jpg)

![Najpopularniejsze wirusy IV 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy IV 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-IV-2005-apURW9.jpg)

![Emotional branding dla kobiet [© olly - Fotolia.com] Emotional branding dla kobiet](https://s3.egospodarka.pl/grafika2/emotional-branding/Emotional-branding-dla-kobiet-151362-150x100crop.jpg)

![PLAY POKOLENIA dla dużych rodzin i grup [© simona - Fotolia.com] PLAY POKOLENIA dla dużych rodzin i grup](https://s3.egospodarka.pl/grafika2/PLAY-POKOLENIA/PLAY-POKOLENIA-dla-duzych-rodzin-i-grup-209109-150x100crop.jpg)

![Telefonowanie przez internet - nie tylko VoIP [© Minerva Studio - Fotolia.com] Telefonowanie przez internet - nie tylko VoIP](https://s3.egospodarka.pl/grafika/VoIP/Telefonowanie-przez-internet-nie-tylko-VoIP-iG7AEZ.jpg)

![10 lekcji z ataku hakerskiego na Michała Dworczyka [© pixabay.com] 10 lekcji z ataku hakerskiego na Michała Dworczyka](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/10-lekcji-z-ataku-hakerskiego-na-Michala-Dworczyka-238900-150x100crop.jpg)

![WhatsApp i Telegram - uwaga na nowe zagrożenie [© pixabay.com] WhatsApp i Telegram - uwaga na nowe zagrożenie](https://s3.egospodarka.pl/grafika2/WhatsApp/WhatsApp-i-Telegram-uwaga-na-nowe-zagrozenie-251394-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)