-

![Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny? Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?]()

Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?

... Niebieski ekran wraz z komunikatem tekstowym zredukowano do kilku linijek informacji otoczonych ponurym emotikonem ASCII. Najważniejsza ... z pojawieniem się kompilacji 14316 Windows 10, BSOD zmienił się po raz kolejny. Aktualizacja Windows 10, ... stronę internetową za pośrednictwem smartfona z zeskanowanym kodem, mogą wylądować na stronie z malwarem. Od ...

-

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze]()

"Bankowość uniwersalna Polska" kradnie pieniądze

Po kilku miesiącach od głośnego ataku na użytkowników mobilnych aplikacji bankowych hakerzy ... z ESET, przypomina o kilku zasadach, które mogą uchronić użytkowników przed ewentualnymi atakami lub infekcjami, mającymi na celu wyprowadzenie pieniędzy z rachunków bankowych. Zabezpiecz smartfon wzorem blokady, odciskiem palca lub kodem PIN. Zadbaj o ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... może być najnowsza, siódma wersja systemu iOS. Niedługo po oficjalnej premierze doszukano się kilku niedociągnięć, przez które osoby trzecie mogły uzyskać dostęp do ... koncie. Login i pełne hasło zostało podane na początku ataku, a SMS z kodem jednorazowym zostanie przekazany przez szkodliwe oprogramowanie zainstalowane na telefonie właściciela konta, ...

-

![RFID - obalamy mity, potwierdzamy fakty RFID - obalamy mity, potwierdzamy fakty]()

RFID - obalamy mity, potwierdzamy fakty

... konieczności „walki” ze źle wydrukowanym, czy trudno dostępnym kodem kreskowym. W przypadku wykorzystania tagów NFC, do ... High Frequency) (13,56 MHz) umożliwia odczyt od kilku centymetrów do teoretycznie nawet metra i jest wykorzystywana do ... , czy też całkowite zmienianie zawartości pamięci, np. po „przejściu” całego cyklu produkcyjnego. Szyfrowanie ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... pocztowym zmniejszył się w okresie letnich wakacji W okresie kilku dni po zamknięciu McColo, serwisu hostingowego wykorzystywanego do kontrolowania kilku botnetów, w Rosji i ... , użytkownik musiał wysłać na krótki numer darmową wiadomość tekstową z określonym kodem. W październiku spamerzy zrobili "kolejny" krok, organizując następną masową wysyłkę, ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... nowych urządzeń w technologii Bluetooth. Po kilku dniach udało się zidentyfikować autora ... kodem. Powstał więc kolejny podręcznik pisania wirusów dla Windows Mobile. Nie podano żadnego współautora, a ze strony organizacji MARA usunięto listę członków. Branży antywirusowej udało się w końcu uzyskać próbkę wirusa, któremu nadano nazwę Cxover. Po ...

-

![Kod Windowsa w Internecie [© Nmedia - Fotolia.com] Kod Windowsa w Internecie]()

Kod Windowsa w Internecie

... Windows 2000 i NT. Tajne dane Microsoftu pojawiły się na kilku kilkunastu witrynach i czatach. Rzecznik firmy, Tom Pilla, wyjaśnił, że wyciek ... plik z kodem systemu operacyjnego Microsftu był ewidentnie niekompletny". Ruiu dodał także: "Plik był dziś dostępny w sieciach peer-to-peer i IRC. Mieli go wszyscy; obecnie jest już rozpowszechniony". Po ...

-

![Zagrożenia internetowe VII-IX 2008 Zagrożenia internetowe VII-IX 2008]()

Zagrożenia internetowe VII-IX 2008

... czwarte miejsce pod względem infekcji aktywnym złośliwym kodem: aż 25,31% komputerów było zarażonych, podczas gdy ... społecznościowych przyciągnęła uwagę przestępców internetowych, którzy od kilku lat wykorzystują je do realizacji swoich ... tożsamości, ataków wymierzonych w indywidualne osoby lub po prostu sprzedane osobom trzecim. Użytkownicy sieci ...

-

![Wojna wirusów [© stoupa - Fotolia.com] Wojna wirusów]()

Wojna wirusów

... kilku godzin pojaiwły się aż cztery kolejne wirusy nawiązujące do epidemii Mydooma: Nachi.B (W32/Nachi.B.worm), DoomHunter.A (W32/DoomHunter.A.worm), Deadhat.B (W32/Deadhat.B.worm) oraz Mitglieder.A (W32/Mitglieder.A.worm). Nachi.B jest nowym wariantem robaka, który po ... i tworzy plik Svchost.exe, również z kodem robaka Nachi.B. Robak usuwa z ...

-

![Multimedialny notebook Dell Inspiron 5559 Multimedialny notebook Dell Inspiron 5559]()

Multimedialny notebook Dell Inspiron 5559

... i wgranie jej bezpośrednio do gry. Opcja ta dostępna jest już w kilku tytułach: Rainbow Six Siege, Fallout 4, GTA V, Skyrim oraz FIFA. Paczka ... roku do wyczerpania zapasów. Urządzenia objęte promocją zostały oznaczone specjalną naklejką z kodem, który po wpisaniu na stronie https://softwareoffer.intel.com/ pozwala pobrać wspomniany pakiet gier ...

-

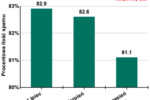

![Android na celowniku cyberprzestępców [© Daniel Krasoń - Fotolia.com] Android na celowniku cyberprzestępców]()

Android na celowniku cyberprzestępców

... wersji 6.0 Marshmallow korzystało zaledwie 18,7% użytkowników. Użytkownicy Apple iOS okazują się o wiele bardziej zapobiegliwi - już zaledwie po kilku dniach od wprowadzenia nowej wersji systemu "przesiada się" na nią ponad połowa użytkowników. ... również w ochronę przed złośliwym oprogramowaniem, które automatycznie blokuje strony ze szkodliwym kodem ...

-

![Phishing łowi fanów Avengers Phishing łowi fanów Avengers]()

Phishing łowi fanów Avengers

... w ten sposób krótką scenę wyciętą z oficjalnego zwiastuna filmu. Po kilku sekundach oglądania odtwarzanie urywało się, a ofiara zostawała przekierowana na stronę rejestracyjną. I tam właśnie zaczynały się prawdziwe kłopoty - proszono ją bowiem o podanie danych karty płatniczej wraz z kodem CVV2, zapewniając jednocześnie, że podane informacje służą ...

-

![Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj [© lina0486 - Fotolia.com] Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj]()

Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj

... kodem szkodnika, napisałem program, który pozwalała na usuwanie go z zainfekowanych plików i podzieliłem się moim odkryciem z kolegami. Po kilku ...

-

![Empatyczne ataki ransomware Empatyczne ataki ransomware]()

Empatyczne ataki ransomware

... zapewnienie odpowiednich kanałów obsługi i niezawodne odszyfrowanie plików po uiszczeniu płatności. Grupy cyberprzestępcze często funkcjonują ... kasy, płacisz, a w zamian otrzymujesz rachunek z kodem PIN. Wysyłasz zdjęcie sprzedawcy z localbitcoins. Wtedy on ... na Twoim komputerze i zaszyfrowane w kilku folderach. Zostaną one odszyfrowane i przeniesione ...

-

![Nowe zagrożenie na WhatsApp. Bądź czujny! [© pixabay.com] Nowe zagrożenie na WhatsApp. Bądź czujny!]()

Nowe zagrożenie na WhatsApp. Bądź czujny!

... WhatsApp z kodem weryfikacyjnym, wraz z zastrzeżeniem, aby nie przekazywać go nikomu. Przestępca jest w stanie aktywować ten mechanizm wielokrotnie, podczas gdy nieświadomy użytkownik może traktować ciągłe monity jako błąd aplikacji. Żądania spowodują ograniczenie przez WhatsApp liczby wysyłanych kodów poprzez zablokowanie kodów po kilku błędnych ...

-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

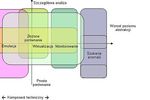

Ochrona antywirusowa: ewolucja i metody

... cechą tej metody jest to, że program antywirusowy pracuje tylko ze źródłowym kodem bajtowym programu i nie bierze pod uwagę zachowania programu. Mimo ... w tym czasie po raz pierwszy użyto słowa "heurystyczny" - termin ten oznaczał osobną technologię: taką, która identyfikowała wirusa przy użyciu kilku elastycznie przypisanych szablonów bajtowych ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... po tym, jak opublikowano łaty na stare luki. Nie, takie rzeczy się nie zdarzają. Jeśli hakerzy wejdą w posiadanie nowego exploita, z pewnością nie będą czekać kilku ... wymiennej karty pamięci, robak automatycznie się uruchomi i zainfekuje komputer. Mobler.a jest kodem typu "proof of concept" stworzonym przez nieznanego autora; jednak stosowana przez ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... minionym kwartale miało miejsce wiele zdarzeń, które podkreśliły znaczenie ochrony przed szkodliwym kodem zarówno dla użytkowników domowych, jak i korporacyjnych. Znamienne jest to, że ... , od twórców oprogramowania po różne instytucje rządowe, takie jak Amerykańska federalna komisja handlowa, już teraz doprowadziły do zdjęcia kilku ważnych centrów ...

-

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]()

Nowy szkodliwy program miniFlame

... odkryte w trakcie trwającego śledztwa, prowadzonego przez Kaspersky Lab. Po przeanalizowaniu centrum kontroli Flame'a byliśmy ... specjalny serwer C&C SPE, z własnym, unikalnym kodem. Rozwój projektu SPE przeprowadzany był równolegle z Flamem i Gaussem w okresie ... Flame i Gauss, które odbyły się w kilku fazach. Pierwsza faza: zainfekowanie jak ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... , kto odwiedził stronę, mógł zostać zainfekowany, stało się tak w przypadku kilku tysięcy komputerów. Zidentyfikowano trojana wykorzystanego do przeprowadzenia ataku - jest to ... po Internecie) oraz na ściąganie innych złośliwych programów. W tym przypadku wininet.dll został skutecznie zmieniony w wirusa (tj. program zainfekowany innym kodem). ...

-

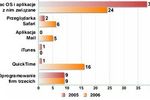

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

Rozwój wirusów a luki w MacOS X

... przeszły ogromną ewolucję w ciągu ostatnich kilku lat. W przeszłości większość twórców ... po osiągnięciu masy krytycznej bez wątpienia zacznie pojawiać się więcej złośliwych programów. Złośliwe programy, takie jak IM-Worm.OSX.Leap.a i Worm.OSX.Inqtana.A oraz exploity Exploit.OSX.Safari.a i Exploit.OSX.Script-Ex - chociaż wszystkie z nich były kodem ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... szkodliwego oprogramowania przed szkodliwymi programami. To z kolei grozi nigdy niekończącym się konfliktem, w którym nie natura, a technologia jest uzbrojona po zęby. W ostatnich kilku latach sytuacja staje się coraz bardziej krytyczna. Ktoś z podziemia cyberprzestępczego (lub "badacze" ubrani w białe kapelusze - specjaliści od zabezpieczeń ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... dużej liczby osadzonych poleceń jednocześnie do kilku komputerów i najczęściej wykorzystywany jest przez cyberprzestępców ... komunikacji między centrum kontroli a maszynami w botnecie. Nawet po uzyskaniu dostępu do centrum kontroli lub ... szkodliwe programy atakujące te platformy były w większości kodem typu "proof of concept"; teraz platformy te mają ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... tym m.in. odkrycie przez ekspertów z kilku firm antywirusowych nowego trojana zdolnego do infekowania BIOS-u. Uruchamiając się z BIOS-u zaraz po włączeniu komputera, szkodliwy ... podobnymi funkcjami. Aktualnie możemy stwierdzić, że Rootkit.Win32.Mybios.a jest jedynie kodem typu „proof of concept”, mającym na celu udowodnienie możliwości napisania ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... przyjaciół autora. Wynik: ponad milion „przyjaciół” w ciągu kilku godzin. Robak Flash wykorzystywał lukę oprogramowania Macromedia Flash ... gdyby nie fakt, że Commwarrior.Q. nie jest po prostu ulepszoną wersją Commwarrior.B., ale zupełnie nowym wariantem ... Na szczęście aplikacja Acallno.A jest ograniczona kodem IMEI urządzenia docelowego, dlatego bez ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... często wybierają następujący plan ataku: wypuszczają szkodliwy plik, następnie po upływie kilku godzin, gdy programy antywirusowe zaczną już go wykrywać, ... 120 milionów dolarów (prawie wszystkie z nich miały związek ze szkodliwym kodem) computerworld.com; Brytyjskie stowarzyszenie emitentów kart kredytowych: straty w sektorze bankowości ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... kodem. ... Po uruchomieniu exploita na komputerze został załadowany szkodliwy program, który dawał cyberprzestępcom pełną kontrolę nad systemem ofiary. Następnie hakerzy musieli tylko znaleźć poszukiwane dane na serwerach korporacyjnych i wysłać je do własnych serwerów. Według najnowszych dostępnych danych, zainfekowane zostały komputery w kilku ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... kodów mTAN były wykrywane w zaledwie kilku europejskich krajach: Hiszpanii, we Włoszech, w Niemczech, Polsce i kilku innych. Ofiarami tych ataków byli użytkownicy ... na zdalny serwer prowadzony przez szkodliwych użytkowników. Po jakimś czasie użytkownicy otrzymywali wiadomość tekstową z pięciocyfrowym kodem, który należało wpisać w aplikacji. Kod ten ...

-

![Logistyka e-commerce pod presją [© pixabay.com] Logistyka e-commerce pod presją]()

Logistyka e-commerce pod presją

... słabnie. Spadek w kanale e-commerce jest po prostu naturalną konsekwencją zniesienia ograniczeń ... kodem QR w punkcie nadania (22%). Nie ustępuje zjawisko Bracket Buying, także w Polsce Choć sklepy stacjonarne w USA od dawana pozostają otwarte, to nie ustaje pandemiczna praktyka jednoczesnego zamawiania wielu wariantów tego samego produktu, np. kilku ...

-

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców]()

McAfee: metody działania cyberprzestępców

... "Implementacja łat dla oprogramowania lub wzmocnień systemów informatycznych to czasami kwestia kilku do kilkunastu dni. Aby wyeliminować zagrożenia związane z czynnikami ludzkimi ... cyberprzestępcy łączą podstawowe mechanizmy psychologii społecznej ze złośliwym kodem, używanym do kradzieży danych. Wszystko po to, aby nakłonić nas do otwierania ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... wszystkie osiągnięcia twórców szkodliwego oprogramowania z ostatnich kilku lat, z których wiele pojawiło się wcześniej ... internetowych w różnych państwach zostało zainfekowanych szkodliwym kodem pobierającym na zaatakowane maszyny innego trojana atakującego ... W 2005 roku (gdy firma Kaspersky Lab po raz pierwszy wprowadziła to zachowanie do swojej ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... kilku latach była działalność przestępcza. Kradzież — czy to informacji osobistych, czy zasobów komputerowych — jest oczywiście najbardziej skuteczna, kiedy odbywa się po cichu. Robaki ... długo czekać. Autorzy robaka zintegrowali małą bazę danych GeoIP z kodem wersji Conficker.B. Wariant B robaka Conficker rozprzestrzenił się szybko w styczniu i ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... , w których obrazy były tworzone przy użyciu kilku różnych obrazów JPEG ułożonych obok siebie. W ... spamowe zawierające odsyłacze do stron internetowych zainfekowanych kodem JavaScript z rodziny Trojan-Downloader.JS.Pegel ... odsyłacz, został przekierowany do serwera kontrolowanego przez cyberprzestępców, po czym na jego komputer został pobrany trojan z ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... miliona więcej niż w poprzednim roku. Serwery ze szkodliwym kodem zostały wykryte w strefach internetowych 202 ... kilku dużych botnetów, takich jak DNSChanger, Hlux oraz kilka sieci zombie ZeuS (Zbot). Włochy i Hiszpania stanowią nowicjuszy w rankingu Top 20 stworzonym w oparciu o liczbę użytkowników, którzy padli ofiarą ataków podczas surfowania po ...

-

![10 porad: jak zadbać o bezpieczeństwo danych w sieci? [© Ivan Kruk - Fotolia.com] 10 porad: jak zadbać o bezpieczeństwo danych w sieci?]()

10 porad: jak zadbać o bezpieczeństwo danych w sieci?

... wdrożenie zaawansowanych technologicznie rozwiązań, o tyle już konsumenci mogą sami, w kilku prostych krokach, zredukować szanse na wyłudzenie ... zalogowania się z nowego urządzenia, należy potwierdzić logowanie kodem przesłanym smsowo. Warto o tym pamiętać w ... Złota piątka branży e-finansów Ochrona danych osobowych po stronie rynku finansów jest nieco ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Bankowosc-uniwersalna-Polska-kradnie-pieniadze-204554-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Kod Windowsa w Internecie [© Nmedia - Fotolia.com] Kod Windowsa w Internecie](https://s3.egospodarka.pl/grafika/windows-98/Kod-Windowsa-w-Internecie-Qq30bx.jpg)

![Wojna wirusów [© stoupa - Fotolia.com] Wojna wirusów](https://s3.egospodarka.pl/grafika/robaki/Wojna-wirusow-MBuPgy.jpg)

![Android na celowniku cyberprzestępców [© Daniel Krasoń - Fotolia.com] Android na celowniku cyberprzestępców](https://s3.egospodarka.pl/grafika2/Android/Android-na-celowniku-cyberprzestepcow-186215-150x100crop.jpg)

![Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj [© lina0486 - Fotolia.com] Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Szkodliwe-oprogramowanie-Od-wirusa-Cascade-do-dzisiaj-224218-150x100crop.jpg)

![Nowe zagrożenie na WhatsApp. Bądź czujny! [© pixabay.com] Nowe zagrożenie na WhatsApp. Bądź czujny!](https://s3.egospodarka.pl/grafika2/WhatsApp/Nowe-zagrozenie-na-WhatsApp-Badz-czujny-237327-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Logistyka e-commerce pod presją [© pixabay.com] Logistyka e-commerce pod presją](https://s3.egospodarka.pl/grafika2/e-commerce/Logistyka-e-commerce-pod-presja-246074-150x100crop.jpg)

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/McAfee-metody-dzialania-cyberprzestepcow-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![10 porad: jak zadbać o bezpieczeństwo danych w sieci? [© Ivan Kruk - Fotolia.com] 10 porad: jak zadbać o bezpieczeństwo danych w sieci?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/10-porad-jak-zadbac-o-bezpieczenstwo-danych-w-sieci-214756-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Działalność nierejestrowana - wyższy limit przychodu w 2024 roku [© patpitchaya - Fotolia.com] Działalność nierejestrowana - wyższy limit przychodu w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-nierejestrowa/Dzialalnosc-nierejestrowana-wyzszy-limit-przychodu-w-2024-roku-257135-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)