-

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?]()

SIM SWAP. Na czym polega i jak się ochronić?

... jak np. daty urodzin czy rocznic. Niestety, często sami narażamy się na zagrożenie, np. umieszczając bezrefleksyjnie w mediach społecznościowych, Facebooku czy Instagramie, posty dotyczące ... stosować się do kilku prostych rad: PIN-y i hasła – zadbaj, by Twoje kody, piny i hasła nie były powiązane z ważnymi datami w życiu, np. urodzinami dzieci, ...

-

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów]()

Cyfrowa tożsamość na celowniku hakerów

... nazwę użytkownika i hasło, ale także tokeny sesji lub kody jednorazowe, które służą do uwierzytelnienia dwuskładnikowego (2FA). W jednym z przypadków Cisco Talos zbadał incydent phishingowy, w którym po kliknięciu złośliwego linku w e-mailu phishingowym ofiara została przekierowana na stronę, która wymagała wprowadzenia poświadczeń, a następnie ...

-

![Piractwo internetowe: Polska na 6 miejscu Piractwo internetowe: Polska na 6 miejscu]()

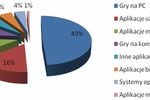

Piractwo internetowe: Polska na 6 miejscu

... na rynku. Przykładają wagę do szczegółów – lubią modyfikować kody, aby zdobyć wiedzę i zrozumieć sposób jego działania, oraz są zaradni – szukanie pomocy na temat ewentualnych luk może spowodować, że ktoś inny ją wykorzysta; wiele szczegółów na ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... pliki, które zawierają cenne informacje: dokumenty firmowe, w tym polityki bezpieczeństwa, pliki zawierające dane uwierzytelniające, pliki konfiguracyjne, kody źródłowe, klucze prywatne. Informacje te można znaleźć na głównej maszynie ofiary jak również w otwartych folderach sieciowych w innych systemach. Aby zapobiec wyciekowi poufnych danych ...

-

![Kaspersky: ataki internetowe na firmy Kaspersky: ataki internetowe na firmy]()

Kaspersky: ataki internetowe na firmy

... internetowych, a nawet kody PIN, które przechowywane są w wewnętrznych bazach danych wielu instytucji. Na skradzionych bazach danych można łatwo zarobić. Ponieważ istnieje na nie ... pod kątem występowania złośliwego kodu. Według autorów raportu, wszystko wskazuje na to, że liczba przypadków kradzieży danych będzie wzrastać. Szantaż, scam ...

-

![Cztery miesiące na zręby nowej „konstytucji podatkowej”. Więcej praw dla podatników? [© whitelook - Fotolia.com] Cztery miesiące na zręby nowej „konstytucji podatkowej”. Więcej praw dla podatników?]()

Cztery miesiące na zręby nowej „konstytucji podatkowej”. Więcej praw dla podatników?

Rząd zdecydował o utworzeniu Komisji Kodyfikacyjnej Ogólnego Prawa Podatkowego. Nowy organ, działający przy ministrze finansów, będzie miał za zadanie przygotowanie nowych regulacji fiskalnych, zastępujących dotychczasową Ordynację podatkową. Nowe prawo podatkowe ma być jasne, przejrzyste i przyjazne uczciwym podatnikom. Zasady utworzenia, ...

-

![Trojan Zeus na Androida w nowej wersji Trojan Zeus na Androida w nowej wersji]()

Trojan Zeus na Androida w nowej wersji

... telefonów. Dzięki takiej funkcji cyberprzestępcy mogą wykradać – między innymi – kody jednorazowe wysyłane przez banki w celu umożliwienia klientom potwierdzania operacji wykonywanych na kontach bakowych przez internet. Przechwycone wiadomości SMS są wysyłane na zdalny serwer, którego adres jest zaszyfrowany i przechowywany wewnątrz kodu trojana ...

-

![Trojan bankowy Riltok atakują na skalę międzynarodową Trojan bankowy Riltok atakują na skalę międzynarodową]()

Trojan bankowy Riltok atakują na skalę międzynarodową

... widzą wszystkie SMS-y, w tym kody potwierdzające operacje przy użyciu karty bankowej, oraz mogą wysyłać wiadomości na inne numery w celu dalszego ... liczby jego ataków, ponieważ stojący za tym zagrożeniem cyberprzestępcy rozszerzają swój zasięg na nowe państwa i kontynenty, począwszy od Europy. Podobne przypadki widzieliśmy już wcześniej ...

-

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida]()

Trojan bankowy podszywa się pod legalną aplikację na Androida

... na konto cyberprzestępców, lub przechwytując wiadomości zawierające kody weryfikacyjne) i wdrażać inne nieuczciwe schematy działań. Na ...

-

![Urząd Skarbowy czy oszust? Uwaga na phishing Urząd Skarbowy czy oszust? Uwaga na phishing]()

Urząd Skarbowy czy oszust? Uwaga na phishing

... wiadomości tych dołączone są pliki ze złośliwym kodem, alternatywnie zawierają one kody QR lub linki do fałszywych stron, łudząco podobnych do oficjalnych ... Ważne jest też korzystanie z oficjalnych platform rządowych i portali, jednak nie należy wchodzić na nie poprzez linki podane w e-mailach. Najlepiej ręcznie wpisać ich nazwę w wyszukiwarkę ...

-

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?]()

Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?

... także strony zawierające złośliwe kody jak chociażby trojany bankowe, czy formularze zachęcające do zapisania się do płatnych subskrypcji SMS. Nierzadko na tego typu sztuczki ... Internet znacznie ułatwił robienie zakupów. Sklepy internetowe są czynne 24 godziny na dobę, na dodatek nie trzeba nawet ruszać się z fotela, wystarczy terminal z dostępem ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... kontroli. Trojan czytał Twittera na zainfekowanym komputerze i wykorzystywał adres do łączenia się z centrum kontroli. Co jest przedmiotem kradzieży Cyberprzestępców interesuje kradzież wszelkiego rodzaju informacji. Może to być przełomowa technologia rozwijana przez firmy i instytuty badawcze, kody źródłowe oprogramowania, dokumenty finansowe ...

-

![User Experience przechodzi na emeryturę. Co teraz? [© Robert Kneschke - Fotolia] User Experience przechodzi na emeryturę. Co teraz?]()

User Experience przechodzi na emeryturę. Co teraz?

... . Ale również firmy działające w innych sektorach doskonale poradziły sobie z zastosowaniem tej strategii. Michelin, jeden z największych światowych producentów opon, zastosował kody QR na chińskim rynku, by móc śledzić drogę sprzedawanych opon w całym kraju. Zdobyte w ten sposób informacje Michelin wykorzystuje tylko wewnętrznie w celu planowania ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... kody, na których szczególnie zależy cyberprzestępcom. W połączeniu z danymi logowania i hasłami przekazanymi przez ZeuSa takie kody SMS mogą być wykorzystywane do przeprowadzania transakcji i przelewania pieniędzy na ...

-

![PandaLabs: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] PandaLabs: bezpieczeństwo IT w 2011r.]()

PandaLabs: bezpieczeństwo IT w 2011r.

... . Przytłaczającą dominację iPada na tym polu zaczną kwestionować nowi konkurenci wchodzący na rynek. Niemniej jednak poza odosobnionymi atakami typu „proof-of-concept” lub eksperymentalnymi tablety PC nie staną się naszym zdaniem głównym obiektem zainteresowania społeczności przestępczej w 2011 roku. Mac. Złośliwe kody na komputery Mac istnieją ...

-

![Antywirus Panda dla systemu Linux [© Nmedia - Fotolia.com] Antywirus Panda dla systemu Linux]()

Antywirus Panda dla systemu Linux

... na systemie Linux mogą być wykorzystane jako punkt rozprzestrzeniający infekcje dalej, na inne komputery w sieci lokalnej. Nowe rozwiązanie firmy Panda Software wykrywa złośliwe kody na ...

-

![Odpowiedzialność Cywilna za szkody komunikacyjne: zakres ubezpieczenia [© Minerva Studio - Fotolia.com] Odpowiedzialność Cywilna za szkody komunikacyjne: zakres ubezpieczenia]()

Odpowiedzialność Cywilna za szkody komunikacyjne: zakres ubezpieczenia

... - jest szersza niż kierowcy pojazdu, nie będącego jego posiadaczem i obejmuje następstwa wypadków spowodowanych przez kierowcę pojazdu. Kierowca pojazdu ponosi odpowiedzialność na zasadzie winy (art. 415 k.c.) - jest zobowiązany do odszkodowania, jeżeli wypadek został spowodowany z jego winy. Nie pozostawiającym wątpliwości jest sformułowanie § 10 ...

Tematy: -

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker]()

Robak internetowy Conficker

... odtwarzacze MP3. Robaki Conficker pobierają także inne złośliwe kody na zainfekowany komputer, pozwalając na przejęcie nad nim kontroli. Przed atakami tego rodzaju chronieni ... wprowadzenia do komputera znajdującego się w sieci kodu, pozwalającego twórcom Confickera na zdalne przejęcie kontroli nad zainfekowanym komputerem. Robak ten rozprzestrzenia ...

-

![Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR? [© pixabay.com] Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?]()

Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?

... pozwalający użytkownikom na udostępnianie adresów URL witryn internetowych czy danych kontaktowych lub dokonywanie płatności. Choć kody QR ułatwiły ... na kradzież danych lub przejęcie kontroli nad skompromitowanym urządzeniem. Przejmowanie urządzeń Kody QR mogą również być używane do otwierania witryn z mechanizmami płatności, obserwowania kont na ...

-

![Myfip kradnie dokumenty [© stoupa - Fotolia.com] Myfip kradnie dokumenty]()

Myfip kradnie dokumenty

... typu. Znalezione pliki są następnie odsyłane do sprawcy ataku. Złośliwe kody wykorzystujące pakiet rootkit nie są wykrywane przez standardowe programy antywirusowe, nawet po ... pod adresem www. Mechanizm skanowania BlackLight zostanie zintegrowany z zapowiadanym na jesień tego roku oprogramowaniem F-Secure Internet Security 2006. Jego aktualizacja ...

-

![PandaLabs: najciekawsze wirusy 2010 PandaLabs: najciekawsze wirusy 2010]()

PandaLabs: najciekawsze wirusy 2010

... pomysłowości cyberprzestępców. Przygotowane przez ekspertów PandaLabs zestawienie prezentuje te złośliwe kody, które okazały się wyjątkowo groźne, irytujące lub skuteczne w oszukiwaniu ... względów, zwróciły naszą uwagę. Oto złośliwe kody, które zakwalifikowały się do kroniki wirusów 2010 Psotny wielbiciel Maców: Na ten tytuł zapracował program do ...

Tematy: PandaLabs, wirusy, trojany, cyberprzestępcy, hakerzy, złośliwe oprogramowanie, złośliwe kody -

![Potwierdzanie tożsamości. Jakie jest najskuteczniejsze? Potwierdzanie tożsamości. Jakie jest najskuteczniejsze?]()

Potwierdzanie tożsamości. Jakie jest najskuteczniejsze?

... kierunku aktualnego stanu rzeczy, były tokeny GSM, czyli aplikacje na telefon generujące kody. Niebawem pojawiły się kody wysyłane SMS-em. Bezpieczny SMS Uwierzytelnianie za pomocą kodów ... zabezpieczyć urządzenie, z którego korzystamy. Oznacza to, że jeżeli na nasz telefon otrzymujemy kody uwierzytelniające, dostęp do niego powinien być chroniony np. ...

-

![F-Secure Online Scanner w wersji 4.0 F-Secure Online Scanner w wersji 4.0]()

F-Secure Online Scanner w wersji 4.0

... darmowego skanera online, który dzięki mechanizmom skanowania znajduje wirusy, robaki, programy szpiegujące oraz inne złośliwe kody w komputerze. Narzędzie jest dostępne za pomocą przeglądarek IE oraz Firefox. F-Secure Online Scanner za pomocą ... (real-time protection). F-Secure Online Scanner jest dostępny w 27 wersjach językowych, w tym po polsku na ...

-

![Telekonferencje bez granic w T-Mobile [© pizuttipics - Fotolia.com] Telekonferencje bez granic w T-Mobile]()

Telekonferencje bez granic w T-Mobile

... rozmów konferencyjnych z indywidualnymi i biznesowymi użytkownikami telefonów komórkowych oraz stacjonarnych na całym świecie. Serwis dostępny jest pod numerem telefonu +48 608 608 ... założenie wirtualnego pokoju konferencyjnego. Znajdą się w niej także poufne kody dostępu oraz szablon SMS, zawierający niezbędne informacje o telekonferencji i ...

-

![Doładowania przez WAP [© pizuttipics - Fotolia.com] Doładowania przez WAP]()

Doładowania przez WAP

... na dopasowanie do rynku – osoby posiadające telefony mogą je łatwo doładować nie mając niczego innego poza własnym telefonem. "Wdrożony system doskonale się sprawdza w przypadku naszych klientów, doładowania mogą być przez nich dokonywane w dowolnym czasie, a kody są dostarczane w formie elektronicznej." – mówi Justyna Koniec z Kody ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... tekstowych (łącznie z tymi zawierającymi kody mTAN) na zdalny serwer (http://******rifty. ... kody mTAN do cyberprzestępców lub na serwer (w przypadku ZitMo na Androida), aby cyberprzestępcy mogli przeprowadzać transakcje finansowe z użyciem przejętych kont bankowych.. Istnieją wersje na różne platformy mobilne. Wykryte zostały wersje ZitMo na ...

-

![ESET USSD Control ESET USSD Control]()

ESET USSD Control

... na ataki cyberprzestępców, którzy wykorzystując odpowiednie kody ...

-

![Kupony rabatowe zdobywają polski rynek [© gdx - Fotolia.com] Kupony rabatowe zdobywają polski rynek]()

Kupony rabatowe zdobywają polski rynek

... do końcówki zeszłego roku, gdy gwałtownie zaczęło przybywać serwisów rabatowych. Na polski rynek zaczęły wchodzić serwisy zagraniczne, które sztukę dystrybucji kuponów rabatowych opanowały do perfekcji na swoich rynkach. Wraz z zapotrzebowaniem wydawców na kody rabatowe rośnie świadomość reklamodawców, że to jeden z najlepszych sposobów pozyskania ...

-

![Quishing. Jak nie dać się złowić? Quishing. Jak nie dać się złowić?]()

Quishing. Jak nie dać się złowić?

... złotych. Zresztą napastnicy wykazują się w tym zakresie coraz większą pomysłowością. W Stanach Zjednoczonych pojawiły się doniesienia o oszustach umieszczających kody QR na parkometrach. Cyberprzestępcy wykorzystują kody QR z dwóch powodów. Po pierwsze odbiorcy nie potrafią ocenić ich wiarygodności, zaś po drugie, filtry spamowe często miewają ...

-

![Mimail.S - zwodnicza oferta Mimail.S - zwodnicza oferta]()

Mimail.S - zwodnicza oferta

... odnowienia licencji na Windows i wykrada numery kart kredytowych, ich daty ważności oraz kody PIN. ... na ekranie monitora fałszywe okno dialogowe informujące o konieczności odnowienia licencji na... Windows. Za pomocą tej prostej sztuczki stara się pozyskać poufne informacje należące do posiadaczy kart kredytowych: ich numery, daty ważności oraz kody ...

Tematy: robaki -

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... przeznaczonych na urządzenia mobilne zacznie rozlegle korzystać z Internetu w celu, na przykład, łączenia się ze zdalnymi serwerami do odbierania poleceń. SpitMo + SpyEye = skradzione kody mTAN Aktualnie znane są dwa mobilne trojany ZitMo i SpitMo które zostały zaprojektowane do przechwytywania wiadomości tekstowych zawierających kody mTAN (kody ...

-

![Srebrny konsument - fakty i mity [© Tyler Olson - Fotolia.com] Srebrny konsument - fakty i mity]()

Srebrny konsument - fakty i mity

... w codziennym życiu. Mają one wpływ na odpowiednie odczytywanie własciwie przygotowanych przekazów reklamowych. Kody te kształtują również konkretne preferencje konsumenckie, ... pozwoliły nie tylko wyodrębnić poszczególne grupy (kody) komunikacyjne, ale też pomogły znaleźć odpowiedzi na kilka istotnych pytań. Na pytanie „Co jest ważne w twoim życiu?” ...

-

![Kod QR równie niebezpieczny jak fałszywy link [© Markus Winkler z Pixabay] Kod QR równie niebezpieczny jak fałszywy link]()

Kod QR równie niebezpieczny jak fałszywy link

... QR na parkomatach. Skanowanie w miejscach publicznych to ryzyko Kody QR to kwadratowe obrazy z szeregiem czarno-białych wzorów, które są umieszczane w Internecie, gazetach, broszurach lub na plakatach. Umożliwiają zapisanie dużej ilości danych na małej powierzchni. Zeskanowanie tego rodzaju znaku graficznego pozwala przejść bezpośrednio na stronę ...

-

![Smartfony bez antywirusa, cyberprzestępcy z pieniędzmi Smartfony bez antywirusa, cyberprzestępcy z pieniędzmi]()

Smartfony bez antywirusa, cyberprzestępcy z pieniędzmi

Kody PIN, hasła do bankowości internetowej, portali społecznościowych i poczty email, czy prywatne maile. Wiele z tych danych znajduje się w pamięci naszych urządzeń mobilnych. Tym bardziej dziwić może fakt, że co czwarty smartfon i niemal połowa tabletów pracujących na ... które są szczególnie poszukiwane przez atakujących: kody PIN do kart bankowych, ...

-

![Marketing mobilny: jak dogonić klienta? [© Minerva Studio - Fotolia.com] Marketing mobilny: jak dogonić klienta?]()

Marketing mobilny: jak dogonić klienta?

... większą rzeszę zwolenników. QR kody to graficzne znaki, które po przeskanowaniu telefonem komórkowym odsyłają odbiorcę pod przyporządkowany mu adres internetowy. Takich kodów możemy wygenerować praktycznie dowolną liczbę i umieszczać je na każdym nośniku informacji: na produktach, plakatach, banerach, w prasie czy na ulotkach. Klient nie zauważa ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?](https://s3.egospodarka.pl/grafika2/SIM-swap/SIM-SWAP-Na-czym-polega-i-jak-sie-ochronic-261596-150x100crop.jpg)

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Cyfrowa-tozsamosc-na-celowniku-hakerow-263139-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Cztery miesiące na zręby nowej „konstytucji podatkowej”. Więcej praw dla podatników? [© whitelook - Fotolia.com] Cztery miesiące na zręby nowej „konstytucji podatkowej”. Więcej praw dla podatników?](https://s3.egospodarka.pl/grafika2/podatki/Cztery-miesiace-na-zreby-nowej-konstytucji-podatkowej-Wiecej-praw-dla-podatnikow-145189-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Cyberprzemoc-pornografia-sexting-Co-jeszcze-czyha-na-dziecko-w-sieci-157545-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![User Experience przechodzi na emeryturę. Co teraz? [© Robert Kneschke - Fotolia] User Experience przechodzi na emeryturę. Co teraz?](https://s3.egospodarka.pl/grafika2/digital-experience/User-Experience-przechodzi-na-emeryture-Co-teraz-195688-150x100crop.jpg)

![PandaLabs: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] PandaLabs: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/ochrona-danych/PandaLabs-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![Antywirus Panda dla systemu Linux [© Nmedia - Fotolia.com] Antywirus Panda dla systemu Linux](https://s3.egospodarka.pl/grafika/Linux/Antywirus-Panda-dla-systemu-Linux-Qq30bx.jpg)

![Odpowiedzialność Cywilna za szkody komunikacyjne: zakres ubezpieczenia [© Minerva Studio - Fotolia.com] Odpowiedzialność Cywilna za szkody komunikacyjne: zakres ubezpieczenia](https://s3.egospodarka.pl/grafika//Odpowiedzialnosc-Cywilna-za-szkody-komunikacyjne-zakres-ubezpieczenia-iG7AEZ.jpg)

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-MBuPgy.jpg)

![Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR? [© pixabay.com] Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?](https://s3.egospodarka.pl/grafika2/quishing/Quishing-Co-trzeba-wiedziec-o-atakach-phishingowych-przy-uzyciu-kodow-QR-255781-150x100crop.jpg)

![Myfip kradnie dokumenty [© stoupa - Fotolia.com] Myfip kradnie dokumenty](https://s3.egospodarka.pl/grafika/Myfip/Myfip-kradnie-dokumenty-MBuPgy.jpg)

![Telekonferencje bez granic w T-Mobile [© pizuttipics - Fotolia.com] Telekonferencje bez granic w T-Mobile](https://s3.egospodarka.pl/grafika/T-Mobile/Telekonferencje-bez-granic-w-T-Mobile-QhDXHQ.jpg)

![Doładowania przez WAP [© pizuttipics - Fotolia.com] Doładowania przez WAP](https://s3.egospodarka.pl/grafika/pre-paid/Doladowania-przez-WAP-QhDXHQ.jpg)

![Kupony rabatowe zdobywają polski rynek [© gdx - Fotolia.com] Kupony rabatowe zdobywają polski rynek](https://s3.egospodarka.pl/grafika2/kupony-rabatowe/Kupony-rabatowe-zdobywaja-polski-rynek-126823-150x100crop.jpg)

![Srebrny konsument - fakty i mity [© Tyler Olson - Fotolia.com] Srebrny konsument - fakty i mity](https://s3.egospodarka.pl/grafika2/osoby-starsze/Srebrny-konsument-fakty-i-mity-144989-150x100crop.jpg)

![Kod QR równie niebezpieczny jak fałszywy link [© Markus Winkler z Pixabay] Kod QR równie niebezpieczny jak fałszywy link](https://s3.egospodarka.pl/grafika2/kod-qr/Kod-QR-rownie-niebezpieczny-jak-falszywy-link-258397-150x100crop.jpg)

![Marketing mobilny: jak dogonić klienta? [© Minerva Studio - Fotolia.com] Marketing mobilny: jak dogonić klienta?](https://s3.egospodarka.pl/grafika/marketing-mobilny/Marketing-mobilny-jak-dogonic-klienta-iG7AEZ.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)