-

![Najpopularniejsze wirusy - IX 2003 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - IX 2003]()

Najpopularniejsze wirusy - IX 2003

... Na dole listy znajdują się trojan PSW.Bugbear.B (około 2,5%) i robaki Enerkaz oraz Blaster.C (trochę poniżej 2%). Z danych gromadzonych przez skaner online Panda Software w tym miesiącu można wyciągnąć następujące wnioski: Luki w oprogramowaniu komputerowym są najskuteczniejszym sposobem rozprzestrzeniania się - Cztery złośliwe kody ... kody. Procentowy ...

Tematy: wirusy -

![Strony WWW - błędy serwera HTTP Strony WWW - błędy serwera HTTP]()

Strony WWW - błędy serwera HTTP

... komunikatami, które niejednokrotnie mają wydźwięk pozytywny. Poznanie najpopularniejszych kodów odpowiedzi pozwoli na lepsze zrozumienie specyfiki prac witryn WWW i ich dostępności dla ... tylko część zapytania. W przypadku problemów stronę należy załadować ponownie. 300-399 Kody przekierowania (Redirection) – od 300 do 399 informują, że do ...

-

![Koń trojański Boxer.AA atakuje Androida [© smex - Fotolia.com] Koń trojański Boxer.AA atakuje Androida]()

Koń trojański Boxer.AA atakuje Androida

... i z jakiej sieci korzysta jego ofiara. Następnie Boxer.AA koreluje wspomniane kody z numerem telefonicznym, na który przesyła wiadomość SMS premium" - tłumaczy zasadę działania zagrożenia Kamil ... .AA: Pobieraj aplikacje wyłącznie z oficjalnego sklepu Google Play. Zainstaluj na swoim smartfonie aplikację antywirusową np. ESET Mobile Security. Jeśli to ...

-

![Chcemy biometrii zamiast kodów jednorazowych Chcemy biometrii zamiast kodów jednorazowych]()

Chcemy biometrii zamiast kodów jednorazowych

... Jeśli chodzi o kody SMS do potwierdzania transakcji, to obecnie korzysta z nich 46% ankietowanych, a jako metodę preferowaną wskazuje na nie 48%. ... na tym wczesnym etapie widać duże zainteresowanie i gotowość do korzystania z tej formy potwierdzania tożsamości. Wiąże się to z zaletami biometrii, która jest nie tylko bezpieczniejsza niż hasła i kody ...

-

![W Orange Flex czekają prezenty świąteczne [© pixabay.com] W Orange Flex czekają prezenty świąteczne]()

W Orange Flex czekają prezenty świąteczne

... kody promocyjne obniżające ceny wybranych urządzeń w Sklepie Flex a także dodatkowe 300 GB. Na użytkowników Orange Flex czekają wybrane smartfony i gadżety z rabatami. Do ... 399 zł (przecena z 499 zł) Na każdego użytkownika z aktywnym planem czekają w Klubie Flex dwa kody promocyjne do wykorzystania na wybrane urządzenia w Sklepie Flex: obniżające ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... pojawi się więcej niż jeden szkodliwy program o podobnych funkcjach. Polowanie na kody mTan W atakach ukierunkowanych w 2012 roku wykorzystano kilka nowych zagrożeń, ... przychodzące wiadomości tekstowe zawierające kody mTAN i wysyłać je szkodliwym użytkownikom. Różne wersje CitMo przesyłają przechwycone wiadomości tekstowe zarówno na numery telefonu ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... to kolejna metoda uwierzytelniania dwuskładnikowego. Jest stosowana przez niektóre banki i wymaga, aby każdy klient posiadał specjalne urządzenie generujące kody TAN. Po zdefiniowaniu transakcji na stronie bankowej użytkownicy wkładają swoje karty kredytowe do urządzenia chipTAN i wprowadzają kod PIN. Następnie, użytkownicy umieszczają urządzenie ...

-

![Wirusy wysyłają SMS-y [© Scanrail - Fotolia.com] Wirusy wysyłają SMS-y]()

Wirusy wysyłają SMS-y

... . Większość, bo aż 913 z nich stanowiły nowe szkodliwe kody. Do najważniejszych zjawisk specjaliści Trend Labs zaliczają pojawienie się nowego sposobu ... zarejestrowała 79 854 infekcji obiema mutacjami. Atak na sieci komórkowe Autorzy wirusów wyraźnie starają się znaleźć sposób na efektywne atakowanie telefonów i sieci komórkowych. W listopadzie ...

-

![Wytrzymałe czytniki kodów kreskowych Wytrzymałe czytniki kodów kreskowych]()

Wytrzymałe czytniki kodów kreskowych

... z serii LS3500, przeznaczone do użytku w na poziomie magazynu, dystrybucji i produkcji, wyposażone zostały w ... kody kreskowe z odległości od 10 cm do niemal 14 metrów. Nowe skanery posiadają certyfikat szczelności IP65, gwarantujący wysoki stopień ochrony przed wilgocią i kurzem. Urządzenia wytrzymują również wielokrotne upadki z wysokości 2 metrów na ...

-

![Panda GateDefender Performa 3.0 Panda GateDefender Performa 3.0]()

Panda GateDefender Performa 3.0

... na rynek ... na temat statusu ochrony i aktywności sieciowej (elementy zablokowane, wirusy sieciowe, najczęściej atakowani użytkownicy itp.). Informacje te są udostępniane w czasie rzeczywistym w formie wykresów. Nowe urządzenie firmy Panda Security posiada pięć typów zabezpieczeń: Ochrona przed złośliwym oprogramowaniem: wykrywa i blokuje złośliwe kody ...

-

![Panda GateDefender Performa 9000 Panda GateDefender Performa 9000]()

Panda GateDefender Performa 9000

... sieci firmowej z internetem. Rozwiązanie blokuje przedostające się z witryn www złośliwe kody, spam oraz niepożądane treści. Nowa seria urządzeń została zbudowana w oparciu o ... witryn www do sprawdzania adresów URL. Urządzenia zawierają także moduł pozwalający na blokowanie aplikacji P2P oraz komunikatorów internetowych. Panda GateDefender Performa ...

-

![Przedsiębiorcy a cloud computing [© stoupa - Fotolia.com] Przedsiębiorcy a cloud computing]()

Przedsiębiorcy a cloud computing

... Micro, przeprowadzony wśród 200 członków kadry kierowniczej w dziedzinie informatyki i dyrektorów ds. informatycznych, niebędących klientami Trend Micro, wykazał, że dziewięciu na dziesięciu respondentów (89%) oczekuje od zabezpieczeń informatycznych ochrony aplikacji działających w Internecie. Dla niektórych z nich ochrona taka nie jest nawet ...

-

![Smart XL Heyah bez limitu [© gpointstudio - Fotolia.com] Smart XL Heyah bez limitu]()

Smart XL Heyah bez limitu

... bez związywania się długoterminową umową. Do tego nielimitowane rozmowy na komórki i telefony stacjonarne za 19,99 zł miesięcznie. Użytkownicy ... mogą aktywować także aktualni użytkownicy pakietu Smart XL, wpisując w swoich smartfonach odpowiednie kody: Nielimitowany internet - *140*797# (oraz przycisk nawiązania połączenia) Nielimitowane połączenia - ...

-

![Najpopularniejsze wirusy I 2007 Najpopularniejsze wirusy I 2007]()

Najpopularniejsze wirusy I 2007

... , najaktywniejszym złośliwym kodem na świecie jest robak Sdbot.ftp, a w Polsce spustoszenie sieje trojan Torpig.A. Pojawiły się także nowe, bardziej złośliwe kody. Na podstawie danych zgromadzonych przez bezpłatny skaner antywirusowy Panda ActiveScan, laboratorium Panda Software przygotowało listę styczniowych zagrożeń. Na szczycie światowej listy ...

-

![Zagrożenia internetowe I-III 2009 Zagrożenia internetowe I-III 2009]()

Zagrożenia internetowe I-III 2009

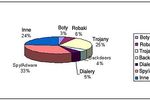

... się większą aktywnością niż inne wykryte złośliwe kody. Najwięcej chaosu w laboratoriach antywirusowych wywołał robak Conficker. Firma Panda Security, specjalizująca ... 73% nowych złośliwych programów stworzonych w tym okresie. Jednak jedną z głównych tendencji, na jaką zwrócono uwagę w raporcie, jest wzrost liczby programów szpiegujących z 2,5% w ...

-

![Najpopularniejsze wirusy II 2007 Najpopularniejsze wirusy II 2007]()

Najpopularniejsze wirusy II 2007

... celem jest kradzież naszych pieniędzy. Choć programy szpiegujące nadal przodują – ze względu na sposób rozprzestrzeniana, to w lutym Laboratorium Panda Software nie odnotowało zbyt ... W Polsce pierwsze miejsce zajął trojan Torpig.A, który wykradał nasze poufne dane. Na światowej liście zagrożeń pojawiły się także Brontok.H oraz Nurech.A, który ...

-

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich]()

Ataki internetowe z użyciem zestawów hakerskich

... firmy Symantec wskazują, że łatwa obsługa zestawów hakerskich i wysokie zyski wpływają na znaczny wzrost liczby ataków w sieci. Średnio w każdym miesiącu 2010 r. wykryto ponad ... wiadomości. Atakujący, którzy mogą łatwo aktualizować swoje zestawy i wykorzystywać nowe kody, są w stanie zaskoczyć potencjalne ofiary, zanim te zastosują niezbędne ...

-

![Nowe technologie - ranking przegranych [© buchachon - Fotolia.com] Nowe technologie - ranking przegranych]()

Nowe technologie - ranking przegranych

... na masową ucieczkę od Windowsa 8... Kody QR Wszędzie, gdzie skierujemy wzrok, czai się jakiś kod QR, który czeka na zeskanowanie. Są na ...

-

![E-sklepy wybierają SEO i SEM [© Creativa - Fotolia.com] E-sklepy wybierają SEO i SEM]()

E-sklepy wybierają SEO i SEM

... zetknęło się aż 38% respondentów. Spośród pozostałych 62% ponad 1/3 posiada na ich temat zbyt małą wiedzę, by rozpocząć współpracę. Większość ... zauważyliśmy, że coraz więcej małych i średnich sklepów internetowych korzysta z sieci afiliacyjnych i emituje kody rabatowe. Chcieliśmy sprawdzić jak kształtuje się świadomość sklepów w zakresie tych form ...

-

![Najpopularniejsze wirusy - VIII 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - VIII 2004]()

Najpopularniejsze wirusy - VIII 2004

... na świecie jego udział w zakażeniach jest dwukrotnie większy niż następnych w kolejności złośliwych kodów, Briss.A w rankingu globalnym i Mhtredir w naszym kraju. Trzy kody ...

-

![Walentynkowe wirusy [© stoupa - Fotolia.com] Walentynkowe wirusy]()

Walentynkowe wirusy

... tworzą złośliwe kody pod kamuflażem listów miłosnych. W ten sposób rozprzestrzeniał się bardzo niebezpieczny wirus 'I love you', który ... tę witrynę, dochodzi do zapisania pliku LOVEDAY14-B.HTA i utworzenia nowego z kodem wirusa na dysku C:WINDOWSSYSTEM. Mimail.S to znany robak rozprzestrzeniający się w podobny sposób i wykorzystujący określenia typu ...

-

![Emotional branding dla kobiet [© olly - Fotolia.com] Emotional branding dla kobiet]()

Emotional branding dla kobiet

... kody komunikacji, musi przełożyć je na konkretny język, jakim posługują się konsumentki z wybranej grupy. Tę grupę należy dobrać bardzo starannie, mając na uwadze ... kompleksowej strategii w oparciu o dogłębną analizę grupy docelowej i przełożenie języka marki na kobiece kody komunikacji. Tylko w ten sposób marki mogą zdobyć zaufanie i długofalowe ...

-

![Discord zagrożeniem dla dzieci. Jak chronić najmłodszych? Discord zagrożeniem dla dzieci. Jak chronić najmłodszych?]()

Discord zagrożeniem dla dzieci. Jak chronić najmłodszych?

... bardzo wysokie ryzyko zainfekowania komputera. Przekręt na kod QR Kody QR występują niemal wszędzie, można na nie natrafić w środkach komunikacji publicznej, ... na platformie Discord nie ograniczają swoich działań wyłącznie do quishingu, czyli oszustw wykorzystujących kody QR. Inną stosowaną przez nich metodą jest transfer plików. Polega ona na ...

-

![Black Friday i Cyber Monday, czyli jak upolować okazje? Black Friday i Cyber Monday, czyli jak upolować okazje?]()

Black Friday i Cyber Monday, czyli jak upolować okazje?

... przychodzą kody rabatowe i gazetki promocyjne Przy odrobinie szczęścia w dodatkowych oszczędnościach pomóc mogą kody rabatowe. W Internecie znaleźć można wiele stron, na ... specjalnej okazji można trafić na wyprzedaże i naprawdę wysokie rabaty. Warto w tym celu częściej zaglądać na porównywarki cen, portale publikujące kody rabatowe lub gazetki ...

-

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008]()

Panda: złośliwe oprogramowanie 2008

... w Polsce. Złośliwe kody coraz bardziej złożone W 2007 roku przeprowadzane ataki były bardziej wyrafinowane, a pojawiające się złośliwe oprogramowanie bardziej zaawansowane technologicznie. To skomplikowanie wynika przede wszystkim z łączenia różnych typów zagrożeń, którego skutkiem jest hybrydowe złośliwe oprogramowanie. Wszystko wskazuje na to, że ...

-

![PandaLabs: złośliwe oprogramowanie 2010 PandaLabs: złośliwe oprogramowanie 2010]()

PandaLabs: złośliwe oprogramowanie 2010

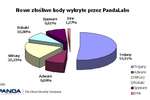

... cztery lata temu, a wywołuje wielki zamęt wśród użytkowników). Polska 12 na liście najbardziej zainfekowanych krajów Listę najbardziej zainfekowanych krajów otwierają Tajlandia, Chiny ... Stanom Zjednoczonym o atakach z 11 września i wezwanie do poszanowania islamu w odpowiedzi na groźbę spalenia Koranu wygłoszoną przez pastora Terry’ego Jones’a. W ...

-

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004]()

10 największych zagrożeń 2004

... i elementy graficzne, sprawiających fałszywe wrażenie, że pochodzą z legalnego źródła. Jednak w rzeczywistości wiadomości takie mają na celu wydobycie od użytkowników poufnych informacji finansowych, takich jak hasła czy kody PIN. Jak wynika z raportu Anti-Phishing Working Group (grupa robocza ds. phishingu) - stowarzyszenia branżowego, do którego ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... upowszechnienia urządzeń mobilnych, rok 2011 przyniesie cyberprzestępcom wielkie zyski. Nowe metody socjotechniczne przybiorą formę kampanii polegających na bombardowaniu użytkowników wiadomościami e-mail zawierającymi kody, które pobierają szkodliwe oprogramowanie. Umożliwi im to Internet. Z badań przeprowadzonych w tym roku przez TrendLabs wynika ...

-

![Najciekawsze trendy 2013 [© apops - Fotolia.com] Najciekawsze trendy 2013]()

Najciekawsze trendy 2013

... i eventy. Materialny świat wirtualny – kody QR, wirtualne przebieralnie oraz rozszerzona rzeczywistość - świat udogodnień wirtualnych jest wykorzystywany jako przestrzeń handlowa łącząca rzeczywiste zakupy z ecommerce. Firmy for-profit – forma działalności, która stawia na zysk, ale także na społeczeństwo i środowisko. Portal socialbusiness.org ...

-

![Najgroźniejsze trojany bankowe Najgroźniejsze trojany bankowe]()

Najgroźniejsze trojany bankowe

... pomóc cyberprzestępcom włamać się do kont bankowych i serwisów finansowych online. Trojany te mogą nawet instalować mobilne szkodliwe programy na smartfonach, by przechwytywać kody jednorazowe wysyłane przez banki w SMS-ach. Spośród wszystkich szkodliwych programów trojany bankowe stanowią największe zagrożenie dla finansów użytkowników. Właśnie ...

-

![Sex biznes w Gemius [© stoupa - Fotolia.com] Sex biznes w Gemius]()

Sex biznes w Gemius

... w polskim internecie serwując każdemu użytkownikowi reklamę przy wejściu na strony monitorowane przez Gemius. Gemius SA - "lider w badaniach Internetu" tak określa siebie ... dziś (środa) około godziny 10 rano na stronie w dziale z usługami dla firm, które wymagają osobnych statystyk - stąd kody Gemius. Gemius oczywiście ma prawo do serwowania reklam ...

Tematy: gemius -

![Sober groźny 5 stycznia? [© stoupa - Fotolia.com] Sober groźny 5 stycznia?]()

Sober groźny 5 stycznia?

... się z 87 rocznicą założenia przez Antona Drexlera Niemieckiej Partii robotniczej DAP (Deutsche Arbeiterpartei), przemianowanej później na NSDAP. Informacja o planowanym ataku pochodzi z odszyfrowanego fragmentu kody ostatniego szczepu wirusa Sober, który zdominował listopadowy ranking najaktywniejszych robaków. Jak podaje iDefense „Sober z 22 ...

-

![F-Secure Internet Security 2008 F-Secure Internet Security 2008]()

F-Secure Internet Security 2008

... Security 2008 przeznaczony dla komputerów domowych i małych firm jest już dostępny na rynku. Pakiet F-Secure dzięki zastosowaniu technologii DeepGuard, która łączy w sobie funkcje ... także ochrona przed przypadkowym ujawnieniem poufnych informacji jak hasła dostępu czy kody PIN – do czego służą już nie tylko ataki socjotechniczne (fałszywe maile i ...

-

![Spam z trojanem Downloader.SQV Spam z trojanem Downloader.SQV]()

Spam z trojanem Downloader.SQV

... sensacyjne nagłówki lub wykorzystują popularność gwiazd, aby rozprzestrzeniać złośliwe kody. Technika ta stanowi typowy przykład inżynierii społecznej. Zwykle okazuje się też skuteczna” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa Panda Security. Przed atakiem opartym na tej technice można się jednak obronić. Laboratorium PandaLabs ...

-

![Ataki sieciowe: Barack Obama przynętą [© stoupa - Fotolia.com] Ataki sieciowe: Barack Obama przynętą]()

Ataki sieciowe: Barack Obama przynętą

... Ten złośliwy kod modyfikuje plik HOSTS na zainfekowanym komputerze, przekierowując połączenia witryn należących do jednego z największych banków w Peru na lokalny adres IP 127.0.0.1. ... plik, do którego prowadzi odsyłacz, nie zawiera aktualizacji, lecz złośliwe kody. To trojan Spyforms.BQ oraz rootkit Rootkit/Spyforms.BR, którego zadaniem jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Najpopularniejsze wirusy - IX 2003 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - IX 2003](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-IX-2003-apURW9.jpg)

![Koń trojański Boxer.AA atakuje Androida [© smex - Fotolia.com] Koń trojański Boxer.AA atakuje Androida](https://s3.egospodarka.pl/grafika2/kon-trojanski/Kon-trojanski-Boxer-AA-atakuje-Androida-110236-150x100crop.jpg)

![W Orange Flex czekają prezenty świąteczne [© pixabay.com] W Orange Flex czekają prezenty świąteczne](https://s3.egospodarka.pl/grafika2/Orange-Flex/W-Orange-Flex-czekaja-prezenty-swiateczne-241608-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Wirusy wysyłają SMS-y [© Scanrail - Fotolia.com] Wirusy wysyłają SMS-y](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-wysylaja-SMS-y-apURW9.jpg)

![Przedsiębiorcy a cloud computing [© stoupa - Fotolia.com] Przedsiębiorcy a cloud computing](https://s3.egospodarka.pl/grafika/cloud-computing/Przedsiebiorcy-a-cloud-computing-MBuPgy.jpg)

![Smart XL Heyah bez limitu [© gpointstudio - Fotolia.com] Smart XL Heyah bez limitu](https://s3.egospodarka.pl/grafika2/Smart-XL-Heyah/Smart-XL-Heyah-bez-limitu-160104-150x100crop.jpg)

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ataki-internetowe-z-uzyciem-zestawow-hakerskich-MBuPgy.jpg)

![Nowe technologie - ranking przegranych [© buchachon - Fotolia.com] Nowe technologie - ranking przegranych](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-ranking-przegranych-131670-150x100crop.jpg)

![E-sklepy wybierają SEO i SEM [© Creativa - Fotolia.com] E-sklepy wybierają SEO i SEM](https://s3.egospodarka.pl/grafika2/e-commerce/E-sklepy-wybieraja-SEO-i-SEM-135960-150x100crop.jpg)

![Najpopularniejsze wirusy - VIII 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - VIII 2004](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-VIII-2004-apURW9.jpg)

![Walentynkowe wirusy [© stoupa - Fotolia.com] Walentynkowe wirusy](https://s3.egospodarka.pl/grafika/Walentynki/Walentynkowe-wirusy-MBuPgy.jpg)

![Emotional branding dla kobiet [© olly - Fotolia.com] Emotional branding dla kobiet](https://s3.egospodarka.pl/grafika2/emotional-branding/Emotional-branding-dla-kobiet-151362-150x100crop.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/10-najwiekszych-zagrozen-2004-apURW9.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Najciekawsze trendy 2013 [© apops - Fotolia.com] Najciekawsze trendy 2013](https://s3.egospodarka.pl/grafika2/trendy/Najciekawsze-trendy-2013-126368-150x100crop.jpg)

![Sex biznes w Gemius [© stoupa - Fotolia.com] Sex biznes w Gemius](https://s3.egospodarka.pl/grafika/gemius/Sex-biznes-w-Gemius-MBuPgy.jpg)

![Sober groźny 5 stycznia? [© stoupa - Fotolia.com] Sober groźny 5 stycznia?](https://s3.egospodarka.pl/grafika/Sober/Sober-grozny-5-stycznia-MBuPgy.jpg)

![Ataki sieciowe: Barack Obama przynętą [© stoupa - Fotolia.com] Ataki sieciowe: Barack Obama przynętą](https://s3.egospodarka.pl/grafika/ataki-sieciowe/Ataki-sieciowe-Barack-Obama-przyneta-MBuPgy.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)