-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... ciągłego podnoszenia poziomu ochrony dla światowej społeczności użytkowników. Panda Global Protection 2011 korzysta z szerokiej bazy wiedzy, oferując użytkownikom szybką reakcję na wszystkie pojawiające się nowe złośliwe kody.

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... funkcja pozwalająca na bezpieczne przechowywanie nie tylko haseł i loginów, ale również osobistych notatek zawierających poufne informacje, takie jak kody PIN dla kart SIM, kody ... historię surfowania, pliki tymczasowe, ciasteczka, wpisy w rejestrze oraz zwalniać miejsce na dysku twardym, co może przyspieszyć działanie całego systemu. Niszczarka ...

-

![Lato 2012 - upały, burze i duże zniszczenia [© Irina Fischer - Fotolia.com] Lato 2012 - upały, burze i duże zniszczenia]()

Lato 2012 - upały, burze i duże zniszczenia

... trakcie której wystąpiła trąba powietrzna (zniszczone ponad 500 hektarów lasu i ponad 100 budynków). Niestety właściciele uszkodzonych nieruchomości mogą najczęściej liczyć na własną zaradność oraz jednorazowe państwowe zasiłki dla najbardziej poszkodowanych. Jak informują firmy ubezpieczeniowe, umowy ubezpieczenia od skutków burz, ulewnych deszczy ...

-

![Europejscy konsumenci a zakupy [© Petro Feketa - Fotolia.com] Europejscy konsumenci a zakupy]()

Europejscy konsumenci a zakupy

... kody QR, czyli kwadratowe kody kreskowe. “Raport pokazuje, że ogólnie rzecz biorąc zakupy internetowe w Europie uzupełniają zakupy w tradycyjnych sklepach, a Polska jest ciągle na ...

-

![Koń trojański: poradnik oswajania Koń trojański: poradnik oswajania]()

Koń trojański: poradnik oswajania

... się coraz bardziej niebezpieczne. Na internautów czyha wiele zasadzek, a ich omijanie wymaga wyjątkowej ostrożności i podstawowej wiedzy na temat zagrożeń sieciowych. Złośliwe ... podzielić losów mieszkańców Troi. Istnieje co najmniej kilka prostych sposobów na przechytrzenie podstępnego wroga. Nie należy otwierać i pobierać plików pochodzących z ...

-

![PandaLabs: zagrożenia internetowe I kw. 2011 PandaLabs: zagrożenia internetowe I kw. 2011]()

PandaLabs: zagrożenia internetowe I kw. 2011

... złośliwych aplikacji, a kilka dni później usunęła je z telefonów użytkowników. Haker zaatakował na Facebooku Zwracając się do portalu Facebook, 23-letni mieszkaniec Kalifornii George S. ... e-mail i szantażu. Grozi mu do sześciu lat więzienia. Wykorzystując informacje udostępniane na Facebooku, przestępca zdobywał dostęp do kont e-mail swoich ofiar. Po ...

-

![Europa: wydarzenia tygodnia 43/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 43/2013]()

Europa: wydarzenia tygodnia 43/2013

... wstrzymała import produktów mlecznych tłumacząc to wykryciem w nich drożdży, pleśni i bakterii E.coli. W listopadzie w Wilnie odbędzie się szczyt Partnerstwa Wschodniego w Wilnie, na którym Ukraina ma podpisać umowę stowarzyszeniową z UE, a Mołdawia i Gruzja - parafować takie porozumienie. Rosja jest temu przeciwna. Konwent SPD ogromną większością ...

-

![Kradzież danych - jak się ustrzec [© Minerva Studio - Fotolia.com] Kradzież danych - jak się ustrzec]()

Kradzież danych - jak się ustrzec

... Pacific Bell. Cała trójka już wcześniej penetrowała pojemniki na śmieci Pacific Bell, dzięki czemu nauczyła się wszystkiego, co było zawarte w podręcznikach technicznych i listach pracowników przedsiębiorstwa. Kiedy już wiedzieli o firmie wystarczająco dużo, postanowili zdobyć kody, które umożliwiałyby im praktycznie swobodny dostęp do systemów ...

-

![Kaspersky Lab: szkodliwe programy VII 2011 Kaspersky Lab: szkodliwe programy VII 2011]()

Kaspersky Lab: szkodliwe programy VII 2011

... na wersje ZitMo działające na platformach Symbian, Windows Mobile oraz BlackBerry, tym razem ZitMo został zmodyfikowany w taki sposób, aby mógł atakować urządzenia z Androidem. ZitMo (sklasyfikowany przez Kaspersky Lab jako Trojan-Spy.AndroidOS.Zbot) kradnie kody ...

-

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012]()

Bezpieczeństwo sieci w 2012

... ich krytycznej infrastrukturze. Wiele z tych wydarzeń zespół badawczy FortiGuard przewidział w swoich prognozach na 2011 rok, podczas gdy inne, takie, jak kara więzienia i grzywny dla osób przechowujących na swoim komputerze złośliwe kody, były bardziej zaskakujące. 2012 zapowiada się jeszcze bardziej niepokojąco. Patrząc w swoją „kryształową ...

-

![Media społecznościowe bez znaczenia dla e-commerce? [© Sondem - Fotolia.com] Media społecznościowe bez znaczenia dla e-commerce?]()

Media społecznościowe bez znaczenia dla e-commerce?

... z wykorzystaniem wszystkich technologii cyfrowych, regularnie dokonujących zakupów online i pozytywnie nastawionych do sprzedawców korzystających z technologii takich jak kody QR czy aplikacje na urządzenia mobilne. Kupujący technofile (Technofile Digital Shoppers) - 27% respondentów - Grupa osób podchodzących z entuzjazmem do technologii cyfrowych ...

-

![SCO zawiesza sprzedaż Linuxa [© Nmedia - Fotolia.com] SCO zawiesza sprzedaż Linuxa]()

SCO zawiesza sprzedaż Linuxa

... na użytkowników komercyjnych. "SCO przedsięwzięło ten krok w związku z koniecznością rozwiązania bardzo ważnych dla nas spraw dotyczących własności praw intelektualnych - powiedział Chris Sontag, Senior Vice President SCO Group i Dyrektor Generalny SCOsource - W przypadku kiedy posiadane przez SCO kody ...

-

![Metki radiowe zamiast kodów paskowych [© violetkaipa - Fotolia.com] Metki radiowe zamiast kodów paskowych]()

Metki radiowe zamiast kodów paskowych

... IBM i holenderski producent elektroniki użytkowej Philips będą wspólnie sprzedawać metki radiowe, które zastąpią stosowane dotychczas kody paskowe. Philips będzie produkował cienkie układy półprzewodnikowe umieszczane na towarach, natomiast IBM będzie dostawcą infrastruktury sprzętowej systemu obsługującego nowe metki. Firmy nie ujawniły szczegółów ...

Tematy: metki radiowe, kody paskowe -

![Wykryj nieznane wirusy [© Nmedia - Fotolia.com] Wykryj nieznane wirusy]()

Wykryj nieznane wirusy

... nieznanych wirusach analizując, czy je zablokować. Proces identyfikuje tylko te złośliwe kody, które stanowią potencjalne zagrożenie w zabezpieczonym komputerze. Wykorzystywana często heurystyka w oprogramowaniu antywirusowym opiera się na zasadzie prostych podobieństw, charakterystycznych dla znanych wirusów. Technologie TruPrevent są działaniem ...

-

![VIA publikuje źródła sterowników [© violetkaipa - Fotolia.com] VIA publikuje źródła sterowników]()

VIA publikuje źródła sterowników

... płyt głównych VIA EPIA, firma wypuściła na rynek kod źródłowy sterownika grafiki ... na sprzęcie VIA. „Wraz z tą ofertą poszerzamy nasz wkład we wspólnotę systemów otwartych, dostarczając cenny element programowy dla naszych platform,” skomentował Steve Charng, kierownik działu Rozwoju Oprogramowania, VIA Technologies, Inc. „Udostępniając kody ...

-

![Mapa wirusów F-Secure [© stoupa - Fotolia.com] Mapa wirusów F-Secure]()

Mapa wirusów F-Secure

... dotyczące rozprzestrzeniania się wirusów na całym świcie. Wybierasz się do Krakowa, Singapuru, Chicago - możesz sprawdzić na jakie zagrożenia będzie tam narażony Twój komputer. Na stronie F-Secure dostępna jest mapa, która 24 godziny na dobę i siedem dni w tygodniu pokazuje jakie złośliwe kody rozprzestrzeniają się w danym kraju ...

-

![Java wreszcie otwarta [© Nmedia - Fotolia.com] Java wreszcie otwarta]()

Java wreszcie otwarta

... operacyjny Linux. Zezwolenie programistom na wgląd do kodu oprogramowania i dowolną jego modyfikację przyczyni się do unowocześnienia programu. Producent liczy na to, że kreatywność internatów wpłynie także na stworzenie nowych typów aplikacji. Według zapewnień przedstawiciela firmy Sun Microsystems, wszystkie kody będą udostępnione do marca 2007 ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... kody są weryfikowane przez serwer; podejmowana jest decyzja, czy użytkownik może uzyskać dostęp do poufnych danych. Jeśli do generowania hasła wykorzystywany jest kalkulator, użytkownik wprowadza swój kod PIN na ...

-

![Groźny trojan Piraci z Karaibów Groźny trojan Piraci z Karaibów]()

Groźny trojan Piraci z Karaibów

... się komunikat o problemach z odtworzeniem fragmentów filmu. Pojawia się również informacja, że na komputerze nie ma odpowiednich kodeków do otworzenia pliku. Dlatego zaleca ... próbują skłonić użytkowników do podjęcia określonych działań, aby rozprzestrzenić złośliwe kody w jak największych ilościach. Dlatego należy zachować zdrowy rozsądek i nie ...

-

![Koszty drukowania: brak kontroli w firmach Koszty drukowania: brak kontroli w firmach]()

Koszty drukowania: brak kontroli w firmach

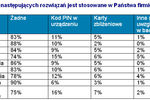

... podstawowych rozwiązań redukujących liczbę odpadów związanych z drukiem. Taki wynik plasuje Polskę w europejskiej średniej. Zaledwie jedna na dziesięć firm w Polsce wprowadziła kontrolę kosztów druku poprzez kody PIN. 6% przedsiębiorstw autoryzuje wydruki, stosując system kart zbliżeniowych. Badania pokazały, że we wszystkich grupach wiekowych ...

-

![Smartfon Samsung Galaxy A16 Smartfon Samsung Galaxy A16]()

Smartfon Samsung Galaxy A16

... z flagowych urządzeń Galaxy – Samsung Knox Vault: sprzętowe i odporne na manipulacje rozwiązanie, które zapewnia kompleksową ochronę przed atakami na sprzęt i oprogramowanie. Może pomóc chronić najważniejsze dane w urządzeniu, w tym dane odblokowania ekranu, takie jak kody PIN, hasła i wzory. Chroni także klucze szyfrujące urządzenia i szyfruje ...

-

![Produkcja opakowań, czyli recykling, ceny energii i inne wyzwania [© Freepik] Produkcja opakowań, czyli recykling, ceny energii i inne wyzwania]()

Produkcja opakowań, czyli recykling, ceny energii i inne wyzwania

... - podnoszą ich funkcjonalność, poprawiają zarządzanie logistyką i zwiększają wartość użytkową dla konsumentów. Technologia identyfikacji radiowej (RFID) oraz kody QR umożliwiają śledzenie produktów na każdym etapie ich cyklu życia oraz usprawniają zarządzanie magazynami i dostawami. Opakowania wyposażone w czujniki temperatury, wilgotności czy ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... powiadomień o przychodzących SMS-ach. Kody jednorazowe mTAN będące dodatkową formą uwierzytelnienia są wysyłane bezpośrednio do autora szkodnika. Autoryzacja przelewów na dowolny rachunek Opisany sposób pozwala osobom trzecim z powodzeniem uzyskać dostęp do środków zgromadzonych na koncie. Login i pełne hasło zostało podane na początku ataku, a SMS ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... posiada funkcjonalność o istotnym znaczeniu dla osób atakujących. Perkele przechwytuje kody mTAN (jednorazowe kody potwierdzające operacje bankowe) wysyłane przez bank za ... Kaspersky Security Network, która pozwala naszym produktom zminimalizować czas potrzebny na reakcję na nowe i nieznane zagrożenia. 2. Trojan-SMS.AndroidOS.OpFake.bo. Jest to jeden ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... na Białorusi i Ukrainie: Faketoken to Trojan bankowy, który wszedł do rankingu Top 20 najczęściej wykrywanych zagrożeń firmy Kaspersky Lab pod koniec kwartału. Zagrożenie to kradnie kody ... bankowego ofiary, a Faketoken pozwala im gromadzić kody mTAN i przesyłać pieniądze ofiary na swoje konta. Wielokrotnie pisaliśmy, że większość zagrożeń związanych z ...

-

![Neopost SI 68: składa i kopertuje Neopost SI 68: składa i kopertuje]()

Neopost SI 68: składa i kopertuje

... . SI 68 to kompaktowy system kopertujący wyposażony standardowo w 3 podajniki z możliwością rozbudowy o dodatkowy podajnik na wrzutki, kasetowy system odbioru spakowanej korespondencji, łącznik do współpracy z frankownicą oraz głowicę czytającą kody OMR. W systemie SI 68 zastosowano unikalne, chronione patentem rozwiązanie - tzw. funkcję Load'N Go ...

Tematy: urządzenia biurowe -

![Rozwój RFID w 2006r. [© Scanrail - Fotolia.com] Rozwój RFID w 2006r.]()

Rozwój RFID w 2006r.

... koncentrowały się na implementacji Radio Frequency Identification, zaczną traktować RFID jako integralny element biznesu. – Sceptycy, którzy myśląc o RFID dostrzegają tylko problemy, są w błędzie – powiedział Peter Regen, wiceprezes działu Unisys Global Visible Commerce. – 30 lat temu producenci dóbr konsumpcyjnych twierdzili, że kody kreskowe ...

Tematy: RFID, elektroniczne metki -

![F-Secure Internet Security 2007 [© Nmedia - Fotolia.com] F-Secure Internet Security 2007]()

F-Secure Internet Security 2007

... na rynek pakiet F-Secure Internet Security 2007 przeznaczony do zabezpieczenia komputerów domowych przed zagrożeniami sieciowymi. Rozwiązanie chroni przed wirusami, robakami, trojanami, spamem, niechcianymi reklamami. Nowa wersja jest wyposażona w technologię F-Secure DeepGuard, która rozpoznaje podejrzanie zachowujące się kody ... pozwala na ...

-

![F-Secure Internet Security 2010 F-Secure Internet Security 2010]()

F-Secure Internet Security 2010

... Polacy (63% uważało, że grożą im wirusy i inne kody dystrybuowane przez witryny), na drugim miejscu znaleźli się Szwedzi z 40% takich odpowiedzi. Ochrona ... lub poprawek udostępnionych przez producenta. Funkcja Exploit Shield chroni przed atakami na luki, które nie zostały jeszcze 'załatane' przez dostawców oprogramowania. Badania F-Secure pokazują, ...

-

![Płyta główna ASUS P9X79-E WS Płyta główna ASUS P9X79-E WS]()

Płyta główna ASUS P9X79-E WS

... . Wbudowany wyświetlacz LED pokazuje kody błędów w przypadku, gdy ponowne uruchomienie systemu nie jest możliwe. Przekłada się to na szybsze i sprawniejsze rozwiązywanie problemów ... , który umożliwia osiągnięcie wydajności energetycznej rzędu 91% przy obciążeniu procesora na poziomie 30%-80%. Zastosowany w niej system chłodzący nie wykorzystuje ...

-

![Zaatakowane aplikacje mobilne 14 banków! [© terovesalainen - Fotolia.com] Zaatakowane aplikacje mobilne 14 banków!]()

Zaatakowane aplikacje mobilne 14 banków!

... , które generują aplikacje bankowe. Na tym jednak nie koniec, oczom użytkowników ukazywały się również fałszywe formularze logowania do rachunków bankowych, których celem było przechwycenie wprowadzanych za ich pośrednictwem loginów i haseł. Złośliwe aplikacje potrafiły również przechwytywać SMS-y zawierające kody autoryzacyjne do transakcji online ...

-

![Format PDF ma już 10 lat [© Nmedia - Fotolia.com] Format PDF ma już 10 lat]()

Format PDF ma już 10 lat

... związanymi z działalnością biznesową. Technologie Acrobat i PDF, które pojawiły się na rynku w czerwcu 1993 r., powstały jako udoskonalona wersja Adobe PostScript®, uniwersalnego ... potem technologii Acrobat i PDF. Od momentu powstania darmowego oprogramowania Adobe Reader, na całym świecie rozprowadzono pół miliarda jego kopii. Tym samym program ten ...

-

![Najpopularniejsze wirusy IV 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy IV 2005]()

Najpopularniejsze wirusy IV 2005

... jak inne programy szpiegujące w rankingu, jest typowym złośliwym kodem: dostaje się na komputer ofiary bez jej wiedzy (kamuflując się jako kontrolka ActiveX), instalując inne podobne kody: spyware, adware i dialery. Dodatkowo wyświetla na ekranie monitora okna pop-up o tematyce pornograficznej, dokonując modyfikacji strony startowej przeglądarki ...

-

![Najciekawsze wirusy I-VI 2007 [© stoupa - Fotolia.com] Najciekawsze wirusy I-VI 2007]()

Najciekawsze wirusy I-VI 2007

... - wszystkie groźne. Laboratorium Panda Software przedstawiło najciekawsze złośliwe kody wykryte w pierwszej połowie 2007 roku. „Każdy święty chodzi uśmiechnięty” – robak USBToy.A – świętoszek. Po zainfekowaniu komputera, przy każdym uruchomieniu systemu, wyświetla następujący cytat z Biblii: “Na początku Bóg stworzył niebo i ziemię. Ziemia zaś była ...

-

![Najpopularniejsze wirusy IX 2007 Najpopularniejsze wirusy IX 2007]()

Najpopularniejsze wirusy IX 2007

... one 25,94% infekcji. Drugie miejsce zajęło oprogramowanie adware wyświetlające reklamy na ekranie komputera - adware był sprawcą 23,39% infekcji. "Trojany i adware są ... od czterech miesięcy. Na drugim i trzecim miejscu znalazły się nowości: W32/IRCbot.BEP.worm oraz Downloader.OZB. Inne często wykrywane złośliwe kody to: ZLFake.A.drp, trojan Lineage ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Lato 2012 - upały, burze i duże zniszczenia [© Irina Fischer - Fotolia.com] Lato 2012 - upały, burze i duże zniszczenia](https://s3.egospodarka.pl/grafika2/upaly/Lato-2012-upaly-burze-i-duze-zniszczenia-102121-150x100crop.jpg)

![Europejscy konsumenci a zakupy [© Petro Feketa - Fotolia.com] Europejscy konsumenci a zakupy](https://s3.egospodarka.pl/grafika2/konsumenci/Europejscy-konsumenci-a-zakupy-119844-150x100crop.jpg)

![Europa: wydarzenia tygodnia 43/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 43/2013](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-43-2013-sNRO59.jpg)

![Kradzież danych - jak się ustrzec [© Minerva Studio - Fotolia.com] Kradzież danych - jak się ustrzec](https://s3.egospodarka.pl/grafika/niszczenie-dokumentow/Kradziez-danych-jak-sie-ustrzec-iG7AEZ.jpg)

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Bezpieczenstwo-sieci-w-2012-MBuPgy.jpg)

![Media społecznościowe bez znaczenia dla e-commerce? [© Sondem - Fotolia.com] Media społecznościowe bez znaczenia dla e-commerce?](https://s3.egospodarka.pl/grafika2/media-spolecznosciowe/Media-spolecznosciowe-bez-znaczenia-dla-e-commerce-144154-150x100crop.jpg)

![SCO zawiesza sprzedaż Linuxa [© Nmedia - Fotolia.com] SCO zawiesza sprzedaż Linuxa](https://s3.egospodarka.pl/grafika/linux/SCO-zawiesza-sprzedaz-Linuxa-Qq30bx.jpg)

![Metki radiowe zamiast kodów paskowych [© violetkaipa - Fotolia.com] Metki radiowe zamiast kodów paskowych](https://s3.egospodarka.pl/grafika/metki-radiowe/Metki-radiowe-zamiast-kodow-paskowych-SdaIr2.jpg)

![Wykryj nieznane wirusy [© Nmedia - Fotolia.com] Wykryj nieznane wirusy](https://s3.egospodarka.pl/grafika/nieznane-wirusy/Wykryj-nieznane-wirusy-Qq30bx.jpg)

![VIA publikuje źródła sterowników [© violetkaipa - Fotolia.com] VIA publikuje źródła sterowników](https://s3.egospodarka.pl/grafika/VIA-Technologies/VIA-publikuje-zrodla-sterownikow-SdaIr2.jpg)

![Mapa wirusów F-Secure [© stoupa - Fotolia.com] Mapa wirusów F-Secure](https://s3.egospodarka.pl/grafika/F-Secure/Mapa-wirusow-F-Secure-MBuPgy.jpg)

![Java wreszcie otwarta [© Nmedia - Fotolia.com] Java wreszcie otwarta](https://s3.egospodarka.pl/grafika/Java/Java-wreszcie-otwarta-Qq30bx.jpg)

![Produkcja opakowań, czyli recykling, ceny energii i inne wyzwania [© Freepik] Produkcja opakowań, czyli recykling, ceny energii i inne wyzwania](https://s3.egospodarka.pl/grafika2/rynek-opakowan/Produkcja-opakowan-czyli-recykling-ceny-energii-i-inne-wyzwania-264998-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Rozwój RFID w 2006r. [© Scanrail - Fotolia.com] Rozwój RFID w 2006r.](https://s3.egospodarka.pl/grafika/RFID/Rozwoj-RFID-w-2006r-apURW9.jpg)

![F-Secure Internet Security 2007 [© Nmedia - Fotolia.com] F-Secure Internet Security 2007](https://s3.egospodarka.pl/grafika/F-Secure-Internet-Security-2007/F-Secure-Internet-Security-2007-Qq30bx.jpg)

![Zaatakowane aplikacje mobilne 14 banków! [© terovesalainen - Fotolia.com] Zaatakowane aplikacje mobilne 14 banków!](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zaatakowane-aplikacje-mobilne-14-bankow-200071-150x100crop.jpg)

![Format PDF ma już 10 lat [© Nmedia - Fotolia.com] Format PDF ma już 10 lat](https://s3.egospodarka.pl/grafika/pdf/Format-PDF-ma-juz-10-lat-Qq30bx.jpg)

![Najpopularniejsze wirusy IV 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy IV 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-IV-2005-apURW9.jpg)

![Najciekawsze wirusy I-VI 2007 [© stoupa - Fotolia.com] Najciekawsze wirusy I-VI 2007](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-I-VI-2007-MBuPgy.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)