-

![Koparki kryptowaluty czyli 2,7 mln ofiar Koparki kryptowaluty czyli 2,7 mln ofiar]()

Koparki kryptowaluty czyli 2,7 mln ofiar

... na złośliwe koparki kryptowaluty, czyli oprogramowanie, które tworzy nową jednostkę walutową (lub monetę) za pomocą mocy obliczeniowej komputerów oraz urządzeń mobilnych ofiar. Dzieje się to oczywiście poza świadomością atakowanych. Z raportu wynika, że liczba szkodliwych koparek atakujących komputery stacjonarne stale rośnie. Łączna liczba ...

-

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018]()

Ewolucja złośliwego oprogramowania III kw. 2018

... ten jest o 2/3 wyższy od zanotowanego przed 12 miesiącami. Ransomware, a więc oprogramowanie szyfrujące dane swych ofiar i żądające zapłacenia okupu w zamian za ich ... lukę stosowaną przez WannaCry, statystyki pokazują, że cyberprzestępcy wciąż próbują wykorzystać komputery, które nie zostały załatane, a ich liczba na całym świecie nadal jest spora. ...

-

![Ataki hakerskie w I 2019 [© XtravaganT - Fotolia.com] Ataki hakerskie w I 2019]()

Ataki hakerskie w I 2019

... (control center). Do tej pory atakował głównie komputery w Azji Wschodniej i Ameryce Łacińskiej, w tym niektóre serwery hostowane przez AWS (Amazon Web Services). Zagrożenia, takie jak SpeakUp, są ostrzeżeniem przed potencjalnymi niebezpieczeństwami, które niewykryte mogą rozpowszechniać złośliwe oprogramowanie. Mając na uwadze fakt, iż Linux ...

-

![Nowe technologie w pracy. Przekleństwo czy must have? [© pixabay.com] Nowe technologie w pracy. Przekleństwo czy must have?]()

Nowe technologie w pracy. Przekleństwo czy must have?

... sobie funkcjonowanie większości firm bez dostępu do łącza internetowego, a także wyposażenia pracowników w smartfony i komputery. W rosnącej części miejsc pracy niemal codziennością są dedykowane aplikacje mobilne czy oprogramowanie w chmurze. Postęp ten śledzą pracownicy pamiętający zawodowe czasy sprzed najnowszej technologicznej rewolucji (baby ...

-

![Windows czy macOS: który bezpieczniejszy? Windows czy macOS: który bezpieczniejszy?]()

Windows czy macOS: który bezpieczniejszy?

... sobą wiele wspólnego Kiedy ludzie myślą o bezpieczeństwie systemu operacyjnego, wyobrażają sobie niebezpieczne złośliwe oprogramowanie wpływające na ich urządzenia, ale coraz powszechniejsza staje socjotechnika. W tego typu atakach tak ... 2019 roku było 56 556. Co nie zmienia faktu, iż złośliwych programów atakujących komputery z Windows było 135 razy ...

-

![Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć? Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?]()

Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?

... - średnio 800 000 euro. W zasadzie nowoczesne drukarki to nic innego jak potężne komputery. Dlatego stanowią one równie dobre wejście do sieci, jak zwykły biurowy ... do Twojej sieci: Zaktualizuj oprogramowanie sprzętowe drukarki, gdy tylko pojawią się aktualizacje Podobnie jak w przypadku innych urządzeń, oprogramowanie sprzętowe drukarki powinno ...

-

![Atak ransomware: płacić okup czy nie płacić? [© Andrey Popov - Fotolia.com] Atak ransomware: płacić okup czy nie płacić?]()

Atak ransomware: płacić okup czy nie płacić?

... w zamian za ich odszyfrowanie. Może zaatakować urządzenia osobiste, takie jak komputery i smartfony, ale także sieci firmowe. Rozprzestrzenia się na różne sposoby np. przez e-maile. Okazją dla przestępców jest również niezaktualizowane oprogramowanie. Bardzo często poprawki wprowadzane przez firmy są związane właśnie z bezpieczeństwem. Moment ...

-

![Biuro w kieszeni [© violetkaipa - Fotolia.com] Biuro w kieszeni]()

Biuro w kieszeni

... to jesienią 2005 roku - poinformowała firma Fujitsu Siemens Computers. Nowe oprogramowanie pozwoli użytkownikom skorzystać z wielu rozszerzeń w zakresie pracy biurowej i multimediów ... , zabezpieczającej przed utratą danych i aplikacji w razie całkowitego rozładowania akumulatora. Komputery kieszonkowe Pocket LOOX 718 i 720 wprowadzono na rynek ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... lub finansowa - osiąga wyznaczony stan. Wszystkie zainfekowane organizacje musiałyby wykorzystywać to samo oprogramowanie, aby hipoteza ta mogła być prawdziwa. Chociaż złośliwy program szyfrujący ... stale rosną. Brak rozległych epidemii nie świadczy o tym, że komputery nie są infekowane. Powodem są konsekwentne działania firm antywirusowych w ...

-

![Intel Viiv i Centrino Duo Intel Viiv i Centrino Duo]()

Intel Viiv i Centrino Duo

... wchodzi system operacyjny Microsoft Windows XP Media Center Edition 2005 oraz oprogramowanie umożliwiające użytkownikom jednoczesne oglądanie telewizji lub prowadzenie gry oraz ściąganie z ... dźwięku surround-sound (od standardu 5.1 do 7.1) oraz obrazu high-definition video. Komputery z technologią Intel Viiv mogą być uruchamiane przy pomocy jednego ...

-

![Wirusy, robaki i trojany dla systemów Unix w 2005 Wirusy, robaki i trojany dla systemów Unix w 2005]()

Wirusy, robaki i trojany dla systemów Unix w 2005

... , który może być następnie wykorzystany jako platforma do ataków na inne komputery. Gdy tylko określona platforma staje się popularniejsza, natychmiast tworzone są dla niej wirusy ... .Linux.Rs. Są to jedyne incydenty spowodowane w 2005 roku przez złośliwe oprogramowanie dla Linuksa. Biorąc pod uwagę epidemie wywołane w 2002 i 2003 roku przez wirusy ...

Tematy: Platformy nix, Linuks, złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy -

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.]()

10 największych zagrożeń w 2007 r.

... , czyli odmiany phishingu dokonywanej przy użyciu wiadomości SMS. Adware, czyli oprogramowanie do wyświetlania reklam stanie się zjawiskiem dominującym. Wzrośnie także ... cyberprzestępców, którzy często korzystają z nadmiernego zaufania jakim w Polsce wciąż darzymy nasze komputery. Działania hakerów często mają swój początek od kradzieży na przykład ...

-

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming]()

Nowe zagrożenie drive-by pharming

... komputery odpowiedzialne za przekształcanie nazw internetowych w rzeczywiste adresy IP (adresy protokołu internetowego), które pełnią funkcję „drogowskazów” w Internecie. Aby dwa komputery ... mogą łatwo odgadnąć. Należy korzystać z rozwiązań ochronnych zawierających oprogramowanie antywirusowe, zaporę ogniową, mechanizm wykrywania włamań i ochronę ...

-

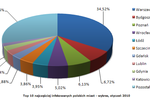

![Wirusy i robaki w Polsce VI 2009 Wirusy i robaki w Polsce VI 2009]()

Wirusy i robaki w Polsce VI 2009

... dotyczy szkodliwego oprogramowania (Top 20), które jest odpowiedzialne za najczęstsze ataki na komputery polskich użytkowników. Top 10 najczęściej infekowanych polskich miast Pierwszy wykres przedstawia dziesięć ... użyciu klawiatury. Dodatkowo Zbot próbuje ściągać inne szkodliwe programy, w tym trojany udające oprogramowanie antywirusowe, zachęcające ...

-

![Szkodliwe programy w Polsce VIII 2009 Szkodliwe programy w Polsce VIII 2009]()

Szkodliwe programy w Polsce VIII 2009

... inicjujących ponad 5% infekcji (kolor pomarańczowy na mapce). Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Podobnie, jak w raporcie lipcowym było bardzo dużo nowości w stosunku do czerwca, tak i w sierpniu mamy analogiczną ...

-

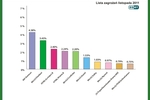

![Szkodliwe programy w Polsce X 2009 Szkodliwe programy w Polsce X 2009]()

Szkodliwe programy w Polsce X 2009

... podchodzić z ograniczonym zaufaniem do takich treści. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Zazwyczaj w comiesięcznych rankingach Top 20 szkodliwego oprogramowania występuje bardzo dużo nowości. Tym razem sytuacja ...

-

![Szkodliwe programy w Polsce XI 2009 Szkodliwe programy w Polsce XI 2009]()

Szkodliwe programy w Polsce XI 2009

... , które najczęściej atakowało polskich użytkowników. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Dokładnie połowa szkodników z Top 20 w listopadzie to nowości, które nie wystąpiły w październikowym zestawieniu ...

-

![Szkodliwe programy w Polsce XII 2009 Szkodliwe programy w Polsce XII 2009]()

Szkodliwe programy w Polsce XII 2009

... , które najczęściej atakowało polskich użytkowników. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Wszystkie szkodliwe programy z tabeli dpowiadają za 65% infekcji w Polsce. W porównaniu do poprzednich zestawień ...

-

![Kaspersky Lab: szkodliwe programy I 2010 Kaspersky Lab: szkodliwe programy I 2010]()

Kaspersky Lab: szkodliwe programy I 2010

... różne downloadery skryptów, które infekują komputery użytkowników szkodliwymi programami. Warto wspomnieć, że druga epidemia trojana Gumblara dość szybko skończyła się. Pozostaje nam poczekać i zobaczyć, czy będzie trzecia. Ogólnie, nie nastąpiły poważniejsze zmiany w trendach. Szkodliwe oprogramowanie rozprzestrzenia się aktywnie za pośrednictwem ...

-

![Trojan Zeus atakuje Trojan Zeus atakuje]()

Trojan Zeus atakuje

... podstawowe mechanizmy bezpieczeństwa sieci - podaje GData. Globalny atak na firmowe komputery Botnet o nazwie Kneber, wykorzystywany jest przez cybeprzestępców do popełniania ... na skrzynkę e-mail” wyjaśnia Tomasz Zamarlik z G Data Software, firmy dostarczającej oprogramowanie antywirusowe. Jak uniknąć zagrożenia? Kneber jest wariantem botnetu Zombie, ...

-

![Szkodliwe programy w Polsce I 2010 Szkodliwe programy w Polsce I 2010]()

Szkodliwe programy w Polsce I 2010

... od kiedy ukazują się raporty dla Polski. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Wszystkie szkodliwe programy z Top 20 w styczniu odpowiadają za niemal połowę infekcji systemów polskich użytkowników (dokładnie ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

... Skrypty te szukają w Internecie różnych wariantów trojanów downloaderów, które, po zainstalowaniu, pobierają i uruchamiają wiele innych szkodliwych programów. Szkodliwe oprogramowanie pobierane na komputery zainfekowane exploitem Pdfka.cab (2 miejsce) obejmowały warianty rodziny PSWTool.Win32.MailPassView. Programy z tej grupy są wykorzystywane do ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... wtedy jeden z exploitów wykorzystujących luki w zabezpieczeniach Javy zawartych w pakiecie pobierze szkodliwe oprogramowanie na komputer ofiary. Tego rodzaju atak jest określany jako “ ... programu generowany jest specjalny skrót LNK, który następnie trafia na atakowane komputery. Szkodliwy program uruchamia się, gdy użytkownik otwiera pakiet sieciowy ...

-

![Globalny spam w I kw. 2011 Globalny spam w I kw. 2011]()

Globalny spam w I kw. 2011

... oprogramowaniem, które włącza ich komputery do sieci botnet. Aby walczyć ze spamerami, nie wystarczy jedynie korzystać z aktualnego oprogramowania security, trzeba jeszcze oprzeć się pokusie zakupu reklamowanych w kampaniach spam produktów." Sophos zaleca, aby firmy automatycznie aktualizowały oprogramowanie antywirusowe i uruchomiły skonsolidowane ...

-

![Spam w IV 2011 r. Spam w IV 2011 r.]()

Spam w IV 2011 r.

... w rozkładzie wychodzącego ruchu spamowego według państw były nieznaczne. Szkodliwe oprogramowanie w ruchu pocztowym W kwietniu szkodliwe pliki zostały wykryte w 3,65% wszystkich wiadomości ... wykorzystywany do kompresowania takich programów, drugi do pobierania ich na komputery użytkowników. Wygląda na to, że fałszywe programy antywirusowe powróciły ...

-

![Adobe Flash Player 11 i Adobe AIR 3 [© Nmedia - Fotolia.com] Adobe Flash Player 11 i Adobe AIR 3]()

Adobe Flash Player 11 i Adobe AIR 3

... użytkownikom komputerów PC i różnych innych urządzeń. Oprogramowanie Flash Player 11 i AIR 3 będzie dostępne na początku października 2011 roku. Flash Builder i Flex, platforma Adobe z otwartym dostępem do kodu źródłowego służąca do tworzenia aplikacji mobilnych, internetowych i na komputery PC, będzie oferować obsługę nowych funkcji ...

-

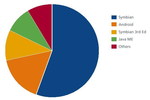

![McAfee: zagrożenia internetowe III kw. 2011 McAfee: zagrożenia internetowe III kw. 2011]()

McAfee: zagrożenia internetowe III kw. 2011

... poprzednim. Prawie wszystkie nowe zagrożenia mobilne wykryte trzecim kwartale były wymierzone właśnie w system Android. „To był trudny okres, ponieważ oprogramowanie atakujące komputery i urządzenia mobilne staje się coraz bardziej powszechne” – powiedział Vincent Weafer, wiceprezes McAfee Labs. „W tym roku zauważyliśmy szereg interesujących ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

![ESET: zagrożenia internetowe XI 2011 ESET: zagrożenia internetowe XI 2011]()

ESET: zagrożenia internetowe XI 2011

... m.in. polecenia ataków typu DDoS (distributed denial of service). W takich atakach komputery zombie wysyłają ogromną liczbę zapytań do serwerów firm i instytucji, ... trojański, który przekierowuje przeglądarkę na określony adres URL, pod którym mieści się złośliwe oprogramowanie. Kod złośliwego programu zwykle ukrywa się na stronach HTML. 10. Win32/PSW ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... kontrolą Kaspersky Lab, a zainfekowane komputery nie mogą otrzymywać poleceń od cyberprzestępców, dzięki czemu nie mogą być wykorzystywane w masowych wysyłkach spamu. Najnowsze informacje dotyczą nowej wersji botnetu HLUX – jest to zupełnie inna sieć zainfekowanych komputerów, jednak szkodliwe oprogramowanie wykorzystywane przez cyberprzestępców do ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... . W październiku niemiecki zespół analityków The Hacker's Choice wypuścił nowe oprogramowanie „proof-of-concept” do przeprowadzania ataków DoS na serwery sieciowe wykorzystując charakterystykę ... według państw W analizowanym okresie sześciu miesięcy nasze systemy wykryły ataki na komputery w 201 państwach na całym świecie. Jednak 90% całego uchu DDoS ...

-

![Botnet Flashfake infekuje Mac OS X Botnet Flashfake infekuje Mac OS X]()

Botnet Flashfake infekuje Mac OS X

... cyberprzestępcy stojący za botnetem Flashfake mogą łatwo opublikować nowe uaktualnione szkodliwe oprogramowanie – potrafiące kraść poufne informacje, takie jak hasła czy dane dotyczące kart kredytowych ... Zbyt wielu użytkowników nie zdaje sobie sprawy z tego, że ich komputery zostały lub mogą zostać zainfekowane”. Użytkownikom systemu Mac OS X zaleca ...

-

![Wirus Wiper naprawdę szkodliwy? Wirus Wiper naprawdę szkodliwy?]()

Wirus Wiper naprawdę szkodliwy?

... z pewnością stwierdzić, że incydenty rzeczywiście miały miejsce, a stojące za nim szkodliwe oprogramowanie istniało w kwietniu 2012 r. Badania ujawniły także, że bardzo podobne ataki wystąpiły w ... że nie był on związany z Flamem. Istnieje prawdopodobieństwo, że ciągle działają komputery, na których Wiper nie został usunięty. Jednak, nawet jeżeli tak ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... robaki są szczególnie rozpowszechnione w państwach azjatyckich, gdzie ludzie często wykorzystują oprogramowanie bootlegowe i nie aktualizują swoich antywirusowych baz danych. Robak ... najprawdopodobniej pobierał, między innymi, boty spamowe na komputery użytkowników. W efekcie, zainfekowane komputery stały się częścią systemu botnetowego i zaczęły ...

-

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.]()

Spam w II kw. 2013 r.

... podejrzenia odbiorcy i skłonić do ostrożności. Należy pamiętać, że szkodliwe oprogramowanie atakujące użytkowników korporacyjnych jest rozprzestrzeniane przy użyciu różnych ... dane z komputera użytkownika i wykonywać inne działania. Co więcej, zainfekowane nimi komputery często są zintegrowane z botnetem. Należy zauważyć, że niektóre szkodliwe ...

-

![Branża IT w 2014 r. - prognozy [© oporkka - Fotolia.com] Branża IT w 2014 r. - prognozy]()

Branża IT w 2014 r. - prognozy

... rynku software’owego w skali globalnej, Według Gartnera, wydatki firm na oprogramowanie wyniosą w 2016 r. 158 mld USD - mówi Tomasz Kaczyński, Business Development Manager, Capgemini ... znamy i którymi umiemy się posługiwać od dawna. Na przykład drukarki, faksy, komputery czy szuflady na ważne dokumenty nie znikną z naszych biur, tylko staną się ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ataki hakerskie w I 2019 [© XtravaganT - Fotolia.com] Ataki hakerskie w I 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-I-2019-215361-150x100crop.jpg)

![Nowe technologie w pracy. Przekleństwo czy must have? [© pixabay.com] Nowe technologie w pracy. Przekleństwo czy must have?](https://s3.egospodarka.pl/grafika2/kompetencje-cyfrowe/Nowe-technologie-w-pracy-Przeklenstwo-czy-must-have-238736-150x100crop.jpg)

![Atak ransomware: płacić okup czy nie płacić? [© Andrey Popov - Fotolia.com] Atak ransomware: płacić okup czy nie płacić?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Atak-ransomware-placic-okup-czy-nie-placic-255394-150x100crop.jpg)

![Biuro w kieszeni [© violetkaipa - Fotolia.com] Biuro w kieszeni](https://s3.egospodarka.pl/grafika/Pocket-LOOX-718/Biuro-w-kieszeni-SdaIr2.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.](https://s3.egospodarka.pl/grafika/Adware/10-najwiekszych-zagrozen-w-2007-r-apURW9.jpg)

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming](https://s3.egospodarka.pl/grafika/drive-by-pharming/Nowe-zagrozenie-drive-by-pharming-MBuPgy.jpg)

![Adobe Flash Player 11 i Adobe AIR 3 [© Nmedia - Fotolia.com] Adobe Flash Player 11 i Adobe AIR 3](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Flash-Player-11-i-Adobe-AIR-3-Qq30bx.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-II-kw-2013-r-121975-150x100crop.jpg)

![Branża IT w 2014 r. - prognozy [© oporkka - Fotolia.com] Branża IT w 2014 r. - prognozy](https://s3.egospodarka.pl/grafika2/branza-it/Branza-IT-w-2014-r-prognozy-127042-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)