-

![Google górą: Informacje prywatne nie zostaną usunięte z wyszukiwarek [© Spectral-Design - Fotolia.com] Google górą: Informacje prywatne nie zostaną usunięte z wyszukiwarek]()

Google górą: Informacje prywatne nie zostaną usunięte z wyszukiwarek

... Jääskinen, podkreślił, że wyszukiwarki internetowe służą do wskazywania stron, na których znajdują się dane informacje. Według rzecznika nie powinny one być ... z artykułów, wystosował żądanie do Google o usunięcie tej informacji z wyszukiwarek. Jak tłumaczył, sprawa która wydarzyła się w 1998 roku uległa przedawnieniu i nie ma obecnie przełożenia na ...

-

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji]()

ESET Mobile Security w nowej wersji

... . Użytkownik może jednak w dowolnej chwili uruchomić skaner na żądanie. Rozwiązanie chroni także przed potencjalnie niechcianymi aplikacjami, czyli programami, które nie są wirusami, ale po instalacji mogą np. próbować okradać użytkowników, rozsyłając dziesiątki wiadomości SMS na numery o podwyższonej opłacie. Sama aplikacja posiada również ...

-

![GandCrab, czyli ransomware z niespodzianką GandCrab, czyli ransomware z niespodzianką]()

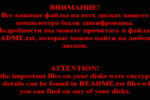

GandCrab, czyli ransomware z niespodzianką

... należy za pomocą klawiatury uruchomić menedżera zadań (CTRL + SHIFT + DEL) i zakończyć proces ransomware. – Dla przeciętnego użytkownika znalezienie właściwego złośliwego oprogramowania na liście uruchomionych procesów może być trudnym zadaniem. Nazwa procesu jest bowiem generowana losowo. Trzeba wykazać się znajomością nazw bezpiecznych procesów ...

-

![W Plus nowy abonament z trzema usługami premium W Plus nowy abonament z trzema usługami premium]()

W Plus nowy abonament z trzema usługami premium

... serwis umożliwiający słuchanie muzyki na żądanie w wysokiej jakości zarówno online, jak i w trybie offline, zawierający miliony utworów polskich i zagranicznych artystów, a także teledyski. HBO GO, czyli ceniony przez widzów na całym świecie serwis online, w którym można oglądać hity filmowe i kultowe seriale na różnych platformach sprzętowych: PC ...

-

![Telewizja mobilna a oczekiwania użytkowników [© Scanrail - Fotolia.com] Telewizja mobilna a oczekiwania użytkowników]()

Telewizja mobilna a oczekiwania użytkowników

... programy. Gdyby mogli wybierać, prawie 60 proc. chciałoby mieć opcję telewizji na żądanie, by oglądać wybrane audycje w najbardziej dogodnym dla siebie czasie. Nie ... także potencjalne zainteresowanie komórkową telewizją w Polsce. Znalazła się ona na dziewiątym miejscu spośród 21 nowoczesnych usług mobilnych. Jednak najbardziej zainteresowana ...

-

![Kaspersky Security for SharePoint Server [© vanfan - Fotolia.com] Kaspersky Security for SharePoint Server]()

Kaspersky Security for SharePoint Server

... rozwiązania umożliwia skanowanie przekazywanych i pobieranych plików w czasie rzeczywistym podczas uzyskiwania do nich dostępu oraz opcjonalne skanowanie na żądanie plików przechowywanych na serwerze SharePoint. Elastyczne ustawienia skanowania zapewniają administratorom systemu dowolność definiowania obszarów ochrony, czasu, a nawet typów plików ...

-

![Systemy e-płatności a cyberprzestępcy Systemy e-płatności a cyberprzestępcy]()

Systemy e-płatności a cyberprzestępcy

... telefonów komórkowych użytkowników. Aby zapewnić klientom dodatkową ochronę, bank może zaoferować im listę jednorazowych haseł lub token, który generuje hasła na żądanie. Ponadto, niektóre organizacje oferują programy klienckie służące do wykonywania operacji bankowych online. Odpowiedzialne banki i sklepy detaliczne online wykorzystują także ...

-

![Sektor MSP: bezpieczeństwo inwestycyjne 2014 [© Minerva Studio - Fotolia.com] Sektor MSP: bezpieczeństwo inwestycyjne 2014]()

Sektor MSP: bezpieczeństwo inwestycyjne 2014

... wyniósł zaledwie 44,08. Prognozy dotyczące wzrostu W Polsce widoczny jest wzrost poczucia bezpieczeństwa inwestycyjnego na następny rok. Przedstawiciele dwóch trzecich firm (63%) przewidują w przyszłym roku wzrost obrotów średnio o 3,6%, natomiast ... Podobne badania przeprowadzono także w 2011, 2012 i 2013 roku. Wszystkie dane są dostępne na żądanie ...

-

![Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła]()

Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła

... że otworzy on zainfekowaną wcześniej stronę WWW. Jeżeli komputer jest podatny na atak (nie zostały zainstalowane uaktualnienia), szkodnik wykorzystuje lukę – najczęściej w przeglądarce lub ... (zlokalizowanym w sieci Tor), przesyła informacje o zaatakowanym komputerze i zgłasza żądanie otrzymania klucza RSA, który jest następnie wykorzystywany do ...

-

![Ewolucja złośliwego oprogramowania I kw. 2016 [© Florian Roth - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2016]()

Ewolucja złośliwego oprogramowania I kw. 2016

... się go bez utraty danych osobistych będzie niemal niemożliwe. Ponadto, żądanie zapłacenia okupu w bitcoinach sprawia, że proces zapłaty jest anonimowy i ... następujący sposób: Produkty firmy Kaspersky Lab zablokowały łącznie 228 milionów szkodliwych ataków na komputerach i urządzeniach mobilnych. 21,2 procent użytkowników internetu co najmniej raz ...

-

![Czy RODO oznacza kres digital marketingu? [© thanksforbuying - Fotolia.com ] Czy RODO oznacza kres digital marketingu?]()

Czy RODO oznacza kres digital marketingu?

... do kwestionowania i korygowania danych dotyczących profilowania; Respektować prawo do wycofania w dowolnym momencie udzielonej zgody na przetwarzanie danych; Respektować prawo konsumentów do zostania „zapomnianym"; Posiadać systemy, które na żądanie klientów mogą udostępnić im kopie ich danych. Era transformacji Era cyfrowego marketingu nie skończy ...

-

![Cyberprzestępczość 2021. Prognozy eksperta Cyberprzestępczość 2021. Prognozy eksperta]()

Cyberprzestępczość 2021. Prognozy eksperta

... realną liczbę zainfekowanych urządzeń. Dodatkowe wyłudzenia i początkujący hakerzy Coraz częściej cyberprzestępcy dzielą się między sobą narzędziami. Ich łatwa dostępność na czarnym rynku sprawia, że także w nadchodzącym roku stale będzie rosła aktywność początkujących hakerów. Będą oni wykorzystywali przede wszystkim oprogramowanie umożliwiające ...

-

![Idea słusznie ukarana [© pizuttipics - Fotolia.com] Idea słusznie ukarana]()

Idea słusznie ukarana

... za brak współdziałania w toku kontroli – na firmę (w wysokości ponad 16 tys. zł) oraz ... na celu uzgodnienie wspólnego stanowiska z drugą stroną (TP SA) i wprowadzenie Urzędu w błąd, co do stanu sprawy (na przykład przez pozbycie się obciążających dokumentów lub ich modyfikację). Sąd Najwyższy podzielił argumenty Prezesa UOKiK, który uznał, że żądanie ...

-

![Biuro numerów i spis abonentów w TP SA [© pizuttipics - Fotolia.com] Biuro numerów i spis abonentów w TP SA]()

Biuro numerów i spis abonentów w TP SA

... przez TP na żądanie w placówce obsługującej użytkowników tej Spółki. Na tych samych warunkach co książkowy spis abonentów, TP jest zobowiązana do umożliwienia wyszukiwania numerów telefonicznych na nośnikach elektronicznych, np. na płycie CD. Dodatkowo TP może świadczyć usługę ogólnokrajowego spisu abonentów w formie wyszukiwarki na własnej stronie ...

-

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008]()

G DATA: zagrożenia internetowe w 2008

... z pewnością wzrośnie liczba zjawisk takich jak szyfrowanie danych (plików office, zdjęć) i żądanie okupu w zamian za ponowny do nich dostęp. Dotychczas takie działania ... działań, gdyż nadal są one bardzo opłacalne. Szczytowymi okresami będą na pewno wydarzenia o charakterze międzynarodowym, takie jak Mistrzostwa Europy w Piłce Nożnej czy Olimpiada ...

-

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?]()

Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?

... zdalnie uruchomić pojazd, ale nic z tego. Auto milczy. Za to na ekranie smartfona dostrzegasz informację następującej treści: „Twój samochód został zablokowany. Jeśli ... , co znacząco wpływa na bezpieczeństwo. Zachowaj czujność podczas korzystania z sieci – podejrzana strona, nagła zmiana zawartości serwisu WWW lub żądanie podania dodatkowych danych ...

-

![ESET Smart TV Security dla telewizorów z Androidem [© Andrey Popov - Fotolia.com] ESET Smart TV Security dla telewizorów z Androidem]()

ESET Smart TV Security dla telewizorów z Androidem

... na telewizorze aplikację. Ponadto, ESET Smart TV Security, za pomocą funkcji ochrony przed ransomware, chroni telewizor przed wirusami, które blokują dostęp do urządzenia, wyświetlając żądanie ...

-

![Uczenie maszynowe przeciwko hakerom? Uczenie maszynowe przeciwko hakerom?]()

Uczenie maszynowe przeciwko hakerom?

... żądanie. Deklaracja czy rzeczywistość? Uczenie maszynowe może zrewolucjonizować branżę cyberbezpieczeństwa, gdyż pozwala uporządkować ogromną ilość danych i szybciej wykrywać nowe zagrożenia czy kolejne warianty złośliwego oprogramowania. Rozwiązania tego typu zostały już włączone do tradycyjnych usług działających w oparciu o chmurę, jednak na ...

-

![Prawo komunikacji elektronicznej ograniczy uciążliwe regulacje [© ra2 studio - Fotolia.com] Prawo komunikacji elektronicznej ograniczy uciążliwe regulacje]()

Prawo komunikacji elektronicznej ograniczy uciążliwe regulacje

... , gdyż będą przedmiotem obszernej regulacji w PKE. Zaskoczeniem jest też przyjęcie przez resort cyfryzacji zmiany modelu opt-out (rezygnacja na żądanie) na model opt-in (uprzednie wyrażenie zgody na świadczenie usługi) w zakresie regulacji usługi fakultatywnego obciążania rachunku oraz obligatoryjnej autoryzacji transakcji. Branża nie rozumie także ...

-

![Rośnie europejski rynek Web-to-Print [© Scanrail - Fotolia.com] Rośnie europejski rynek Web-to-Print]()

Rośnie europejski rynek Web-to-Print

... jak śledzenie zleceń, zdalne tworzenie wydruków próbnych, archiwizacji baz danych i inne" – powiedział Ralf Schlozer, wicedyrektor InfoTrends ds. europejskich usług druku na żądanie. Informacje o badaniu Badania zlecone przez Canon Europe zostały przeprowadzone przez InfoTrends w lipcu 2007 roku i obejmowały 652 telefonicznych ankiet, po 50 ...

-

![Rynek mediów i reklamy 2008-2012 [© Scanrail - Fotolia.com] Rynek mediów i reklamy 2008-2012]()

Rynek mediów i reklamy 2008-2012

... w zamian za zgodę na otrzymywanie reklam na telefon komórkowy, czy też udostępnianie programów telewizyjnych w internecie przez nadawców w połączeniu ze sprzedażą reklam wokół nich. Platformy cyfrowe zwiększą popyt na usługi dodatkowe i wideo na żądanie, a tym samym wzrośnie poziom wydatków przypadających na jedno gospodarstwo domowe. Platformy ...

-

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2]()

G Data MobileSecurity 2

... Chroń swoją tożsamość i poufne dane – maile, wiadomości SMS, i zdjęcia przed wirusami i programami szpiegującymi. AntiVirus, AntiTrojan, AntiSpyware Skanowanie na żądanie Ochrona w czasie rzeczywistym: automatyczne skanowanie nowych aplikacji po pobraniu Automatyczne skanowanie Kontrola wszystkich aplikacji w oparciu o blacklistę Kontrola uprawnień ...

-

![Polscy internauci 2012 [© Yuri Arcurs - Fotolia.com] Polscy internauci 2012]()

Polscy internauci 2012

... osób płacących za dostęp do filmu podwoił się w porównaniu z rokiem ubiegłym - może się to wiązać z rozwojem rynku platform VOD (wideo na żądanie) w Polsce. Ściąganie różnych treści bezpłatnie, często nielegalnie, jest zdecydowanie najpopularniejszym rozwiązaniem. Użytkownicy ściągają głównie filmy i muzykę (jedna czwarta respondentów ściąga ...

-

![7 kroków do uporządkowania swojego śladu cyfrowego [© pixabay.com] 7 kroków do uporządkowania swojego śladu cyfrowego]()

7 kroków do uporządkowania swojego śladu cyfrowego

... firmom w UE usuwanie danych osobowych osób na ich żądanie. Nowa funkcja wyszukiwarki uzupełnia tę istniejącą wcześniej opcję żądania usunięcia treści z wyszukiwania, aby nie mogły one zostać wykorzystane przeciwko użytkownikowi. Mowa na przykład o intymnych zdjęciach czy filmach, na których udostępnienie nie udzielono zgody, zdjęciach osób ...

-

![Najszybszy internet mobilny i 5G w 2023 roku [© Alexa z Pixabay] Najszybszy internet mobilny i 5G w 2023 roku]()

Najszybszy internet mobilny i 5G w 2023 roku

... – między innymi poziom i jakość sygnału w zależności od technologii w jakiej pracuje urządzenie mobilne, informacje na temat operatora sieci komórkowej czy też państwie, na terenie którego znajduje się smartfon. Dodatkowo na żądanie wykonywane są pomiary szybkości internetu podczas pobierania i wysyłania danych, a także test opóźnienia. W momencie ...

-

![DeepSeek zmienia zasady gry [© Freepik] DeepSeek zmienia zasady gry]()

DeepSeek zmienia zasady gry

... ) oraz wszystkie wprowadzane zapytania, które są następnie wykorzystywane do trenowania systemu. Ponieważ dane te trafiają na serwery AI w Chinach, zgodnie z tamtejszym prawem mogą być udostępniane władzom na żądanie. W związku z tym zaleca się całkowicie unikać korzystania z tej usługi lub przynajmniej ograniczyć ilość przekazywanych wrażliwych ...

-

![Odmłodzony serwer IBM-a [© violetkaipa - Fotolia.com] Odmłodzony serwer IBM-a]()

Odmłodzony serwer IBM-a

... na 1,9 mln USD. IBM zapowiada także usługę wypożyczania na żądanie klienta dodatkowych procesorów i pamięci. Sprzęt będzie udostępniany za darmo na ...

Tematy: serwery -

![System personalizacji Google [© stoupa - Fotolia.com] System personalizacji Google]()

System personalizacji Google

... na chat w czasie rzeczywistym i pozwoliłoby fanom dyskutować i komentować programy, które oglądają. Inne aplikacje obejmują dostarczanie nadawcom dokładnych, rzeczywistych danych na temat oglądalności, czy umożliwienie widzom tworzenia video zakładki ich ulubionych programów. W tym ostatnim przykładzie widzowie oglądający usługi na żądanie ...

-

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player]()

Internetowy odtwarzacz Adobe Media Player

... wideo. Odtwarzacz może zostać zainstalowany na różnych platformach i wykorzystuje otwarte standardy, w tym RSS i SMIL. Oprogramowanie zawiera szereg możliwości publikowania filmów odtwarzanych w trybie online i offline. Dostępne są takie opcje, jak transmisja strumieniowa na żądanie, transmisja strumieniowa na żywo, progresywne pobieranie oraz ...

-

![Popularni rzecznicy praw konsumenta Popularni rzecznicy praw konsumenta]()

Popularni rzecznicy praw konsumenta

... lub wymiany (nie określenie terminu załatwienia reklamacji), często mimo ewidentnej wadliwości towaru nie ma możliwości wymiany towaru na nowy, ponoszenie kosztów transportu, badania-ekspertyzy towaru, żądanie od konsumentów opłat w sytuacji nieuzasadnionej, w ocenie serwisu, reklamacji, nie przedłużanie gwarancji w razie naprawy lub wymiany towaru ...

-

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012]()

Trend Micro: zagrożenia internetowe II kw. 2012

... się oprogramowanie szantażujące (ransomware), które wykrywa lokalizację geograficzną ofiary, blokuje jej system i próbuje zmusić ją do ujawnienia danych osobowych na rzekome żądanie lokalnej policji. Przestępcy używają bardziej zaawansowanych narzędzi, takich jak systemy automatycznych przelewów, które umożliwiają im kradzież informacji bankowych ...

-

![Kaspersky Hybrid Cloud Security zintegrowany z Google Cloud [© Jakub Jirsák - Fotolia.com] Kaspersky Hybrid Cloud Security zintegrowany z Google Cloud]()

Kaspersky Hybrid Cloud Security zintegrowany z Google Cloud

... oraz na żądanie. Rozwiązanie umożliwia również skanowanie pamięci jądra. Dodatkowa ochrona przed zagrożeniami sieciowymi oraz WWW zapewnia bezpieczny ruch internetowy oraz zapobieganie atakom sieciowym na hosty i kontenery oparte na Linuksie. Kaspersky Hybrid Cloud Security zabezpiecza wykorzystywanie repozytoriów opartych na kodzie otwartego ...

-

![Ransomware Qlocker. Jak wygląda atak? Jak się chronić? [© zimmytws - Fotolia.com] Ransomware Qlocker. Jak wygląda atak? Jak się chronić?]()

Ransomware Qlocker. Jak wygląda atak? Jak się chronić?

... był dokument tekstowy o nazwie !!!READ_ME. Cyberprzestępcy wykorzystali dziurę w zabezpieczeniach serwera i zainstalowali ransomware Qlocker, który zaszyfrował wszystkie dane znajdujące się na serwerze. Tego typu sytuacje były nagminne w kwietniu i maju tego roku, natomiast w dalszym ciągu występują. Pomimo, że producent serwerów QNAP przygotował ...

-

![Przerwa majowa lepsza niż wolne w Trzech Króli [© Scanrail - Fotolia.com] Przerwa majowa lepsza niż wolne w Trzech Króli]()

Przerwa majowa lepsza niż wolne w Trzech Króli

... na tym mniej zależy i przedstawić gotową propozycję przełożonemu. Pamiętajmy też, że zawsze mamy prawo do urlopu na żądanie, ale pomyślmy, czy nie odbije się to negatywnie na naszych współpracownikach. Jak zatem przygotować się na ... wziąć wolny piątek lub poniedziałek i pojechać na własny, przedłużony weekend. Na spokojnie i za mniejsze pieniądze. ...

-

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014]()

ESET: zagrożenia internetowe IX 2014

... na urządzenie sieciowe następuje podmiana adresów serwerów DNS. Czym to skutkuje? Kiedy użytkownik wpisuje adres WWW, zostaje przekierowany na specjalną stronę, na której umieszczone zostało żądanie okupu. Strona podszywa się pod Interpol i powiadamia użytkownika, że dostęp do przeglądarki internetowej został zablokowany ze względu na ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Google górą: Informacje prywatne nie zostaną usunięte z wyszukiwarek [© Spectral-Design - Fotolia.com] Google górą: Informacje prywatne nie zostaną usunięte z wyszukiwarek](https://s3.egospodarka.pl/grafika2/Google/Google-gora-Informacje-prywatne-nie-zostana-usuniete-z-wyszukiwarek-119780-150x100crop.jpg)

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji](https://s3.egospodarka.pl/grafika2/ESET/ESET-Mobile-Security-w-nowej-wersji-121983-150x100crop.jpg)

![Telewizja mobilna a oczekiwania użytkowników [© Scanrail - Fotolia.com] Telewizja mobilna a oczekiwania użytkowników](https://s3.egospodarka.pl/grafika/telewizja-mobilna/Telewizja-mobilna-a-oczekiwania-uzytkownikow-apURW9.jpg)

![Kaspersky Security for SharePoint Server [© vanfan - Fotolia.com] Kaspersky Security for SharePoint Server](https://s3.egospodarka.pl/grafika2/Kaspersky-Security-for-SharePoint-Server/Kaspersky-Security-for-SharePoint-Server-92078-150x100crop.jpg)

![Sektor MSP: bezpieczeństwo inwestycyjne 2014 [© Minerva Studio - Fotolia.com] Sektor MSP: bezpieczeństwo inwestycyjne 2014](https://s3.egospodarka.pl/grafika2/polska-gospodarka/Sektor-MSP-bezpieczenstwo-inwestycyjne-2014-144815-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2016 [© Florian Roth - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2016-175323-150x100crop.jpg)

![Czy RODO oznacza kres digital marketingu? [© thanksforbuying - Fotolia.com ] Czy RODO oznacza kres digital marketingu?](https://s3.egospodarka.pl/grafika2/Business-Intelligence/Czy-RODO-oznacza-kres-digital-marketingu-206584-150x100crop.jpg)

![Idea słusznie ukarana [© pizuttipics - Fotolia.com] Idea słusznie ukarana](https://s3.egospodarka.pl/grafika/idea/Idea-slusznie-ukarana-QhDXHQ.jpg)

![Biuro numerów i spis abonentów w TP SA [© pizuttipics - Fotolia.com] Biuro numerów i spis abonentów w TP SA](https://s3.egospodarka.pl/grafika/UKE/Biuro-numerow-i-spis-abonentow-w-TP-SA-QhDXHQ.jpg)

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-zagrozenia-internetowe-w-2008-apURW9.jpg)

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-nie-ransomware-a-jackware-Czym-dadza-nam-w-kosc-cyberprzestepcy-187021-150x100crop.jpg)

![ESET Smart TV Security dla telewizorów z Androidem [© Andrey Popov - Fotolia.com] ESET Smart TV Security dla telewizorów z Androidem](https://s3.egospodarka.pl/grafika2/ESET-Smart-TV-Security/ESET-Smart-TV-Security-dla-telewizorow-z-Androidem-202876-150x100crop.jpg)

![Prawo komunikacji elektronicznej ograniczy uciążliwe regulacje [© ra2 studio - Fotolia.com] Prawo komunikacji elektronicznej ograniczy uciążliwe regulacje](https://s3.egospodarka.pl/grafika2/prawo-komunikacji-elektronicznej/Prawo-komunikacji-elektronicznej-ograniczy-uciazliwe-regulacje-259614-150x100crop.jpg)

![Rośnie europejski rynek Web-to-Print [© Scanrail - Fotolia.com] Rośnie europejski rynek Web-to-Print](https://s3.egospodarka.pl/grafika/Web-to-Print/Rosnie-europejski-rynek-Web-to-Print-apURW9.jpg)

![Rynek mediów i reklamy 2008-2012 [© Scanrail - Fotolia.com] Rynek mediów i reklamy 2008-2012](https://s3.egospodarka.pl/grafika/reklama/Rynek-mediow-i-reklamy-2008-2012-apURW9.jpg)

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2](https://s3.egospodarka.pl/grafika2/smartfony/G-Data-MobileSecurity-2-98464-150x100crop.jpg)

![Polscy internauci 2012 [© Yuri Arcurs - Fotolia.com] Polscy internauci 2012](https://s3.egospodarka.pl/grafika2/badania-spoleczne/Polscy-internauci-2012-109875-150x100crop.jpg)

![7 kroków do uporządkowania swojego śladu cyfrowego [© pixabay.com] 7 kroków do uporządkowania swojego śladu cyfrowego](https://s3.egospodarka.pl/grafika2/cyfrowy-slad/7-krokow-do-uporzadkowania-swojego-sladu-cyfrowego-247797-150x100crop.jpg)

![Najszybszy internet mobilny i 5G w 2023 roku [© Alexa z Pixabay] Najszybszy internet mobilny i 5G w 2023 roku](https://s3.egospodarka.pl/grafika2/internet-mobilny/Najszybszy-internet-mobilny-i-5G-w-2023-roku-257948-150x100crop.jpg)

![DeepSeek zmienia zasady gry [© Freepik] DeepSeek zmienia zasady gry](https://s3.egospodarka.pl/grafika2/DeepSeek/DeepSeek-zmienia-zasady-gry-264656-150x100crop.jpg)

![Odmłodzony serwer IBM-a [© violetkaipa - Fotolia.com] Odmłodzony serwer IBM-a](https://s3.egospodarka.pl/grafika/serwery/Odmlodzony-serwer-IBM-a-SdaIr2.jpg)

![System personalizacji Google [© stoupa - Fotolia.com] System personalizacji Google](https://s3.egospodarka.pl/grafika/Google/System-personalizacji-Google-MBuPgy.jpg)

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player](https://s3.egospodarka.pl/grafika/Adobe/Internetowy-odtwarzacz-Adobe-Media-Player-Qq30bx.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2012-101723-150x100crop.jpg)

![Kaspersky Hybrid Cloud Security zintegrowany z Google Cloud [© Jakub Jirsák - Fotolia.com] Kaspersky Hybrid Cloud Security zintegrowany z Google Cloud](https://s3.egospodarka.pl/grafika2/Kaspersky-Hybrid-Cloud-Security/Kaspersky-Hybrid-Cloud-Security-zintegrowany-z-Google-Cloud-230628-150x100crop.jpg)

![Ransomware Qlocker. Jak wygląda atak? Jak się chronić? [© zimmytws - Fotolia.com] Ransomware Qlocker. Jak wygląda atak? Jak się chronić?](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-Qlocker-Jak-wyglada-atak-Jak-sie-chronic-238873-150x100crop.jpg)

![Przerwa majowa lepsza niż wolne w Trzech Króli [© Scanrail - Fotolia.com] Przerwa majowa lepsza niż wolne w Trzech Króli](https://s3.egospodarka.pl/grafika/majowy-weekend/Przerwa-majowa-lepsza-niz-wolne-w-Trzech-Kroli-apURW9.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)